Die neue Generation von Firewalls ist dank der neuen Engine-Architektur und der neuen Ideologie der Verwaltung von Netzwerkflüssen bequemer und sicherer.

Warum ist dieser Artikel erschienen?

Immer wieder kamen andere Sicherheitsmitarbeiter, die eine neue Generation von Firewalls verwenden, und stellten fest, dass sie weiterhin Regeln für Portnummern schreiben. Auf meinen Vorschlag, unter dem Namen der Bewerbungen weiter zu schreiben, hörte ich "Was ist, wenn es so nicht funktioniert?". Wenn Sie auch "Angst" haben oder nicht klar ist, warum Sie die Regeln für Anwendungen schreiben sollen, ist dieser Artikel für Sie.

Beginn des Artikels durch Bezugnahme

Teil 1. Grundlagen der FirewallTeil 2. Sicherheitsauswirkungen von L7 FIREWALL

Inhalt

L7-Firewall prüft den Inhalt des Datenfeldes, L4-Firewall-NrAnwendungen haben sich geändert - hat sich Ihre Firewall geändert?So funktioniert die VerkehrserkennungL7 Firewall ist bequemerL7 Firewall ist sichererWelche neuen Probleme schaffen einen neuen Ansatz zum Schreiben von Regeln für L7Einschränkungen der Analysetechnologie der Stufe 7FazitAbstimmungL7-Firewall prüft den Inhalt des Datenfeldes, L4-Firewall-Nr

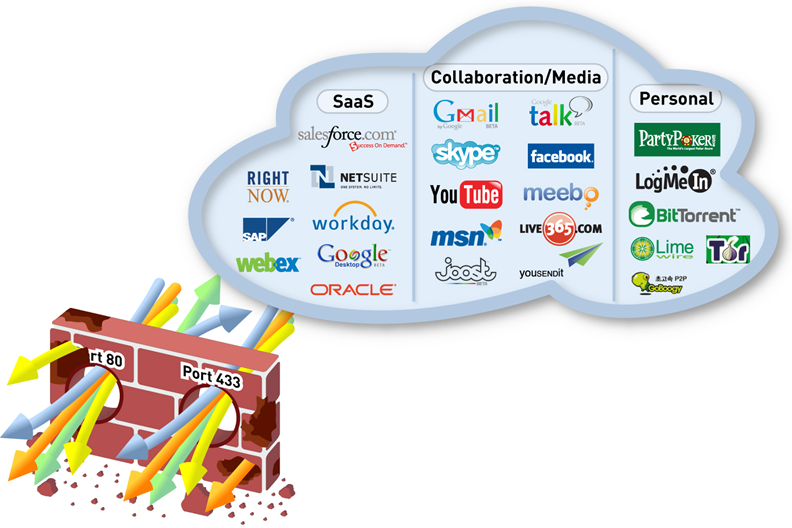

Das Hauptproblem, mit dem wir zu kämpfen haben, ist, dass die Programme jetzt sofort so geschrieben werden, dass sie den L4-Firewall-Schutz umgehen.

Wenn eine Person Skype verwendet, möchte sie den Systemadministrator nicht anrufen und darum bitten, den von ihr benötigten Port für die Firewall zu öffnen. Sie möchte, dass Skype sofort "grün" leuchtet. Programmierer wissen, dass häufig ein HTTP-Proxy im Netzwerk vorhanden ist oder Port 80 für HTTP geöffnet ist, Port 53 für DNS, Port 123 für NTP und manchmal für Mitarbeiter von innen nach außen zum Internet, alles offen ist und Sie diese zulässigen Verbindungen entsprechend verwenden können.

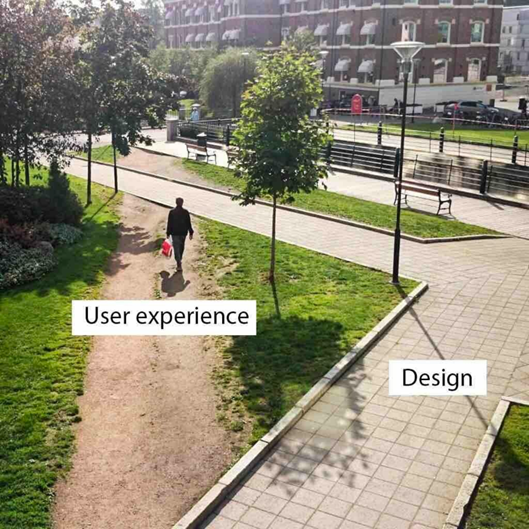

Die Entwickler haben den Begriff User Experience - nach der Installation hat der Client in grünem Skype Feuer gefangen = der Client ist zufrieden. Und die Tatsache, dass Skype den Perimeter des Unternehmens illegal über eine Verbindung passiert hat, die nur an TCP / 80- und 443-Ports für den Browser geöffnet war - die L4-Firewall ignoriert dies, da es nicht seine Aufgabe ist, den Inhalt der Pakete zu überprüfen -, sind ihm nur die Header wichtig.

L4-Firewall-Problem: Port-Hopping (Tunneling)

Das Tunneln nicht autorisierter Anwendungen innerhalb zulässiger Verbindungen ist in modernen Netzwerken ein Standardbild. Natürlich verwenden Hacker denselben Trick: Sie erstellen Tunnel in zulässigen Verbindungen. Und die Sicherheitskräfte wissen es nicht einmal.

Beispiel für einen TCP-Over-DNS-Tunnel

Aus den gesammelten Verkehrspaketen im Bild geht hervor, dass am 53. TCP-Port Verbindungen bestehen, was normalerweise als Betrieb des DNS-Protokolls angesehen wird. Wenn Sie genau hinschauen, können Sie jedoch feststellen, dass im Feld Text des DNS-Protokolls eine Art verschlüsselter Text vorhanden ist. Dies ist eine Implementierung des TCP-Over-DNS-Tunnels, den ich häufig in Unternehmensnetzwerken sehe. Auf der linken Seite finden Sie eine Liste anderer Tunnel, die Ihre Benutzer oder Hacker verwenden können. Gibt die L4-Firewall solche Informationen? Nein. Wenn Sie das Unternehmen daher vor nicht autorisierten Tunneln schützen müssen, müssen Sie den Inhalt der übertragenen Daten analysieren und damit analysieren, welche Anwendung derzeit diese TCP-Verbindung verwendet.

Anwendungen haben sich geändert - hat sich Ihre Firewall geändert?

Die Welt hat sich verändert und heute reicht es nicht mehr aus, die Anwendung anhand der Portnummer zu bestimmen. Ja, vor 20 Jahren waren wir uns einig, dass wenn 80 in das Feld Port geschrieben wird, dies HTTP ist, wenn 53, dann ist dies DNS, aber jetzt ist es nicht so!

Es ist notwendig, den Inhalt der übertragenen Daten zu analysieren und zu analysieren, welche Anwendung derzeit diese TCP-Verbindung verwendet.

Gehen Sie zur Anwendungsdatenbank

applipedia.paloaltonetworks.com . Sehen Sie, wie viele Anwendungen die Ports 80 und 443 verwenden.

Ein Beispiel.

Anwendungen mit Port 80

Das Problem bei vielen Sicherheitsfunktionen besteht darin, Anwendungen an nicht standardmäßigen Ports zu ignorieren.

Durch das Verschieben einer Standardanwendung auf einen nicht standardmäßigen Port kann ein Angreifer auch außer Kontrolle geraten. Dieses Steuerelement stellt nur das Gerät wieder her, das den Inhalt des gesamten Datenverkehrs analysiert, und nicht nur die Header.

So funktioniert die Verkehrserkennung

Eine der Aufgaben der Anwendungsanalyse besteht darin, den Datenverkehr von Anwendungen zu erkennen, die speziell erstellt wurden, damit ihre Verbindungen nicht sichtbar sind. Nehmen Sie zum Beispiel Skype. Menschen, die gelernt haben, Skype-verschlüsselte UDP-Pakete von anderen verschlüsselten UDP-Paketen zu unterscheiden, sind sehr gute Kollegen.

Es gibt auch eine Klasse von Geräten, die dies tun können: Deep Packet Inspection (im Folgenden: DPI). Solche Geräte sind jetzt bei großen Anbietern erhältlich und ermöglichen es Ihnen, den Anwendungsverkehr zu manipulieren: QoS anwenden oder in die richtige Richtung umleiten. Manchmal werden NGFW und DPI verglichen. Unterschied: DPI dient zur Kontrolle der Verkehrsqualität und der NGFW-Sicherheit, obwohl NGFW auch über QoS-Funktionen verfügt.

Die Methoden zum Erkennen von Anwendungen im Datenverkehr sind unterschiedlich.

- Wenn Sie eine Anwendung suchen müssen, die sich nicht im Datenverkehr versteckt , z. B. HTTP, reicht es aus, die üblichen Suchvorgänge nach den entsprechenden Mustern oder Signaturen durchzuführen. Und das wird von den Herstellern aktiv genutzt. Das ist am einfachsten.

- Wenn Sie eine Anwendung suchen müssen, die sich absichtlich versteckt , z. B. TOR, benötigen Sie eine Reihe von Methoden zur Analyse der Paketstatistik und des Paketverhaltens. Dies ist schwierig, es erfordert ein Forschungslabor, das auch Änderungen im Protokoll rechtzeitig verfolgen und neue Suchalgorithmen implementieren muss. Meine Versuche, mindestens einen Entwickler dazu zu bringen, zu erklären, wie diese Algorithmen funktionieren, stoßen auf die Antwort, dass dies alles geistiges Eigentum ist.

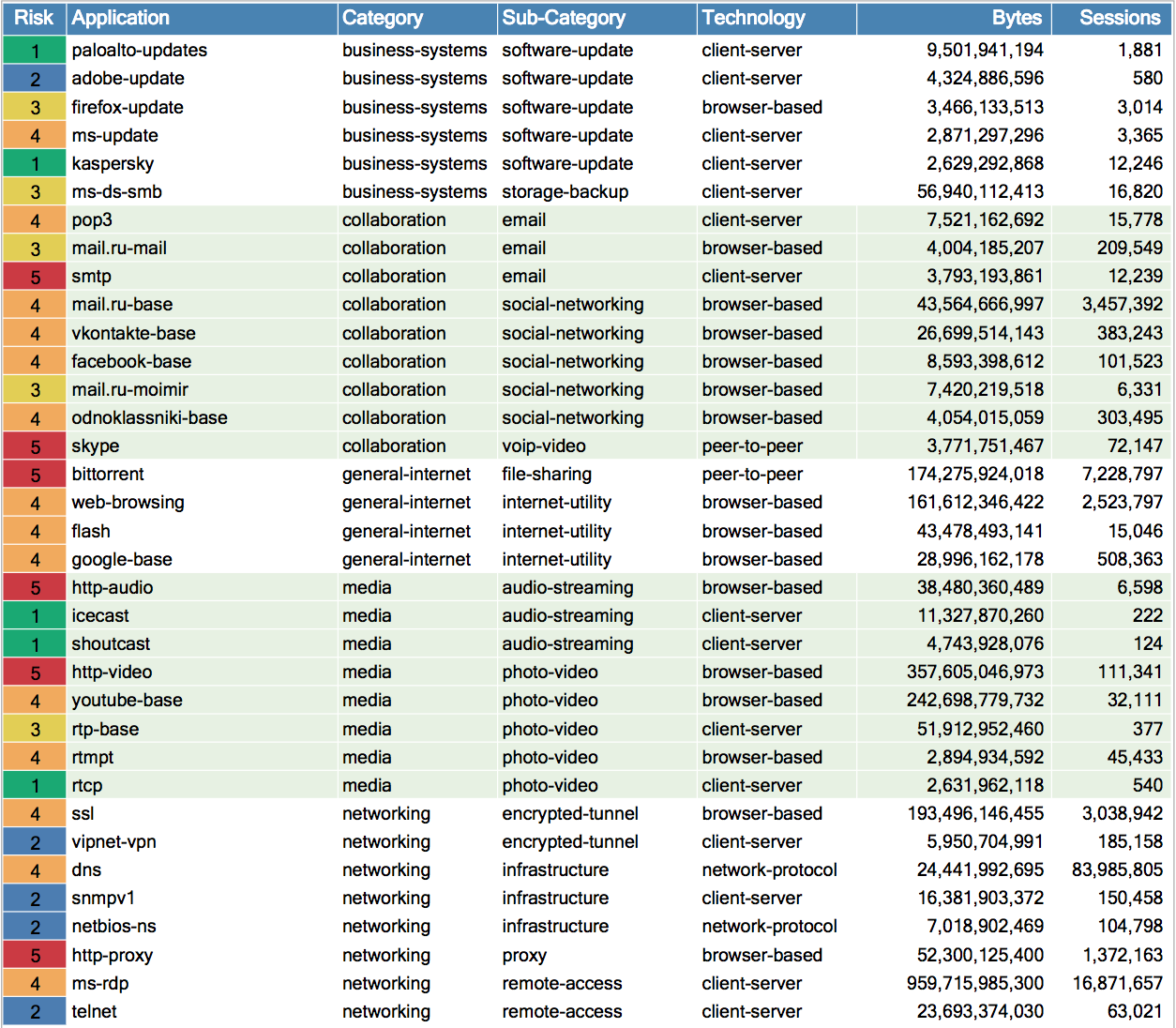

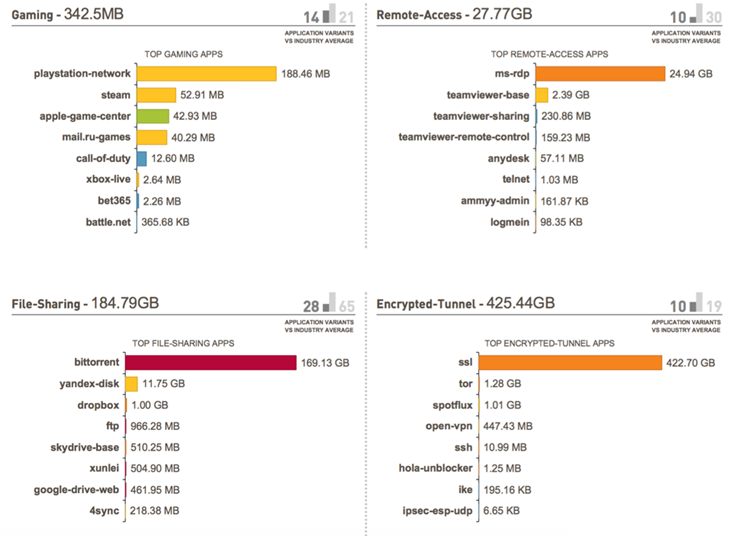

Es kommt vor, dass die Anwendung den Betriebsalgorithmus bereits geändert hat und die DPI- oder NGFW-Engine noch keine Änderung vorgenommen hat. Beispielsweise ändert sich das Telegramm manchmal, weil es gejagt wird. Es treten falsch positive Ergebnisse auf. Dies ist wichtig zu überprüfen. Dementsprechend unterscheiden sich Geräte sowie NGFW und DPI hauptsächlich in der Anzahl und Qualität der Anwendungserkennung. Hier ist die einzige Methode: Setzen Sie NGFW auf Ihren Datenverkehr und sehen Sie. Wenn wir über den Perimeter sprechen, dann enthielt der komplexeste Verkehr, den ich sah, 715 verschiedene Anwendungen pro Monat. Im Durchschnitt durchlaufen 200-300 Anwendungen verschiedener Art den Umfang. In dieser Visualisierung des Anwendungsverkehrs sehen Sie Folgendes: Maus über jeden Kreis:

http://researchcenter.paloaltonetworks.com/app-usage-risk-report-visualization/

Die Anwendungsdatenbank enthält Tausende von Anwendungen. Die Analyse der Formate und Algorithmen jeder Anwendung ist daher eine lange und sorgfältige Arbeit der Analysten. Sobald wir verstehen, wie die Anwendung funktioniert, beginnen Programmierer zu arbeiten, die die Anwendungserkennung durch Datenverkehr implementieren. Und diese wenigen tausend Anwendungen ändern sich ständig. Dementsprechend muss das Produkt ständig unterstützt werden, neue Anwendungen erlernen, Änderungen an alten überwachen und der Datenbank modifizierte Detektoren hinzufügen. Die Datenbank aller möglichen Anwendungen, die Datenverkehr generieren,

finden Sie hier .

Manchmal versuchen L7-Firewall-Anbieter, die Anzahl der Anwendungen in der Datenbank zu messen, aber dies ist eher eine Obszönität. Wenn Sie kritisches Denken aktivieren, verstehen Sie, dass Sie in der Realität nur Anwendungen im Umkreis (durchschnittlich im Bereich von 300 verschiedenen Anwendungen), im Rechenzentrum (10-15 Teile), in ICS / SCADA-Netzwerken (2-3 Anwendungen) zwischen internen Anwendungen erkennen müssen Segmente (vielleicht sind es nur ein paar Dutzend). Und wenn Ihnen angeboten wird, Tausende von Anwendungen zu erkennen, ist dies nur Marketing und die Erkennung einiger unbekannter Anwendungen, die niemand verwendet.

Beispielanwendungen im Netzwerk eines Unternehmens:

Die interne Segmentierung innerhalb des Unternehmens ist eine ständige Anforderung an Informationssicherheitsstandards, die fast niemand erfüllt. Zwischen den Segmenten, in denen Programmierer, Finanziers, Personal und Buchhaltung tätig sind, werden auch Anwendungen ausgeführt. Zumindest müssen Sie das Windows-Netzwerk (SMB-Protokoll) steuern. Dies wurde besonders deutlich nach der WannaCry-Cryptoclocker-Epidemie, die über SMB verbreitet wurde. Das heißt, interne Netzwerke müssen auch Level 7-Anwendungen und verwandte Methoden analysieren, um in der Sandbox und im IPS nach bösartigem Code zu suchen und zumindest die übertragenen Dateitypen zu steuern.

Das häufigste Problem, das in Netzwerken auftritt: Die Firewall ist angeblich Level 7, erkennt jedoch in Wirklichkeit Anwendungen nach Port. Wie überprüfe ich das?

- Hängen Sie für den Test den FTP-Server an Port 25 auf. Wenn sich das Gerät irrt und angibt, dass es sich um das SMTP-Protokoll handelt, handelt es sich definitiv nicht um die L7-Firewall.

- Oder schreiben Sie einfach Regeln für zwei verschiedene Anwendungen, die denselben Port verwenden. Machen Sie unterschiedliche Regeln für sie: In einem Block erlauben exe-Dateien, in dem anderen, sie. Wenn sich herausstellt, dass dies erledigt ist, bedeutet dies, dass die Wahrheit darin besteht, zuerst die Anwendung (nicht die Portnummer) zu analysieren und dann mit ihrem Inhalt zu arbeiten: Dateien blockieren, Virensignaturen überprüfen, IPS-Signaturen überprüfen und so weiter.

- Ein weiterer interessanter Test für NGFW ist, wenn Sie zwei benutzerdefinierte L7-Anwendungen mit unterschiedlichen Eigenschaften auf derselben IP-Adresse erstellen müssen. Dies kann keine L4-Firewall, sondern eine L7-Firewall. Vollständige Beschreibung und Test selbst hier: http://basic.ngfw-test.com/

In Russland ist es immer noch wichtig, dass Firewalls den Datenverkehr russischer Anwendungen kennen: 1C, Odnoklassniki, Yandex.Disk, mail.ru, wie Kaspersky Anti-Virus-Updates aussehen und so weiter. Dies ist auch eine wichtige Anwendungserkennungskomponente, die Sie benötigen, um diese Anwendungen Ihren Mitarbeitern sicher zu ermöglichen.

L7 Firewall ist bequemer

Wenn Sie sich den Prozess der Ausbildung von Netzwerktechnikern ansehen, nehmen die meisten Teilnehmer an Kursen eines bekannten Herstellers von Netzwerkgeräten teil, was ein gutes Wissen über Netzwerktechnologien vermittelt.

Der Autor dieser Zeilen hat 2003 eine anständige Anzahl von Cisco-Kursen abgeschlossen und stellt daher die Merkmale der Schulung für Netzwerktechniker vor: In der Regel werden nach dem Studium des siebenstufigen OSI-ISO-Modells nur die ersten vier Stufen im Detail untersucht. Das heißt, alle Feinheiten der Netzwerktechniker für Informationssicherheit kennen nur die Ebene von TCP / UDP / ICMP. Auf Anwendungsebene werden nur einige grundlegende Aspekte berücksichtigt: HTTP, DNS, SSH, Telnet, NTP, FTP. Was ist das Ergebnis? Und der Netzwerkadministrator ist der Ansicht, dass die Verwaltung der Anwendungsschicht über die Transportschicht einfach ist!

Ein frisch gebackener Netzwerkspezialist mag den Eindruck haben, dass alles mit Regeln auf Transportebene erledigt werden kann, bei denen Sie nur das erforderliche Protokoll und den erforderlichen Port zulassen müssen. Müssen Sie einen Browser im Internet zulassen? Wir öffnen TCP / 80. Müssen Sie DNS öffnen? Öffnen Sie TCP / 53 oder UDP / 53. Müssen Sie RDP öffnen? Öffnen Sie TCP / 3389. Das Schreiben von Regeln für die L4-Firewall wird zum Standard im Unternehmen.

Ich muss sagen, dass viele IT-Spezialisten das Konzept der Statefull Inspection kennen. Gleichzeitig ist es für viele eine Offenbarung, dass verschiedene Firewalls die Satefull-Inspektion für verschiedene Anwendungen unterstützen. Ich habe bestimmte Statistiken, weil ich als Lehrer für Firewall-Kurse im Schulungszentrum der Firma Informzashita gearbeitet habe. Was sehe ich Jemand glaubt, dass es bei einer vollständigen Überprüfung nur um die Erlaubnis geht, TCP / UDP / ICMP-Protokollantworten zurückzunehmen. Aber was ist mit komplexeren Anwendungen? Wie können beispielsweise zwei TCP-Verbindungen verfolgt werden, die das FTP-Protokoll an den Ports 21 und 20 herstellt? Sind sie voneinander abhängig? Dort müssen Sie nicht nur die Antwort akzeptieren, sondern auch die zweite Verbindung, abhängig vom PORT-Befehl, innerhalb der Steuerverbindung an Port 21 zulassen. Und wie viele weitere Anwendungen zum Öffnen neuer Verbindungen in sich geben Anwendungen? Zusammenfassend verwenden die Netzwerke jetzt die übliche Zugriffsliste, die den PORT-Befehl im FTP-Protokoll nicht versteht, und es gibt die L4-Firewall, die den PORT-Befehl zerlegt und den gewünschten Port automatisch öffnet. Es gibt jemanden, der weiter gegangen ist und sich die komplexeren MS RPC- oder ICS-Protokollbefehle ansieht / SCADA-Protokolle. Alle möglichen Anwendungen der L4-Firewall sehen jedoch nicht so aus, und diese Firewalls unterscheiden sich im Allgemeinen auch in der Anzahl der Anwendungen, die im Application Layer Gateway (ALG) implementiert sind.

Worauf komme ich hinaus? Die Überzeugung, dass nur das Erinnern an die wichtigsten TCP / UDP-Ports nicht funktioniert.

Es gibt bereits mehrere tausend Anwendungen auf der Welt, die alle Computernetzwerke verwenden. Und kein Netzwerktechniker kann sich an all diese Ports erinnern.

Die Offenbarung für Netzwerktechniker ist die Aufgabe, Ports für eine komplexere Anwendung, beispielsweise VNC, zu öffnen. Niemand merkt sich, welche Ports dort sind und muss Google verwenden.

Bei der Veröffentlichung des ersten Teils habe ich eine Umfrage durchgeführt und festgestellt, dass die Benutzer immer noch bereit sind, sich an die Portnummern zu erinnern. Die Meinungen wurden durch 50 bis 50 geteilt: Jemand antwortete, er sei bereit, sich an alle vier Ports der VNC-Anwendung zu erinnern.

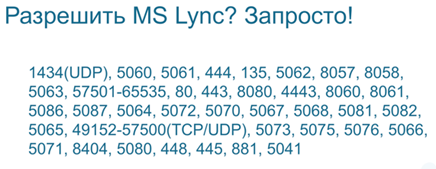

Vielleicht ist Lync (auch bekannt als Skype for Business) der Champion in Bezug auf die Anzahl der Ports. Über 40 Ports. Ist es realistisch, sich an sie zu erinnern?

Wenn Sie

sich Microsoft TechNet

ansehen , das beschreibt, welche Ports Sie öffnen müssen, dann möchte ich eine Erlaubnis für jede Regel schreiben, da es ungefähr 40 Ports gibt und einige von ihnen dynamisch geöffnet werden müssen. Und es ist katastrophal unpraktisch, sich in der L4-Firewall zu registrieren.

Es stellt sich heraus, dass es für einen Netzwerktechniker bequemer ist, die Regeln der L7-Anwendung zu schreiben, und dass die Firewall selbst die erforderlichen Ports automatisch öffnet.

Müssen Sie VNC öffnen? Sie schreiben das Wort VNC in die Regel und die Firewall versteht bereits, welche zugrunde liegenden Protokolle Sie öffnen müssen. Das ist praktisch.

Ein Beispiel. NGFW-Bericht zu ausgewählten Verkehrskategorien.

Im Durchschnitt verwenden 200 bis 300 Anwendungen den Internetzugang eines Unternehmensnetzwerks. Die Firewall auf Anwendungsebene zeigt an, um welche Anwendungen es sich handelt, und kann diese Anwendungen für alle oder für bestimmte Benutzer filtern und Dateien nach Typen oder Inhalten filtern, die für alle Benutzer im Unternehmensnetzwerk zu zulässigen Anwendungen gehören. Vergessen Sie auch nicht, dass in NGFW die Sicherheitsfunktionen parallel arbeiten: IPS, Antivirus, Anti-Spyware, URL-Filter, DNS-Filter, Threat Intelligence usw. Das heißt, wir erlauben nicht nur Anwendungen, sondern tun dies sicher.

L7 Firewall ist sicherer

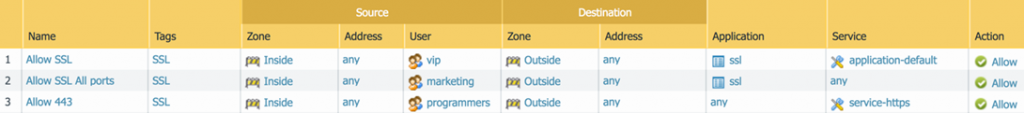

Ich habe die Palo Alto Networks NGFW zur Hand. Ich habe drei verschiedene Regeln darauf geschrieben. Mal sehen, wie sie sich unterscheiden.

Wenn Sie jemals eine Firewall konfiguriert haben, sehen Sie, dass ich SSL für verschiedene Benutzergruppen: VIP, Marketing und Programmierer auf drei verschiedene Arten aktiviert habe.

- VIP- Benutzer können auf Port 443 zugreifen und darin SSL verwenden , da dies der Standardport für SSL ist. Wenn sie versuchen, auf Port 443 zuzugreifen, z. B. reguläres Telnet, ist dies nicht erfolgreich. Die Firewall überprüft, ob es sich nicht um SSL handelt, und blockiert es. Und das brauchen Sie!

- Marketing kann mit SSL an jeden Port gehen, da im Feld Service, in dem die Ports angegeben sind, jeder Port zulässig ist. Die Frage ist, ob das Marketing SSL auf nicht standardmäßigen Ports verwenden soll. Nein. Dies ist ein häufiger Konfigurationsfehler. Die Angabe eines Ports als beliebiger Port ist logisch, wenn die Regel unzulässig ist, dh wenn SSL an einem beliebigen Port verboten werden soll.

- Programmierer können mit jeder Anwendung auf Port 443 gehen, was eigentlich eine Lücke ist, da ich ursprünglich nur SSL öffnen wollte. Und genau so funktioniert die L4-Firewall - sie öffnet den Port und dann ist es ihm egal, was da ist und welche Anwendungen diesen Port verwenden. Jeder Programmierer in der Programmierergruppe kann einen beliebigen Tunnel verwenden.

Das Festlegen der

Anwendungsstandards ist sehr wichtig und ermöglicht es Ihnen, die Anzahl der Regeln zu reduzieren: Sie können die erforderlichen Anwendungen in der Spalte "Anwendung" in einer Regel angeben, und die Firewall selbst öffnet die erforderlichen Ports für die erforderlichen Anwendungen, und nur die Anwendungen, die dorthin gehen sollen, passieren diese Ports. Dementsprechend benötigen Sie eine Regel, um mehrere Anwendungen zu öffnen.

Für die folgende Regel, bei der alle Mitarbeiter standardmäßig nur auf das Internet zugreifen dürfen, überprüft NGFW beispielsweise ständig, ob nur der DNS-Client am 53. Port und nicht TCP-over-DNS vorhanden sein soll. Dies erhöht natürlich die Sicherheit, da Sie nicht nur Anwendungen zulassen, sondern auch steuern, dass nur Anwendungen, die Sie zulassen, offene Kanäle durchlaufen.

Welche neuen Probleme schaffen einen neuen Ansatz zum Schreiben von Regeln für L7

Sie müssen verstehen, dass das Bestimmen der Anwendung anhand des Paketinhalts für den L7-Firewall-Prozessor sehr stressig ist. Wenn die übliche L4-Firewall nur einige Bytes des TCP-Paket-Headers überprüft und dann die verbleibenden Megabyte des Flash-Clips ohne Überprüfung übergeben hat, sollte die L7-Firewall alles lesen, was im TCP / IP-Datenfeld gespeichert ist, und ständig überprüfen, welcher Inhalt sich in der TCP / IP-Verbindung befindet, plötzlich geändert oder eine Bedrohung für das Unternehmen darstellt. Als eine Funktion wie die Inhaltsanalyse auftauchte, wurden alle Geräte langsamer. Daher erfordert die Inhaltsanalyse leistungsfähigere Geräte.

Einschränkungen der Analysetechnologie der Stufe 7

Die L7-Firewall benötigt mehr Speicher, um den Status einer Verbindung zu speichern. Daher ist der Parameter "Anzahl gleichzeitiger Verbindungen" der L7-Firewall immer niedriger als der der L4-Firewall mit der gleichen RAM-Größe auf beiden Geräten und deutlich alle 10 Mal. Dies wurde bereits oben im Abschnitt "Statefull" erläutert Inspektion Und das ist der Preis für die Sicherheit Ihrer Anwendungen. Wenn Sie also die L4- und L7-Inspektion vergleichen, fragen Sie den Hersteller, wie er den Parameter „Anzahl gleichzeitiger Sitzungen“ gemessen hat: mit aktivierter Sicherheit auf Stufe 7 oder mit deaktivierter Sicherheit.

Das Gleiche gilt für die Leistung: Der L4-Firewall-Prozessor überprüft nur einige Bytes des Paket-Headers und überträgt dann die Daten selbst mit Routing-Geschwindigkeit ohne Überprüfung. Die L7-Firewall überprüft sowohl den Header als auch alle Megabyte an Daten, die in nachfolgenden Verbindungspaketen enthalten sind. Und das ist ein ganz anderer Job. Daher müssen solche Arbeiten auf speziellen Hardwareplattformen durchgeführt werden, auf denen die Anwendungsanalyse beschleunigt, das Streaming von Antivirenprogrammen beschleunigt, IPS und andere Sicherheitsfunktionen beschleunigt werden. Das Beste ist, dass es Cavium gelungen ist, Chips zur Beschleunigung der Sicherheit zu entwickeln, deren Chips beispielsweise von Palo Alto Networks verwendet werden.Durch die Verwendung spezialisierter FPGA-Chips (FPGAs) können Sie außerdem die Antiviren- und IPS-Signaturen in den Chip selbst flashen, und die Signaturüberprüfung wird mit der Hardwaregeschwindigkeit des FPGA-Chips durchgeführt. Jetzt können sogar PCs die Grafikfunktionen auf dedizierten GPUs beschleunigen. Die Verwendung von Chips zur Beschleunigung der Sicherheit ist daher eine logische Weiterentwicklung der Technologie.Fazit

Erstens ist die Verwaltung der Sicherheit in der L7-Firewall einfacher. Zuvor haben Sie die Dokumentation des Anwendungsherstellers lange gelesen und die dort aufgeführten Ports geöffnet. Jetzt ist es ganz einfach: Geben Sie den Namen der Anwendung in der NGFW-Regel an. Die erforderlichen Ports werden abhängig vom Verbindungsstatus dieser Anwendung automatisch aufgelöst.Zweitens können Sie das Tunneln erkennen und blockieren, da die L7-Firewall nur eine explizit angegebene Anwendung sicher zulässt. Wenn jemand versucht, eine andere Anwendung über einen offenen Port zu tunneln, wird sie sofort erkannt und blockiert.DrittensSie können die gewünschte Anwendung an jedem gewünschten Port zulassen, und nur die gewünschte Anwendung wird an diesem Port und nicht alle gleichzeitig ausgeführt. Beispielsweise verwendet nur ein Webbrowser Port 80.Teil 3. SSL-Entschlüsselung in NGFW. (Fortsetzung folgt)Alles Gute!Denis Batrankovdenis@batrankov.ru