Die Hauptnachricht der vergangenen Woche war bei weitem das Leck von „Collection # 1“ - einer Datenbank, die aus 2,7 Milliarden E-Mail: Passwort-Paaren oder 773 Millionen eindeutigen Einträgen besteht. Das Leck wurde sowohl

hier auf Habré als auch im

Blog , vielleicht des berühmtesten Sammlers unsicherer Passwörter, Troy Hunt, bereits ausführlich behandelt. Wir werden nicht wiederholen, besser reden wir darüber, was zu tun ist?

Passwörter sind seit langem

als unzuverlässiges Mittel zum Schutz von Online-Konten anerkannt. Mit hoher Wahrscheinlichkeit sind alle Ihre Passwörter vor einem Jahrzehnt bereits für Angreifer zugänglich, dank der Vielzahl großer und kleiner Lecks von

Linkedin ,

Vkontakte ,

Twitter ,

Tumblr und MySpace und natürlich von

Yahoo . Spoiler: Es gibt keine einfache Lösung für das Problem, aber es gibt eine Reihe von Maßnahmen, die dazu beitragen, das Risiko eines Einbruchs in wichtige Konten zu verringern.

Wenn Sie den Troy Hunt HaveIBeenPwned-Dienst abonniert haben, haben Sie letzte Woche eine ähnliche Nachricht mit einer Wahrscheinlichkeit von 34% erhalten:

Okay, Ihre E-Mail war in der Datenbank. Wie geht es weiter? Sie können auf die

Website gehen und sehen, wo diese Adresse früher angezeigt wurde. Und überprüfen Sie eine andere Adresse. Und da ist er. Bei lang verwendeten Adressen beobachtete ein teurer Editor eine Liste von einem Dutzend verschiedener durchgesickerter Passwortdatenbanken. Es stellt sich eine logische Frage: Welche Passwörter sind durchgesickert? Für welche Dienste muss ich mein Passwort ändern? Im Falle eines Vorfalls mit einem bestimmten Dienst können Sie mindestens die zweite Frage beantworten. Im Fall der durchgesickerten Sammlung Nr. 1 erhalten Sie keine solche Antwort. Ein neues Leck ist eine Zusammenstellung aus verschiedenen Quellen unbekannter Herkunft.

Mit demselben Dienst können Sie Ihre eigenen Passwörter überprüfen. Wenn Sie Troy Hunt nicht vertrauen, können Sie die Hash-Passwortdatenbank herunterladen und Ihre Passwörter offline überprüfen. Oder entscheiden Sie einfach, dass zumindest jemandem auf dieser Welt manchmal vertraut werden muss.

Sie können schlammige Dienste verwenden, die eine Zeile aus einer durchgesickerten Datenbank für Geld zurückgeben, aber Sie müssen ihnen einfach nicht vertrauen. Darüber hinaus sollten Sie die durchgesickerte Datenbank selbst nicht herunterladen, die anscheinend über das gesamte Internet verstreut ist. Wenn ein neues Leck ein eindeutiges Kennwort von einem einzelnen Dienst enthält, ist dies natürlich ein Problem. Wenn dieses Kennwort jedoch auch für alle Ihre Konten im Allgemeinen gilt, ist dies eine potenzielle Katastrophe.

Wer ist schuld daran, dass Ihr Passwort für Eindringlinge zugänglich war? Es kann auch viele mögliche Antworten geben. Offensichtlich - ein Kennwortdatenbankleck eines Netzwerkdienstes. Die

Liste der Datenbanken, aus denen "Collection # 1" besteht, enthält eine große Anzahl kleiner Websites und Foren, die zu unterschiedlichen Zeiten gehackt wurden. Ungefähr alle paar Jahre treten Datenlecks bei großen Diensten auf. Das Problem liegt aber nicht nur bei ihnen.

Der Screenshot stammt aus

diesem Beitrag von Troy Hunt als Reaktion auf den Verdacht des Diebstahls der Passwortdatenbank durch den Spotify-Musikdienst. Der Dienst war nicht schuld: Mithilfe der Login-Passwort-Paare, die bereits aus anderen Lecks bekannt waren, konnten Angreifer einige Spotify-Konten knacken, einschließlich Konten mit einem kostenpflichtigen Abonnement. Dies ist eine eindeutige Folge der Wiederverwendung desselben Passworts. Das ist aber noch nicht alles. Ihre Passwörter werden in einem Browser gespeichert, Sie geben sie auf verschiedenen Computern und Mobilgeräten ein. Diese Daten können auch von Ihrer Seite gestohlen werden. Schließlich haben viele Websites nicht nur einen schlechten Schutz vor Diebstahl persönlicher Daten von Benutzern - sie verwenden nicht einmal HTTPS, was bedeutet, dass Ihr Passwort für einen solchen Dienst im Klartext gesendet wird und abgefangen werden kann. Sie könnten auch irgendwann Opfer von Phishing werden und es nicht einmal bemerken ("Nun, ich konnte mich nicht anmelden, dann werde ich es erneut versuchen").

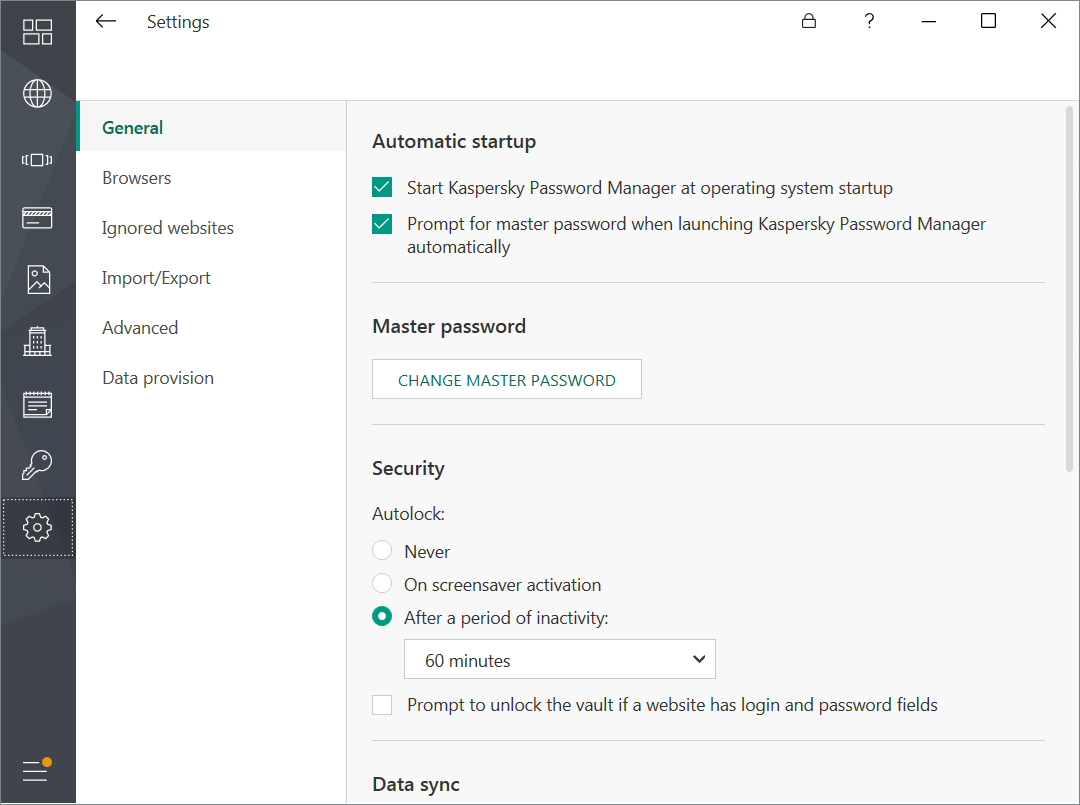

All dies schafft eine eher unangenehme Umgebung für den Durchschnittsbenutzer, wenn nicht klar ist, was passiert ist und wo und welche Konsequenzen dies haben wird. Das Auslaufen von Passwörtern von einem Dienst kann dazu führen, dass ein anderer Dienst mit demselben Passwort gehackt wird. Möglicherweise werden Sie (oder, noch schlimmer, Ihre technisch unvorbereiteten Verwandten) versucht, zu erpressen, wobei Sie das echte Passwort eines Ihrer Konten als Argument verwenden. Durch gehackte Zahlungsdienste und Websites, auf denen Ihre Kreditkartendaten gespeichert sind, können sie echtes Geld stehlen. Hier können Sie wahrscheinlich Captain Evidence sein und eine Art Passwort-Manager empfehlen, um das Hauptproblem zu lösen - die Wiederverwendung. Tatsächlich ist aber nicht alles so einfach.

Die Geschichte des nächsten großen Passwortlecks handelt von der

Betriebssicherheit (ein Begriff, der vom Militär entlehnt wurde). Der Punkt von OPSEC ist, dass der Schutz Ihrer Daten ein fortlaufender Prozess ist. Es gibt keine zuverlässige Methode, die alle Probleme ein für alle Mal auf einmal löst. Angenommen, Sie verwenden einen Passwort-Manager. Haben Sie das Passwort definitiv auf allen Seiten geändert? Was ist mit längst vergessenen Foren? Ist es möglich, den Passwort-Manager oder einen anderen Schutz durch Phishing zu umgehen? Ja ganz.

Die Zwei-Faktor-Authentifizierung erweitert Ihr Konto um eine weitere Schutzstufe. Ist es möglich, es zu umgehen? Du kannst. Beispiele für die Umgehung der SMS-Autorisierung, beispielsweise mithilfe von Social Engineering zum Klonen einer SIM-Karte, waren ausreichend. In jüngerer Zeit wurde ein Proof-of-Concept für das Abfangen von Daten gezeigt, die der Benutzer während der 2FA-Autorisierung eingegeben hat. Im Dezember wurde ein

Trojaner entdeckt, der Geld von PayPal stiehlt, das überhaupt keine Passwörter oder 2FA-Token stiehlt, sondern auf die Anmeldung bei einer legitimen Anwendung wartet und die Kontrolle abfängt.

Der richtige Ansatz besteht darin, eine Kombination aus technischen Mitteln zum Schutz von Konten zu verwenden, z. B. einen Kennwortmanager und eine Zwei-Faktor-Authentifizierung sowie die sicherheitsorientierte Verwendung von Software und Geräten. Ohne zu versuchen, eine vollständige Liste von Methoden zu erstellen, geben wir Beispiele. Wahrscheinlich ist es nicht erforderlich, die Abrechnung von Arbeitstools mit einer persönlichen E-Mail zu verknüpfen. Es lohnt sich auf jeden Fall, eine separate E-Mail für schwache Sicherheitsdienste zu erhalten - alte, aber nützliche Foren ohne https und dergleichen. Oder umgekehrt: Sie können ein E-Mail-Konto für die wichtigsten Dienste erstellen, es nicht im Internet veröffentlichen, nicht mit ihm korrespondieren und es mit allen verfügbaren Mitteln so weit wie möglich schützen. Im Falle eines Lecks erhalten Angreifer eine E-Mail-Adresse für "unsichere" Dienste und können diese nicht zum Angriff auf Ihre kritischen Konten verwenden. Die Hauptsache ist, nicht in Ihrer eigenen Opsec-Hose verwirrt zu werden.

Wir fügen hier die Weigerung hinzu, fragwürdige Anwendungen auf einem Smartphone und Desktop zu installieren, oder noch besser die Installation von Antivirensoftware, die ebenfalls nicht alle Probleme löst, aber einen wesentlichen Beitrag zum gesamten Sparschwein der Sicherheit leistet. Das Telefon ist im Allgemeinen eine Aufbewahrung wert, da es normalerweise Schlüssel für alle Türen enthält. Selbst diese Maßnahmen schließen regelmäßige Kennwortänderungen zumindest bei häufig genutzten Diensten mit einer bestimmten Häufigkeit nicht aus. Die Häufigkeit dieses Verfahrens hängt von Ihrem persönlichen Grad an Paranoia ab: Einmal alle sechs Monate sollte mehr als genug sein. Führen Sie eine Liste wichtiger Dienste, erinnern Sie sich daran und speichern Sie keine Zahlungsdaten, wenn diese Ihnen angeboten werden, selbst wenn es sich um eBay oder Aliexpress handelt. Bieten alle diese Methoden eine hundertprozentige Garantie für den Schutz Ihrer Daten? Nein, das tun sie nicht. Auf dem Gebiet des Schutzes passiert überhaupt nichts. Sie schützen Sie jedoch nicht nur vor der Methode zum Füllen von Anmeldeinformationen, wenn sie versuchen, durchgesickerte Kennwörter aus der Liste auf Dienste anzuwenden, sondern auch vor einigen schwierigeren Methoden. Wenn Sie in diesem Fall den nächsten Brief von HaveIBeenPwned erhalten, ist dies kein Grund zur Panik, sondern ein Auslöser für die Durchführung des üblichen Verfahrens zur Überprüfung Ihrer immateriellen Vermögenswerte.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.