Anwendungsfälle für die Sichtbarkeit

Was ist Netzwerksichtbarkeit?

Die Sichtbarkeit wird im Webster-Wörterbuch als "die Fähigkeit, leicht wahrgenommen zu werden" oder "Grad der Klarheit" definiert. Mit der Sichtbarkeit eines Netzwerks oder einer Anwendung ist das Entfernen von toten Winkeln gemeint, die die Fähigkeit verbergen, leicht zu sehen (oder zu quantifizieren), was im Netzwerk und / oder in den Anwendungen im Netzwerk geschieht. Diese Transparenz ermöglicht es IT-Teams, Sicherheitsbedrohungen schnell zu isolieren und Leistungsprobleme zu lösen, was letztendlich die bestmögliche Interaktion mit dem Endbenutzer gewährleistet.

Ein weiteres Verständnis ist, dass IT-Teams das Netzwerk zusammen mit Anwendungen und IT-Services überwachen und optimieren können. Aus diesem Grund sind Netzwerksichtbarkeit, Anwendungen und Sicherheit für jede IT-Organisation unbedingt erforderlich.

Der einfachste Weg, um Netzwerksichtbarkeit zu erreichen, ist die Implementierung einer Sichtbarkeitsarchitektur, bei der es sich um eine umfassende End-to-End-Infrastruktur handelt, die wiederum Transparenz für das physische und virtuelle Netzwerk, die Anwendungen und die Sicherheit bietet.

Lesezeichen der Network Visibility Foundation

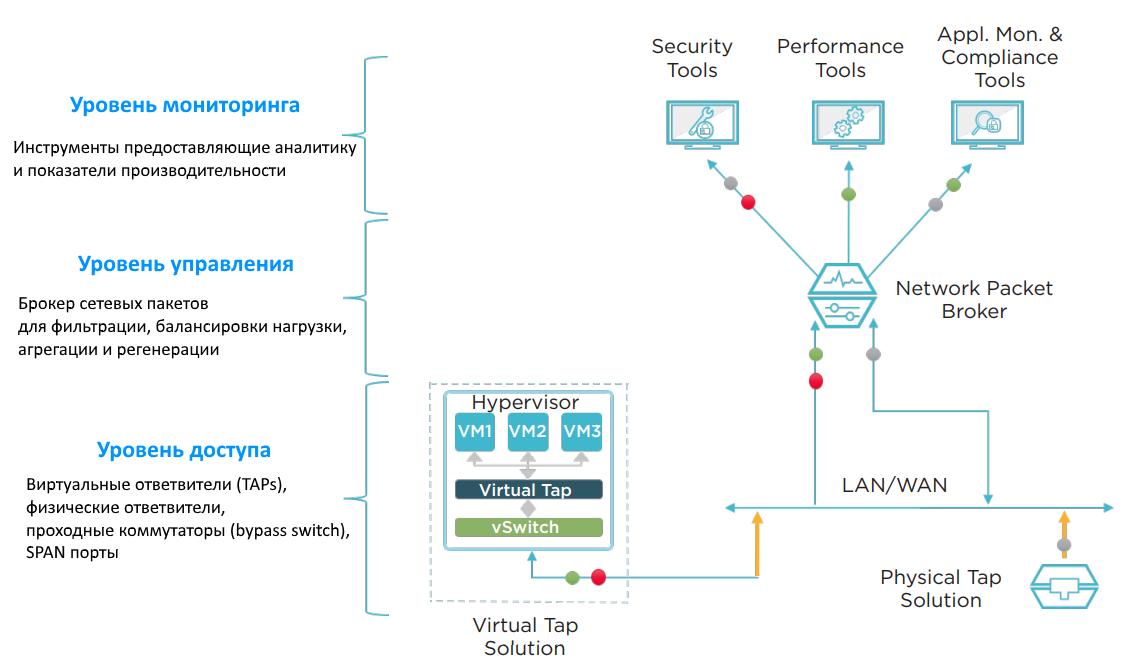

Sobald die Sichtbarkeitsarchitektur erstellt ist, werden viele Anwendungsfälle verfügbar. Wie unten gezeigt, repräsentiert die Sichtbarkeitsarchitektur drei Hauptsichtbarkeitsebenen: die Zugriffsebene, die Steuerungsebene und die Überwachungsebene.

Mit den gezeigten Elementen können IT-Experten verschiedene Netzwerk- und Anwendungsprobleme lösen. Es gibt zwei Kategorien von Anwendungsfällen:

- Wichtige Sichtbarkeitslösungen

- Volle Netzwerksichtbarkeit

Die wichtigsten Sichtbarkeitslösungen konzentrieren sich auf Netzwerksicherheit, Kosteneinsparungen und Fehlerbehebung. Dies sind drei Kriterien, die sich monatlich, wenn nicht sogar täglich auf die IT auswirken. Die vollständige Netzwerksichtbarkeit soll ein tieferes Verständnis der toten Winkel, der Leistung und der Einhaltung gesetzlicher Vorschriften ermöglichen.

Was können Sie wirklich mit der Netzwerksichtbarkeit tun?

Es gibt sechs verschiedene Verwendungszwecke der Netzwerksichtbarkeit, die einen eindeutigen Wert anzeigen können. Das:

- Verbesserung der Netzwerksicherheit

- Bereitstellung von Möglichkeiten zur Eindämmung und Reduzierung von Kosten

- Beschleunigen Sie die Fehlerbehebung und die Netzwerkzuverlässigkeit

- Beseitigung von toten Winkeln im Netzwerk

- Optimieren Sie die Netzwerk- und Anwendungsleistung

- Stärkung der Einhaltung gesetzlicher Vorschriften

Nachfolgend sind einige spezifische Anwendungsfälle aufgeführt.

Beispiel Nr. 1 - Datenfilterung für Sicherheitslösungen, die sich in der Netzwerkunterbrechung befinden (Inline), erhöht die Effektivität dieser LösungenDer Zweck dieser Option besteht darin, einen Network Packet Broker (NPB) zum Filtern von Daten mit geringem Risiko (wie Video und Sprache) zu verwenden, um zu verhindern, dass sie von Sicherheitstools (Intrusion Prevention System (IPS), Data Loss Prevention (DLP)) gescannt werden. , Firewall für Webanwendungen (WAF) usw.). Dieser "uninteressante" Verkehr kann erkannt und an den Bypass-Switch zurückgesendet und weiter an das Netzwerk gesendet werden. Der Vorteil dieser Lösung besteht darin, dass WAF oder IPS keine Prozessorressourcen (CPUs) für die Analyse unnötiger Daten verschwenden sollten. Wenn Ihr Netzwerkverkehr eine erhebliche Datenmenge dieses Typs enthält, können Sie diese Funktion implementieren und die Belastung Ihrer Sicherheitstools verringern.

Unternehmen hatten Fälle, in denen bis zu 35% des Netzwerkverkehrs mit geringem Risiko vom IPS-Scan ausgeschlossen wurden. Dies erhöht automatisch die effektive IPS-Bandbreite um 35% und bedeutet, dass Sie den Kauf zusätzlicher IPS oder ein Upgrade verschieben können. Wir alle wissen, dass der Netzwerkverkehr zunimmt, sodass Sie irgendwann ein leistungsfähigeres IPS benötigen. Es ist wirklich eine Frage, ob Sie die Kosten minimieren wollen oder nicht.

Beispiel Nr. 2 - Lastausgleich verlängert die Lebensdauer von Geräten mit 1 bis 10 Gbit / s in einem 40 Gbit / s-NetzwerkEin zweiter Anwendungsfall besteht darin, die Betriebskosten von Netzwerkgeräten zu senken. Dies wird durch die Verwendung von Paketbrokern (NPBs) erreicht, um den Datenverkehr mit Sicherheits- und Überwachungstools in Einklang zu bringen. Wie kann der Lastausgleich den meisten Unternehmen helfen? Erstens ist eine Zunahme des Netzwerkverkehrs sehr häufig. Aber wie sieht es mit der Überwachung der Auswirkungen des Bandbreitenwachstums aus? Wenn Sie beispielsweise den Netzwerkkern von 1 Gbit / s auf 10 Gbit / s aktualisieren, benötigen Sie 10 Gbit / s-Tools für eine ordnungsgemäße Überwachung. Wenn Sie die Geschwindigkeit auf 40 Gbit / s oder 100 Gbit / s erhöhen, ist bei diesen Geschwindigkeiten die Auswahl an Überwachungswerkzeugen viel geringer und die Kosten sehr hoch.

Paketbroker bieten die erforderlichen Aggregations- und Lastausgleichsfunktionen. Wenn Sie beispielsweise den 40-Gbit / s-Verkehr ausgleichen, können Sie den Überwachungsverkehr auf mehrere 10-Gbit / s-Instrumente verteilen. Danach können Sie die Lebensdauer von 10-Gbit / s-Geräten verlängern, bis Sie genug Geld haben, um teurere Tools zu kaufen, die höhere Datenübertragungsgeschwindigkeiten bewältigen können.

Ein weiteres Beispiel besteht darin, die Tools an einem Ort zu kombinieren und die erforderlichen Daten vom Paketbroker an sie zu übertragen. Manchmal werden separate Lösungen verwendet, die über das Netzwerk verteilt sind. Eine von Enterprise Management Associates (EMA) durchgeführte Umfrage zeigt, dass 32% der Unternehmenslösungen nicht ausgelastet sind, d. H. Weniger als 50%. Mit zentralisierten Tools und Lastausgleich können Sie Ressourcen bündeln und die Nutzung mit weniger Geräten erhöhen. Sie können die Anschaffung zusätzlicher Tools häufig verschieben, bis die Auslastungsrate hoch genug ist.

Beispiel Nr. 3 - Fehlerbehebung, um die Notwendigkeit zu verringern / zu beseitigen, eine Berechtigung zum Ändern zu erhalten (Berechtigungen für Änderungsplatine)Nachdem die Sichtbarkeitsausrüstung (TAPs, NPB ...) im Netzwerk installiert wurde, müssen Sie selten Änderungen am Netzwerk vornehmen. Auf diese Weise können Sie einige Fehlerbehebungsprozesse optimieren, um die Effizienz zu verbessern.

Beispielsweise überträgt TAP nach der Installation („Setzen und Vergessen“) passiv eine Kopie des gesamten Datenverkehrs an den NPB. Dies hat einen enormen Vorteil, da die meisten bürokratischen Nuancen beseitigt werden - Genehmigungen für Änderungen am Netzwerk erhalten. Wenn Sie auch einen Paketbroker installieren, erhalten Sie sofortigen Zugriff auf fast alle Daten, die für die Fehlerbehebung benötigt werden.

Wenn keine Änderungen erforderlich sind, können Sie die Phasen der Genehmigung von Änderungen überspringen und direkt zum Debuggen übergehen. Dieses neue Verfahren hat einen großen Einfluss auf die Reduzierung der mittleren Wiederherstellungszeit (MTTR). Studien zeigen, dass es möglich ist, die MTTR auf 80% zu reduzieren.

Beispiel 4 - Application Intelligence, Anwenden von Anwendungsfilterung und Datenmaskierung zur Verbesserung der SicherheitWas ist Application Intelligence? Diese Technologie ist bei IXIA Package Brokers (NPBs) erhältlich. Dies ist eine erweiterte Funktionalität, mit der Sie über die Ebene der Paketfilterschicht 2-4 (OSI-Modelle) hinausgehen und vollständig zu Ebene 7 (Anwendungsschicht) wechseln können. Der Vorteil besteht darin, dass Daten zum Verhalten und Standort von Benutzern und Anwendungen in jedem gewünschten Format erstellt und exportiert werden können - Rohpakete, gefilterte Pakete oder NetFlow-Informationen (IxFlow). Die IT kann versteckte Netzwerkanwendungen erkennen, Netzwerksicherheitsbedrohungen reduzieren, Ausfallzeiten im Netzwerk reduzieren und / oder die Netzwerkleistung verbessern. Kennzeichen bekannter und unbekannter Anwendungen können identifiziert, erfasst und an spezielle Überwachungs- und Sicherheitstools übertragen werden.

- Identifizierung verdächtiger / unbekannter Anwendungen

- Erkennung eines verdächtigen Geolokalisierungsverhaltens, beispielsweise stellt ein Benutzer aus Nordkorea eine Verbindung zu Ihrem FTP-Server her und überträgt Daten

- SSL-Entschlüsselung zur Überprüfung und Analyse potenzieller Bedrohungen

- Analyse von Anwendungsstörungen

- Analyse der Menge und des Wachstums des Verkehrs für ein aktives Ressourcenmanagement und Prognose der Expansion

- Maskieren vertraulicher Daten (Kreditkarten, Anmeldeinformationen ...) vor dem Senden

Die Visibility Intelligence-Funktionalität ist sowohl in physischen als auch in virtuellen (Cloud Lens Private) IXIA (NPB) -Paketbrokern sowie in öffentlichen „Clouds“ verfügbar - Cloud Lens Public:

Zusätzlich zu den Standardfunktionen von NetStack, PacketStack und AppStack:

Kürzlich wurden auch SecureStack (zur Optimierung der Verarbeitung vertraulichen Datenverkehrs), MobileStack (für Mobilfunkbetreiber) und TradeStack (zur Überwachung und Filterung von Finanzhandelsdaten) hinzugefügt:

Schlussfolgerungen

Netzwerksichtbarkeitslösungen sind ein leistungsstarkes Tool zur Optimierung der Netzwerküberwachung und der Sicherheitsarchitektur, mit dem die erforderlichen Daten gesammelt und ausgetauscht werden können.

Anwendungsfälle erlauben:

- Zugriff auf die erforderlichen spezifischen Daten, die für die Diagnose und Fehlerbehebung erforderlich sind

- Hinzufügen / Entfernen von Sicherheitslösungen zur Überwachung von Inline- und Out-of-Band-Lösungen

- MTTR reduzieren

- Schnelle Reaktion auf Probleme

- Führen Sie eine erweiterte Bedrohungsanalyse durch

- die meisten bürokratischen Genehmigungen beseitigen

- Reduzieren Sie die finanziellen Folgen von Hacking, indem Sie die erforderlichen Lösungen schnell mit dem Netzwerk verbinden und die MTTR reduzieren

- Reduzieren Sie die Kosten und den Arbeitsaufwand für die Einrichtung eines SPAN-Ports