Trend Micro hat eine Studie veröffentlicht, in der die Schwachstellen industrieller Funkfernbedienungssysteme untersucht wurden und wie leicht Angreifer sie zum Angriff auf Industrieanlagen verwenden können.

Trend Micro hat eine Studie veröffentlicht, in der die Schwachstellen industrieller Funkfernbedienungssysteme untersucht wurden und wie leicht Angreifer sie zum Angriff auf Industrieanlagen verwenden können.

Kürzlich haben wir (Trend Micro-Spezialisten) die Ergebnisse einer anderen Studie veröffentlicht, die sich diesmal auf Funkfernsteuerungssysteme bezieht, die für die Arbeit mit Industrieanlagen verwendet werden. Im Verlauf der Studie haben wir die Geräte von sieben großen Anbietern getestet, um Schwachstellen in ihren Schutzsystemen und die Art und Weise zu ermitteln, wie Kriminelle sie verwenden können, um die Kontrolle über diese Geräte zu übernehmen. Und sie fanden heraus, dass es sowohl für Schwachstellen als auch für Methoden charakteristisch ist. Möglicherweise können sie zur Sabotage von Produktion, Diebstahl und sogar Erpressung eingesetzt werden.

Verteidigung gegen Angriff: Schwachstellenanalyse

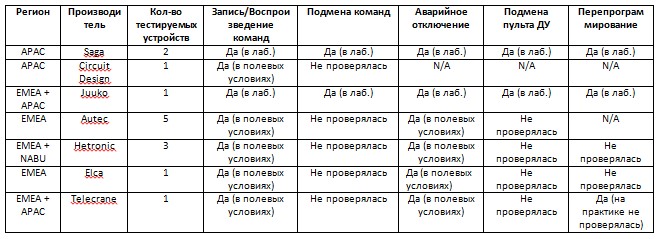

Für unsere Forschung verwendeten wir Geräteproben von sieben der weltweit beliebtesten Hersteller von Funksteuerungssystemen, darunter Saga, Circuit Design, Juuko, Autec, Hetronic, Elca und Telecrane. Die Geräte von Saga und Juuko wurden im Labor getestet, um die verwendeten Protokolle besser untersuchen zu können, und die Kontrollsysteme der anderen fünf Anbieter wurden direkt vor Ort gehackt. Die Suche nach Sicherheitslücken wurde in fünf Hauptbereichen durchgeführt: Aufzeichnen / Wiedergeben von Fernbedienungsbefehlen, Ersetzen von Befehlen von der Fernbedienung, Einleiten einer Notabschaltung von Geräten, Ersetzen der an das System angeschlossenen Fernbedienung und Neuprogrammieren der Geräte.

Ergebnisse der Forschung. N / A-Status bedeutet, dass das Gerät die getesteten Funktionen (z. B. die Notabschaltfunktion) grundsätzlich nicht unterstützt.

Ergebnisse der Forschung. N / A-Status bedeutet, dass das Gerät die getesteten Funktionen (z. B. die Notabschaltfunktion) grundsätzlich nicht unterstützt.Die Studien zeigten auch die Hauptschwächen der verwendeten Datenübertragungsprotokolle und -software auf, einschließlich des Fehlens eines sich ändernden Codes (d. H. Jedes einmal abgefangene Datenpaket kann in der Zukunft verwendet werden), des vollständigen Fehlens oder des schwachen kryptografischen Schutzes von Daten (zwischen dem Empfänger und dem Sender übertragen) Die Reihenfolge der Befehle kann leicht entschlüsselt werden) sowie das Fehlen von Softwareschutzmethoden (Software zum Flashen von Sendern und Empfängern ist nicht davor geschützt, von Cyberkriminellen selbst verwendet zu werden x Ziele).

Es ist zu beachten, dass die Entwicklung von „Patches“ für alle drei Probleme äußerst einfach ist. Sie können jedoch nur für Software schnell und effizient implementiert werden, die das Hinzufügen eines Zugriffskontrollsystems unterstützt. In anderen Fällen besteht das Hindernis in der großen Anzahl der verwendeten Geräte, dem fehlenden bequemen Zugriff auf die erforderlichen Komponenten und der Tatsache, dass ein Teil davon so veraltet ist, dass die erforderlichen Funktionen auf Hardwareebene, beispielsweise die Verschlüsselung, nicht unterstützt werden.

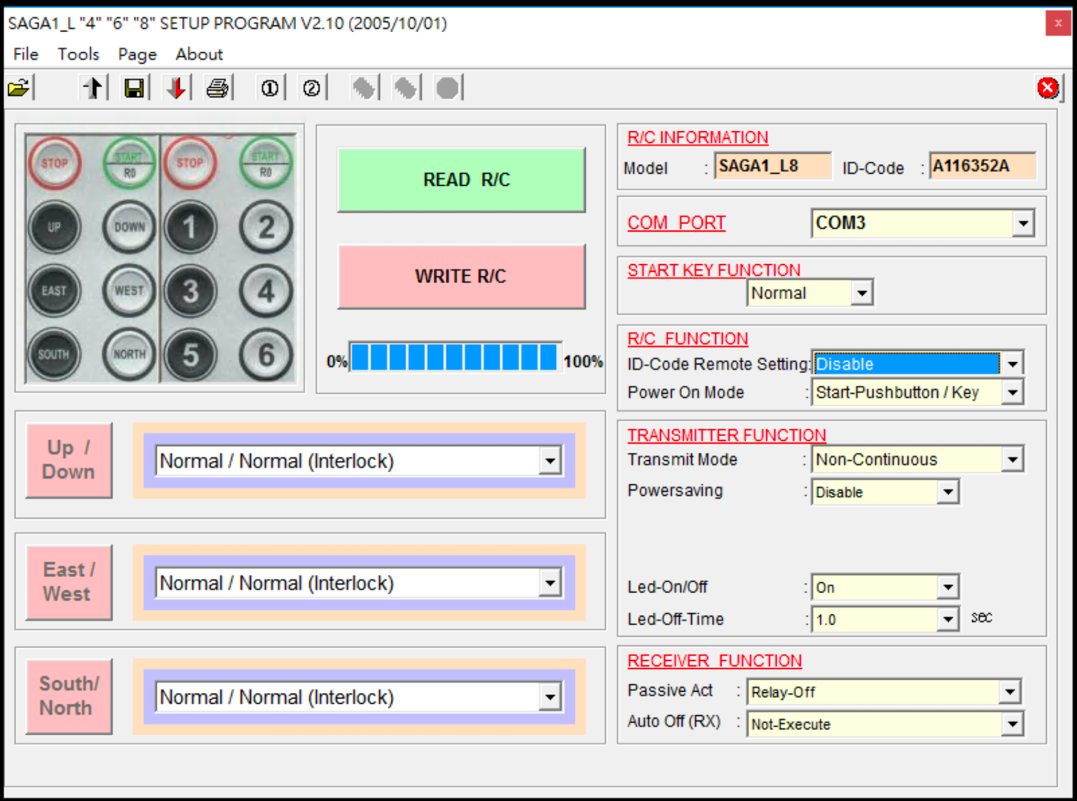

Beispiele für Geräte, die während der Forschung verwendet werden

Beispiele für Geräte, die während der Forschung verwendet werdenAufnahme- / Wiedergabebefehle

Um das System auf diese Sicherheitsanfälligkeit zu testen, haben wir die „Spuren“ des Befehls „Start“ aufgezeichnet, auf verschiedene Tasten auf der Fernbedienung geklickt und Befehle zum Herunterfahren im Notfall. Als sie sie dann reproduzierten, bestätigten sie sofort drei wichtige Tatsachen:

- Es gibt keine Schutzmechanismen im System, wie z. B. einen sich ändernden Code, da zuvor aufgezeichnete Signale von den Empfängern als Originalsignale wahrgenommen wurden.

- Ein Angreifer kann mit diesen Signalen ein nicht verbundenes Gerät einschalten.

- Der Befehl zum Auslösen einer Notabschaltung ist so codiert, dass er problemlos als separate Angriffsart verwendet werden kann.

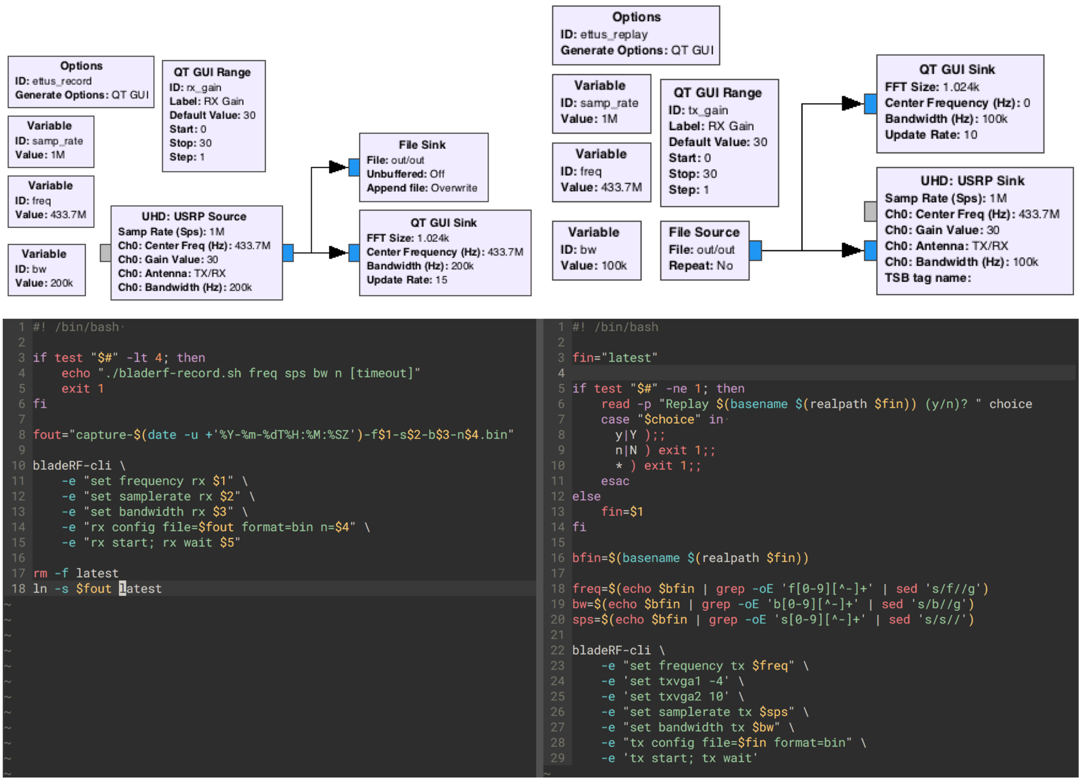

Bei den Angriffen wurden verschiedene SDR-Geräte verwendet, darunter Ettus USRP N210, BladeRF x115 und HackRF. Als Ergebnis kamen wir zu dem Schluss, dass fast jedes Gerät dieser Art mit ausreichender Leistung, das mit einer Sendeantenne ausgestattet ist, für solche Angriffe geeignet ist. Ettus USRP N210 wurde in Verbindung mit GNU Radio verwendet, und spezielle Skripte wurden für BladeRF x115 geschrieben.

GNU-Radioskripte und -Schema zum Aufzeichnen und Abspielen von Befehlen

GNU-Radioskripte und -Schema zum Aufzeichnen und Abspielen von BefehlenBei allen Tests, die sowohl im Labor als auch vor Ort durchgeführt wurden, funktionierte das Befehlsaufzeichnungs- / Wiedergabeschema ohne zusätzliche Einstellungen oder Änderungen, was die Einfachheit solcher Angriffe und die fast vollständige Verwundbarkeit der verwendeten Geräte bestätigt.

Befehlsersetzung

Um diese Art von Angriff zu verwenden, müssen die von Fernsteuerungssystemen verwendeten Protokolle sowohl auf Software- als auch auf Senderhardwareebene entschlüsselt werden. Bei den Angriffen mit Aufnahme / Wiedergabe wurden die grundlegenden Befehle zur Steuerung von Geräten aufgezeichnet. Dieses Mal bestand das Ziel darin, alle möglichen Kombinationen von Tastendrücken, einschließlich kurzer und langer Drücke, aufzuzeichnen.

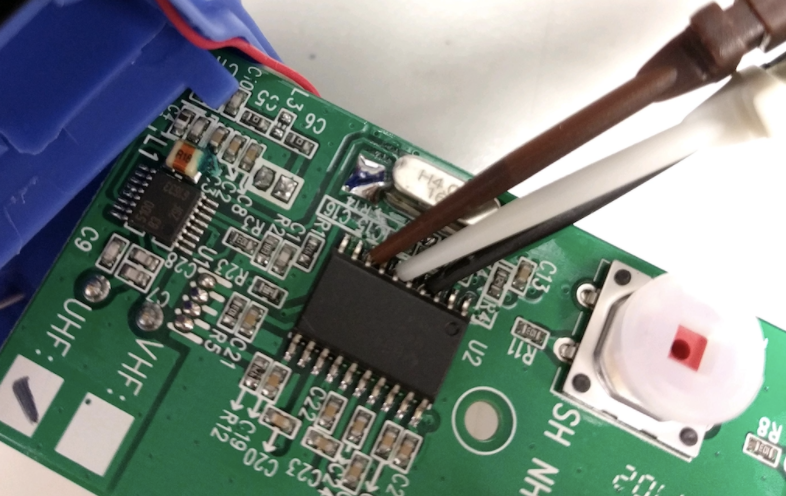

Diagnoseanalysator zum Entschlüsseln von Daten an einen Funksender angeschlossen

Diagnoseanalysator zum Entschlüsseln von Daten an einen Funksender angeschlossenDies war notwendig, um die in verschiedenen Fernbedienungen verwendeten Demodulationsschemata zu verstehen. Aus dem gleichen Grund haben wir alle verfügbaren Dokumentationen untersucht und mithilfe der Universal Radio Hacker-Anwendung die Form von Funksignalen untersucht. Danach entwickelten wir Skripte für die Durchführung eines Angriffs und die Arbeit mit Juuko-Geräten führte sogar zur Erstellung eines speziellen Hardwaremoduls für Hacking, das wir RFQuack nannten.

Initiierung der Notabschaltung

Tatsächlich ist das Einleiten einer Notabschaltung eine logische Fortsetzung der ersten beiden Arten von Angriffen. Für die Implementierung sendet die von Angreifern verwendete Fernbedienung ständig Pakete an die Geräte, die für Neustart- oder Notabschaltbefehle verantwortlich sind. Selbst mit einer Originalfernbedienung, die zu diesem Zeitpunkt andere Befehle an das Gerät gibt, wurden diese Pakete während der Tests noch verarbeitet und führten dazu, dass das Gerät ausgeschaltet / neu gestartet wurde. Eine ähnliche Methode kann leicht zur Sabotage oder Erpressung verwendet werden, wodurch der Betrieb einzelner Geräte oder deren massive Abschaltung vollständig gelähmt werden.

Austausch der Fernbedienung

In beiden getesteten Geräten (Saga und Juuko) mussten wir zunächst die Pairing-Funktion aktivieren, die standardmäßig deaktiviert ist, um diesen Angriffsvektor zu überprüfen. Danach musste der Empfänger eingeschaltet und bestimmte Tasten auf der Fernbedienung gedrückt werden. Wir haben die während des Pairings mit BladeRF übertragenen Signale abgefangen und wiedergegeben. Danach hat der Empfänger keine Befehle mehr von der ursprünglichen Fernbedienung empfangen und die neue Signalquelle als die wichtigste wahrgenommen.

Gleichzeitig ist das im Pairing-Prozess selbst verwendete Protokoll in keiner Weise vor Hacking geschützt und unterscheidet sich kaum von normalen Befehlen, die von der Fernbedienung an den Empfänger übertragen werden. Aufgrund der Sicherheitsanfälligkeit des Datenübertragungsprotokolls für das Pairing funktionierte eine ähnliche Methode auch bei Juuko-Geräten, obwohl sie auf eine spezielle Schaltfläche am Gerät selbst klicken müssen, um das Pairing abzuschließen. Anschließend können Angreifer mit dieser Methode massive DoS-Angriffe auf Geräte auslösen und deren Betrieb im Rahmen einer gesamten Fabrik oder eines automatisierten Docks / Lagers sabotieren.

Neuprogrammierung

Um diesen Angriffsvektor zu überprüfen, haben wir eine Kopie der Firmware für die Firmware und gegebenenfalls einen speziellen Dongle verwendet. Die Juuko- und Saga-Proben wurden daher im Labor neu programmiert, und die Möglichkeit einer Neuprogrammierung für Telecrane-Geräte wurde auf theoretischer Ebene auf der Grundlage der technischen Dokumentation des Geräts bestätigt.

Flash-Software-Schnittstelle für Saga-Geräte

Flash-Software-Schnittstelle für Saga-GeräteIn allen drei Fällen wurde festgestellt, dass die Software für die Arbeit mit Gerätefirmware keine Benutzerauthentifizierungsmechanismen und keinen Schutz vor Störungen durch Dritte aufweist. Darüber hinaus ist die Software nur für die Verwendung mit dem Windows-Betriebssystem (und in einigen Fällen mit veraltetem Windows XP) vorgesehen, das nach wie vor das beliebteste Betriebssystem für die Verbreitung von Malware ist.

Bei Saga-Geräten können Angreifer auch ganz einfach auf die BSL-Passwörter und -Parameter zugreifen, die in den Flash-Speicher des Geräts geschrieben wurden, und dementsprechend die Firmware ändern, ihre Dateien für weitere Studien extrahieren, ihren eigenen Schadcode für die verzögerte Aktivierung einführen und sogar Initiieren Sie das vollständige Löschen von Informationen aus dem Speicher, um Spuren ihrer Aktivitäten zu verbergen. Die einzige Voraussetzung für die erfolgreiche Verwendung dieses Angriffsvektors ist der Zugriff auf einen Computer, der zum Flashen von Fernsteuerungssystemen verwendet wird.

Schlussfolgerungen

Die wichtigste Schlussfolgerung, die aus dem Bericht (

Eine Sicherheitsanalyse von Funkfernbedienungen für industrielle Anwendungen ) gezogen werden kann, ist, dass die sogenannten Schutzsysteme für dieses Gerät vor böswilligen Angriffen keiner Kritik standhalten und in einigen Geräten nicht vorgesehen sind. Als Hauptgründe für die aktuelle Situation betrachten wir die lange Lebensdauer dieses Geräts (der Lebenszyklus einiger Testmuster endete vor vielen Jahren), die hohen Kosten für den Austausch, die Schwierigkeit, Software zu aktualisieren und neue Sicherheitssysteme einzuführen.

Fernbedienungssysteme für Industrieanlagen bleiben hinsichtlich ihres Schutzniveaus gegen äußere Einflüsse weit hinter ähnlichen Systemen im Verbrauchersegment zurück und bleiben ohne ernsthafte Modernisierung und Überarbeitung des Herstellers in dieser Angelegenheit ein schwaches Glied für die Sicherheit von Industrieanlagen. Wie die Ergebnisse der Studie gezeigt haben, ist es recht einfach, vorhandene Schwachstellen auszunutzen. Daher muss ein systematischer Ansatz zur Beseitigung dieser Sicherheitslücken entwickelt werden, einschließlich der regelmäßigen Veröffentlichung von Software- und Firmware-Updates, des Übergangs von Industrieanlagen zu allgemein anerkannten Funkstandards (Bluetooth Low Energy und 5G), der Verwendung von Hardwareverschlüsselung sowie der Entwicklung einzigartige Schutzmechanismen gegen unbefugten Zugriff auf die Hardware von Empfängern und Sendern, um die Aufgabe für Angreifer, die verstehen wollen, zu erschweren Ich bin in ihrem Gerät und verwende es, um meine eigenen "Werkzeuge" zu erstellen.