Die Idee, 802.1x als Mittel zur Bekämpfung des nicht autorisierten Netzwerkzugriffs zu verwenden, ist nicht neu. Jeder von uns muss auf einen Kurier vom Lieferservice gestoßen sein, der ein Patchkabel aus dem Ärmel einer Firmenjacke sehen kann, und Sie können bereits sehen, wie er, nachdem er eine kostenlose RJ-45-Steckdose bemerkt hat, mit einer schnellen Bewegung dorthin eilt ...

Wenn jedoch im allgemeinen Konzept die Verwendung und Konfiguration von 802.1x mit Autorisierung über RADIUS geschlagen und einfach ist, gab es in diesem Fall einen Vorfall, dessen Lösung ich im Folgenden anbieten werde.

Gegeben:- Zugriffsschalter - EX2200, JunOS 12.3R2.

- RADIUS-Server basierend auf NPS Windows Server 2012R2.

- Ein vielfältiger Zoo von Geräten dieser Art - Fernseher, AppleTV, Drucker und andere kleine Netzwerktiere, die sich nicht als normale und angemessene Teilnehmer über Zertifikate oder PEAP anmelden können. Jedes der Geräte in Active Directory verfügt über ein eigenes Konto in der entsprechenden Organisationseinheit mit sAMAccountName = MAC (in Kleinbuchstaben ohne Trennzeichen), password = sAMAccountName.

Für Abteilungen oder Sicherheitsgruppen, die diese Geräte enthalten, wurde eine separate FineGrainedPasswordPolicy erstellt, um Kennwörter festlegen zu können, die für Sicherheitsstandards ungeeignet sind.

Ursprüngliche Konfiguration für 802.1x auf EX2200:

//set actual interfaces set interfaces interface-range ACCESS_PORTS member "ge-0/0/[0-40]" // Config interface range as L2 ports set interfaces interface-range ACCESS_PORTS unit 0 family ethernet-switching set protocols dot1x authenticator authentication-profile-name dynamicvlan set protocols dot1x authenticator radius-options use-vlan-id set protocols dot1x authenticator interface ACCESS_PORTS supplicant single set protocols dot1x authenticator interface ACCESS_PORTS transmit-period 10 set protocols dot1x authenticator interface ACCESS_PORTS retries 0 set protocols dot1x authenticator interface ACCESS_PORTS mac-radius set protocols dot1x authenticator interface ACCESS_PORTS supplicant-timeout 10 //set actual reject-vlan and fail-vlan set protocols dot1x authenticator interface ACCESS_PORTS server-reject-vlan default set protocols dot1x authenticator interface ACCESS_PORTS server-fail vlan-name default set protocols dot1x authenticator interface ACCESS_PORTS guest-vlan default //set actual password set access radius-server 172.17.xx secret "xxx" set access profile dynamicvlan authentication-order radius set access profile dynamicvlan radius authentication-server 172.17.xx

Alle Workstations haben sich ohne Probleme angemeldet, aber alle oben genannten Shushera - nein.

Wireshark zeigte hartnäckig, dass NPS Access-Reject mit EAP 4-Code sendet, was, wie in engen Kreisen bekannt, Fehler bedeutet.

Informativ jedoch wie immer ...

Das vom Supplicant für die Mac-Radius-Authentifizierung verwendete Protokoll ist standardmäßig EAP-MD5.

Es gibt auch PEAP- und PAP-Optionen.

PEAP ist für EX2200 nicht verfügbar.

Wir versuchen PAP zu konfigurieren. Im Klartext wollte ich das natürlich nicht wirklich, aber weil wir nicht das Beste haben, fahren wir das geschätzte Team

set protocols dot1x authenticator interface ACCESS_PORTS mac-radius authentication-protocol pap

und (Trommelwirbel) - Syntaxfehler - hilfreich sagt uns Juniper.

Während des Showdowns, Bedrohungen mit einem Lötkolben und anderen repressiven Maßnahmen schlug die Juniper-Website vor, dass diese Option nur für Firmware ab Version 15.1 verfügbar ist.

Hier scheint es eine Lösung für das Problem zu sein. Aber nein, derselbe Juniper empfiehlt es nicht nur, sondern schützt den Benutzer in jeder Hinsicht vor Obszönitäten wie Firmware 15.1 auf dem EX2200. Grit, Auslastung des Zentralprozessors und RAM über der Norm, daher 12.3 - die Obergrenze der JunOS-Version für die glücklichen Besitzer des EX2200.

Okay, wir werden uns mit dem Protokoll befassen, das die Switch-Daten an NPS sendet.

Es stellte sich also heraus, dass er sie standardmäßig an eap-md5 sendet. Was was? - Richtig, es ist in Windows Server ab der Version 2008 deaktiviert - sie sagen, es ist nicht sicher. Mehrere Abfragen bei Google ergeben das gewünschte Ergebnis - eine Registrierungsdatei, die das von uns benötigte Protokoll enthält.

NPS reagiert jedoch hartnäckig auf Anfragen von Druckern und anderen

Access-Rejects .

Er holte Zigaretten heraus, erinnerte sich daran, dass er sie geworfen hatte, versteckte sie ...

Google, wer gibt es auf der Welt ... Aber nein, das ist aus einer anderen Oper ...

Ok Google?

802.1x MAC-Authentifizierung mit NPS RADIUSNach ein paar Google-Seiten fand ich im ubnt-Forum, wonach ich suchte. Sie müssen mehrere Parameter für die Anmeldeinformationen der Geräte aktivieren und dann die Kennwörter und - voila - Miracle neu erstellen. Darüber hinaus fiel es noch besser aus als erwartet. Eap-md5 ist natürlich keine gute Nachricht, aber immer noch besser als einfacher Text.

Die resultierende Konfiguration, Einstellungen und Screenshots der Richtlinie unter dem Spoiler.

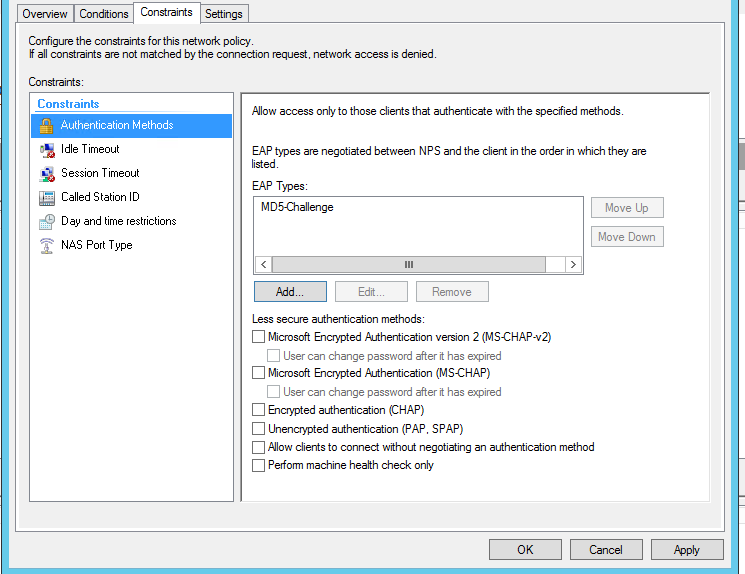

EX2200-Konfiguration, NPS-RichtlinienMagic Reg-Datei, die Unterstützung für EAP-MD5 in Windows Server 2012 R2 enthält Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\4] "RolesSupported"=dword:0000000a "FriendlyName"="MD5-Challenge" "Path"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,\ 00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,52,00,\ 61,00,73,00,63,00,68,00,61,00,70,00,2e,00,64,00,6c,00,6c,00,00,00 "InvokeUsernameDialog"=dword:00000001 "InvokePasswordDialog"=dword:00000001

Nachdem Sie Änderungen an der Registrierung vorgenommen haben, müssen Sie den NPS-Dienst neu starten

Stop-Service IAS Start-Service IAS

Ein Skript, das die erforderlichen Einstellungen für Gerätekonten festlegt: $devices=Get-ADUser -SearchBase "ou=802.1x-groups,ou=devices_groups,dc=company,dc=local" -Filter * foreach ($device in $devices) { set-aduser -Identity $device.name -UserPrincipalName ($device.name+"@company.local") -PasswordNeverExpires $true -AllowReversiblePasswordEncryption $true -CannotChangePassword $true Set-ADAccountPassword -Identity $device.name -NewPassword (ConvertTo-SecureString -AsPlainText $device.name -force) }

Tatsächlich werden die Parameter festgelegt, die einem Screenshot entsprechen. Aber es ist eine Sache, die Sie für ein paar Geräte ablegen müssen, und eine ganz andere, wenn Sie mehr als zwanzig davon haben. Das Skript setzt auch das Kennwort für das Gerätekonto zurück, das nach Aktivierung der umgekehrten Verschlüsselung erforderlich ist.

NPS-Richtlinieneinstellungen:

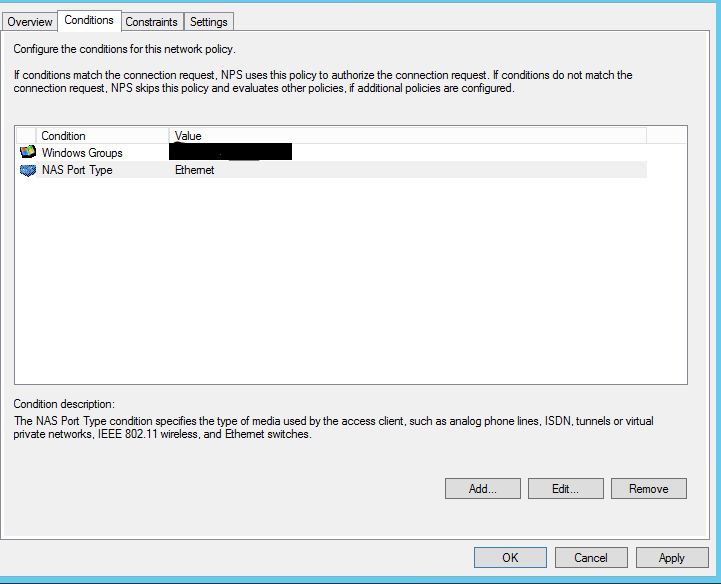

NPS-Richtlinieneinstellungen:- Wir geben die Gruppe mit Geräten und den Porttyp an.

- Nach der Bearbeitung der Registrierung wird unsere geschätzte MD5-Challenge in der Liste der verfügbaren Protokolle angezeigt. Wir wählen es.

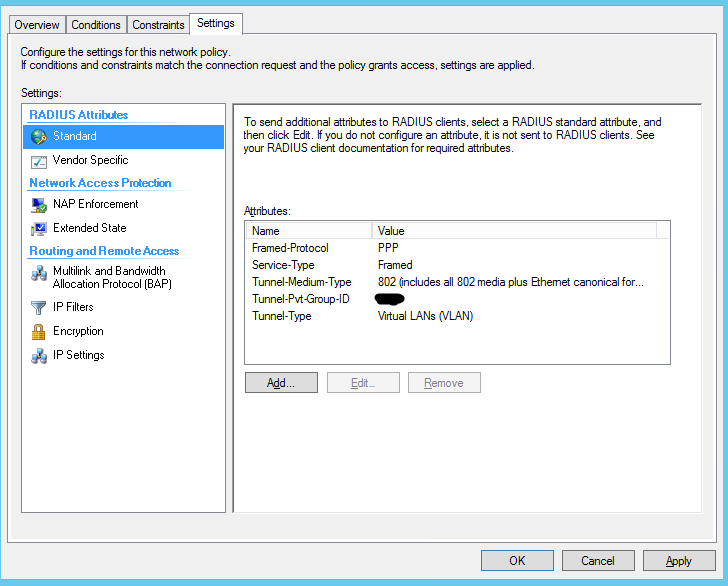

- Wir setzen die restlichen Einstellungen basierend auf den Anforderungen der logischen Implementierung. Nicht anders als die Standardeinstellung für RADIUS + 802.1x.

Das Ergebnis:- Netzwerkgeräte wie Fernseher, Apple TV und Drucker werden durch 802.1x und Gruppenmitgliedschaft authentifiziert.

- Passwörter werden nicht im Klartext übertragen, sondern zumindest verschlüsselt.

Liste der Anweisungen, Anleitungen und Ressourcen:Juniper-Empfehlungen für die Softwareversion auf EX2200EAP-PAP-Unterstützung auf Juniper-Geräten für die MAC RADIUS-AuthentifizierungUBNT-Community gibt den letzten Kick in die richtige Richtung