Nach den konservativsten Schätzungen belief sich der globale Schaden durch Cyber-Angriffe im Jahr 2017 laut der jährlichen Studie von BI.ZONE für 2017-2018 auf eine Billion Dollar. Es ist fast unmöglich, den tatsächlichen Schaden einzuschätzen, da 80% der Unternehmen Fälle von Hacks und Lecks verbergen. Experten sagen voraus, dass sich der Schaden in einigen Jahren auf 8 Billionen US-Dollar erhöhen wird, wenn nichts unternommen wird.

Im Binary District haben wir eine kurze Nacherzählung der Studie von BI.ZONE zu den neuen Herausforderungen der digitalen Welt zusammengestellt. Wir haben die wichtigsten Trends im Bereich Cyberkriminalität und interessante Fakten aus einer Studie ausgewählt, die unsere Aufmerksamkeit auf sich gezogen hat: Wie schnell die Cyberkriminelle von Sicherheitslücken in MS Office erfährt, was das Problem des Internet der Dinge ist und warum der Aufbau des Schutzes ihrer Infrastruktur noch nicht die vollständige Sicherheit des Unternehmens garantiert.

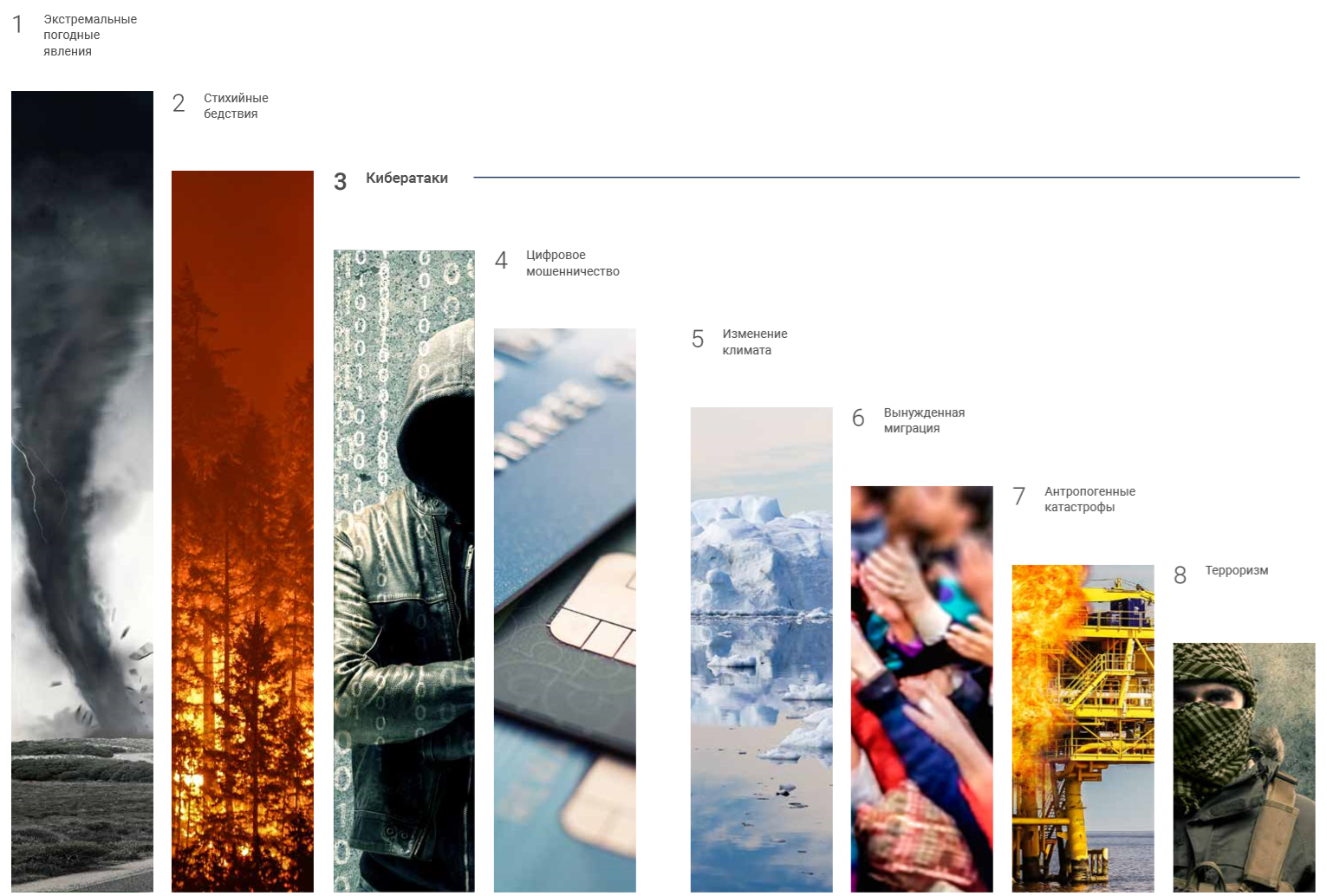

Cyber-Angriffe - zu den drei größten globalen Risiken: Sie verursachen 1 Billion US-Dollar Schaden - mehr als Terrorismus und von Menschen verursachte Katastrophen (Daten des Weltwirtschaftsforums)

Cyber-Angriffe - zu den drei größten globalen Risiken: Sie verursachen 1 Billion US-Dollar Schaden - mehr als Terrorismus und von Menschen verursachte Katastrophen (Daten des Weltwirtschaftsforums)Datenlecks

Jedes Jahr wächst die Anzahl der Datenlecks weiter. Erst neulich wurde der

größte Speicherauszug in der Geschichte in das Netzwerk hochgeladen: Eine Sammlung von Daten aus vielen Lecks erschien im Archiv: 2,7 Milliarden Konten, von denen mehr als 1,1 Milliarden eindeutige Kombinationen von E-Mail-Adressen und Passwörtern sind.

In der Regel verkaufen Angreifer gestohlene Daten in den Schattensegmenten des Internets weiter oder organisieren damit neue Angriffe. Am häufigsten stehlen Kriminelle personenbezogene Daten (etwa 67% der Fälle) sowie Finanzinformationen und Anmeldeinformationen. Im Jahr 2017 waren nur 18% der Ursachen für Lecks zufällig, der Rest war ein externer oder interner Angreifer.

Große Unternehmen mit Tausenden von Mitarbeitern werden am häufigsten Opfer von Lecks - und sie erleiden auch einen großen Verlust durch Cyber-Angriffe. In den USA kostet Datenverlust das Unternehmen durchschnittlich 7,4 Millionen US-Dollar. Der durch Leckage verursachte Schaden kann jedoch nicht nur direkt, sondern auch indirekt sein. Im Juli 2017 betraten Hacker beispielsweise das interne Netzwerk der HBO-Fernsehgesellschaft und pumpten 1,5 TB Daten aus, darunter unveröffentlichte Episoden einiger Serien und das Skript für das Spiel der Throne, das zu diesem Zeitpunkt noch nicht veröffentlicht worden war. Angreifer forderten von HBO ein Lösegeld in Höhe von 6 Millionen US-Dollar. Das Unternehmen zahlte nicht, erlitt aber dennoch Reputationsschäden.

In einigen Fällen stehlen Angreifer Daten nicht zur sofortigen Monetarisierung, sondern zur Entwicklung zukünftiger Angriffe. Im Juni 2017 trat ein Windows 10-Quellcode-Leck auf. Ein Archiv, das Teil des Shared Source Kit ist und Dateien mit den Quelltexten der Gerätetreiber enthält, wurde von unbekannten Personen auf die BetaArchive-Website hochgeladen. Solche großen Lecks führen zur Entstehung neuer Exploit-Wellen, die bisher unbekannte Schwachstellen im Betriebssystemcode ausnutzen.

Der Schaden durch Lecks wächst mit der Anzahl dieser Lecks, sie betreffen immer mehr Menschen und Unternehmen. Die Nichteinhaltung der Anforderungen zum Schutz personenbezogener Daten kann nicht nur Bußgelder, sondern auch Reputationsschäden, finanzielle Verluste, Kundenabflüsse, Kosten für die Analyse des Zustands der Infrastruktur und die Stärkung ihres Schutzes gefährden. Es ist viel besser, sich auf die letzten beiden Schritte zu beschränken - es ist viel billiger.

Angriffe auf den Bankensektor

Angriffe auf den Finanzsektor sind am komplexesten und am häufigsten: Laut BI.ZONE wird jeder zweite Angriff darauf durchgeführt. So hat BI.ZONE kürzlich

in seinem Blog den Angriff der Buhtrap-Gruppe auf russische Banken, der am 19. Dezember 2018 bekannt wurde, ausführlich

analysiert . Die Phishing-Liste enthielt die ausführbare Datei

"md5: faf833a1456e1bb85117d95c23892368" , die verschiedene Namen hatte: "Reconciliation for December.exe", "Docs wednesday.exe", "Documents 19.12.exe", "Closing documents wednesday.exe".

Wenn wir uns an die vorherigen Angriffe erinnern, wurden beispielsweise in Russland im Jahr 2017 200 Banken von der Carbanak-Gruppe angegriffen. 11 von ihnen konnten dem Hacken nicht widerstehen, was den Angreifern mehr als 16 Millionen Dollar einbrachte.

Ein interessantes Merkmal von Carbanak ist die Taktik, die Infrastruktur anderer Organisationen zur Verbreitung von Malware zu nutzen. In einigen Fällen wurden Phishing-E-Mails von Mitarbeitern geöffnet, die direkt für die Cybersicherheit verantwortlich sind.

Die Hauptmethode für die erstmalige Eingabe ist Spear Phishing - speziell vorbereitete Briefe, die die Merkmale des Unternehmens oder der Branche berücksichtigen. Derselbe Carbanak sendet normalerweise Phishing-Nachrichten von Adressen, die Wörter im Zusammenhang mit Bankgeschäften enthalten: Namen von Unternehmen, die Geräte herstellen (Wincor-Nixdorf), Zahlungssysteme (Visa, MasterCard, Western Union) usw.

Hacker verfolgen Nachrichten zur Cybersicherheit und erstellen schnell neue Exploits für Angriffe. Laut BI.ZONE vergeht von der Veröffentlichung eines neuen Exploits für MS Office bis zur Verwendung im Carbanak-Newsletter nicht mehr als ein Tag (!).

Supply-Chain-Angriffe

In den Jahren 2017-2018 stieg die Anzahl der Supply-Chain-Angriffe um 200%. Diese Strategie basiert auf der Tatsache, dass Angreifer versuchen, nicht direkt auf die Infrastruktur der Zielorganisation zuzugreifen, sondern diese zu umgehen - indem sie bösartigen Code in Programme der am wenigsten geschützten Teilnehmer der Lieferkette einfügen.

Meistens ist das ultimative Ziel solcher Angriffe der Bankensektor, das größte Stück in diesem Hackerkuchen.

Supply-Chain-Angriffe sind gefährlich, weil sie extrem schwierig und manchmal einfach nicht zu verfolgen und zu verhindern sind. Anstatt die Infrastruktur einer gut geschützten Organisation anzugreifen, erhalten Kriminelle Zugang zur Infrastruktur vieler Unternehmen, die kompromittierte Software eines schwach geschützten Anbieters verwenden.

Ein Angriff auf eine Lieferkette beginnt mit der Infektion eines beliebten Programms. Im Fall der NotPetya-Ransomware begann die Verbreitung beispielsweise nach der Infektion mit MEDoc, einem Programm zur Steuerberichterstattung. Infolge des Kompromisses der MEDoc-Update-Server gelang es den Angreifern, eine Hintertür in den Programmcode einzufügen, über die die ausführbare NotPetya-Datei heruntergeladen wurde. Die Folgen waren traurig: Der Schaden für ein Unternehmen könnte mehr als 300 Millionen US-Dollar erreichen, und der globale Schaden wird auf 1,2 Milliarden US-Dollar geschätzt. Der Exploit EternalBlue spielte auch eine Rolle, wodurch sich die Verschlüsselungs-Ransomware viel schneller verbreitete.

IoT-Botnetze

Einer der auffälligsten Trends im Zeitraum 2017-2018 war der starke Anstieg der Anzahl der Angriffe auf Geräte, die mit dem Internet der Dinge verbunden sind.

Der Markt für IoT-Geräte ist keine Nische mehr: Derzeit sind weltweit mehr als 8,4 Milliarden Geräte in Betrieb, und Prognosen zufolge wird ihre Gesamtzahl bis 2020 30 Milliarden erreichen.

Die geringe Sicherheit von IoT-Geräten führt dazu, dass sie leicht kompromittiert und zum Erstellen von Botnetzen für die Organisation von DDoS-Angriffen verwendet werden können. Außerdem sind intelligente Geräte häufig eine Schwachstelle im Netzwerk des Unternehmens, dank derer Angreifer in das interne Netzwerk des Unternehmens eindringen können.

Die Hauptursachen für Schwachstellen von IoT-Geräten:

- Die meisten Benutzer ändern die Standardkennwörter nicht.

- Updates werden nicht veröffentlicht oder sind schwer zu installieren.

- Es gibt keine einheitlichen Standards und Sicherheitsanforderungen.

Unter den beliebten IoT-Botnetzen kann man sich an JenX erinnern, das im Februar 2018 berühmt wurde. Das Botnetz besteht hauptsächlich aus infizierten Huawei-Geräten und Geräten, die RealTek-Controller verwenden. JenX bietet seine Dienste zur Organisation von DDoS-Angriffen zu einem sehr bescheidenen Preis an - für 20 US-Dollar können Sie einen Angriff mit einer Kapazität von ca. 300 Gbit / s bestellen.

Das Gebiet der Internetkriminalität entwickelt sich rasant. Die Fähigkeit, schnell viel Geld und Aufregung zu verdienen, zwingt Angreifer dazu, ihre Fähigkeiten zu verbessern, um die Stärke der Software und der Unternehmensinfrastruktur ständig zu überprüfen und neue Lücken zu finden. Die Schutzmethoden, die gestern funktionierten, werden morgen veraltet sein.

Zusammen mit BI.ZONE starten wir zwei Offline-Kurse zur Informationssicherheit:

Webanwendungssicherheit und Cyber Attack

Investigation for Business . Die Kursredner sind führende Experten auf dem Gebiet der Cybersicherheit, die auf Penetrationstests und Computerforensik spezialisiert sind, sowie Lehrer der entsprechenden Kurse am NRNU MEPhI. Das Kursprogramm ist auf aktuelle neue Ereignisse zugeschnitten. Der Unterricht findet vom 16. bis 17. Oktober in Digital statt.