Im Januar 2019 verzeichneten wir einen starken Anstieg der Anzahl bösartiger JavaScript-E-Mail-Anhänge (im Jahr 2018 wurde dieser Angriffsvektor nur minimal verwendet). In der „Neujahrsausgabe“ kann man den russischsprachigen Newsletter herausgreifen, der für den Vertrieb des Shade-Encoders (auch bekannt als Troldesh) bestimmt ist und von ESET-Produkten als Win32 / Filecoder.Shade erkannt wird.

Dieser Angriff scheint die

im Oktober 2018 entdeckte Shade-Verschlüsselungs-Spam-Kampagne fortzusetzen.

Neue Schattenkampagne

Nach unseren Telemetriedaten war die Oktober-Kampagne bis zur zweiten Dezemberhälfte 2018 in einem konstanten Tempo. Es folgte eine Weihnachtspause, und Mitte Januar 2019 verdoppelte sich die Kampagnenaktivität (siehe Grafik unten). Wochenendstürze in der Tabelle deuten darauf hin, dass Angreifer Unternehmens-E-Mail-Adressen bevorzugen.

Abbildung 1. Erkennen bösartiger JavaScript-Anhänge, die Win32 / Filecoder.Shade seit Oktober 2018 verbreiten

Abbildung 1. Erkennen bösartiger JavaScript-Anhänge, die Win32 / Filecoder.Shade seit Oktober 2018 verbreitenWie bereits erwähnt, zeigt die Kampagne den Trend, den wir seit Anfang 2019 beobachten - die Rückgabe böswilliger JavaScript-Anhänge als Angriffsvektor. Die Dynamik ist in der folgenden Grafik dargestellt.

Abbildung 2. Erkennung von schädlichem JavaScript, das seit 2018 in E-Mail-Anhängen verbreitet wird. Anhänge werden von ESET als JS / Danger.ScriptAttachment erkannt

Abbildung 2. Erkennung von schädlichem JavaScript, das seit 2018 in E-Mail-Anhängen verbreitet wird. Anhänge werden von ESET als JS / Danger.ScriptAttachment erkanntEs ist erwähnenswert, dass die Shade-Encoder-Vertriebskampagne in Russland am aktivsten ist, was 52% der Gesamtzahl der Erkennungen bösartiger JavaScript-Anhänge ausmacht. Weitere Opfer sind die Ukraine, Frankreich, Deutschland und Japan (siehe unten).

Abbildung 3. Die Anzahl der Erkennungen von schädlichen JavaScript-Anhängen, die Win32 / Filecoder.Shade verteilen. Daten vom 1. bis 24. Januar 2019

Abbildung 3. Die Anzahl der Erkennungen von schädlichen JavaScript-Anhängen, die Win32 / Filecoder.Shade verteilen. Daten vom 1. bis 24. Januar 2019Nach unserer Analyse beginnt ein typischer Angriff der Januar-Kampagne damit, dass das Opfer einen Brief in russischer Sprache mit dem ZIP-Archiv info.zip oder inf.zip im Anhang erhält.

Briefe werden als offizielle Anfragen legitimer russischer Unternehmen getarnt. Wir haben den Newsletter im Auftrag der Binbank (seit 2019 mit der Otkritie Bank fusioniert) und der Einzelhandelskette Magnit gesehen. Der Text im Bild unten.

Abbildung 4. Beispiel für ein Spam-Mailing, das in der Januar-Kampagne verwendet wurde

Abbildung 4. Beispiel für ein Spam-Mailing, das in der Januar-Kampagne verwendet wurdeDas Zip-Archiv enthält eine Javascript-Datei namens Information.js. Nach dem Extrahieren und Ausführen wird die Datei von einem böswilligen Bootloader heruntergeladen, der von ESET-Produkten als Win32 / Injector erkannt wurde. Der Bootloader entschlüsselt und startet die endgültige Nutzlast - den Shade-Encoder.

Der böswillige Downloader wird von der URL kompromittierter legitimer WordPress-Sites heruntergeladen und dort als Bild getarnt. Um WordPress-Seiten zu gefährden, verwenden Angreifer einen massiven automatisierten Brute-Force-Angriff mit Bots. Unsere Telemetrie erfasst Hunderte von URLs, die vom böswilligen Bootloader gehostet werden. Alle Adressen enden mit der Zeichenfolge ssj.jpg.

Der Bootloader ist mit einer ungültigen digitalen Signatur signiert, die angeblich von Comodo ausgestellt wurde. Der Wert des Signer-Informationsfelds und des Zeitstempels sind für jede Probe eindeutig.

Abbildung 5. Gefälschte digitale Signatur, die vom böswilligen Bootloader verwendet wird

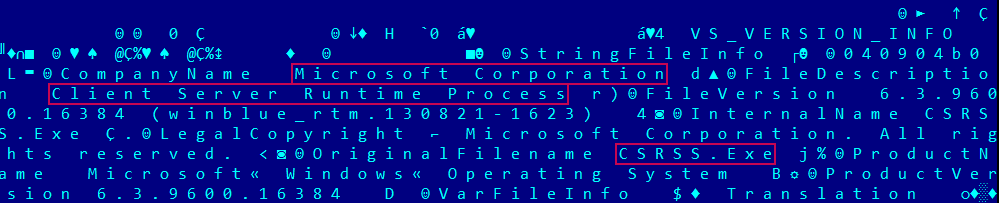

Abbildung 5. Gefälschte digitale Signatur, die vom böswilligen Bootloader verwendet wirdDarüber hinaus versucht der Bootloader, sich zu tarnen, indem er sich als legitimer Systemprozess für den Client Server-Laufzeitprozess (csrss.exe) ausgibt. Es kopiert sich selbst nach C: \ ProgramData \ Windows \ csrss.ex, wobei Windows der vom Bootloader erstellte versteckte Ordner ist. Normalerweise ist dieser Ordner in ProgramData nicht vorhanden.

Abbildung 6. Schädliche Software, die ein Systemprozess ist und Versionsinformationen verwendet, die aus einer legitimen Binärdatei in Windows Server 2012 R2 kopiert wurden

Abbildung 6. Schädliche Software, die ein Systemprozess ist und Versionsinformationen verwendet, die aus einer legitimen Binärdatei in Windows Server 2012 R2 kopiert wurdenSchattencodierer

Die letzte Nutzlast ist der Shade (Troldesh) Encoder. Es wurde erstmals Ende 2014 in freier Wildbahn entdeckt und seitdem wiederholt aktualisiert. Shade verschlüsselt eine Vielzahl von Dateien auf lokalen Laufwerken. In der neuen Kampagne fügt er verschlüsselten Dateien die Erweiterung .crypted000007 hinzu.

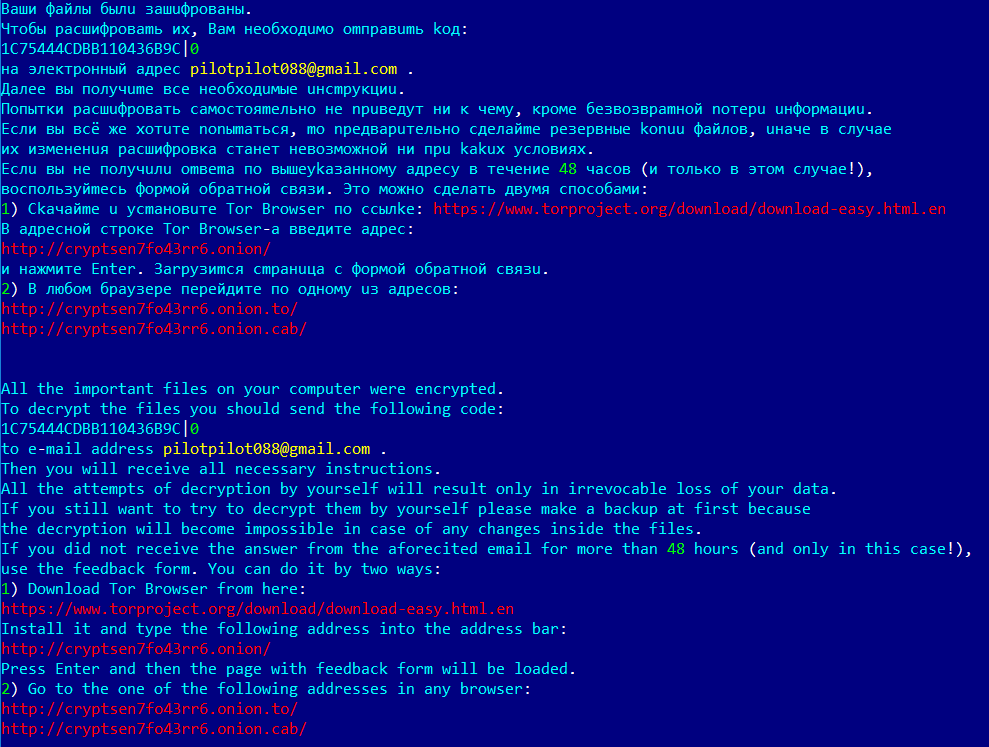

Das Opfer erhält Zahlungsanweisungen in russischer und englischer Sprache in einer TXT-Datei, die auf dem infizierten Computer gespeichert ist. Der Text ist der gleiche wie in der letzten Kampagne im Oktober 2018.

Abbildung 7. Schattenrückkaufanforderungen, Januar 2019

Abbildung 7. Schattenrückkaufanforderungen, Januar 2019Kompromissindikatoren

Beispiele für Hashes bösartiger ZIP-Anhänge0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76ESET-Erkennung: JS / Danger.ScriptAttachment

JavaScript Loader Hash-Beispiele37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8CESET-Erkennung: Win32 / Injector

Beispiele für Shade Encryptor HashesFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7ESET-Erkennung: Win32 / Filecoder.Shade

Kennzeichenfolge in den URLs, in denen sich der Shade-Encoder befindethxxp://[redacted]/ssj.jpg