Eines der wichtigsten Themen in der Cybersicherheit sind in letzter Zeit die SOCs (Security Operations Center), die nicht sehr erfolgreich als „Sicherheitsüberwachungszentren“ ins Russische übersetzt werden, wodurch eine der wichtigen SOC-Funktionen im Zusammenhang mit der Reaktion auf Vorfälle im Bereich der Informationssicherheit herabgesetzt wird. Aber heute möchte ich nicht auf terminologische Streitigkeiten eingehen und kurz über eines der Projekte sprechen, die in unserem internen SOC umgesetzt wurden - das GOSINT-Kompromissindikator-Managementsystem (IoC). Tatsächlich verwendet der Cisco IB-Dienst den Begriff „Security Operations Center“ nicht und ersetzt ihn durch das allgemeinere CSIRT (Cisco Security Incident Response Team). Daher ist GOSINT eines

unserer vielen

Open-Source-Projekte , mit denen strukturierte und unstrukturierte Informationen über Bedrohungen (Bedrohungsinformationen) gesammelt und vereinheitlicht werden sollen. Ich habe bereits

darüber gesprochen, wie wir die Sicherheit unserer internen Infrastruktur überwachen. Jetzt ist es an der Zeit, darüber zu sprechen, was uns dabei hilft, dies am effektivsten zu tun.

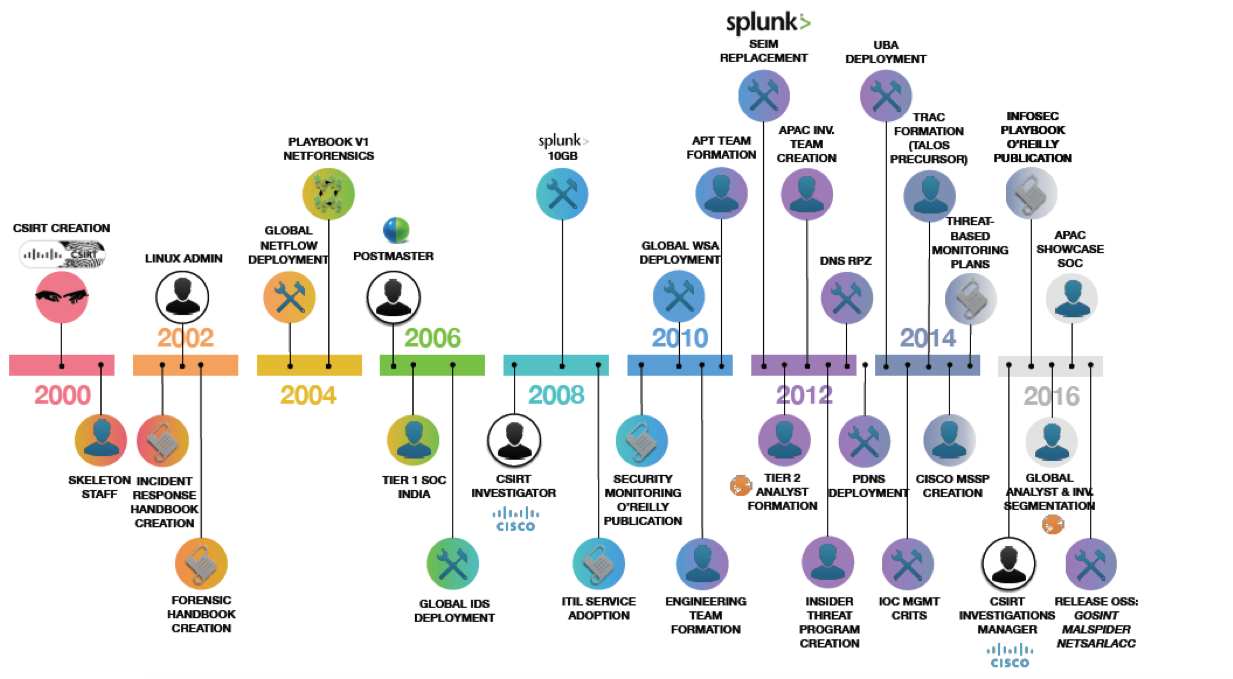

Die obige Abbildung zeigt einige der Meilensteine unseres IS-Service zur Überwachung und Reaktion von Vorfällen, der vor etwa zwei Jahrzehnten als separate Einheit erstellt wurde. In dieser Zeit haben wir enorme Erfahrungen im Bereich der Erstellung, aber auch des Betriebs von SOCs gesammelt, die wir sowohl in Form solcher Notizen, Artikel und Präsentationen als auch in Form eines separaten Service teilen, in dessen Rahmen wir unseren Kunden beim Aufbau oder beim Aufbau helfen Führen Sie ein Audit eines vorhandenen IS-Überwachungszentrums durch (Kontakt, falls vorhanden). Wenn Sie sich die Abbildung genau ansehen, markiert der letzte Meilenstein unsere Aktivität bei der Bereitstellung unserer Open-Source-Lösungen, die wir im Rahmen des Open Access für den Informationssicherheitsdienst entwickelt haben. Eines dieser Projekte war das GOSINT-System, das wir mit einer sehr wichtigen und sehr schwierigen Aufgabe betrauen - Kompromissindikatoren aus unterschiedlichen Quellen zu sammeln, die dann Sicherheitsereignisse bereichern, die von unserem Perimeter, unserer Infrastruktur, mobilen Geräten und Clouds gesammelt wurden. Und was ist das Problem, fragst du? Sie können Feeds mit Indikatoren auch in Cisco Firepower mit installiertem Threat Intelligence Director erstellen.

Bei solchen Feeds treten jedoch einige Nuancen auf, die bei der praktischen Arbeit mit ihnen auftreten. Erstens müssen viele Quellen vorhanden sein, um schnell Daten über die neuesten Bedrohungen zu erhalten. Wie viel verfolgt der Cisco IS-Überwachungsdienst Ihrer Meinung nach Threat Intelligence-Feedquellen? Ich werde die genaue Zahl nicht nennen, aber es gibt mehrere tausend von ihnen. Wenn alle auf Cisco Firepower mit Threat Intelligence Director installiert sind, "sinkt" die Leistung des Geräts und es werden täglich Zehntausende von Indikatoren verarbeitet, die aus allen Quellen stammen. Das zweite Problem, das mit Kompromissindikatoren verbunden ist, ist ihre schlechte Qualität. Nach unseren Schätzungen handelt es sich bei bis zu 80% aller Indikatoren entweder um veraltete Informationen oder um falsch positive Ergebnisse oder sogar um normalen Müll, für den jedoch eine angemessene Verarbeitung erforderlich ist.

Um den Threat Intelligence-Prozess in Ihrem Unternehmen aufzubauen, können Sie sowohl kommerzielle als auch kostenlose, im Internet frei verfügbare Informationsquellen zu Bedrohungen verwenden, die auf Ihre TI-Plattform oder direkt auf SIEM- oder Protokollverwaltungssysteme heruntergeladen werden. GOSINT ist nur ein Tool, das Kompromissindikatoren aus verschiedenen Quellen sammelt, überprüft, von Müll befreit und dann die von Ihnen verwendeten Threat Intelligence-Verwaltungslösungen speist. Es kann entweder kommerzielle Lösungen sein oder frei verteilt werden. Beispielsweise verwendet Cisco

MITRE- und

MISP-CRITs . Da sich das Threat Intelligence-Segment weiterentwickelt und neue Daten- und Austauschindikatoren für Kompromissindikatoren angezeigt werden, wird die GOSINT-Plattform aufgrund ihrer Unterstützung ebenfalls erweitert. Heute unterstützen wir unter anderem

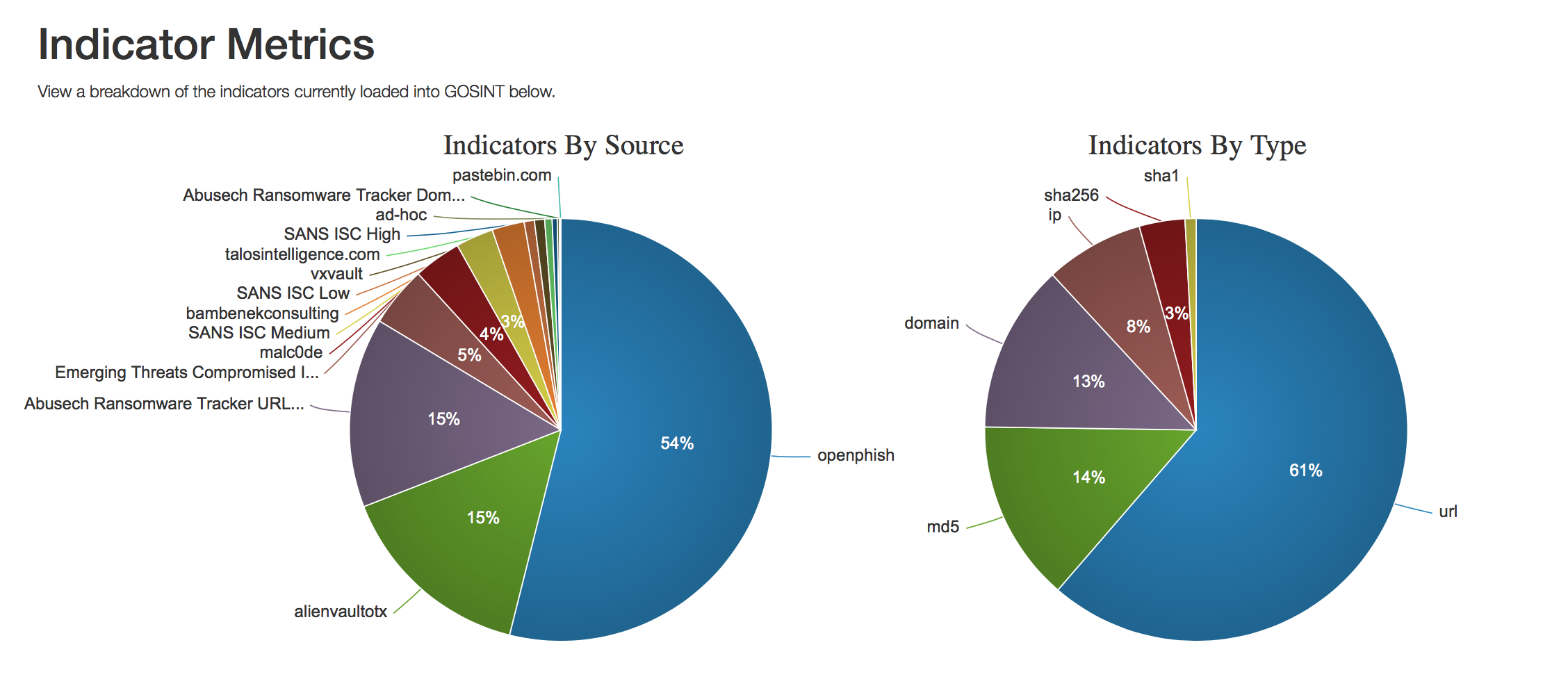

OpenPhish ,

AlienVault OTX ,

Abuse.ch ,

Emerging Threats ,

malc0de ,

SANS ICS ,

Cisco Talos ,

Pastebin und viele andere.

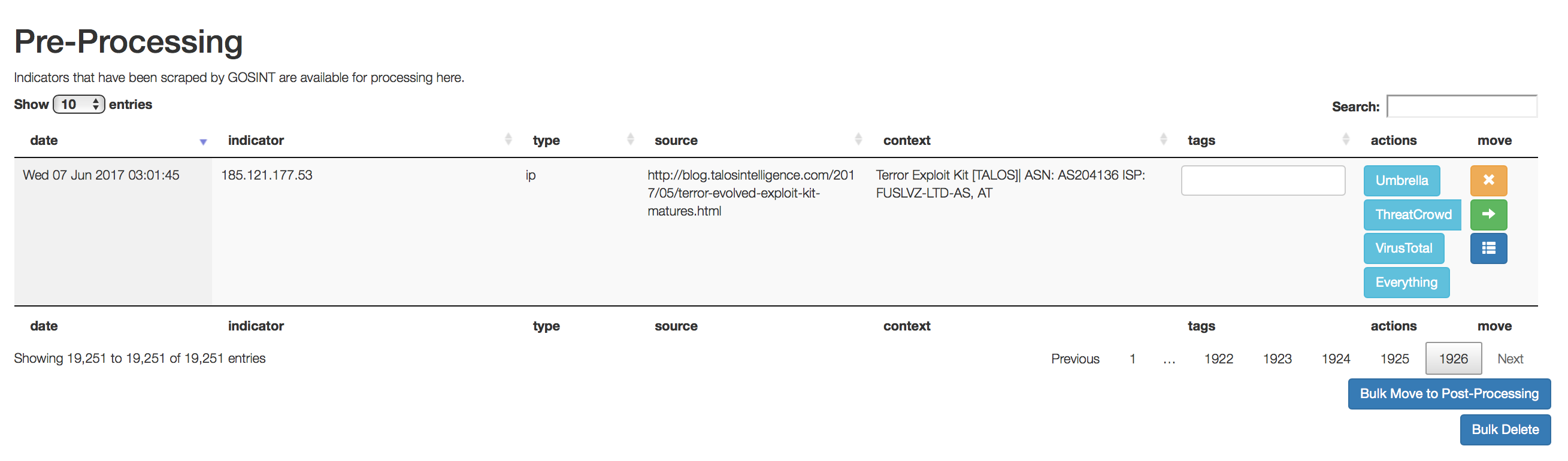

GOSINT spielt eine entscheidende Rolle im Threat Intelligence-Prozess - es automatisiert den Prozess der Überprüfung und Übertragung von Kompromissindikatoren in der Produktion. Selbst nachdem Sie sie von inländischen Anbietern von Feeds / Newslettern erhalten haben, z. B. vom Staatssicherheitsdienst oder FinCERT, von Kaspersky Lab oder BI.ZONE, von Prospective Monitoring oder Group-IB, müssen Sie entscheiden, ob Sie diesen Indikatoren grünes Licht geben oder sie von der weiteren Verarbeitung ablehnen möchten. GOSINT automatisiert diese Aufgabe nur, indem es entweder den Müll automatisch wegwirft oder den Analysten Ihres SOC oder Ihrer Reaktionsdienste hilft, die richtige Entscheidung zu treffen. Dies erfolgt durch Gegenprüfung des Indikators durch verschiedene Quellen von Threat Intelligence.

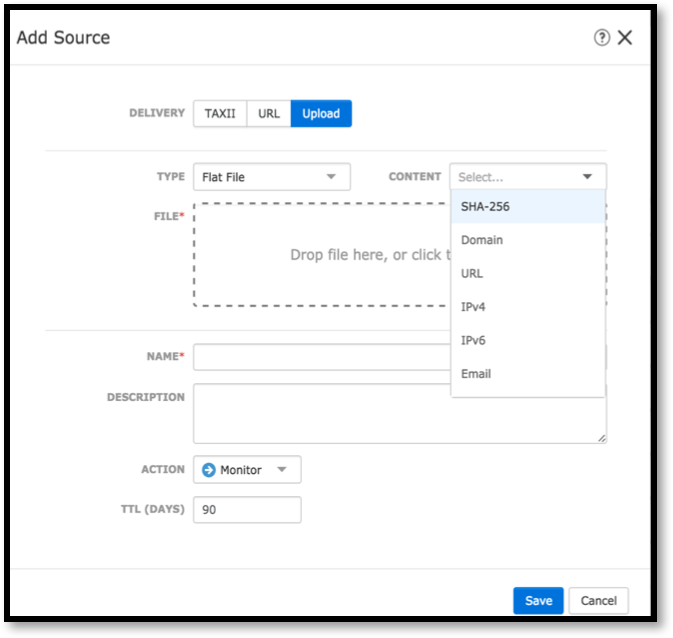

Die Anzahl der Quellen für Kompromissindikatoren in GOSINT ist nicht begrenzt (mehrere Tausend, wie wir bei Cisco, diese Lösung funktioniert ohne Probleme) und sie können auf unterschiedliche Weise eine Verbindung herstellen. In der Regel werden die entsprechenden APIs verwendet. Zum Beispiel

Cisco Umbrella ,

VirusTotal oder

Twitter API . Durch den Empfang von Informationen zu jedem Indikator kann GOSINT jeden von ihnen entsprechend kennzeichnen, sodass SOC-Analysten oder Antwortdienste diese Informationen künftig zur Analyse von Vorfällen verwenden können.

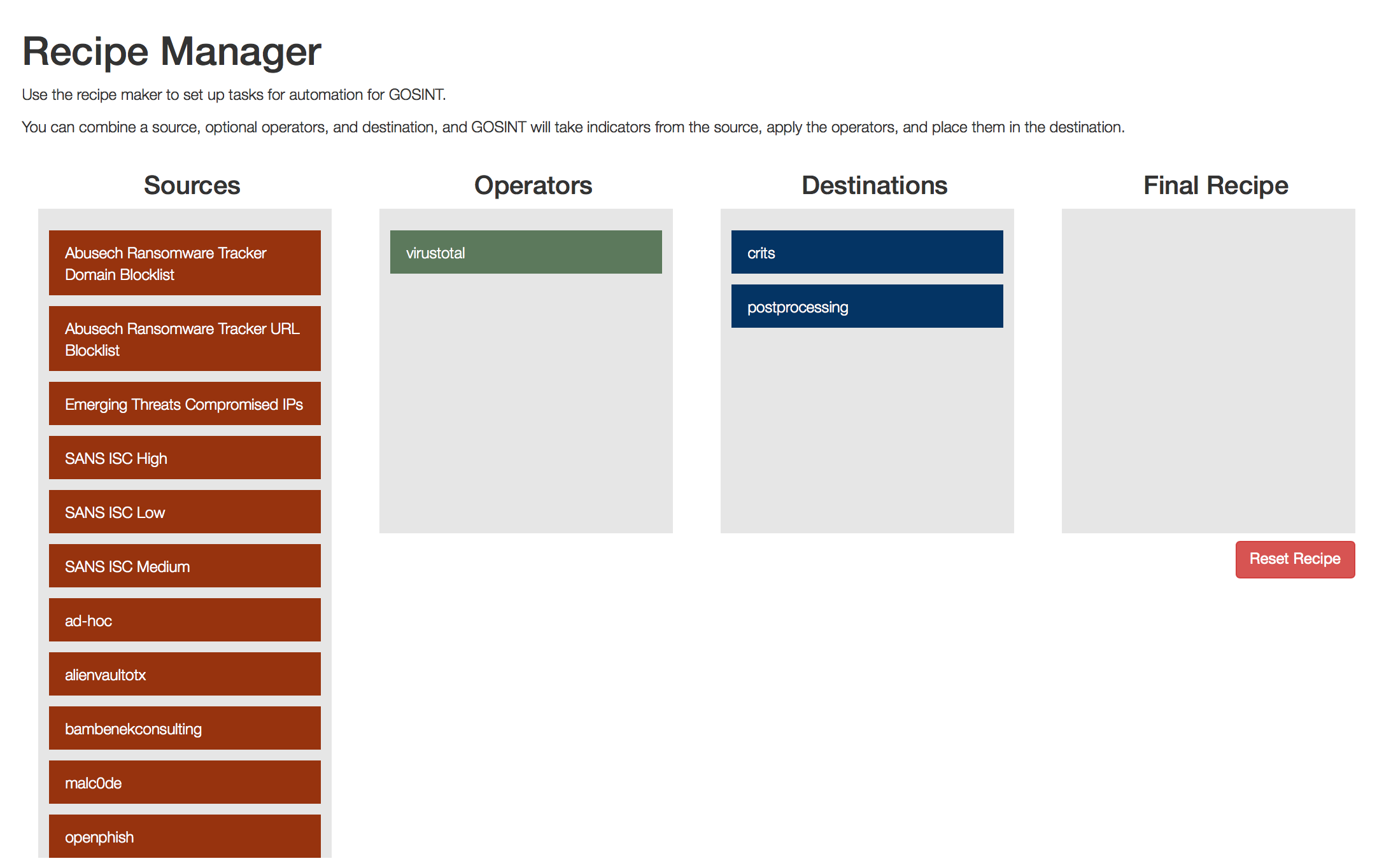

GOSINT enthält den sogenannten Rezeptmanager, der die Erstellung von Handlern für die resultierenden Indikatoren erleichtert. Beispielsweise erhalten Sie einen Hash einer Datei, die jemand als bösartig erkannt hat. Um die Anzahl der Fehlalarme zu verringern und die Belastung Ihrer Informationssicherheitssysteme zu verringern, können Sie mithilfe von Recipe Manager eine Hash-Prüfung für verschiedene Threat Intelligence-Quellen durchführen. Wenn drei davon (sowohl der Schwellenwert als auch die Anzahl der zu prüfenden Quellen sind konfiguriert) ein positives Urteil abgegeben haben ( eine Übereinstimmung gefunden), dann wird dieser Hash als relevant erkannt und in Betrieb genommen - er wird an MISP, CRITs, Cisco Threat Intelligence Director, Arcsight oder QRadar übertragen.

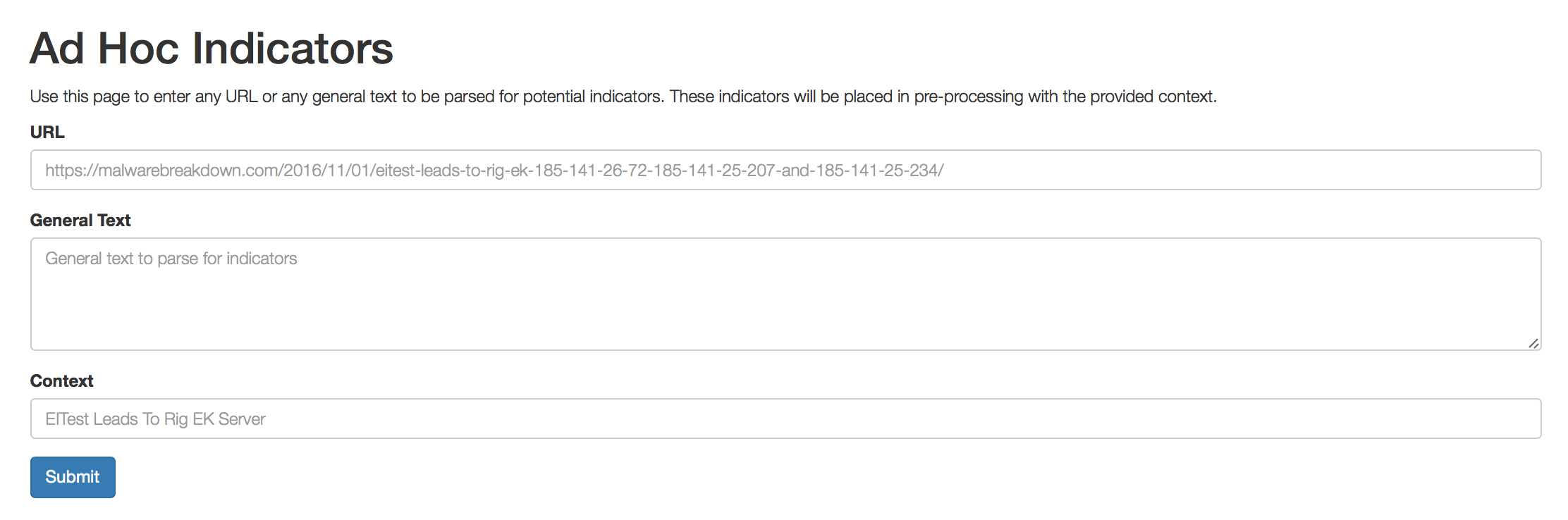

GOSINT hat eine weitere großartige Funktion namens "Ad-hoc-Eingabe" - das Laden aller Kompromissindikatoren von einer bestimmten URL. Beispielsweise müssen Sie IoC in eine bestimmte Hacker-Kampagne oder in einen neuen Schadcode laden, um deren Vorhandensein in Ihrer Infrastruktur mithilfe des von Ihnen verwendeten Threat Hunting-Tools zu überprüfen. Wenn Sie die Cisco Threat Response verwenden, über die ich bereits

gesprochen habe , kopieren Sie alle Indikatoren aus der Bedrohungsbeschreibung und fügen sie in den Startbildschirm der Cisco Threat Response ein, die dann nach Spuren in Ihrer Infrastruktur sucht.

Wenn Sie nicht über eine Cisco Threat Response verfügen und andere Threat Hunting-Lösungen verwenden, kann GOSINT dank der Ad-hoc-Eingabefunktion, mit der die Erfassung von Indikatoren für einen bestimmten Schadcode oder ein Hacker-Unternehmen über eine bestimmte URL automatisiert wird, genau in diese integriert werden.

Es macht keinen Sinn, viel über GOSINT zu sprechen - es handelt sich nicht um eine Stealthwatch mit einer Reihe von Funktionen, mit denen Bedrohungen oder Anomalien im internen Netzwerk oder in der Cloud-Infrastruktur erkannt werden können. Wir haben GOSINT entwickelt, um nur eine Funktion zu automatisieren, die vom Cisco IS-Dienst sehr gefragt war. Wir haben dieses Problem erfolgreich gelöst und konnten GOSINT in unseren Threat Intelligence-Prozess integrieren. Wenn die Arbeit mit Kompromissindikatoren Teil Ihrer täglichen Arbeit ist, wenn Sie nicht das Geld haben, um teure und leider nicht sehr effektive Threat Intelligence-Plattformen zu kaufen (wir haben viele Lösungen ausprobiert, uns aber letztendlich auf unsere eigene Entwicklung konzentriert), dann versuchen Sie es mit GOSINT. Sie können es von der Seite unseres Dienstes herunterladen, um die Informationssicherheit und die Reaktion auf Vorfälle auf GitHub zu überwachen -

https://github.com/ciscocsirt/GOSINT . Da es sich um Open Source handelt, können Sie diese Lösung unabhängig von Ihren Anforderungen fertigstellen. GOSINT wurde in Go mit einer JavaScript-Verwaltungskonsole geschrieben (beachten Sie jedoch, dass wir GOSINT regelmäßig aktualisieren und Ihre Änderungen während des in der Dokumentation beschriebenen Aktualisierungsprozesses verloren gehen können).

Wenn Sie Ihren SOC prüfen müssen (und wir haben umfangreiche Erfahrungen mit solchen Arbeiten auf der ganzen Welt) oder ihn von Grund auf neu erstellen müssen (auch im Rahmen eines hybriden „Ihr - Outsourcing-SOC“ -Systems), können wir Ihnen auch dabei helfen. Wir verkaufen kein SIEM und sind daher herstellerunabhängig, welche SIEM-Lösungen Sie in Ihrem Überwachungszentrum verwenden oder verwenden möchten. Im Rahmen unserer Dienstleistungen können wir eine effektive Kombination verschiedener technologischer Lösungen empfehlen, die in SOC, kommerziell oder Open Source, einschließlich GOSINT, verwendet werden. Für Details zu diesen Arten von Diensten können Sie sich entweder an Ihren Cisco-Manager wenden oder an die Adresse Sicherheitsanfrage bei cisco dot com schreiben