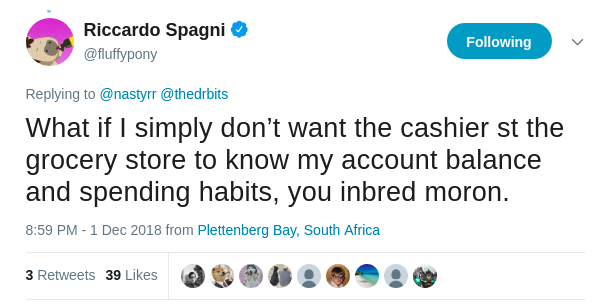

Sicherlich waren Sie als Benutzer von Bitcoin, Ether oder einer anderen Kryptowährung besorgt, dass jeder sehen könnte, wie viele Münzen Sie in Ihrer Brieftasche haben, an wen Sie sie überwiesen haben und von wem Sie sie erhalten haben. Es gibt viele Kontroversen um anonyme Kryptowährungen, aber man kann etwas nicht ablehnen, wie Monero-Projektmanager Riccardo Spagni in seinem Twitter-Account sagte: „Was ist, wenn ich nicht möchte, dass die Kassiererin im Supermarkt weiß, wie viel Geld ich habe? in der Bilanz und wofür gebe ich sie aus? “

In diesem Artikel werden wir den technologischen Aspekt der Anonymität betrachten - wie sie es tun, und einen kurzen Überblick über die beliebtesten Methoden, ihre Vor- und Nachteile geben.

Heute gibt es ungefähr ein Dutzend Blockchains, die anonyme Transaktionen ermöglichen. Gleichzeitig ist für einige die Anonymität von Überweisungen obligatorisch, für andere optional, einige verbergen nur Empfänger und Empfänger, während andere Dritten nicht erlauben, auch nur die Anzahl der Überweisungen zu sehen. Fast alle Technologien, die wir in Betracht ziehen, sind vollständig anonym - kein externer Beobachter kann die Salden, die Empfänger oder den Transaktionsverlauf analysieren. Wir beginnen unsere Überprüfung jedoch mit einem der Pioniere auf diesem Gebiet, um die Entwicklung der Ansätze zur Anonymität zu verfolgen.

Derzeit verfügbare Anonymisierungstechnologien können bedingt in zwei Gruppen unterteilt werden: basierend auf dem Kneten - wobei gebrauchte Münzen mit anderen Münzen aus der Blockchain gemischt werden - und Technologien, die Beweise basierend auf Polynomen verwenden. Als nächstes werden wir uns auf jede dieser Gruppen konzentrieren und ihre Vor- und Nachteile betrachten.

Basierend auf Kneten

Coinjoin

CoinJoin anonymisiert keine Benutzerübersetzungen, sondern erschwert nur deren Nachverfolgung. Wir haben uns jedoch entschlossen, diese Technologie in unsere Überprüfung einzubeziehen, da dies einer der ersten Versuche war, die Privatsphäre von Transaktionen im Bitcoin-Netzwerk zu verbessern. Diese Technologie besticht durch ihre Einfachheit und erfordert keine Änderung der Netzwerkregeln, sodass sie problemlos in vielen Blockchains verwendet werden kann.

Es basiert auf einer einfachen Idee - was ist, wenn Benutzer ihre Zahlungen in einer einzigen Transaktion falten und ausführen? Es stellt sich heraus, dass es schwieriger wird zu verstehen, wer die Trump-Kampagne finanziert hat - Arnold oder Barack, wenn Arnold Schwarzenegger und Barack Obama einen Chip gemacht und zwei Zahlungen an Charlie Sheen und Donald Trump in einer Transaktion geleistet haben.

Aus dem Hauptvorteil von CoinJoin ergibt sich jedoch der Hauptnachteil: schlechte Sicherheit. Es gibt bereits heute Möglichkeiten, CoinJoin-Transaktionen im Netzwerk zu identifizieren und Eingabesätze mit Ausgabesätzen zu vergleichen, indem die ausgegebenen und generierten Münzen verglichen werden. Ein Beispielwerkzeug für eine solche Analyse ist

CoinJoin Sudoku .

Vorteile:

• Einfachheit

Nachteile:

• Demonstrierte die Möglichkeit des Hackens

Monero

Die erste Assoziation, die mit den Worten "anonyme Kryptowährung" entsteht, ist Monero. Diese Münze

hat ihre Stabilität und Privatsphäre unter dem Mikroskop für besondere Dienstleistungen unter

Beweis gestellt :

In einem unserer jüngsten

Artikel haben wir das Monero-Protokoll ausführlich beschrieben und heute zusammenfassen, was gesagt wurde.

Im Monero-Protokoll wird jede in einer Transaktion ausgegebene Ausgabe mit mindestens 11 (zum Zeitpunkt des Schreibens des Artikels) willkürlichen Ausgängen aus der Blockchain gemischt, wodurch das Übertragungsdiagramm im Netzwerk kompliziert wird und die Aufgabe der Verfolgung von Transaktionen rechnerisch schwierig wird. Die gemischten Einträge sind mit einer Ringsignatur signiert, die sicherstellt, dass der Besitzer einer der gemischten Münzen sie signiert hat, aber nicht genau bestimmen kann, wer genau ist.

Um die Empfänger zu verbergen, verwendet jede neu generierte Münze eine einmalige Adresse, die es dem Beobachter unmöglich macht (was natürlich schwierig ist, Verschlüsselungsschlüssel zu knacken), eine Ausgabe einer öffentlichen Adresse zuzuordnen. Und seit September 2017 unterstützt Monero das Protokoll für

vertrauliche Transaktionen (

Confidential Transactions, CT) mit einigen Ergänzungen, wodurch auch die Anzahl der Überweisungen ausgeblendet wird. Wenig später ersetzten Kryptowährungsentwickler borromäische Signaturen durch Bulletproofs, wodurch die Größe der Transaktion erheblich reduziert wurde.

Vorteile:

• Bewährt

• Relative Einfachheit

Nachteile:

• Die Erstellung und Überprüfung von Beweisen ist langsamer als bei ZK-SNARKs und ZK-STARKs

• Nicht beständig gegen Rissbildung mit Quantencomputern

Mimblewimble

Mimblewimble (MW) wurde als skalierbare Technologie zur Anonymisierung von Übertragungen im Bitcoin-Netzwerk erfunden, fand jedoch seine Implementierung als unabhängige Blockchain. Wird in Kryptowährungen

Grin und

BEAM verwendet .

MW ist insofern bemerkenswert, als es keine öffentlichen Adressen hat. Um eine Transaktion zu senden, tauschen Benutzer Ausgaben direkt aus, wodurch die Möglichkeit für einen externen Beobachter entfällt, Übertragungen vom Adressaten zum Adressaten zu analysieren.

Um die Summen der Ein- und Ausgänge zu verbergen, wird ein von Greg Maxwell im Jahr 2015 vorgeschlagenes Protokoll,

Confidential Transactions (CT), verwendet. Das heißt, die Beträge werden verschlüsselt (oder vielmehr wird

das Verpflichtungsschema verwendet), und stattdessen arbeitet das Netzwerk mit den sogenannten

Verpflichtungen . Damit eine Transaktion als gültig angesehen werden kann, müssen die ausgegebenen und generierten Münzen zuzüglich einer Provision gleichgesetzt werden. Da das Netzwerk nicht direkt mit Zahlen arbeitet, wird die Gleichheit durch die Gleichung derselben Verpflichtungen sichergestellt, die als Verpflichtung zu Null bezeichnet wird.

In der ursprünglichen CT werden Borromäische Signaturen (Borromeo-Ringsignaturen) verwendet, die viel Platz in der Blockchain beanspruchen (ca. 6 Kilobyte pro Ausgabe), um nicht negative Werte zu gewährleisten (den sogenannten Range Proof). In dieser Hinsicht umfassten die Nachteile anonymer Währungen, die diese Technologie verwenden, eine große Transaktionsgröße, aber jetzt entschieden sie sich, diese Signaturen zugunsten einer kompakteren Technologie - Bulletproofs - aufzugeben.

Im MW-Block selbst gibt es kein Transaktionskonzept, es werden nur Outputs ausgegeben und generiert. Keine Transaktion - kein Problem!

Um eine Dekanonymisierung des Übertragungsteilnehmers in der Phase des Sendens einer Transaktion an das Netzwerk zu verhindern, wird das

Dandelion- Protokoll verwendet, das eine Kette von Proxy-Knoten eines Netzwerks beliebiger Länge verwendet und die Transaktion vor ihrer tatsächlichen Verteilung an alle Teilnehmer untereinander überträgt, wodurch die Flugbahn der Transaktion, die in das Netzwerk gelangt, verwirrt wird.

Vorteile:

• Kleine Blockchain-Größe

• Relative Einfachheit

Nachteile:

• Die Erstellung und Überprüfung von Beweisen ist langsamer als bei ZK-SNARKs und ZK-STARKs

• Die Unterstützung von Funktionen wie Skripten und Mehrfachsignaturen ist schwierig zu implementieren

• Nicht beständig gegen Rissbildung mit Quantencomputern

Hinweise auf Polynome

ZK-SNARKs

Der komplizierte Name dieser Technologie steht für "

Zero-Knowledge Succinct Non-Interactive Argument of Knowledge", was übersetzt werden kann als "Compressed Non-Interactive Evidence With Zero Disclosure". Es wurde eine Fortsetzung des Zerocoin-Protokolls, das sich weiter zu Zerocash entwickelte und erstmals in der Zcash-Kryptowährung implementiert wurde.

Im allgemeinen Fall ermöglicht ein Beweis ohne Wissen einer Seite, die zweite Seite der Wahrheit einer mathematischen Aussage zu beweisen, ohne Informationen darüber preiszugeben. In Bezug auf Kryptowährungen werden solche Methoden verwendet, um zu beweisen, dass beispielsweise eine Transaktion nicht mehr Münzen produziert als sie ausgibt, ohne die Höhe der Überweisungen offenzulegen.

ZK-SNARKs sind sehr schwer zu verstehen, und es wird mehr als ein Artikel erforderlich sein, um die Funktionsprinzipien zu beschreiben. Auf der offiziellen Seite von Zcash, der ersten Währung, die dieses Protokoll implementiert, sind

7 Artikel der Beschreibung seiner Arbeit gewidmet. Daher beschränken wir uns in diesem Kapitel auf eine oberflächliche Beschreibung.

Mit algebraischen Polynomen beweist ZK-SNARKs, dass der Absender der Zahlung die von ihm ausgegebenen Münzen besitzt und dass die Menge der ausgegebenen Münzen den generierten Betrag nicht überschreitet.

Dieses Protokoll wurde erstellt, um die Größe der Beweise für die Gültigkeit der Aussage zu verringern und sie gleichzeitig schnell zu überprüfen. Laut einer

Präsentation von Zooko Wilcox, CEO von Zcash, beträgt die Größe der Beweise nur 200 Byte, und Sie können ihre Richtigkeit in 10 Millisekunden überprüfen. Darüber hinaus konnten Entwickler in der neuesten Version von Zcash die Zeit für die Erstellung von Beweisen auf etwa zwei Sekunden reduzieren.

Vor Verwendung dieser Technologie ist jedoch ein kompliziertes Einrichtungsverfahren für vertrauenswürdige Personen der „öffentlichen Parameter“ erforderlich, das als „Zeremonie“ (

Die Zeremonie ) bezeichnet wird. Die ganze Schwierigkeit liegt in der Tatsache, dass während der Installation dieser Parameter keine der Parteien über private Schlüssel verfügt, die als „Giftmüll“ bezeichnet werden, da sonst neue Münzen erzeugt werden können. Wie das Verfahren funktioniert, erfahren Sie im Video auf

YouTube .

Vorteile:

• Kleine Beweise

• Schnelle Überprüfung

• Relativ schnelle Beweiserstellung

Nachteile:

• Komplexes Verfahren zum Einstellen öffentlicher Parameter

• Giftmüll

• Die relative Komplexität der Technologie

• Nicht beständig gegen Rissbildung mit Quantencomputern

ZK-STARKs

Die Autoren der letzten beiden Technologien schaffen es, gut mit den Akronymen zu spielen, und das nächste Akronym steht für „Zero-Knowledge Scalable Transparent ARguments of Knowledge“. Diese Methode wurde entwickelt, um die aktuellen Nachteile von ZK-SNARKs zu lösen: die Notwendigkeit einer vertrauenswürdigen Einstellung öffentlicher Parameter, das Vorhandensein von Giftmüll, die Instabilität der Kryptographie gegenüber Cracking mithilfe von Quantenalgorithmen und die unzureichend schnelle Proofgenerierung. Die Entwickler von ZK-SNARK haben jedoch den letzten Nachteil bewältigt.

ZK-STARKs verwenden auch polynombasierte Beweise. Die Technologie impliziert nicht die Verwendung von Kryptografie auf öffentlichen Schlüsseln, sondern basiert auf Hashing und Informationstransfertheorie. Die Ablehnung dieser kryptografischen Werkzeuge macht die Technologie resistent gegen Quantenalgorithmen. Dies hat jedoch einen Preis - Beweise können mehrere hundert Kilobyte erreichen.

Jetzt hat ZK-STARK keine Implementierungen in einer der Kryptowährungen, sondern existiert nur in Form der

libSTARK- Bibliothek. Entwickler haben jedoch Pläne dafür, die weit über die Blockchains hinausgehen (in ihrem

Weißbuch geben

die Autoren ein Beispiel mit Hinweisen auf das Vorhandensein von DNA in der Polizeidatenbank). Zu diesem Zweck wurde

StarkWare Industries gegründet, das Ende 2018 Investitionen der größten Unternehmen der Branche in

Höhe von 36 Mio. USD einbrachte .

Weitere Informationen zur Anordnung von ZK-STARK finden Sie in den Beiträgen von Vitalik Buterin (

Teil 1 ,

Teil 2 ,

Teil 3 ).

Vorteile:

• Widerstand gegen das Hacken durch Quantencomputer

• Relativ schnelle Beweiserstellung

• Relativ schnelle Beweisüberprüfung

• Kein Giftmüll

Nachteile:

• Die Komplexität der Technologie

• Große Beweise

Fazit

Blockchain und die wachsende Nachfrage nach Anonymität stellen die Kryptographie vor neue Herausforderungen. So wurde der Mitte der 1980er Jahre entstandene Teil der Kryptographie - Beweise ohne Offenlegung - in nur wenigen Jahren mit neuen, sich dynamisch entwickelnden Methoden aufgefüllt.

Der Flug des wissenschaftlichen Denkens machte CoinJoin überflüssig und MimbleWimble zu einem vielversprechenden Newcomer mit ziemlich frischen Ideen. Monero ist immer ein unerschütterlicher Riese geblieben, um unsere Privatsphäre zu schützen. Aber SNARKs und STARKs können, obwohl sie Mängel aufweisen, führend auf diesem Gebiet werden. Vielleicht werden in den kommenden Jahren die Punkte, die wir in der Spalte „Nachteile“ jeder der Technologien angegeben haben, irrelevant.