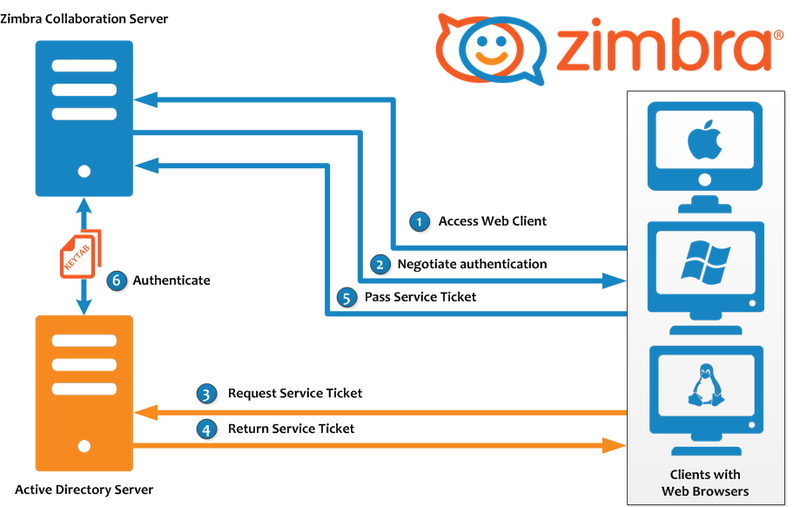

Neben Active Directory ist die Single Sign-On-Technologie eine der wichtigsten Technologien, um den Benutzerkomfort auch bei strengsten Kennwortsicherheitsrichtlinien zu gewährleisten. Mit dieser Technologie können Mitarbeiter nach der nächsten Kennwortänderung den Authentifizierungsvorgang einmal und nach erfolgreichem Abschluss automatisch auf alle Unternehmensressourcen zugreifen. Wenn Sie die Zimbra Collaboration Suite verwenden, möchten Sie möglicherweise auch SSO darauf konfigurieren. Im Folgenden werden wir darüber sprechen, wie das geht.

Wenn Sie die Autorisierung in Zimbra über AD gemäß den Anweisungen aus dem vorherigen Artikel konfiguriert haben, reduziert sich das Prinzip des Einrichtens von SSO auf das Erstellen einer Keytab-Datei in Kerberos sowie eines speziellen Kontoticketers in AD, das Einrichten von SPNEGO auf dem Zimbra-Server und das Ausstellen von Zertifikaten für die Verwendung von SSO an alle Benutzer . Es wird besonders darauf hingewiesen, dass es äußerst wichtig ist, Sicherungskopien von Dateien zu erstellen, in denen bestimmte Änderungen vorgenommen werden, und diese in separaten Ordnern zu speichern, damit unvorhergesehene Probleme nicht zu großen Problemen für Sie werden.

Zunächst müssen wir in Zimbra ein

Ticketer- Konto erstellen und verhindern, dass das Kennwort

geändert wird. Außerdem müssen wir in Kerberos einen Service Principal Name (SPN) für das Ticketkonto auf dem Domänencontroller erstellen. Dies kann mit dem

Befehl setspn –A mail.domain.com ticketer erfolgen. Anschließend müssen Sie das Ergebnis mit dem

Befehl setspn –L ticketer überprüfen. Danach erstellen wir eine Keytab-Datei auf dem Domänencontroller mit einem Befehl wie folgt:

ktpass -out c:\keys\jetty.keytab -princ HTTP/mail.domain.com@domain.local -mapUser ticketer -mapOp set -pass !@#$%& -crypto RC4-HMAC-NT -pType KRB5_NT_PRINCIPAL

Nachdem die Keytab-Datei erfolgreich erstellt wurde, müssen Sie sie auf den Zimbra Collaboration Suite-Server in den

Ordnern / opt / zimbra / data / mailboxd / spnego / und

/ opt / zimbra / jetty / verschieben. Anschließend müssen Sie die Zugriffsrechte auf diese ändern:

chown ticketer:zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab chown ticketer:zimbra /opt/zimbra/jetty/jetty.keytab

Beginnen wir nun mit der Einrichtung des in die Zimbra Collaboration Suite integrierten SPNEGO-Dienstprogramms, das mit der zuvor erstellten .keytab-Datei funktioniert. SPNEGO kann mit den folgenden Befehlen konfiguriert werden:

su zimbrazmprov mcf zimbraSpnegoAuthEnabled TRUE zmprov mcf zimbraSpnegoAuthRealm domain.local zmprov ms mail.domain.com zimbraSpnegoAuthTargetName HTTP/mail.domain.com zmprov ms mail.domain.com zimbraSpnegoAuthPrincipal HTTP/mail.domain.com zmprov md domain.com zimbraAuthKerberos5Realm domain.local zmprov md domain.com zimbraWebClientLoginURL '/service/spnego' zmprov md domain.com zimbraWebClientLogoutURL '../?sso=1'

Der nächste Schritt besteht darin, die Einstellungsdatei

/opt/zimbra/jetty/etc/krb5.ini in die folgende Form zu bringen:

[libdefaults] default_realm = domain.local dns_lookup_realm = no dns_lookup_kdc = no kdc_timesync = 1 ticket_lifetime = 24h default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 [realms] domain.local = { kdc = dc.domain.local admin_server = dc.domain.local default_domain = domain.local } [appdefaults] autologin = true forwardable=true

Danach müssen Sie Benutzerbrowser konfigurieren, indem Sie

mail.domain.com in allen Feldern mit dem Wort

uris im Namen zu

network.neg hinzufügen . Dieser Prozess kann durch die Verwendung von Gruppenrichtlinien beschleunigt werden.

Der letzte Schliff ist die Aktualisierung der Autorisierungseinstellungen über AD in der Zimbra Collaboration Suite:

su zimbra zmprov md domain.ru +zimbraAutoProvAuthMech SPNEGO +zimbraAutoProvAuthMech KRB5 +zimbraAutoProvAuthMech PREAUTH +zimbraAutoProvAuthMech LDAP zmcontrol restart

Fertig! Jetzt haben Sie in Zimbra nicht nur die ordnungsgemäß funktionierende einmalige Anmeldung konfiguriert, sondern auch die automatische Erstellung von Postfächern, wenn sich ein Benutzer zum ersten Mal bei einem Server anmeldet, der über SSO autorisiert ist.

Bei allen Fragen zur Zextras Suite können Sie sich per E-Mail an katerina@zextras.com an den Vertreter der Firma "Zextras" Katerina Triandafilidi wenden