Vertrauliche Informationen abfangen? Erhalten Sie unbefugten Zugriff auf verschiedene Anwendungen und Systeme? Normalbetrieb stören? All dies und vieles mehr führen Angriffe wie Man in the Middle durch.

Heute starten wir eine Reihe von Artikeln, die sich mit den „Man in the Middle“ -Angriffen (und einer Reihe verwandter Angriffe) gegen typische Protokolle und Übertragungskanäle befassen, die in fast jedem Unternehmen zu finden sind. Betrachten Sie zunächst die grundlegenden Ebenen: physisch und Kanal.

Interessiert an? Willkommen bei Katze.

Ein bisschen Theorie

Man in the Middle (auch bekannt als "Man in the Middle" -Angriff, auch bekannt als "Intermediary Attack") ist im Allgemeinen eine Art von Angriff, der auf die Verletzung der Vertraulichkeit und in einigen Fällen der Informationsintegrität abzielt. Beschreiben Sie einen "typischen" Angriff schematisch wie folgt:

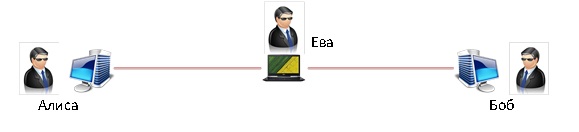

Die Hauptfigur sind die Linien von Orange und Rot. Orange ist der beabsichtigte Datenpfad, Rot ist der tatsächliche Pfad. Das Übertragungsmedium oder Protokoll ist in diesem Fall nicht wichtig. Alice kann beispielsweise ein Wi-Fi-Client sein, und Bob kann ein Wi-Fi-Zugangspunkt sein. Auf die eine oder andere Weise gibt es immer einen Dritten, der Aktionen mit den übertragenen Informationen ausführt.

Warum haben wir den Übertragungskanal verpasst? Weil alle Ebenen des OSI-Netzwerkmodells in gewissem Maße diesem Angriff ausgesetzt sind. Wir werden dies weiter bestätigen.

Wir betrachten die Angriffe der ersten und zweiten OSI-Ebene - physisch und kanalisch.

Übe

KupferBeginnen wir mit der einfachsten Sache - dem Abrufen von Daten von einem Twisted Pair. Dies ist nicht gerade MitM, es ist ein klassisches Schnüffeln, aber in diesem Fall ist es eine „Voraussetzung“ für schwerwiegendere Angriffe. Um Daten von einem Twisted-Pair-Kabel, z. B. 100Base-T, zu entnehmen, reicht es aus, nur einen zusätzlichen Router zu haben, auf dem Sie DD-WRT / OpenWRT oder ein anderes analoges Gerät installieren können. Vor einiger Zeit wurde dies hier bereits erwähnt.

Ein zuverlässigerer Weg ist die Verwendung spezieller Geräte. Aber er hat Nachteile:

- Bei angemessener physischer Sicherheit (ACS, Videoüberwachung) und guten Kenntnissen der Mitarbeiter über Maßnahmen ist das Risiko, solche Geräte zu erkennen, im Falle des Auftretens „verdächtiger“ Objekte extrem hoch.

- Ein Angreifer erhält nur Zugriff auf die Daten, die über das Kabel übertragen werden, mit dem er verbunden ist. Wenn das Kabel an die Wachkabine angeschlossen ist, kann der Kriminelle höchstwahrscheinlich Bilder von einer Reihe von Kameras und regelmäßigen Youtube-Sitzungen beobachten, jedoch keine Finanzdaten von SAP.

- Drittens und vor allem die Verkehrsverschlüsselung. Tatsächlich arbeitet heute fast jeder Server, jeder Dienst über TLS oder verwendet ein Analogon zum kryptografischen Schutz der übertragenen Daten. Ohne Schlüssel werden die übertragenen Daten nicht entschlüsselt. Und im Fall der Verwendung von TLS 1.3 oder TLS 1.2 auf den Diffie-Hellman-Algorithmen hilft auch dies nicht weiter.

All dies führt dazu, dass ein solches Schnüffeln dem Angreifer möglicherweise nicht die gewünschten Ergebnisse bringt. Es wird eine "flexiblere" Verbindung erforderlich sein, dh eine "Einbettung" in die Datenleitung. Zum Beispiel so ein wenig arrogant:

Diese Methode hat viele Nachteile. Zum Beispiel ist es leicht zu erkennen, wenn verschiedene Schutzmittel oder ungläubige Augen vorhanden sind, die dem Auftreten von etwas Neuem am Arbeitsplatz verdächtig sind. Er hat aber auch einen Vorteil: volle Kontrolle und die Möglichkeit, die übertragenen Daten zu ändern. Wir werden einen Angriff im wirklichen Leben simulieren. Es werden zwei Dinge benötigt: meine Arbeitsmaschine, auf der dieser Text geschrieben ist, mein Laptop mit

Arch an Bord, obwohl jede Linux-Distribution funktionieren sollte. Die Verbindungen „meine Arbeitsmaschine“ - „Laptop“ und „Laptop“ - „lokales Netzwerk“ werden über ein Kabel hergestellt, für das ein USB-Netzwerkadapter an den Laptop angeschlossen ist. Wir werden

brctl verwenden , um die Bridge zu konfigurieren, obwohl diese Funktionalität sogar von

NetworkManager angekündigt wurde.

Richten Sie die Brücke ein:

Wenn Sie gleichzeitig eine IP-Adresse erhalten möchten, setzen Sie einfach einen

dhclient auf br0 oder verwenden Sie Ihre Hände, um eine statische IP festzulegen (# ip ad add XXXX / X dev br0).

Auf dem Laptop wurde also eine Bridge-Schnittstelle erstellt, ein Computer ist an die USB-Schnittstelle angeschlossen, die Hauptschnittstelle geht an das lokale Netzwerk. Wir starten jede Software, um den Datenverkehr abzufangen (der

Einfachheit halber verwende ich

Wireshark mit einer grafischen Benutzeroberfläche) und beachten Folgendes:

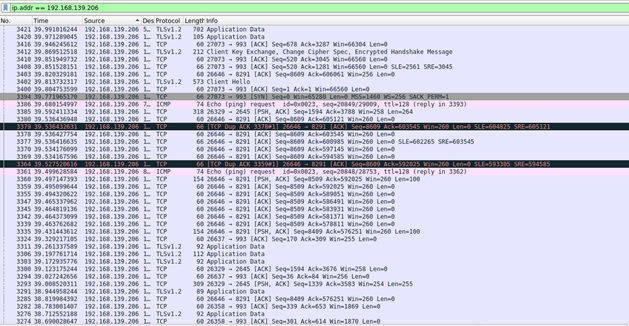

Abbildung 1. Wireshark in Aktion

Abbildung 1. Wireshark in AktionWie Sie sehen können, ist hier der gesamte Datenverkehrsauszug des Computers mit der Adresse 192.168.139.206 (für die Tests habe ich ein Testnetzwerk erstellt). In der aktuellen Konfiguration (zum Beispiel ohne

MAC-Pinning ) wird niemand meine Präsenz im Netzwerk bemerken. Mit diesem Angriff können Sie viele Informationen

abrufen , einschließlich Anmeldungen / Passwörtern, z. B. für die Site

diary.ru :

Abbildung 2. Hoppla

Abbildung 2. HopplaIn der Tat ist alles etwas komplizierter.

diary.ru ist eine der seltenen Sites, die den Benutzer nicht zu verschlüsseltem HTTPS umleiten. Es ist schwieriger, mit HTTPS umzugehen als mit offenem Verkehr. Und der größte Teil des Datenverkehrs, den ich abgefangen habe, ist verschlüsselt, was eigentlich gut für den Benutzer ist, aber im Moment nicht sehr gut für mich.

Wie können Sie sich schützen? Es gibt verschiedene Optionen mit jeweils eigenen Merkmalen:

- MAC-Pinning hilft nicht: MACs fälschen alles, wem es nicht faul ist. Unter demselben Linux können Sie den Macchanger und unter Windows über den Geräte-Manager verwenden.

- Die 802.1X-Authentifizierung ist eine großartige Sache. Es gibt jedoch einige Nuancen: Im einfachsten Sniffing-Modus wird der Schutz nicht gewährleistet, da der Angreifer für die Verbindung „unsichtbar“ bleibt und aus Sicht des Switch nur das angegriffene Gerät mit dem Netzwerkport verbunden ist. Eine andere Sache ist, dass im Falle einer Auswirkung auf den Datenverkehr die Chance, Ihre Präsenz zu offenbaren, erheblich erhöht wird, da nun über den Switch von Ihnen Datenverkehr in das Netzwerk fließt, auf den verschiedene Sicherheitsmaßnahmen reagieren können. Alles hängt von der verwendeten Ausrüstung (SIEM oder ähnliches) und den Fähigkeiten des Sicherheitspersonals im Unternehmen ab.

- Mit UEBA-Lösungen (User and Entity Behaviour Analytics) können Sie verdächtige Daten im Netzwerk aufspüren. Wie im Fall von 802.1X bleiben Sie beim normalen Schnüffeln unsichtbar, aber wenn Sie Datenverkehr generieren, werden Sie verlassen. Es wird nicht so oft verwendet und alles hängt wieder von den Fähigkeiten der Sicherheitskräfte ab.

Es stellt sich die Frage: Was soll ich tun, wenn sich der Computer, auf den ich zugreifen möchte, beispielsweise in Innenräumen befindet und sich das Kabel unter Kameras befindet oder versteckt ist? Nichts kompliziertes, greifen Sie einfach auf die einfachsten Spoofing-Angriffe zurück. Wenn der angreifende Host die MAC-Adresse eines bestimmten Hosts anfordert, beginnt er, das Netzwerk mit ARP-Paketen zu "spammen", in denen sein MAC als Suchadresse angegeben ist, wodurch der Angreifer gezwungen wird, eine Verbindung zu unserem Host herzustellen.

Sie müssen zuerst ein Ziel auswählen. In meinem Fall wird es mein Kollege sein. Jetzt werden wir eine sehr alte, aber ziemlich funktionale

ettercap verwenden . Wir werden die IP-Adresse des Kollegen in irgendeiner Weise bestimmen und dann das Ziel des Angriffs bestimmen. Zum Beispiel möchte ich herausfinden, nach welchen DNS mein Kollege gesucht hat. Danach treibe ich 2 IP-Adressen in ettercap: die Adresse des DNS-Servers und tatsächlich die Adresse des Opfers. Und ...

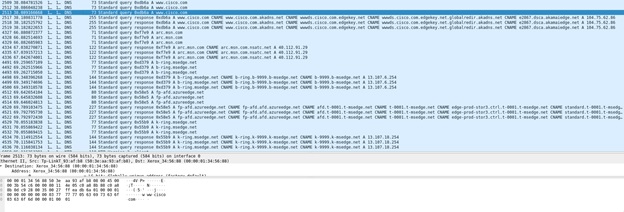

Abbildung 3. Abfangen von DNS-Abfragen

Abbildung 3. Abfangen von DNS-AbfragenEs ist ersichtlich, dass mein Kollege auf der Cisco-Website nach Informationen sucht und gleichzeitig sein System "Serviceanfragen" sendet, um verschiedene MS-Standorte zu identifizieren.

Es gibt einige gute Neuigkeiten. Eine große Liste von Geräten unterstützt den Schutz vor ARP-Spoofing, wodurch solche Angriffe negiert werden können. Und wenn das Unternehmen SOC oder SIEM verwendet, können Sie versuchen, den Angreifer bei der Verfolgung zu finden.

OptikGlasfaserkommunikationsleitungen sind ein weiterer, äußerst verbreiteter Kommunikationskanal in jedem Unternehmen. Was ist Schutz gegen MitM?

Die Situation ist zweifach. Wenn wir das einfachste Kabel ohne spezielle verstärkte Schutzhüllen nehmen, reicht es zum einfachen Schnüffeln aus, es zu biegen. Ein spezielles Gerät wird an einer Biegung „aufgehängt“. Ein Teil des Lichts geht über das Kabel zu unserem Gerät, von dem wir den gesamten Dump sammeln.

Es ist gut, dass der größte Teil des Datenverkehrs verschlüsselt ist. Aber was ist, wenn nicht? In der Tat ist es schwierig, sich zu verteidigen. Es ist am einfachsten, die Optik so zu isolieren, dass es schwierig ist, sich ihr zu nähern. Eine andere Möglichkeit ist die Verwendung eines teureren „geschützten“ Kabels, das spezielle Schutzmaßnahmen enthält, mit denen eine Verletzung des Kabelmantels erkannt werden kann. Bei richtiger Geschicklichkeit können Sie jedoch eine Verbindung herstellen, und das Verlegen des Kabels ist häufig äußerst unangenehm. Ein effektiver Weg ist die Verwendung spezieller Geräte, die auf eine Änderung des Signalpegels reagieren, wenn eine Faserbiegung auftritt. Der Ausgabepreis ist hoch. Nun, vielleicht ist die beste Lösung die Verschlüsselung des übertragenen Verkehrs.

Wenn wir den Verkehr in irgendeiner Weise beeinflussen wollen, ist alles komplizierter. Am effektivsten ist die Seitenleiste, in der in der Mitte spezielle Geräte eingebaut sind. Der Nachteil dieser Methode ist, dass wir das Kabel für einige Zeit (groß genug) mit allen daraus resultierenden Konsequenzen abschneiden müssen, was das Sicherheitspersonal im Unternehmen verwirren kann. Bei erfolgreicher Arbeit können wir jedoch in den meisten Fällen einen großen Datenverkehr beeinflussen, da die Glasfaser nur selten auf den Computern der Benutzer verlegt wird. In den meisten Fällen handelt es sich hierbei um einen Datenübertragungskanal, beispielsweise zwischen einzelnen Unternehmenszweigen.

Hier finden Sie auch einen Artikel über eine etwas größere Anzahl von Glasfaserverbindungen.

Was ist mit Wi-Fi?Und trotzdem und noch einfacher! Beginnen wir mit WPA2-PSK (Passwortverbindung). Für die "Tarnung" des Angriffs ist es wichtig, eine Anforderung zu erfüllen: Sie müssen ein echtes Kennwort kennen. Dadurch können Geräte, die so konfiguriert sind, automatisch eine Verbindung zum Netzwerk herstellen, ohne Probleme beim Herstellen einer Verbindung zum "böswilligen" Netzwerk. Also erhöhen wir den Wi-Fi-Zugangspunkt mit dem identischen Passwort und warten auf die Verbindungen. Wenn Sie nicht warten möchten, können Sie mit dem Senden von Deauth-Paketen beginnen, wodurch Benutzer gezwungen werden, die Verbindung zu aktuellen Zugriffspunkten zu trennen. Einige von ihnen, für die ein böswilliger Zugriffspunkt leistungsfähiger ist, zwingen Sie, eine Verbindung zu Ihnen herzustellen. Um einen Punkt zu erstellen, habe ich

hostapd verwendet , ein leistungsstarkes Tool zum Erstellen verschiedener Netzwerke in verschiedenen Konfigurationen. Ich habe die Wi-Fi-Schnittstelle mit der br0-Brücke verbunden, damit Benutzer nicht bemerken, dass etwas nicht stimmt, und weiterhin mit Diensten innerhalb des lokalen Netzwerks arbeiten können. Wir warten auf einige Zeit und genießen die Ergebnisse.

Abbildung 4. Beobachten des iPhone-Dumps

Abbildung 4. Beobachten des iPhone-DumpsWPA2 Enterprise (mit Authentifizierung über einen externen Dienst wie RADIUS) ist in Bezug auf die Sicherheit viel besser. Wenn das klassische PSK möglicherweise nicht einmal Zugriff auf das lokale Netzwerk des Unternehmens hat (z. B. wenn es sich um ein Gastnetzwerk handelt), müssen Sie Zugriff auf den Authentifizierungsserver haben, der mit demselben

Windows-NPS verwendet werden kann, damit Enterprise funktioniert. Darüber hinaus ist ein

Zertifikat mit einem privaten Schlüssel erforderlich, damit der Zugriffspunkt funktioniert. Dies ist sehr problematisch. Sie können natürlich ein selbstsigniertes Zertifikat ausstellen, dies kann jedoch einige Probleme verursachen, da in einer idealen Welt das Clientgerät dieses Zertifikat überprüfen sollte. Im Allgemeinen ist es möglich, einen solchen Zugangspunkt zu konfigurieren und Clients eine Verbindung zu ihm herzustellen, jedoch mit großen Vorbehalten. Höchstwahrscheinlich kann der Angreifer immer noch fangen.

Wie schütze ich ein Wi-Fi-Netzwerk? Verwenden Sie WPA2 Enterprise (vorzugsweise mit Zertifikaten) und konfigurieren Sie das Clientgerät so, dass das Zertifikat des Zugriffspunkts obligatorisch überprüft wird. Die Emulation des Evil Twin-Zugriffspunkts ist dann viel schwieriger. Konfigurieren Sie Ihren Authentifizierungsserver sorgfältig. Verwenden Sie nach Möglichkeit die Funktionen Ihrer vorhandenen Geräte, z. B. das Cisco Wireless Intrusion Prevention System. In diesem Fall besteht das Wesentliche darin, nach böswilligen Zugriffspunkten zu suchen und zu verhindern, dass verschiedene Clients eine Verbindung zu ihnen herstellen.

Anstelle einer Schlussfolgerung

Um eine kurze Zusammenfassung zusammenzufassen. Wie Sie sehen können, sind die häufigsten Datenübertragungskanäle in der einen oder anderen Form anfällig für MitM-Angriffe. Wie können Sie sich schützen?

- Verschlüsselung verwenden; es ist nicht so schwierig und sehr effektiv;

- Die Einführung von Informationssystemen (und denselben Wi-Fi-Netzwerken) sollte nicht unter dem Motto „Wenn es nur funktioniert!“ erfolgen, insbesondere wenn wirklich wichtige Informationen im System zirkulieren, ist es notwendig, den Prozess unter dem Gesichtspunkt des Informationsschutzes zu betrachten.

- Verwenden Sie Schutzausrüstung oder die Funktionalität der verwendeten Ausrüstung. Cisco WIPS, verschiedene IPS / IDS, UEBA usw. Wenn Sie die Arbeit des Angreifers nicht stoppen, können Sie sie erkennen und Maßnahmen ergreifen, um den Verbrecher zu fangen.

Aber was ist, wenn der Angreifer eine „vertrauenswürdige“ Person ist? Ein Mitarbeiter des Unternehmens mit legitimem Zugang zum lokalen Netzwerk, der jedoch Sabotagegedanken hat? Was kann er tun, um verschlüsselten Verkehr zu analysieren und vor allem, wie kann er sich davor schützen? Wir werden in den folgenden Artikeln darauf eingehen und erneut auf unsere DNS-Abfragen und den HTTPS-Verkehr zurückkommen.