Wir setzen die Artikelserie fort, die sich mit der Optimierung der Sicherheitseinstellungen von Network Perimeter Protection Tools (NGFW) befasst. Ich möchte sofort darauf hinweisen, dass diese Empfehlungen nicht nur für Check Point-Besitzer geeignet sind. Wenn Sie es sich ansehen, sind die Bedrohungen für alle gleich. Es ist nur so, dass jeder NGFW-Anbieter entscheidet (oder nicht), es auf seine eigene Weise zu lösen. Zuvor haben wir einen Minikurs „

Check Point to the Maximum “ veröffentlicht, in dem wir die Gefahr von „Standardeinstellungen“ aufgezeigt haben. Dies waren allgemeine Empfehlungen. Nun wollten wir spezifischere Schritte beschreiben, um möglicherweise die Perimeterabwehr zu stärken. Dieser Artikel dient nur zur Orientierung! Befolgen Sie diese Anweisung nicht blind, ohne zuvor die möglichen Folgen für Ihr Netzwerk zu analysieren!

Trends bei Cyberangriffen

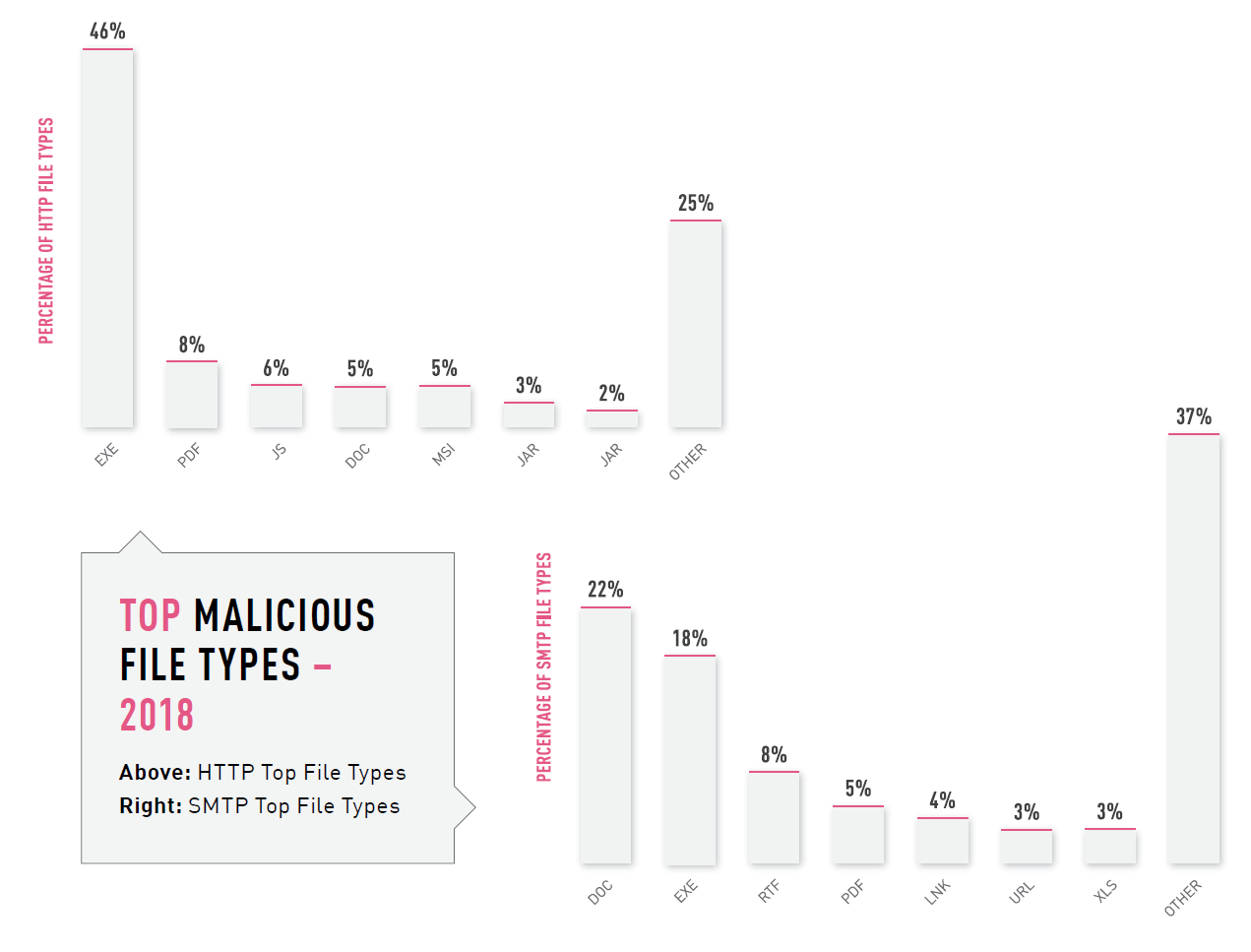

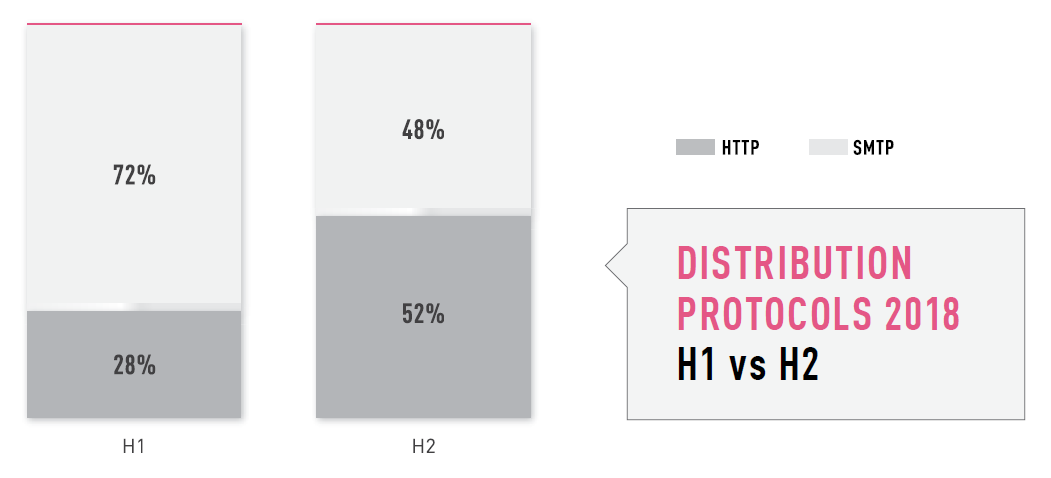

Bevor wir Empfehlungen geben, müssen wir verstehen, was uns bedroht. Was ist dagegen zu verteidigen? Zu diesem Zweck empfehle ich die Verwendung des Check Point-Berichts für 2018 (CYBER ATTACK TRENDS ANALYSIS). Natürlich gibt es viel Marketing, aber es gibt auch sehr nützliche Informationen. Zum Beispiel Statistiken zu den Arten von Virendateien, die über das Web (http / https) und E-Mail (smtp) abgerufen wurden:

Aus diesem Bild können Sie sehr wichtige Informationen erhalten. Web und E-Mail sind immer noch die beiden Hauptangriffsvektoren. Wenn Sie sich die Statistiken ansehen, können Sie außerdem feststellen, dass sich SMTP in der ersten Jahreshälfte und in der zweiten - HTTP - durchgesetzt hat.

Mal sehen, wie wir den Schutz für jeden Angriffsvektor stärken können (d. H. Über Web und E-Mail).

Machen Sie sofort einen Vorbehalt, dass

diese Maßnahmen sicherlich nicht ausreichen, um einen umfassenden Schutz zu gewährleisten . Laut Statistik können wir jedoch

die Sicherheit unseres Netzwerks erheblich verbessern .

Verbesserter Schutz vor böswilligem Webverkehr

Noch im Kurs „

Check Point to the Maximum “ habe ich einige Tricks gezeigt, um den Schutz des Webverkehrs zu verbessern. Die wichtigsten Punkte:

- HTTPS-Inspektion aktivieren ;

- Verwenden Sie Content Awareness Blade

- Aktivieren Sie Deep Scan in den Anti-Virus-Einstellungen .

- Verwenden Sie IPS, um Dateien zu überprüfen .

Die meisten Empfehlungen waren jedoch allgemein gehalten. Jetzt haben wir Informationen über die dringendsten Bedrohungen. Versuchen wir, unser Wissen in die Praxis umzusetzen.

1) Inhaltsbewusstsein

Wie wir aus dem obigen Bild gesehen haben, ist das

EXE- Format am häufigsten unter Virendateien zu finden, die Benutzer über das Web erhalten. Bereits

46% ! Benötigen Ihre Benutzer diese Dateien? In der

zweiten Lektion „Check Point to Maximum“ habe ich bereits gezeigt, wie das Content Awareness Blade verwendet wird. Wenn Sie immer noch Zweifel an dieser Blockierung hatten, sehen Sie sich die Statistiken noch einmal an. Indem Sie diesen Dateityp blockieren, vereinfachen Sie die Lebensdauer Ihres NGFW um 46% (im Hinblick auf die Dateiverifizierung). Sie müssen nur eine Regel hinzufügen:

Warum sollten Sie überprüfen, ob dies offensichtlich nicht erforderlich ist, und hoffen, dass Ihr Antivirenprogramm oder Ihre Sandbox nicht kaputt ist?

Wenn Sie eine andere Lösung verwenden (nicht Check Point), gibt es möglicherweise keine Funktionen wie Content Awareness. Es ist jedoch durchaus möglich, verschiedene Dateitypen mithilfe eines Antivirenprogramms zu blockieren. Dies ist ressourcenintensiver, aber besser als nichts.

Der Rest der Dateitypen ist nicht so einfach. Die meisten Leute brauchen wahrscheinlich

Doc und

Pdf und es ist nicht möglich, sie zu blockieren. Gleiches gilt für andere Dateien (JS, Jar). Wenn Sie diese blockieren, treten Probleme bei der Anzeige von Webseiten auf. Der einzige Ausweg in diesem Fall besteht darin, sie SEHR sorgfältig zu überprüfen.

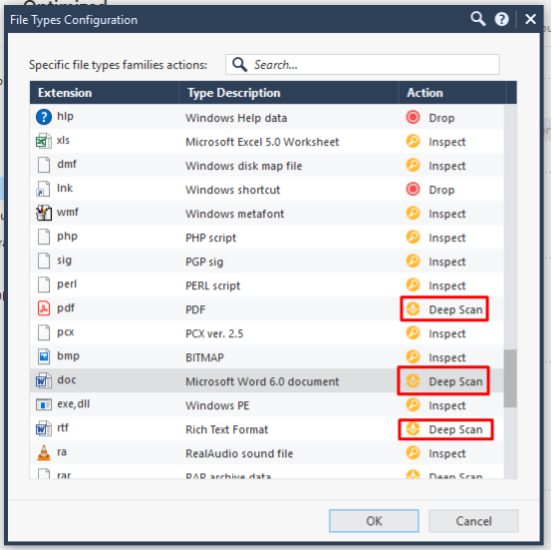

2) Aktivieren Sie Deep Scan für die gefährlichsten Dateitypen

In

Lektion 4, „Check Point to the Maximum“, habe ich gezeigt, dass Anti-Virus mit den Standardeinstellungen sehr schlechte Ergebnisse zeigt. Dies gilt absolut für alle Anbieter. Fast jeder hat die Möglichkeit einer „schnellen“ Überprüfung und einer „tieferen“ Überprüfung. Standardmäßig wird natürlich "schnell" mit dem Ziel der Optimierung verwendet. Check Point verfügt über die Option "

Deep Scan ", die als "

Deep Scan " bezeichnet wird, und Sie können sie für verschiedene Dateitypen aktivieren. Das erste, was Ihnen in den Sinn kommt, ist, es für alle Dateitypen zu aktivieren (derzeit gibt es etwa 90 Dateitypen). Und so kann es gemacht werden! Wenn Sie eine sehr reiche Firma haben. Für diese Option ist sehr leistungsfähige Hardware erforderlich. Sie können einen Kompromiss finden - aktivieren Sie Deep Scan für die gefährlichsten Dateien:

Aus Statistiken haben wir die folgenden Dateien:

pdf, doc, javascript, jar . Aber ich würde wenigstens noch eine hinzufügen:

xls, zip, rar, 7zip, rtf, swf . Und natürlich müssen Sie passwortgeschützte Archive blockieren.

Wenn Sie keinen Check Point haben, prüfen Sie die Möglichkeit, solche Optionen zu verwenden. Es ist sehr wichtig.

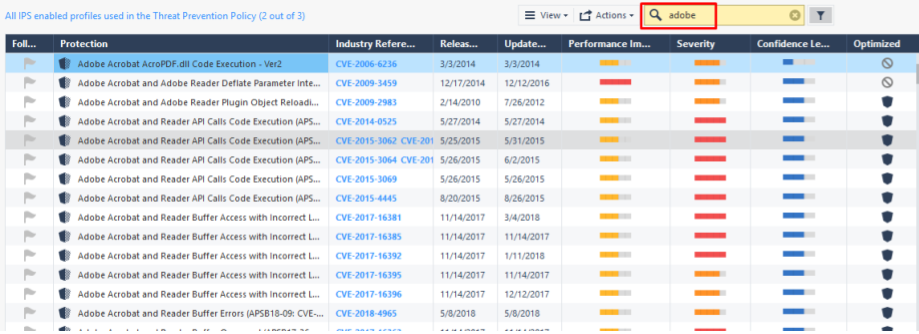

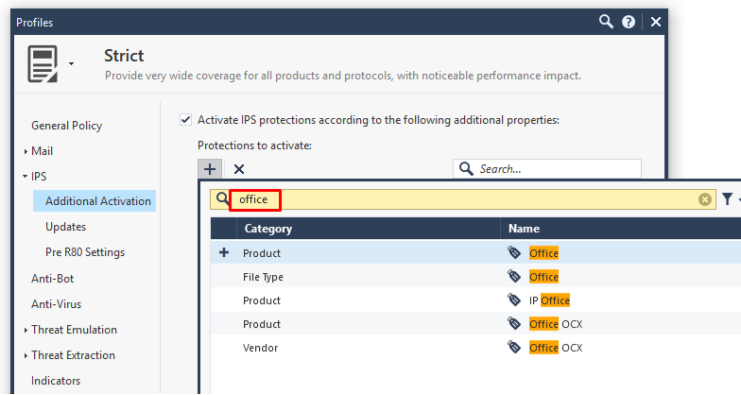

3) Wir fügen die erforderlichen IPS-Signaturen bei

Als ich wieder zum Kurs „Check Point to Maximum“ zurückkehrte, zeigte ich in

Lektion 6 , wie wichtig IPS für die Dateiverifizierung ist. IPS kann Exploits in Dokumenten finden! Die größte Qual bei IPS ist die Auswahl der benötigten Signaturen. Dort habe ich ein paar Tricks gezeigt, um mit ihnen (oder besser gesagt mit Kategorien) zu arbeiten. Aber jetzt haben wir mehr Informationen. Wir brauchen definitiv Signaturen für Dateien wie

pdf, doc, javascript und

jar . Verwenden Sie dazu ganz einfach die Signaturensuche:

(Vergessen Sie im Fall von PDF nicht, dass es möglicherweise andere „Zuschauer“ gibt, zum Beispiel Foxit).

Oder verwenden Sie erneut die Kategorien in den Filtern:

Jetzt scannen wir eingehende Dateien nicht nur mit Anti-Virus, sondern auch mit IPS.

Wenn Sie Check Point nicht verwenden, versuchen Sie auch, relevante Signaturen zu aktivieren (alles in Bezug auf Office-Dokumente, Archive, Javascript und JAR).

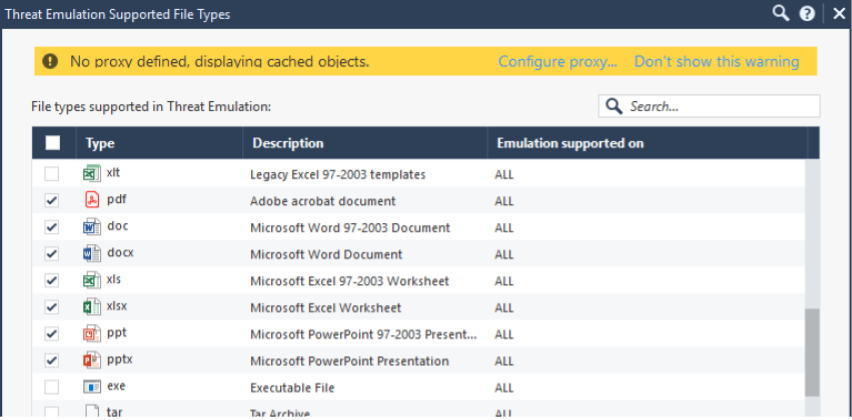

4) Bedrohungsemulation und Bedrohungsextraktion

Antivirus und IPS sind gut, aber dies ist eine Signaturanalyse, deren Hauptnachteil darin besteht, dass sie nur mit bekannten Bedrohungen funktioniert. Was tun mit Unbekannten (0 Tage)? Dafür haben sie sich „Sandkästen“ ausgedacht. Am Check Point heißt diese Technologie SandBlast und wird mithilfe folgender Blades implementiert:

Bedrohungsemulation - Dateiemulation. Derzeit werden mehr als 65 Dateitypen unterstützt. Stellen Sie sicher, dass die Emulation für die obige Liste (

pdf, doc, javascript und jar ) sowie meine Empfehlungen (

xls, zip, rar, 7zip, rtf, swf )

aktiviert ist :

Mit der Bedrohungsemulation können Sie Dateien überprüfen, bevor sie heruntergeladen werden. Dies ist ein sehr wichtiges Merkmal Nicht jede Lösung kann im Verhinderungsmodus für Webdatenverkehr funktionieren.

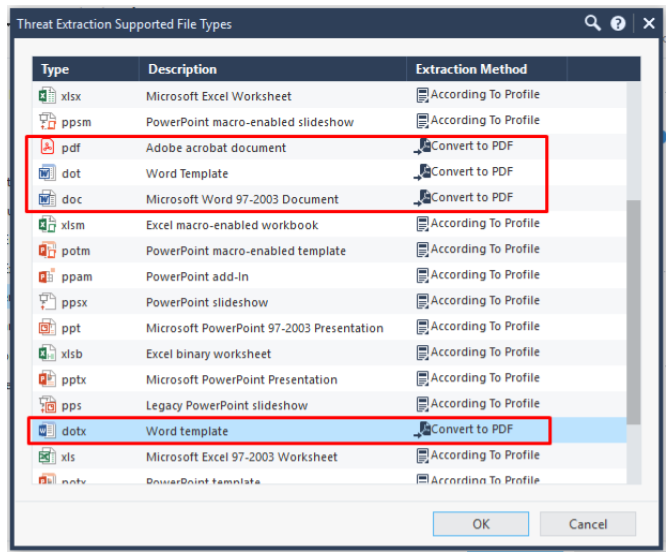

Threat Extraction - Reinigung des aktiven Inhalts. Die Bereinigung kann durch Konvertieren der Datei in PDF oder durch „Ausschneiden“ aller aktiven Inhalte (Skripte, Makros, URLs usw.) erfolgen. Die Bedrohungsextraktion unterstützt derzeit etwa 45 Dateitypen. Und die Vorteile der Verwendung dieser Klinge habe ich in

Teil 3 des Check Point SandBlast-

Kurses beschrieben . Schauen Sie, es gibt eine Demonstration der Arbeit. Es wird dringend empfohlen, Threat Extraction zum Reinigen von PDF und Doc zu verwenden. Am besten wählen Sie "In PDF konvertieren". Dies ist die "100-Pfund" -Methode. Mit xls funktioniert das nicht immer, weil Ein Dokument kann schwer beschädigt werden. Verwenden Sie daher eine benutzerdefinierte Richtlinie für die Bedrohungsextraktion.

Leider funktioniert Threat Extraction für Web-Traffic derzeit nur, wenn eine spezielle Browser-Erweiterung verwendet wird -

SandBlast Agent for Browsers . Bereits in der nächsten Version (

Gaia R80.30 ) können Dateien jedoch auch ohne zusätzliche Erweiterungen bereinigt und konvertiert werden.

Wenn Sie Check Point nicht verwenden, empfehle ich außerdem, die Sandbox-Funktionalität auszuprobieren. Fast alle Anbieter verfügen über einen Testmodus. Ich bin mir ziemlich sicher, dass sich Ihre "Fangrate" nach dem Einschalten erheblich erhöhen wird.

Verbessern des Malware-E-Mail-Schutzes

Wir haben den Webverkehr mehr oder weniger verstanden (obwohl er tatsächlich komplizierter ist). Kommen wir nun zu einem anderen beliebten Angriffsvektor - E-Mail. In fast allen Unternehmen wird dem Postschutz größte Aufmerksamkeit gewidmet. Mal sehen, was wir mit NGFW-Lösungen am Umfang des Netzwerks tun können.

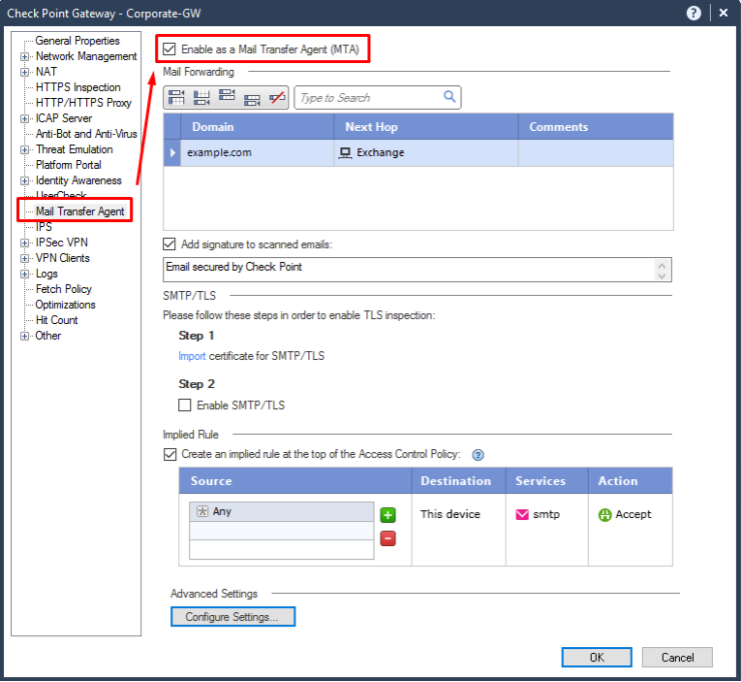

1) MTA-Modus

Als erstes sollten Sie das Check Point-Gateway in den MTA-Modus (Mail Transfer Agent) schalten. Dies ermöglicht eine umfassendere Überprüfung von E-Mail-Nachrichten, insbesondere wenn SMTPS verwendet wird (in diesem Fall kann Ihr Gateway diesen Verkehr ohne die MTA-Funktion einfach nicht überprüfen).

Wenn Sie einen Nicht-Check Point verwenden und Ihr NGFW MTA nicht unterstützt, ist es nicht sinnvoll, den Artikel weiter zu lesen. Sie können einfach keine zusätzlichen Überprüfungen durchführen. In diesem Fall verwenden Sie höchstwahrscheinlich eine separate Mail-Schutzlösung.

2) Upgrade auf R80.20

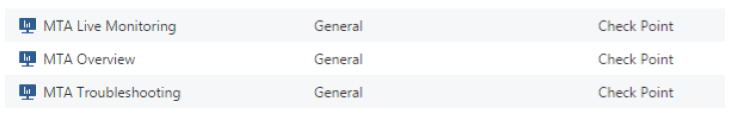

Dies ist ein weiterer wichtiger Punkt. In der Gaia R80.20-Version wurde die MTA-Funktionalität (und nicht nur) erheblich geändert. Dies gilt auch für die E-Mail-Berichterstattung. Standardmäßig sind mehrere neue Dashboards gleichzeitig verfügbar:

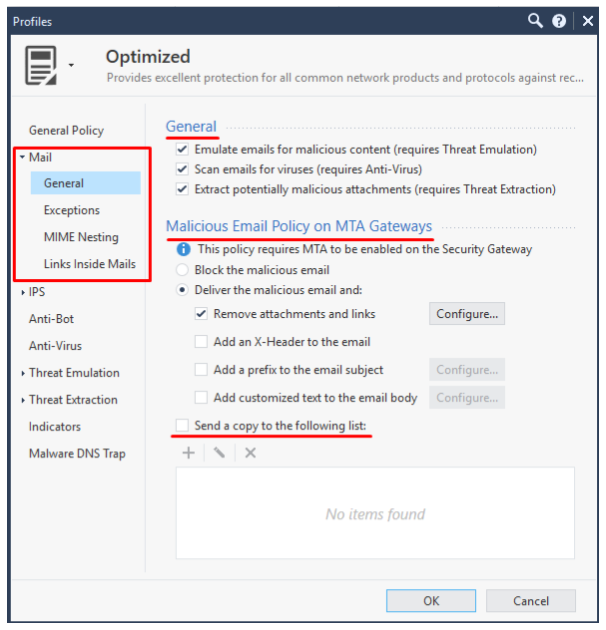

Sie müssen zur Überwachung und Fehlerbehebung nicht mehr zur Befehlszeile gehen. Ab Version R80.20 wurde die MTA-Funktionalität außerdem auf eine separate Registerkarte in den Profileinstellungen für die Bedrohungsprävention verschoben:

Die wichtigsten Punkte:

- Jetzt können E-Mail-Anhänge nicht nur von der Sandbox (im MTA-Modus) überprüft werden. Zunächst werden die Dateien und Links im Brief von der Antiviren-Engine gescannt. Dies ist sehr vorteilhaft in Bezug auf die Geräteleistung, da Wenn es sich bei der Datei um eine bekannte Malware handelt, wird sie verworfen, ohne sie an die Sandbox zu senden.

- Jetzt können alle gesperrten Briefe an eine dedizierte E-Mail gesendet werden und so eine Art Quarantäne organisieren. Dies ist nützlich, wenn Sie Zugriff auf eine blockierte Nachricht benötigen.

Soweit ich weiß, wurde derzeit in Check Point ein spezielles Team gebildet, das sich ausschließlich mit der MTA-Funktionalität befasst. Weitere Verbesserungen stehen also vor der Tür (R80.30 ist bereits im EA-Programm enthalten).

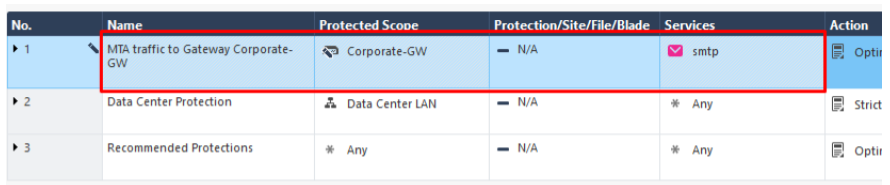

3. Erstellen Sie eine separate Bedrohungspräventionsregel für MTA

Ein weiterer wichtiger Punkt. Es müssen unterschiedliche Profile für Webverkehr und E-Mail vorhanden sein. Die Regel sollte folgendermaßen aussehen:

Wenn Sie R80.20 verwenden, wird diese Regel beim Einschalten des MTA automatisch erstellt.

4. Antivirus für E-Mail

Wie oben erwähnt, haben wir ab 80.20 die Möglichkeit, mithilfe der Antiviren-Engine Anhänge und Hyperlinks zu überprüfen. Dies entspricht perfekt unseren Bedürfnissen. Wenn Sie sich die Statistiken ganz am Anfang ansehen, sehen Sie, dass neben klassischen Dokumenten auch

Exe- Dateien und

URLs eine Bedrohung darstellen.

Zunächst müssen Sie absolut alle unnötigen Dateitypen blockieren, die als Anhänge gesendet werden können (nicht nur exe). Es ist einfacher zu sagen, was es wert ist, verlassen zu werden: pdf, doc, xls, ppt. zip, rar, 7zip und andere beliebte Office-Dateiformate. Verschiedene Skripte, Linux-Archive und ausführbare Dateien sollten jedoch blockiert werden.

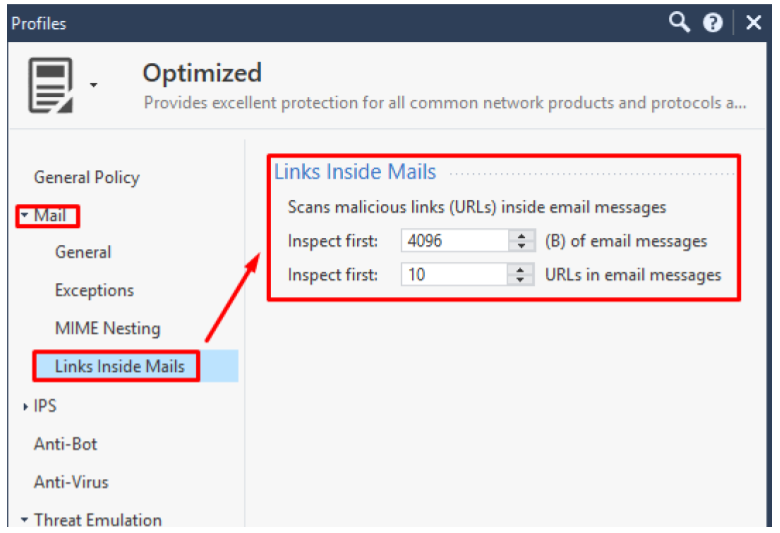

Vergessen Sie auch nicht, die URL im Inhalt der Nachricht zu überprüfen:

Für alle Arten von Dateien, die wir zulassen, ist es natürlich erforderlich, Deep Scan zu konfigurieren.

5. Bedrohungsemulation und Bedrohungsextraktion

Mail ist der Hauptvektor für gezielte Angriffe, d.h. Angriffe, auf die man vorbereitet sein muss. Meistens verwenden diese Angriffe Zero-Day-Schwachstellen (0-Tage). Und hier ist die Signaturanalyse machtlos. Wenn Sie sich für die Verwendung von Sandbox-Klassenlösungen entscheiden, sollten Sie diese daher zuerst per E-Mail anwenden. Für alle zulässigen (in Antiviren-) Dateien müssen wir die Funktionalität von Sandboxen verwenden. Dies gilt nicht nur für Check Point-Lösungen.

In Bezug auf die Konfiguration der Bedrohungsemulation für E-Mails ist alles identisch wie für das Web. Stellen Sie einfach sicher, dass Sie die Emulation für alle zulässigen Dateien aktivieren (durch Antivirus). Wenn Sie sich unsere Statistiken ansehen, sind die gefährlichsten Dateitypen doc, pdf, rtf, xls.

Stellen Sie außerdem sicher, dass Sie Threat Extraction verwenden, um aktive Inhalte zu bereinigen.

Stellen Sie

Stellen Sie gleichzeitig sicher, dass Sie für Dokumente wie

pdf und

doc die Konvertierung in pdf konfigurieren. In diesem Fall müssen Sie sich nicht auf die Bedrohungsemulation verlassen. Darüber hinaus kann der Benutzer mit einem positiven Urteil die Originaldatei herunterladen (in 95% der Fälle benötigt niemand das Original).

Allgemeine Empfehlungen

Das Hauptprinzip des Schutzes des Netzwerkumfangs besteht darin, den Angriffsbereich zu minimieren. Dazu haben wir eine Vielzahl von Mechanismen:

- Begrenzen Sie zulässige Ports auf Firewall-Ebene.

- Beschränken Sie die im Unternehmensnetzwerk verwendeten Anwendungen.

- Beschränken Sie den Zugriff auf schädliche Ressourcen.

- Unerwünschten Inhaltstyp (ausführbare Dateien usw.) verbieten;

- Aktivieren Sie die SSL-Überprüfung, um das gesamte Bild anzuzeigen.

Ohne diese Schritte sind alle anderen Aktionen nutzlos. Nachdem wir den Angriffsbereich verkleinert haben, sollten wir die Methoden zur Signaturanalyse maximal verwenden, z. B.:

- Antivirus;

- IPS

- Anti-Bot

- Anti-Spam.

Danach können wir zu schwereren Werkzeugen wie dem Sandkasten übergehen:

- Bedrohungsemulation;

- Bedrohungs-Extraktion.

Ein derart konsistenter Ansatz wird dazu beitragen, den Schutz des Netzwerkumfangs erheblich zu verbessern. Der Ansatz ist universell und für fast alle NGFW-Lösungen relevant.

Zusätzliche Materialien

Wenn Sie an diesem Thema interessiert sind, werden mindestens die folgenden Ressourcen empfohlen:

Hier können Sie eine kostenlose Prüfung der Check Point-Sicherheitseinstellungen durchführen

.In Kürze planen wir einen kurzen Kurs mit einer Demonstration all dieser Funktionen. Also bleibt dran! (

vk ,

Telegramm ).