Aus dem vorherigen Video haben wir die Grundlagen des Netzwerks kennengelernt. Heute werden wir über das OSI-Modell und das TCP / IP-Modell sprechen. Wenn ich Modelle sage, meine ich nichts weiter als eine Reihe von Regeln oder Standards. Sie fragen sich vielleicht, warum wir in der Computerindustrie eine Reihe von Regeln oder Standards benötigen? Um dies zu verstehen, müssen wir etwas über die Geschichte der Computerindustrie lernen.

Vor nicht allzu langer Zeit fand ein heftiger Kampf zwischen IBM und Digital Equipment Corporation (DEC) statt, um die es sich bei dem führenden Computerhersteller handelt. Aber es gab ein Problem. Beide Hersteller stellten Computergeräte her, die nicht miteinander kompatibel waren. Wenn Sie also einen IBM-Computer gekauft haben, mussten Sie dafür einen Monitor, einen Drucker und alles andere von IBM kaufen. Wenn Sie ein Gerät von DEC gekauft haben, mussten Sie alle Zubehörteile und andere Geräte desselben Herstellers kaufen, um sie verwenden zu können.

Es gab viele Unternehmen, die Geräte von beiden Herstellern kauften, so dass sich beispielsweise IBM-Computer in der Buchhaltungsabteilung befanden und die Marketingabteilung mit DEC-Computern ausgestattet war. Infolgedessen konnten diese Geräte weder miteinander kommunizieren noch Informationen austauschen. Das Fehlen eines einzigen Standards ermöglichte es den Computertechnologien daher nicht, Fortschritte zu erzielen. Dies geschah zu der Zeit, als die als ISO bekannte International Standards Organization zu dem Schluss kam, dass ein gemeinsamer Computerstandard erstellt werden muss. ISO hat OSI entwickelt - das Open System Interconnect oder OSI-Referenzmodell. Etwa zur gleichen Zeit wurde ein konkurrierender Standard geschaffen - das TCP / IP-Modell, das vom Verteidigungsministerium gefördert wurde. Das TCP / IP-Modell ähnelt eher einer abgespeckten Version des OSI-Modells und ist aufgrund seiner Relevanz zu einem Industriestandard geworden. Um das Konzept von Modellen zu erhalten, müssen Sie das Konzept der „Stapelebene“ berücksichtigen. Betrachten Sie es in dem Beispiel auf dem Bild des Büros. Jedes Büro hat unterschiedliche Ebenen von Mitarbeitern: der Generaldirektor, leitende Angestellte, Gehaltsmanager, Kundenbetreuer, Serviceleiter, Wartungspersonal, Junior-Büropersonal - eine Vielzahl von Mitarbeitern. Der Grund dafür, dass jedes Unternehmen unterschiedliche Mitarbeiter mit unterschiedlichen Berufsbezeichnungen hat, liegt in der Tatsache, dass sie unterschiedliche Aufgaben wahrnehmen und unterschiedliche Verantwortungsebenen haben.

Wenn also etwas nicht erledigt oder eine bestimmte Aufgabe nicht erledigt ist, wissen Sie, wer dafür verantwortlich ist. Wenn beispielsweise das Gehalt nicht rechtzeitig überwiesen wird, ist der Gehaltsmanager dafür verantwortlich. Es spielt keine Rolle, ob die Bank schuld ist. Der erste Kontakt, den Sie zur Klärung des Problems verwenden, ist der Lohnbuchhalter. Wenn Ihr Büro nicht gereinigt wird, ist dies die zuständige Geschäftsabteilung. Das heißt, die Jobhierarchie ermöglicht es Ihnen, die Verantwortung zu verteilen.

Ebenso müssen wir Kenntnisse über das OSI-Modell und das TCP / IP-Modell haben, denn wenn wir Computernetzwerke untersuchen oder wenn Probleme in ihnen auftreten, müssen wir wissen, welche Ebene funktioniert. Da wir im Falle einer Fehlfunktion nicht alle Geräte überprüfen müssen, wissen wir genau, wo das Problem liegen kann, da wir einen abgestuften Ansatz verwenden.

Wir wenden uns direkt den Modellen zu, um zu verstehen, wie sie funktionieren und welche Ebenen daran beteiligt sind. Vergleichen wir beide Modelle.

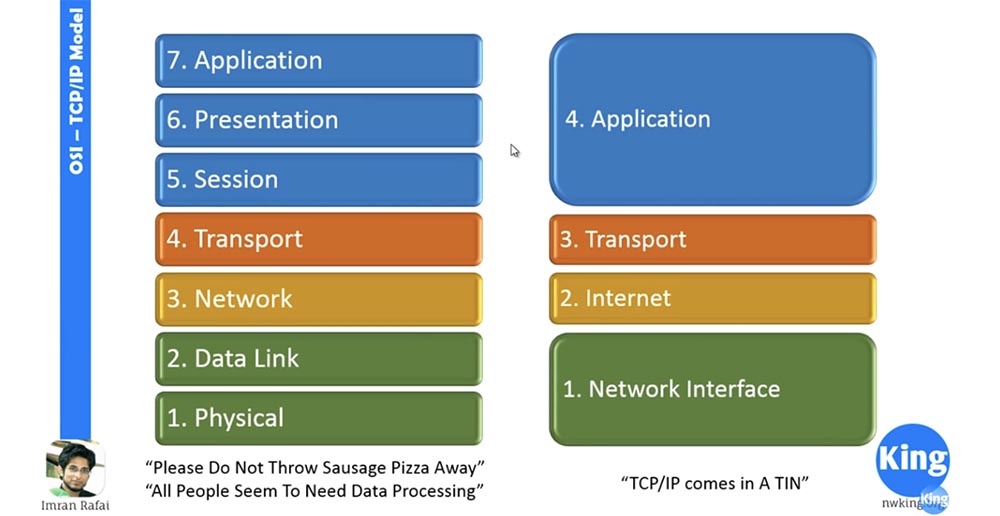

Links sehen Sie die OSI-Modellebenen, rechts TCP / IP. Lassen Sie mich einen Marker nehmen, um es klarer zu machen. Ich habe die Ebenen mit verschiedenen Farben markiert, damit Sie nicht verwirrt werden. Beginnen wir die Diskussion links mit dem OSI-Modell. Bevor wir weiter gehen, betone ich, dass Sie als Netzwerkstudenten alle diese Ebenen und ihre Standorte auswendig kennen müssen!

Sie müssen wissen, dass Ebene 7 die Anwendungsebene ist, Ebene 6 die Präsentationsebene und Ebene 5 die Sitzungsebene. Sie müssen wissen, wo diese Ebenen sind! Eine Möglichkeit, sich an eine Folge von Ebenen zu erinnern, ist die Verwendung von Mnemonik. Eine der beliebtesten Redewendungen zum Erinnern an die OSI-Ebenen Physisch, Datenverbindung, Netzwerk, Transport, Sitzung, Präsentation, Anwendung von unten nach oben lautet: Bitte werfen Sie keine Wurstpizza weg (Bitte werfen Sie keine Pizza mit Wurst weg)!

Wenn Sie sich das Layout der Ebenen von oben nach unten merken möchten, verwenden Sie den Ausdruck Alle Personen scheinen Datenverarbeitung zu benötigen (anscheinend benötigen alle Personen Datenverarbeitung).

Um sich zu erinnern - von oben nach unten oder von unten nach oben - haben Sie die Wahl, Sie müssen sich nur daran erinnern, dass 1 Stufe physisch ist und 7 angewendet wird. Einige Leute sind verwirrt und glauben, dass die Level auf und ab gehen und 1 Level angewendet wird. Dies ist nicht so, die erste Stufe ist physisch und die angewandte Stufe ist Stufe 7.

Wenn Sie sich den Speicherort der Ebenen des TCP / IP-Modells merken möchten, verwenden Sie TCP / IP in A TIN-Mnemonik. Dies bedeutet nichts, Sie müssen sich nur an eine TIN erinnern - Anwendung, Transport, Internet, Netzwerk. Wenn Sie sich besser erinnern können, verwenden Sie es, bis Sie diese Sequenzen richtig gelernt haben.

Beginnen wir also mit der Anwendungsebene. Die Anwendungsschicht ist ein Kontaktpunkt für alle Netzwerkanwendungen, ein gemeinsamer Kontaktpunkt. Viele Autoren sagen und schreiben, dass sich alle Anwendungen auf Ihrem Computer auf dieser Anwendungsebene befinden, was nicht der Fall ist. Erstens gilt die Anwendungsebene nur für Netzwerkanwendungen, und zweitens haben alle Anwendungen auf Ihrem Computer nichts mit der Anwendungsebene zu tun, wenn sie nicht über das Netzwerk kommunizieren.

Um Ihnen das Verständnis zu erleichtern, werde ich ein einfaches Beispiel geben. Angenommen, Sie haben Treiber für WLAN- und Bluetooth-WLAN-Schnittstellen, Ethernet-Netzwerkkartentreiber entfernt oder diese Geräte sogar physisch von Ihrem PC gelöscht. Wenn Sie jetzt beispielsweise Microsoft Word ausführen, kann es nicht mit der Anwendungsebene kommunizieren, und aus diesem Grund kann es nicht mit einer anderen Ebene kommunizieren. Dies liegt daran, dass Microsoft nicht auf das Netzwerk zugreifen kann, da Ihr Betriebssystem nicht einmal über eine Netzwerkkarte verfügt!

Wenn Sie auf einem normalen System einen Webbrowser wie Chrome, IE, Safari

starten und in die Adressleiste etwas wie

www.cnn.com eingeben , erstellt der Webbrowser eine http-Anforderung, die mit der Anwendungsschicht interagiert. Die Anwendungsschicht überträgt diese Daten auf die Präsentationsschicht (oft fälschlicherweise als repräsentative Schicht bezeichnet), die Präsentationsschicht überträgt sie auf die Sitzungsschicht, letztere auf die Transportschicht usw., bis die Daten die physikalische Schicht erreichen. So funktioniert es

Wenn die Anwendung also mit Netzwerken interagiert, geschieht dies nur über die Anwendungsschicht. Diese Schicht bietet Zugriff auf Netzwerkdienste. Die Protokolle FTP, TFTP, SNMP, DNS und HTTP funktionieren auf dieser Ebene, es gibt einige davon. Sie können einfach die vollständige Liste aller Protokolle "googeln", die auf dieser Ebene arbeiten!

Als nächstes betrachten wir die Präsentationsebene. Diese Schicht bietet Datenpräsentation und Verschlüsselung. Auf der Präsentationsebene findet die gesamte Datenkonvertierung statt. Sie ist für die Codierung der Daten verantwortlich, dh danach werden die Daten für andere Ebenen gleich, unabhängig davon, ob es sich um ein Bild oder ein Dokument handelt. Anschließend empfängt es Daten, die auf dem Rückweg von der Sitzungsebene ankommen, konvertiert sie in eine vorzeigbare Form und überträgt sie auf die Anwendungsebene. Wenn Sie Rohdaten von der Sitzungsebene haben, werden diese daher auf Präsentationsebene konvertiert. Wenn es sich um ein Bild handelt, erstellt die Ebene ein Bild. Wenn es sich um ein Word-Dokument handelt, wird ein Word-Dokument erstellt. Darüber hinaus arbeiten alle Verschlüsselungsdienste wie TLS und SSL auf dieser Ebene.

Als nächstes haben wir eine Sitzungsebene, die Datenübertragungssitzungen erstellt und unterstützt. Angenommen, auf Ihrem Computer werden zwei Anwendungen ausgeführt - das Telnet-Programm und der IE-Browser. Beide Anwendungen greifen auf das Netzwerk zu. Daher erstellt diese Ebene zwei verschiedene Sitzungen und unterstützt sie. Wenn eine Webbrowsersitzung beendet wird, wird die Telnet-Sitzung daher nicht beendet, da es sich um separate Sitzungen handelt. Das heißt, diese Ebene unterstützt verschiedene Sitzungen.

Sie sehen, dass die oberen drei Schichten 5, 6, 7 des OSI-Modells und die Schicht 4 des TCP / IP-Modells in derselben blauen Farbe markiert sind. Als Netzwerktechniker, insbesondere als Netzwerktechniker von Cisco, habe ich dies aus dem Grund getan, dass wir sehr selten auf die Ebenen 5, 6, 7 zugreifen werden. Dies liegt daran, dass die meisten Cisco-Geräte nicht über Level 4 hinausblicken. Die Stufen 1, 2, 3 und 4 sind für einen Cisco-Ingenieur sehr wichtig, und die Stufen 5, 6, 7 sind nicht so kritisch. Sie müssen nur wissen, wie dies funktioniert, und Sie haben im Grunde gelernt, was die drei obersten Ebenen tun. Tatsache ist, dass sie hauptsächlich vom Betriebssystem erledigt werden, aber in Bezug auf den Betrieb der Ebenen 1, 2, 3 und 4 sollten Sie als Netzwerktechniker absolut alles wissen.

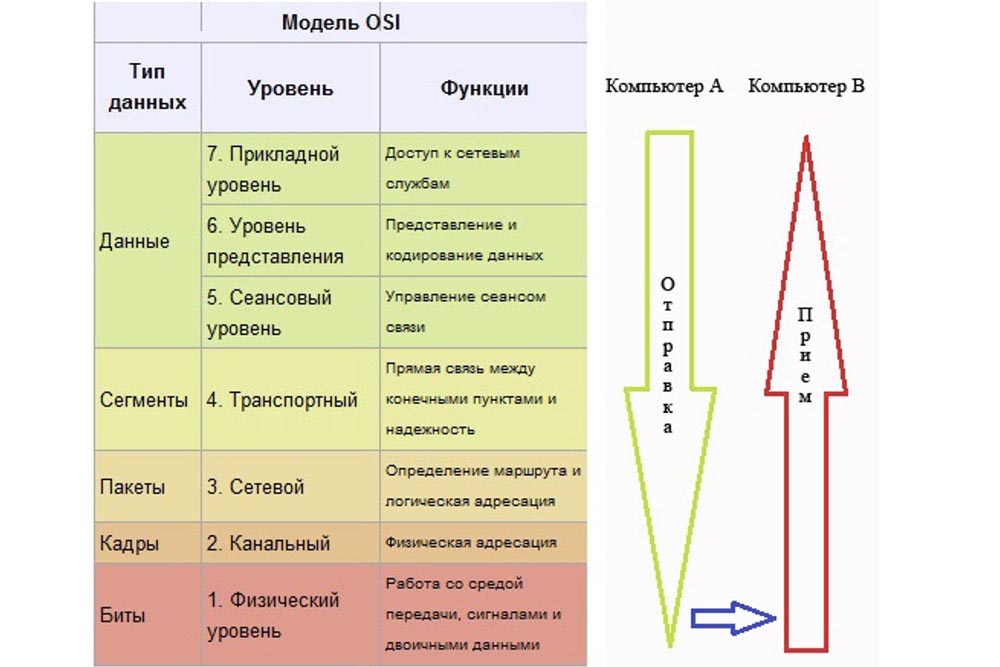

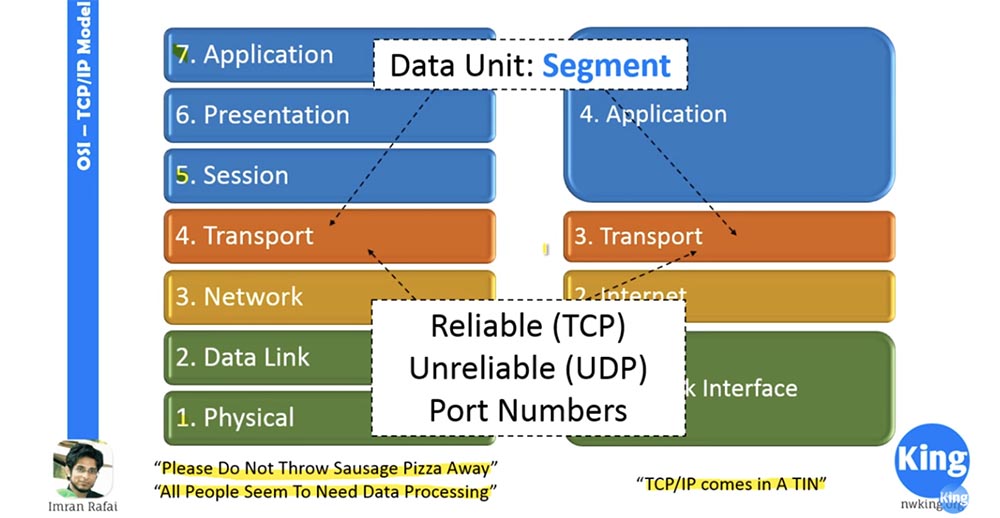

Nun wenden wir uns der Betrachtung des Transportniveaus zu. Diese Stufe ist auch für einen Netzwerktechniker wichtig. Wenn die von oben kommenden Informationen auf Transportebene eintreffen, werden die Daten in überschaubare Segmente unterteilt und auf dem Rückweg erneut aus den Segmenten erfasst. Um eine Kapselung zu erstellen, fügt die Transportschicht jedem Segment eine eigene Beschriftung hinzu.

Die Transportschicht trifft zwei wichtige Entscheidungen: Verwenden Sie eine vertrauenswürdige (TCP) oder nicht vertrauenswürdige (UDP) Verbindung und erstellen Sie Portnummern. Wenn Anwendungen eine vertrauenswürdige Verbindung verwenden müssen, ist TCP das Übertragungssteuerungsprotokoll. Wenn eine nicht vertrauenswürdige Verbindung hergestellt werden darf, verwendet die Transportschicht UDP, das Protokoll der Benutzerdatagramme. Wenn ich "vertrauenswürdig" sage, bedeutet dies nicht, dass es besser ist als "nicht vertrauenswürdig". Der einzige Unterschied besteht darin, dass Sie beim Herstellen einer vertrauenswürdigen Verbindung eine Bestätigung für jedes gesendete Paket erhalten müssen. Bei einer nicht vertrauenswürdigen Verbindung ist es nicht erforderlich, den Empfang jedes Übertragungssegments zu bestätigen, daher arbeitet es aufgrund des geringeren Overheads schneller. Wenn wir also Echtzeitanwendungen haben, verwenden sie UDP, weil es schneller ist und dies in Echtzeit geschieht. Wenn Sie ein Streaming-Video oder eine Live-Online-Übertragung angesehen haben, werden manchmal grüne Pixel auf dem Bildschirm angezeigt. Dies bedeutet, dass Informationen für dieses Bildsegment oder dieses Pixel nicht empfangen wurden und das empfangende Gerät keine Möglichkeit hat, das sendende Gerät darüber zu benachrichtigen.

Die zweite Funktion, die die Transportschicht übernimmt, ist das Erstellen von Portnummern. Eine Portnummer ist eine Nummer, die an eine IP-Adresse angehängt wird, um zu bestimmen, von welchen Prozessinformationen sie stammen. Die Transportschicht erstellt eine zufällige Portnummer der Quelle (des Sendevorgangs) und hängt die Portnummer des Ziels (Ziels) an. Wenn Ihr Datenverkehr also auf dem Server ankommt, hat der Server eine Standardportnummer von 80. Wenn Sie Daten an die IP-Adresse 10.10.10.10 senden möchten, fügt die Transportschicht dieser Adresse eine Portnummer 80 hinzu, was zu einem Socket 10.10.10.10 führt. 80, das ist nichts weiter als eine IP-Adresse und eine Portnummer.

Die Transportschicht erstellt einen Socket und sendet ihn unterhalb der Netzwerkschicht. Außerdem wird die Quellportnummer hinzugefügt. Warum wird diese Nummer benötigt? Der Grund dafür ist, dass die Transportschicht wissen muss, welche Daten an welche Anwendung übertragen werden, wenn zwei Anwendungen auf dem Computer ausgeführt werden und die Daten unter derselben IP-Adresse ankommen. Er wird dies anhand der Quellportnummer bestimmen.

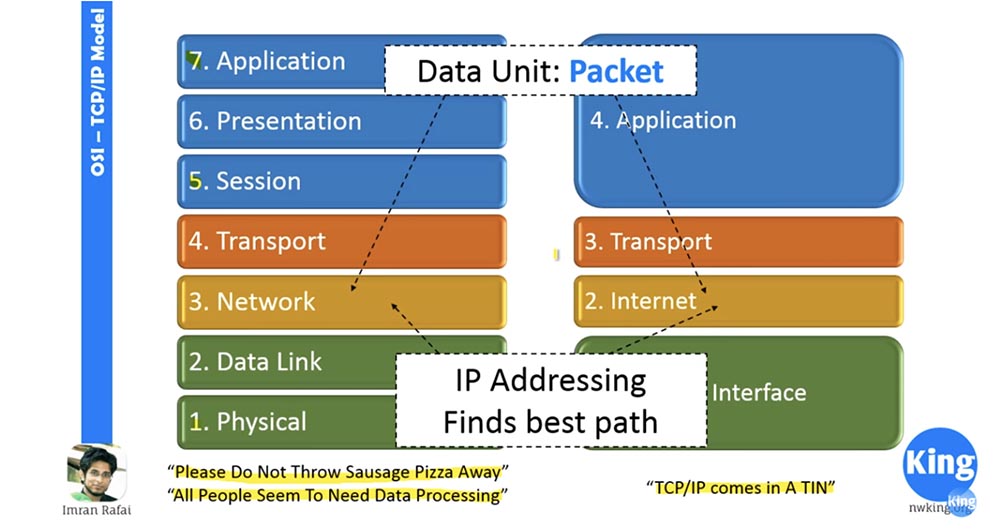

Als nächstes betrachten wir die Netzwerkschicht. Wenn die Netzwerkschicht ein Segment von der Transportschicht empfängt, fügt sie ihr einen Netzwerkschicht-Header hinzu. Durch Hinzufügen eines Headers wird ein Segment in ein Paket umgewandelt.

Eine der wichtigsten Funktionen der Netzwerkschicht ist daher die Übersetzung physischer IP-Adressen in logische Adressen, dh die logische Adressierung. Wir werden sie im nächsten Video „Tag 3“ kennenlernen. Denken Sie vorerst daran, dass die Netzwerkschicht die Schicht ist, auf der IP-Adressen hinzugefügt werden und der optimale Pfad für die Datenübertragung ausgewählt wird. Der optimale Pfad bedeutet, dass die Netzwerkschicht die IP-Adressen vergleicht und prüft, ob sich die Ziel-IP-Adresse im lokalen Subnetz befindet. Befindet es sich nicht im lokalen Subnetz, findet die Ebene den optimalen Pfad zum Ziel.

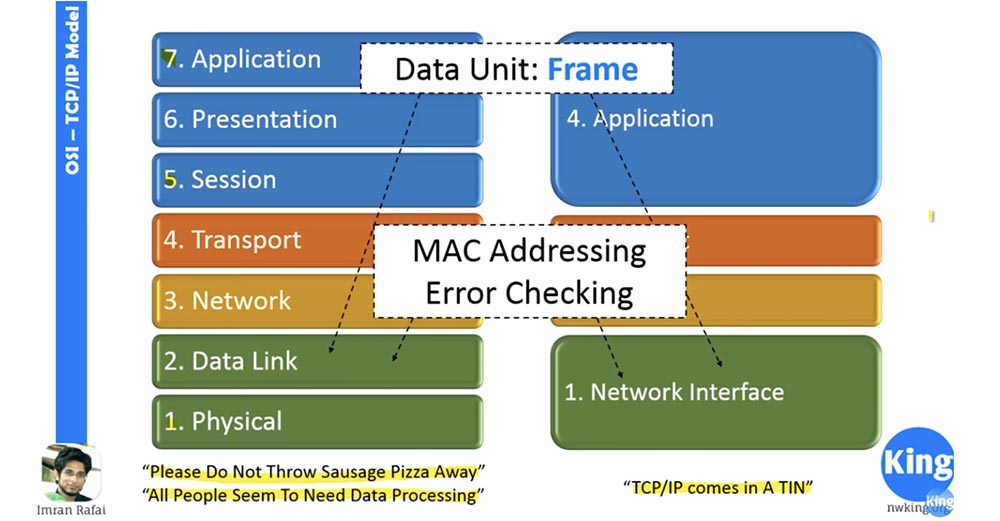

Als nächstes haben wir den Kanalebenen. Wenn ein Paket aus dem Netzwerk ankommt, fügt die Verbindungsschicht einen Kanalheader hinzu. Infolgedessen verwandelt sich das Paket in einen Rahmen. Die Verbindungsschicht ist für die MAC-Adressierung verantwortlich. MAC ist nichts weniger als Media Access Control, und MAC ist die Hardwareadresse.

Dies bedeutet, dass jede Netzwerkkarte auf Ihrem Computer eine eigene MAC-Adresse hat. Es wird auch als Burn-in-Adresse bezeichnet, die nicht geändert werden kann. Es gibt Softwaremethoden zum Spoofing einer Adresse, aber physikalisch ist es unmöglich, sie zu ändern.

Dies ist die Ebene, auf der die Fehlerprüfung erfolgt. Wenn Informationen von der physischen Schicht stammen, überprüft die Verbindungsschicht sie daher auf Fehler, die während der Übertragung aufgetreten sind, und korrigiert sie. Es kann eine zyklische Redundanzprüfung verwenden - einen CRC-Prüfsummenalgorithmus, eine Parität oder einen anderen Fehlerprüfungsmechanismus.

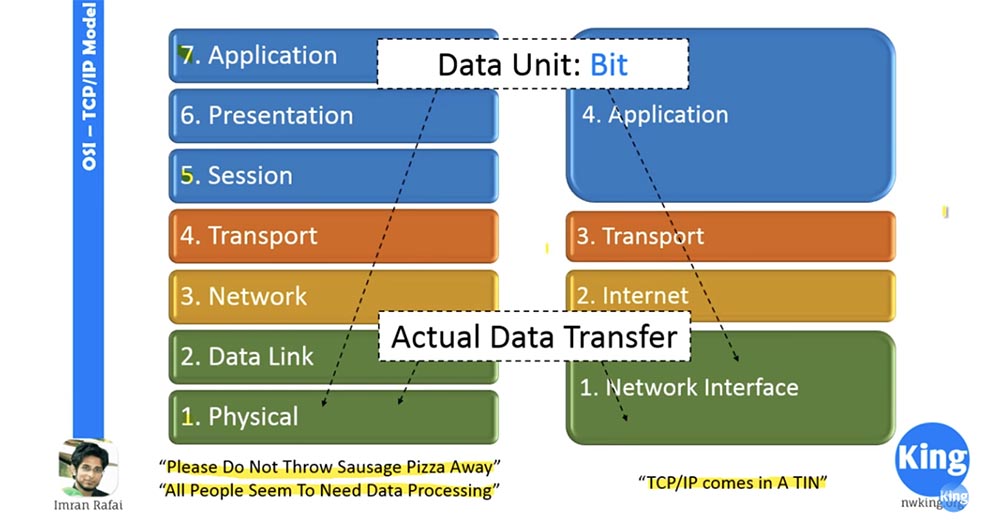

Dann folgt die physikalische Schicht, in der die Datenübertragung tatsächlich stattfindet. Hier existieren die Daten in Bits. Diese Ebene befasst sich mit Drähten, Kabeln, Hardware-Ports oder -Anschlüssen und dergleichen, die Prozesse auf dieser Ebene bereitstellen. Wenn Ihnen jemand sagt, dass das Internet für ihn nicht funktioniert, beginnen Sie als Computer- oder Netzwerktechniker mit der Fehlerbehebung auf physischer Ebene. Zunächst überprüfen Sie alle Anschlüsse und Kabel. Wenn sie in Ordnung sind, fahren wir mit der Fehlerbehebung auf 2,3,4-Ebenen fort. Aus diesem Grund müssen wir uns mit Netzwerkmodellen auskennen und uns daran erinnern, dass Änderungen auf einer der Ebenen keine Auswirkungen auf die benachbarten Ebenen haben, da dies im Standard vorgesehen ist.

Wenn ich daher lieber drahtlose Kommunikation anstelle des LAN-Kabels auf der physischen Ebene verwenden möchte, sollte dies keine Auswirkungen auf die anderen Ebenen haben, da die Änderung nur auf der physischen Ebene erfolgt ist. Während also Informationen auf der physischen Ebene im normalen Modus empfangen werden, spielt das Verfahren zum Erhalten dieser Informationen keine Rolle.

Das gleiche passiert auf Netzwerkebene. Wir befinden uns derzeit in einer Übergangsphase von IPv4 zu IPv6, sodass diese Änderung nur für die dritte Ebene gilt. Schicht 4 und Schicht 2 sind davon nicht betroffen, solange der bestehende Standard eingehalten wird und sie Daten auf die gleiche Weise wie zuvor empfangen.

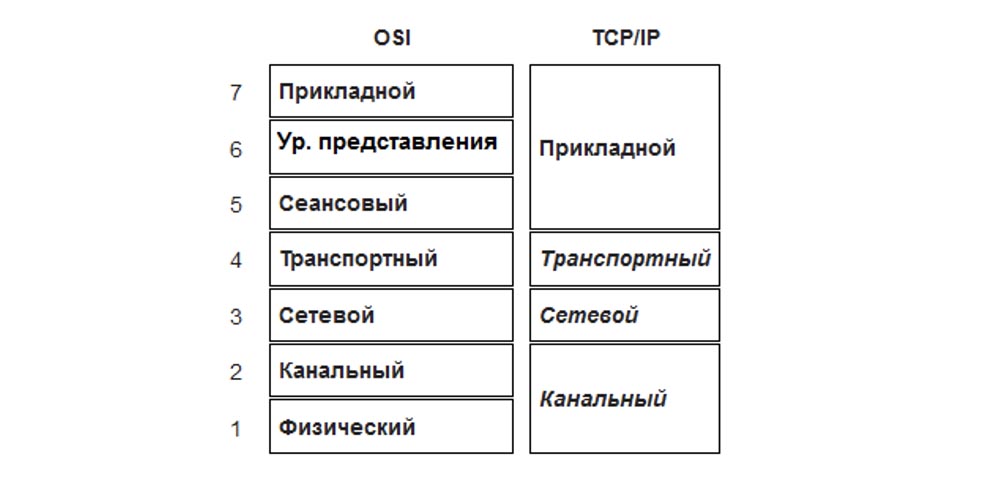

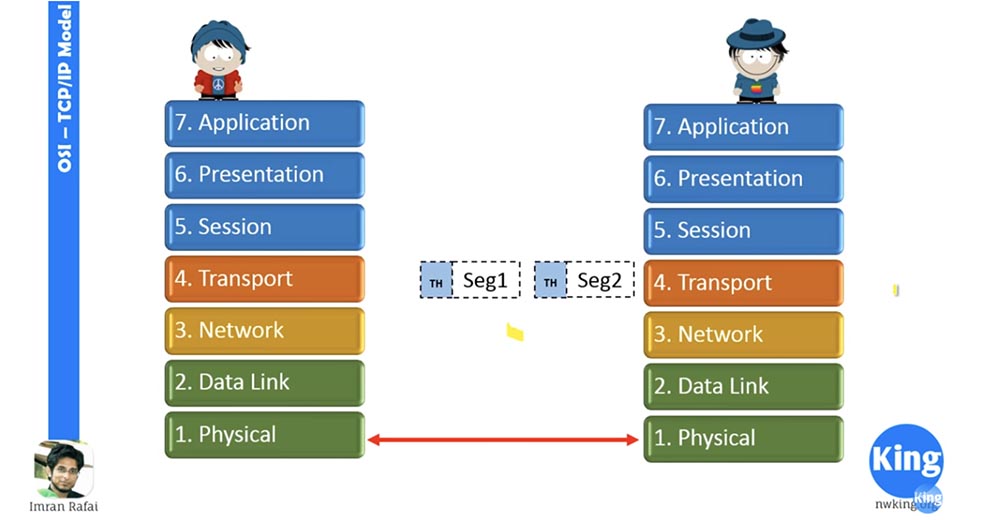

Dies ist das Schöne an einem mehrschichtigen Ansatz zur Vernetzung. Wenn wir die linke und rechte Hälfte der Abbildung vergleichen, sehen wir, dass die Stufe 5,6,7 des OSI-Modells mit der Stufe 4 des TCP / IP-Modells vergleichbar ist. Die Transportschicht führt in beiden Modellen ähnliche Funktionen aus, eine ähnliche Entsprechung findet auf den Ebenen 2 und 3 statt, und die Schichten 1 und 2 des OSI-Modells entsprechen in ihren Funktionen der Ebene 1 des TCP / IP-Modells.

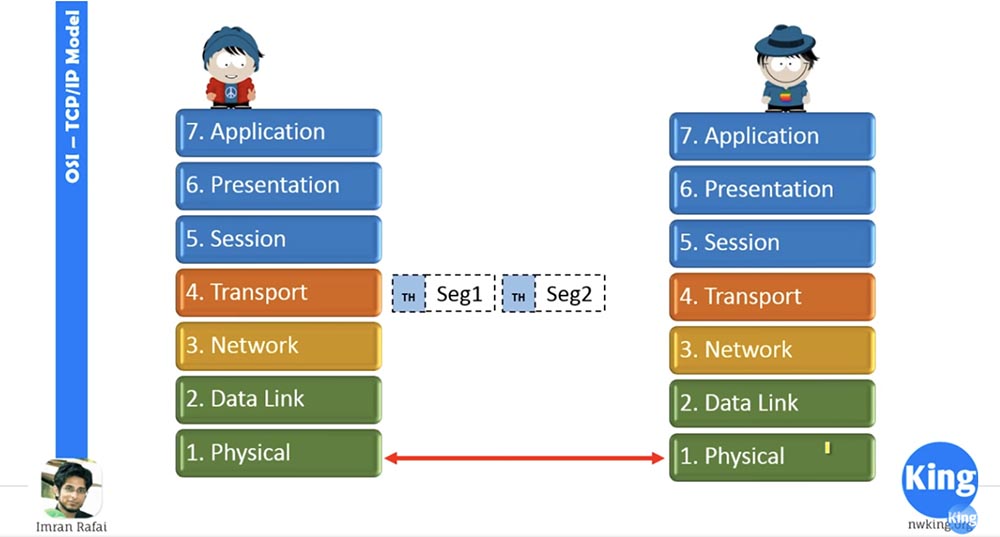

Weiter werden wir untersuchen, wie das OSI-Modell funktioniert. Nehmen wir an, der kleine Mann links sendet Informationen an den rechten kleinen Mann und erstellt Daten dafür. Da wir uns einig waren, dass die drei obersten Ebenen von 5.6 und 7 für uns nicht von besonderem Interesse sind, werden wir direkt zur 4. Transportebene übergehen, wo unsere Daten gesendet werden.

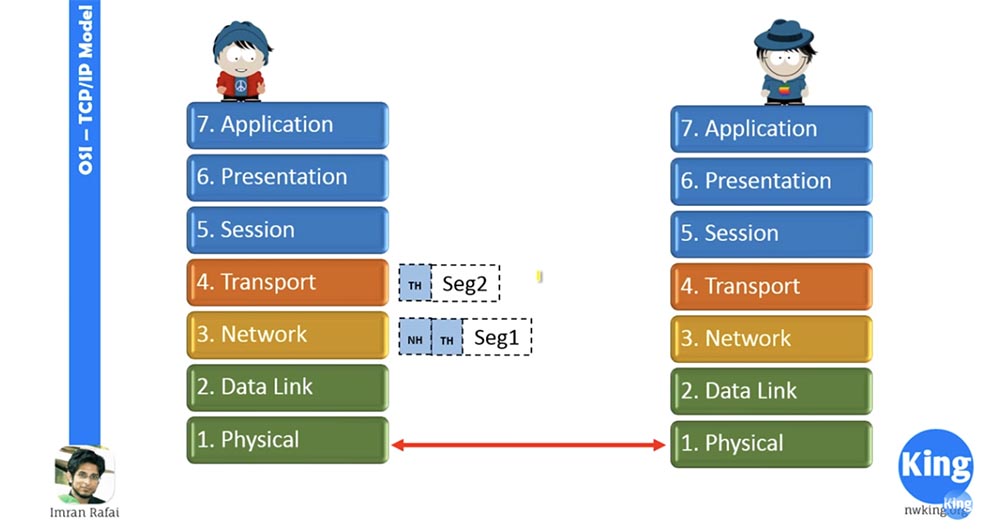

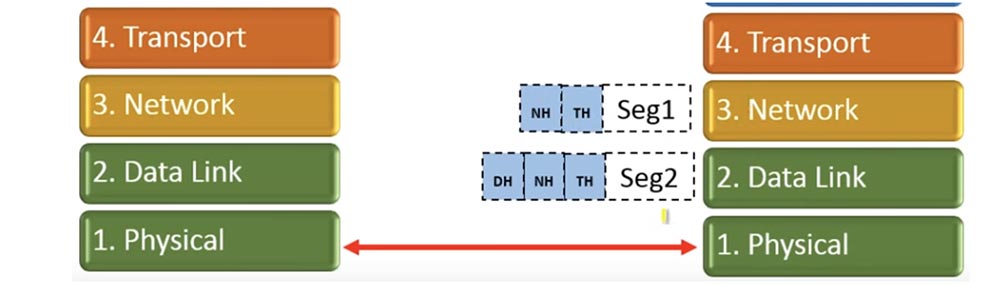

Die Transportschicht empfängt Daten, segmentiert sie und fügt einen eigenen Header hinzu - Sie sehen es in der Abbildung. Angenommen, wir haben es hier mit UDP zu tun, damit es nicht auf die Bestätigung wartet. Es sendet Segment 1 an die Netzwerkschicht, fügt dem Segment einen Netzwerkheader hinzu und wird nun zu einem Paket.

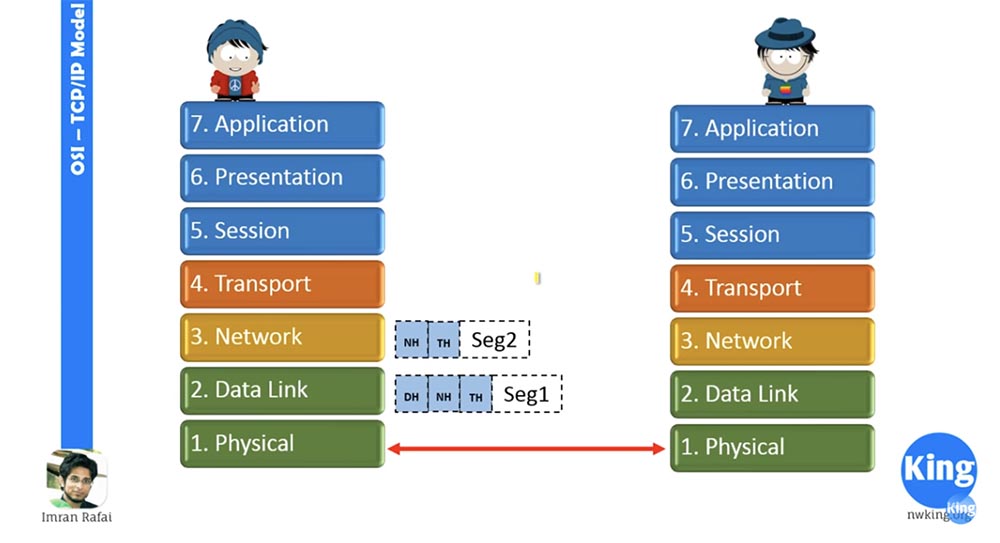

Als nächstes sendet die Netzwerkschicht dieses Paket 1 an die Datenverbindungsschicht. Er akzeptiert das Paket und stellt ihm einen Data Link-Header zur Verfügung.

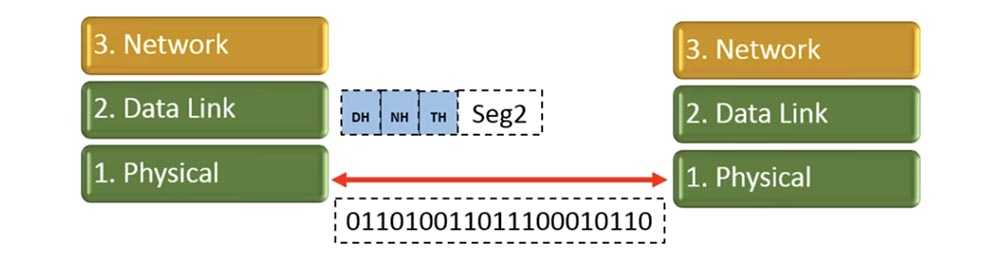

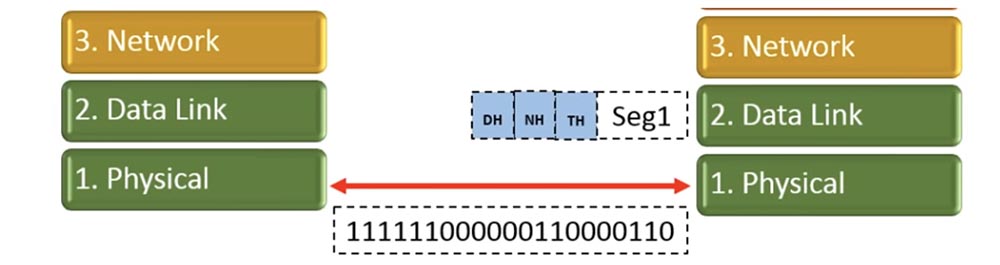

Wie Sie sehen, gilt das gleiche Verfahren für Segment 2. Dann geht Segment 1 zur physischen Kommunikationsebene, die es in eine Folge von Bits umwandelt und an die physische Ebene unseres Ziels sendet.

Unser Segment 1 wurde also konvertiert, und auf die gleiche Weise wird das zweite Segment in eine Folge von Bits konvertiert. Zu diesem Zeitpunkt akzeptiert die richtige physikalische Schicht bereits das vorherige Segment in Form von physikalischen Bits und konvertiert es in ein Segment mit einem geeigneten Satz von Headern.

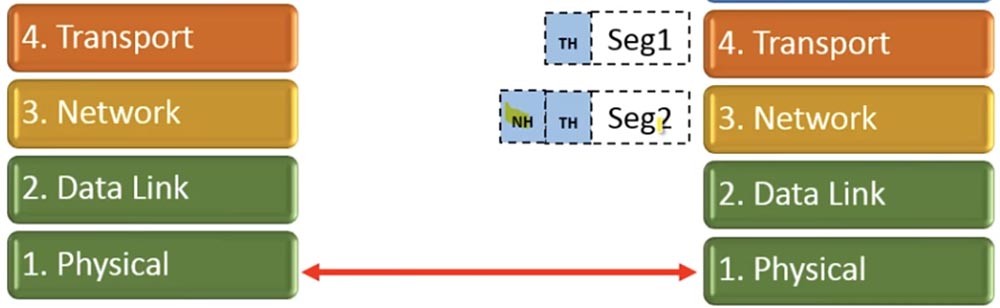

Die Empfangsebenen bei jedem Schritt schneiden den entsprechenden Header und passieren das obige Segment. Wenn sich Segment 1 von der Verbindungsschicht zur Netzwerkschicht bewegt, verliert es den Verbindungsschichtkopf.

Gleiches gilt für das zweite Segment. Wenn Segment 1 die Transportschicht erreicht, wird der Netzwerkheader gelöscht. Ferner wartet die Transportschicht, bis sie alle übertragenen Segmente empfängt.

Dies ist, was die Transportschicht tut - sie wartet darauf, dass 2 Segmente sie erreichen.

Danach löscht die Transportschicht alle ihre Header, führt die Segmente zu einem Datenarray zusammen und überträgt die Daten auf die oberen Ebenen. Die rechte Person erhält genau die Daten, die die linke Person ihm gesendet hat.

Dies ist eine allgemeine Ansicht der Funktionsweise der Datenübertragung über ein Netzwerk. Das war alles, was wir im zweiten Video-Tutorial lernen mussten. In den folgenden Lektionen werden wir alle anderen Konzepte im Zusammenhang mit Netzwerken untersuchen. Wenn Sie etwas nicht verstehen, kontaktieren Sie mich unter imran.rafai@nwking.org. Danke für die Aufmerksamkeit.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Frühjahr kostenlos, wenn Sie ein halbes Jahr bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?