Als wir eine neue

Spam-Welle in Russland studierten , wandten wir uns einem weiteren Angriff zu. Seit Mitte Januar 2019 wurde die berühmte

„Love you“ -Kampagne abgeschlossen und nach Japan umgeleitet, wo sie zum Vertrieb des GandCrab 5.1-Encoders verwendet wird.

Laut Telemetriedaten wurde die neueste Version von „Love you“ am 28. Januar 2019 veröffentlicht. Die Aktivität war ungefähr doppelt so hoch wie die des Originals (siehe Grafik unten). Wie Mitte Januar werden eine Reihe von schädlichen Nutzdaten mit einigen Updates über Spam verteilt. Wir haben also Versuche gesehen, den Cryptominer, die Software zum Ändern der Systemeinstellungen, einen böswilligen Bootloader, den Phorpiex-Wurm sowie den GandCrab-Encoder der Version 5.1 herunterzuladen.

Abbildung 1. Erkennen bösartiger JavaScript-Anhänge, die in der Kampagne „Love you“ und der neuesten Welle von

Abbildung 1. Erkennen bösartiger JavaScript-Anhänge, die in der Kampagne „Love you“ und der neuesten Welle von e verteilt wurden

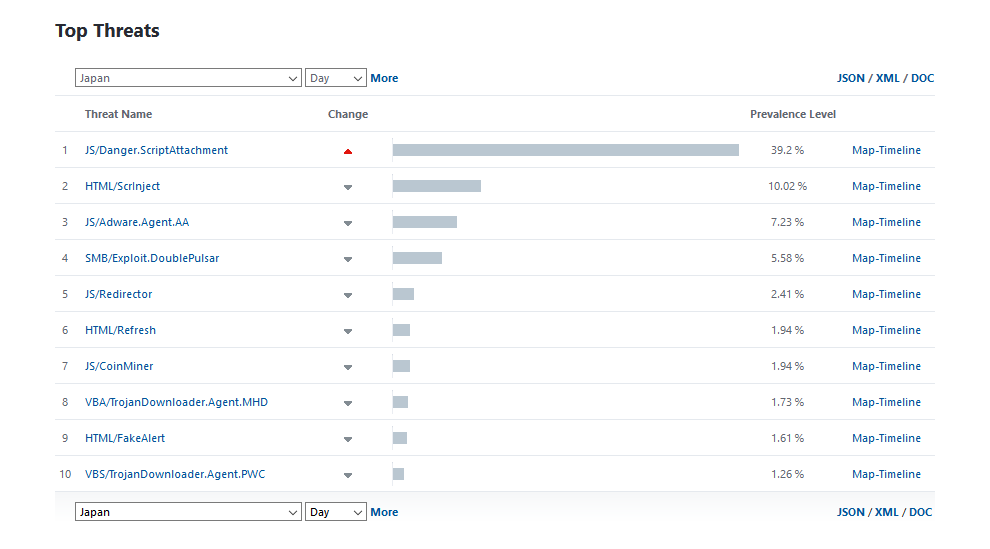

Am 29. Januar 2019 befand sich die überwiegende Mehrheit der Erkennungen in Japan (95%). Zehntausende böswillige E-Mails wurden stündlich erkannt. Am selben Tag war JS / Danger.ScriptAttachment (ESET als bösartiges JavaScript klassifiziert, das über E-Mail-Anhänge verbreitet wird) die vierthäufigste Bedrohung der Welt und die größte Bedrohung in Japan (siehe unten).

Abbildung 2. JS / Danger.ScriptAttachment war am 29. Januar die größte Bedrohung in Japan

Abbildung 2. JS / Danger.ScriptAttachment war am 29. Januar die größte Bedrohung in JapanAngriffsszenario

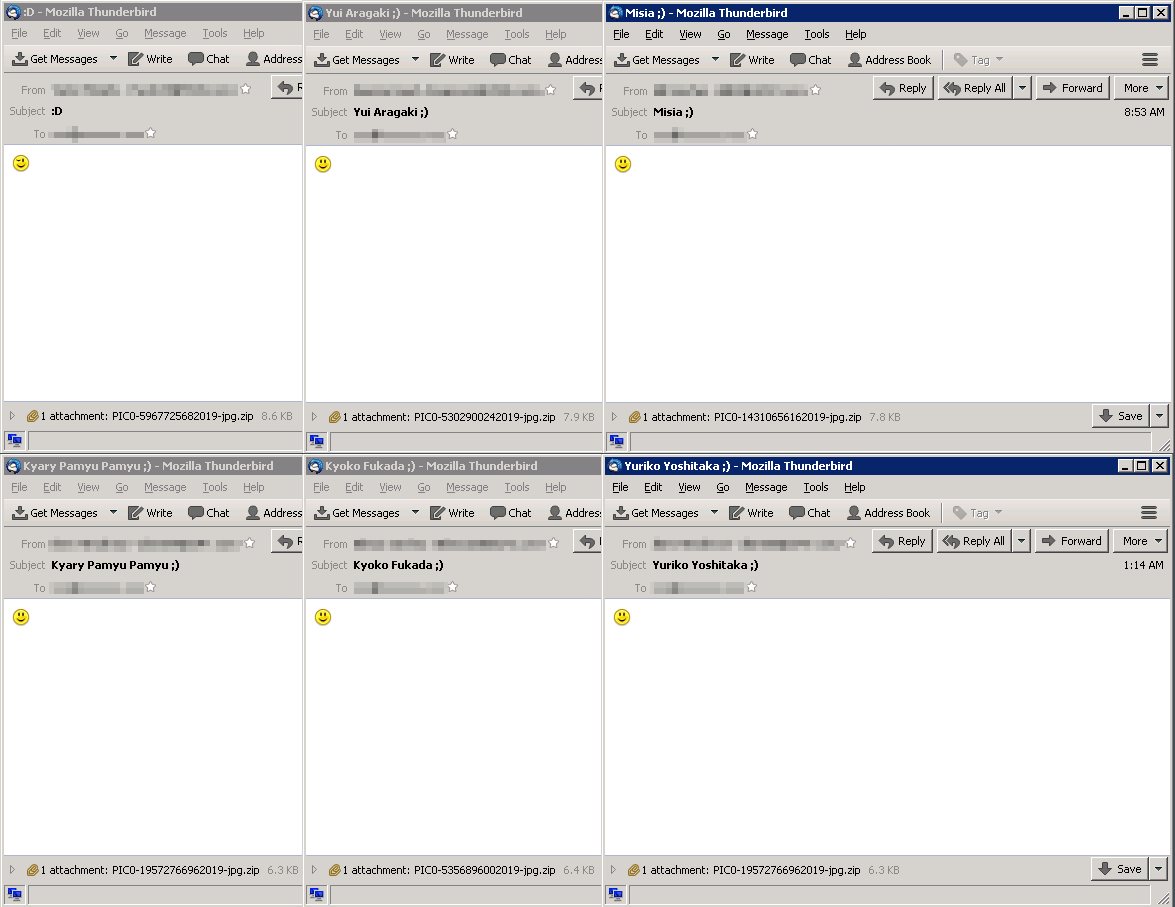

In der letzten Kampagne haben die Angreifer die Texte der Mailings geändert und in der Betreffzeile von „Love You“ zu Überschriften mit Bezug zu Japan gewechselt. Viele Lächeln blieben im Betreff und im Hauptteil des Briefes.

Die Themen der Briefe, die wir während der Analyse gesehen haben:

- Yui Aragaki;)

- Kyary Pamyu Pamyu;)

- Kyoko Fukada;)

- Yuriko Yoshitaka;)

- Sheena Ringo;)

- Misia;)

(Japanische Showbusiness-Stars)

Die untersuchten böswilligen Anhänge sind ZIP-Archive, die als Bilder mit den Formatnamen PIC0- [9-stellige Nummer] 2019-jpg.zip getarnt sind. Die folgende Abbildung zeigt Beispiele für solche Buchstaben.

Abbildung 3. Beispiele für Spam-E-Mails aus der japanischen Kampagne

Abbildung 3. Beispiele für Spam-E-Mails aus der japanischen KampagneDas Zip-Archiv enthält eine Javascript-Datei mit dem Namen im gleichen Format, die jedoch nur mit .js endet. Nach dem Extrahieren und Ausführen von JavaScript wird die Nutzlast der ersten Stufe vom C & C-Server des Angreifers geladen - eine EXE-Datei, die von ESET-Produkten als Win32 / TrojanDownloader.Agent.EJN erkannt wird. Die URLs, die diese Nutzdaten hosten, haben einen Pfad, der auf bl * wj * b.exe (Dateiname geändert) und krabler.exe endet. Diese Nutzdaten werden in C: \ Users \ [Benutzername] \ AppData \ Local \ Temp [random] .exe geladen.

Die Nutzdaten der ersten Stufe laden eine der folgenden endgültigen Nutzdaten von demselben C & C-Server herunter:

- GandCrab Encoder Version 5.1

- Cryptominer

- Phorpiex-Wurm

- ein Bootloader, der gemäß den Spracheinstellungen funktioniert (lädt die Nutzdaten nur herunter, wenn die Spracheinstellungen des infizierten Computers China, Vietnam, Südkorea, Japan, der Türkei, Deutschland, Australien oder Großbritannien entsprechen).

- Software zum Ändern von Systemeinstellungen

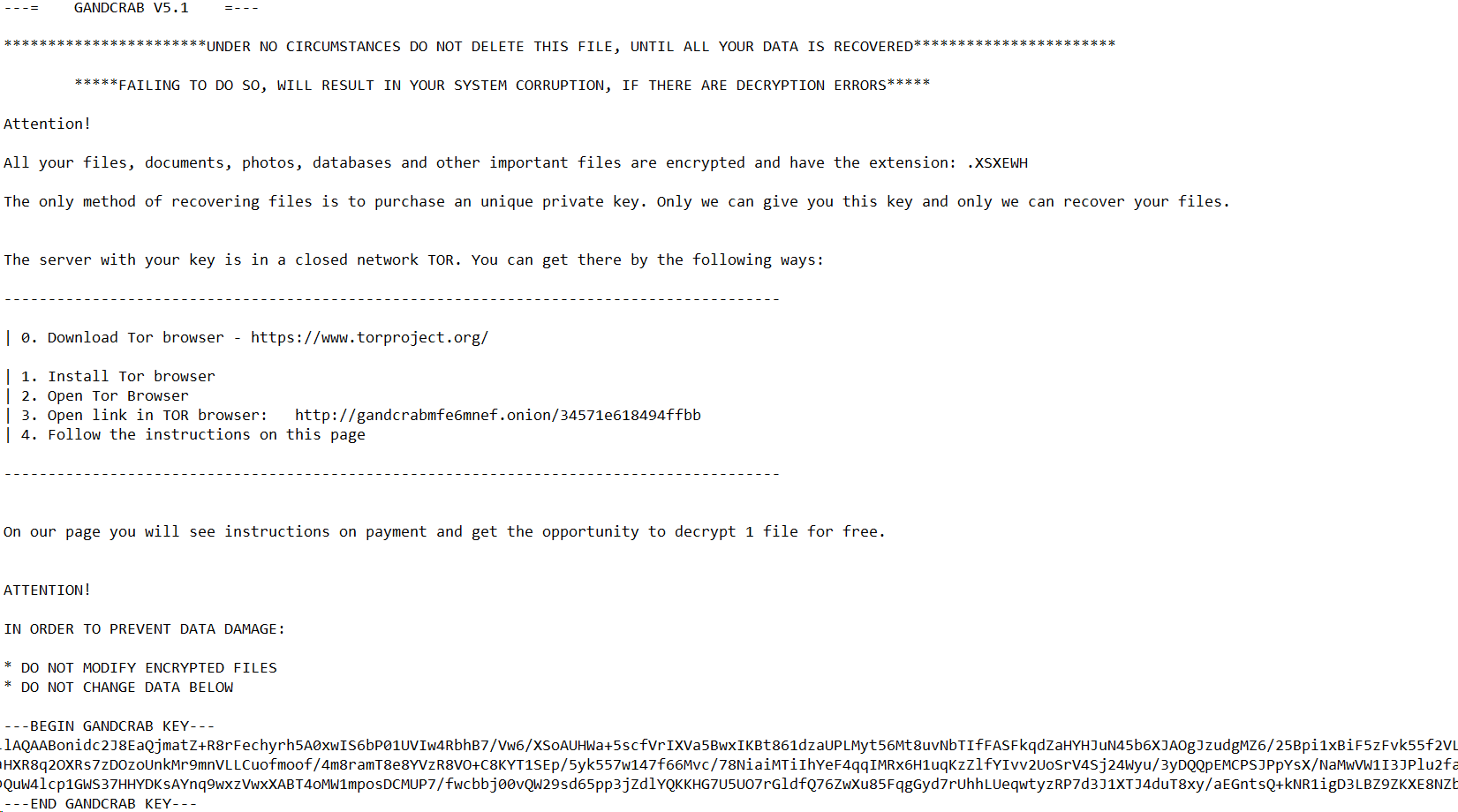

GandCrab 5.1 verschlüsselt Dateien, indem es ihren Namen eine zufällige Erweiterung mit fünf Zeichen hinzufügt. Lösegeldanforderungen, die diese Erweiterung in Dateinamen und deren Inhalt enthalten, werden in jedem vom Encoder betroffenen Ordner erstellt.

Abbildung 4. Rückkaufanforderung für GandCrab v5.1

Abbildung 4. Rückkaufanforderung für GandCrab v5.1Die Nutzdaten dieser Kampagne werden von der IP-Adresse 92.63.197 [.] 153 heruntergeladen, deren geografische Lage der Ukraine entspricht. Die Adresse wird seit Mitte Januar in der Kampagne „Love you“ verwendet.

Kompromissindikatoren

Beispiele für Hashes bösartiger ZIP-Anhänge8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026ESET-Erkennung: JS / Danger.ScriptAttachment

JavaScript Loader Hash-Beispielecfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9ESET-Erkennung: JS / TrojanDownloader.Agent.SYW oder JS / TrojanDownloader.Nemucod.EDK

Beispiele für Nutzlast-Hashes der ersten Stufe47C1F1B9DC715D6054772B028AD5C8DF00A73FFCESET-Erkennung: Win32 / TrojanDownloader.Agent.EJN

Beispiele für endgültige Nutzlast-HashesVerschlüsselung GandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Wurm Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

Lader

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

Software zum Ändern von Systemeinstellungen

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

In der Kampagne verwendeter C & C-Server92.63.197[.]153