Am 5. Februar feierte die Welt den

Safe Internet Day. Der Urlaub wurde ins Leben gerufen, um Ideen für die Entwicklung eines sichereren Webs zu fördern. Ein guter Grund, sich an nützliche Tools für die Arbeit zu erinnern, die nicht nur Spezialisten für Informationssicherheit helfen. Zunächst müssen Sie sich um das anfälligste Element des Sicherheitssystems kümmern - Ihre Endbenutzer.

Wir werden über nicht sehr typische Probleme und einige unverdient wenig bekannte Anwendungen sprechen, die das Netzwerk so sicher wie möglich machen. Wir konzentrieren uns auch auf potenzielle Bedrohungen - dies ist für Systemadministratoren im Rahmen von Fortbildungen hilfreich.

Antipersonenmaßnahmen

Quelle

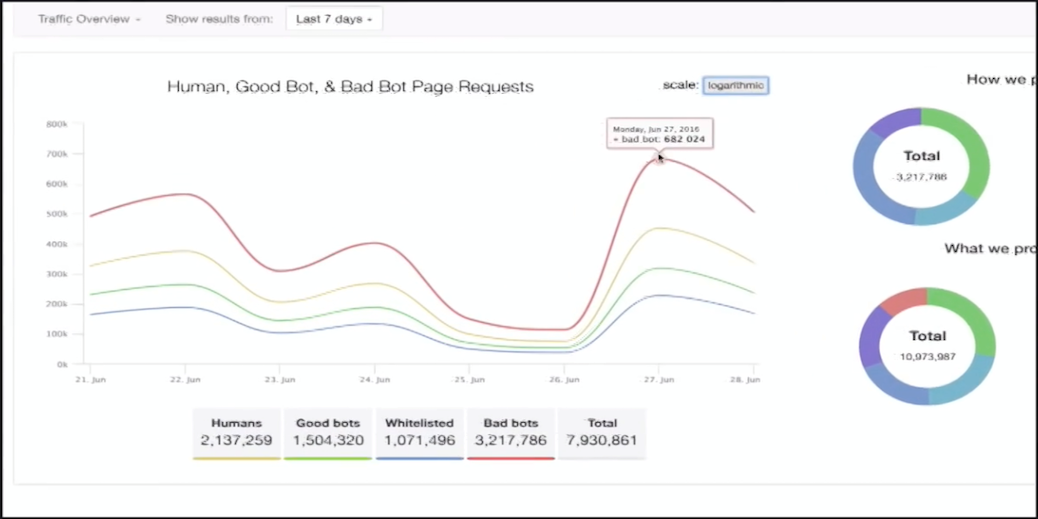

QuelleIm Jahr 2018 wurden 42,2% des gesamten Datenverkehrs im Netzwerk

von Bots generiert , 21,8% von böswilligen Bots. Ungefähr 82,7% des böswilligen Bot-Verkehrs stammten aus Rechenzentren. 74% der Bots erwiesen sich als „mäßig schwierig oder komplex“, konnten sich der Erkennung entziehen oder versuchten dies zumindest.

Darüber hinaus werden Angriffe auf das Abfangen von Konten mindestens zweimal im Monat gegen alle Internetseiten durchgeführt. Dieselbe

Studie ergab übrigens, dass in Russland die aktivsten Präventionsmaßnahmen gegen Bots angewendet werden. Es besteht kein Zweifel, dass die Angriffe im Jahr 2019 sowohl quantitativ als auch komplex zunehmen werden.

Distil Networks ist eine interessante Plattform, um Bots zu erkennen und die Folgen ihrer Aktivitäten zu eliminieren. Es bietet eine Vielzahl von Tools zum Schutz von Websites und APIs vor Web-Scraping (Extrahieren von Daten von der Website), Datenverlust, Kontodiebstahl, Transaktionsbetrug, unbefugtem Scannen von Sicherheitslücken, Spam, Betrug mit digitaler Werbung und DoS-Angriffen.

Das Unternehmen verwendet verschiedene Technologien zur Analyse des Benutzerverhaltens: Mausbewegungen und Bildlaufmuster in Kombination mit Längsschnittanalysedaten und individueller Identifizierung - mehr als 40 Parameter für jeden Besucher.

Wenn der Besucher infolge der Überprüfung als Bot identifiziert wird, erhält er eine entsprechende Markierung und wird vom System erkannt, selbst wenn er die Verbindung zu zufälligen IP-Adressen oder über anonyme Proxys trennt und versucht, diese wieder herzustellen.

Das Tool informiert Sie darüber, wie Bots und Botnets Zugriff auf Ihre Webseiten erhalten, und berichtet über den Erfolg oder Misserfolg Ihrer Antipersonenmaßnahmen wie CAPTCHA.

Das Unternehmen erhielt die

höchste Bewertung in einer unabhängigen Bewertung, in der die Fähigkeit zur Erkennung von Angriffen, deren Reaktion, Funktionsweise der Schnittstelle, Bedrohungsforschung, Berichterstellung und Analyse, Feedback und andere Parameter bewertet wurden.

Tools für die Dateizusammenarbeit

Quelle

QuelleAuf der Welt gibt es eine Vielzahl von Anwendungen für die Dateizusammenarbeit - Dropbox, SugarSync, Syncplicity, Box, Citrix ShareFile, Microsoft OneDrive, Google Drive, Egnyte, Oxygen Cloud usw. Alle diese Lösungen helfen dabei, effektiv mit Inhalten zu arbeiten, Dateien gemeinsam zu nutzen, alle Arten von Dokumenten auf allen Benutzergeräten zu synchronisieren, die Ausführung dokumentenorientierter Aufgaben und die Anforderungen der Arbeitsprozesse kleiner und großer Unternehmen zu unterstützen. Es sind jedoch nicht alle Lösungen sicher.

Der bedeutendste Fall ereignete sich 2012, als es Hackern gelang, die Passwörter von Dropbox-Mitarbeitern zu beschlagnahmen. Infolgedessen wurde eine Datei mit Benutzer-E-Mail-Adressen gestohlen - das Unternehmen erkannte das Leck sofort, versteckte jedoch seinen Umfang. Vier Jahre später

stellte sich heraus, dass das Leck schwerwiegender war: Im Netzwerk wurde ein Speicherauszug veröffentlicht, der mehr als 68 Millionen Benutzerkonten von Dropbox enthielt: E-Mail-Adressen und Hash-Passwörter.

Vor diesem Hintergrund ist die Nachfrage nach sicheren Anwendungen für die Zusammenarbeit in Unternehmen gestiegen. Zu den sichersten SaaS-Lösungen für die gemeinsame Nutzung und Zusammenarbeit von Inhalten gehören Box, Huddle, ShareFile, Syncplicity und Intralinks VIA. Man kann ihnen jedoch nur bis zu einem gewissen Grad vertrauen - meistens bieten Unternehmen Systeme an, die für externe Audits geschlossen sind, und es ist unmöglich, das Vorhandensein von Schwachstellen zu beurteilen, bis die ersten Nachrichten über den Hack erscheinen.

In allen vorgestellten Systemen werden Dateien verschlüsselt, und Eigentümer erhalten ein flexibles System zur Verteilung von Zugriffsrechten. In Intralinks VIA und einigen ähnlichen Lösungen kann der Administrator jederzeit herausfinden, welche Benutzer und welche Dokumente angezeigt wurden, und die gesendeten Dateien, die auf externen Medien gespeichert sind, und alle ihre Kopien löschen. Diese Gelegenheit ist es wert, beachtet zu werden. Vielleicht ist es sogar noch nützlicher als der Zugriff auf unbegrenzten Speicherplatz für jedes Konto.

Einzelpunkt-Verkehrsanalyse

Quelle

QuelleIn modernen Unternehmenssystemen ist der Hauptkanal für Geschäftstransaktionen zu APIs geworden, die möglicherweise nicht ausreichend geschützt sind. Die Sicherheit selbst einfacher API-Anforderungen ist durch die Verwendung in verschiedenen Umgebungen gefährdet - mit lokalem, Cloud- oder Hybridzugriff. Die Fragmentierung des Zugriffs wird für viele APIs, die mit vertraulichen Daten arbeiten, zu einem Problem.

Die beste Lösung für dieses Problem ist die Verwendung eines API-Gateways. In der Regel befindet sich jedes Gateway in der Regel am Rand des Netzwerks und führt die Funktionen einer Firewall aus, die Antiviren-, Anti-Bot- und IPS-Streaming-Funktionen ausführt, Datenlecks verhindert und Mitarbeitern die Zugriffskontrolle auf Unternehmensressourcen ermöglicht. Es sollte jedoch beachtet werden, dass API-Entwickler der Sicherheit häufig Funktionalität und Verfügbarkeit voraussetzen.

Das API-Gateway fungiert als Server, der der einzige Einstiegspunkt in das System ist. Es bietet eine API, die auf jeden Client zugeschnitten ist, aber möglicherweise andere Aufgaben hat, z. B. Authentifizierung, Überwachung, Lastausgleich, Caching, Generierung und Verwaltung von Abfragen und Verarbeitung statischer Antworten.

Netflix demonstrierte ein gutes Beispiel für die Verwendung eines API-Gateways. Zunächst versuchte das Unternehmen, eine universelle API für seine Streaming-Dienste bereitzustellen. Sie stellte jedoch

schnell fest, dass es aufgrund der Vielzahl der Geräte und ihrer einzigartigen Funktionen nicht richtig funktionierte. Netflix verwendet heute ein API-Gateway, das eine API bereitstellt, die auf jedes Gerät zugeschnitten ist.

Ein schlechtes Beispiel ist Panera Bread. Im Jahr 2017 stellte sich heraus, dass das Unternehmen aufgrund eines Fehlers in der API für das Durchsickern von 37 Millionen Kundendatensätzen verantwortlich war. Durchgesickerte Daten enthielten Namen, Geburtsdaten, Postanschriften und die letzten vier Ziffern der Kreditkartennummern. Es ist lustig, dass acht Monate nach dem Erkennen des Fehlers das Problem

nicht behoben wurde .

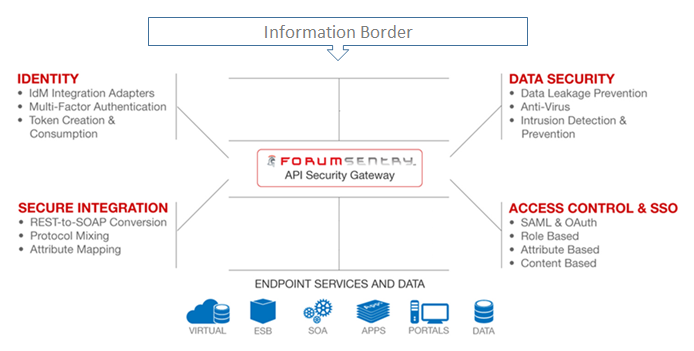

Das Forum Sentry API Security Gateway (nicht zu verwechseln mit dem

Sentry Error Monitor) bietet die Erstellung von „codefreien“ APIs für die Integration älterer und moderner Systeme, die Verbindung von Cloud- und Mobiltechnologien sowie die sichere Verteilung von Geschäftsanwendungen und -diensten außerhalb des Unternehmens.

Forum Sentry unterstützt verschiedene Authentifizierungs- und Autorisierungsmethoden, einschließlich Basic Auth und OAuth 2.0, importiert die SOAP-API und konvertiert sie in REST. Dank des Schutzes von APIs und der Anwendung von Sicherheitsrichtlinien in diesen Verbindungen kann der Dienst außerdem das Kernnetzwerk schützen.

Zahlungsschutz

Quelle

QuelleIm Einzelhandel gibt es einen

PCI DSS- Sicherheitsstandard (Payment Card Industry Data Security Standard). Es regelt die Aktivitäten von Organisationen, die mit Kreditkarten der wichtigsten Zahlungssysteme arbeiten, darunter Visa, MasterCard, American Express, Discover und JCB. PCI DSS besteht aus 12 Grundanforderungen, die in mehr als 200 Anforderungen unterteilt sind.

Der Standard enthält einen ganzen Abschnitt zum Entwickeln von Software, die auf PCI DSS ausgeführt wird. Darüber hinaus werden alle Bestimmungen des Standards von einem autorisierten Prüfer mit dem Status QSA (Qualified Security Assessor) geprüft. Er hat das Recht, mit einem Mitarbeiter des Zahlungsgateways zu sprechen, die Einstellungen der Systemkomponenten zu studieren, Screenshots zu machen und zu sehen, wie es funktioniert.

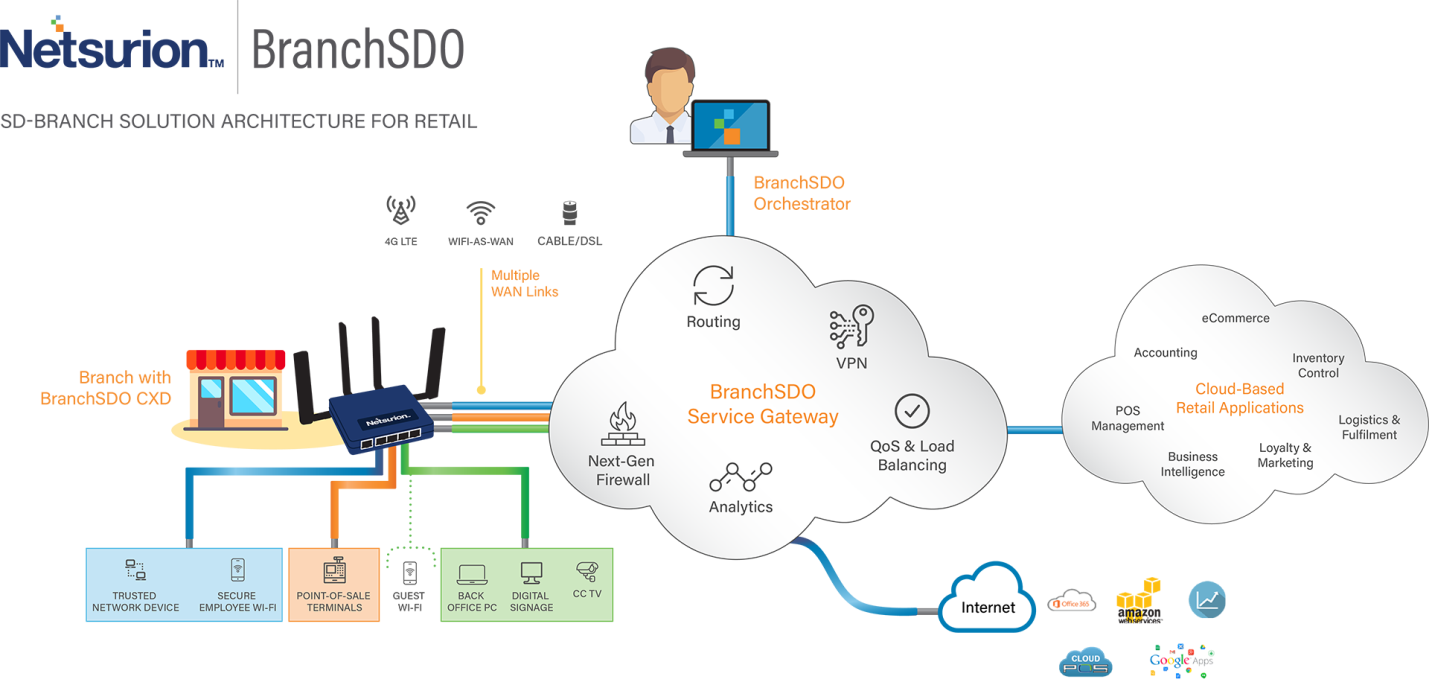

All diese Anforderungen sind ein ernstes Problem für Unternehmen, die die Verarbeitung, Speicherung und Übertragung von Kreditkarteninformationen in einer sicheren Umgebung sicherstellen müssen. Wenn Sie über ein Netzwerk von Hunderten von Filialen verfügen, ist die gleichzeitige Sicherheitskontrolle an allen Punkten unter Berücksichtigung aller vorhandenen Anforderungen schwierig zu organisieren. Um diese Aufgabe zu implementieren, können Sie die Dienste mehrerer Dienste verwenden. Betrachten wir ihre Arbeit am Beispiel von Netsurion Managed PCI.

Netsurion bietet umfassende Sicherheitslösungen für die Zentrale und alle Niederlassungen eines Vertriebsnetzes. In diesem System verfügen Filialen außerhalb des Hauptbüros häufig nicht über genügend Mittel, um Lösungen dieser Ebene bereitzustellen. Das Netsurion-System kann ohne zusätzliche Supportkosten in einem Netzwerk jeder Größe installiert werden, von einem großen Franchise-Unternehmen bis hin zu einem IP-Shop.

Netsurion Managed PCI verwendet die Remote-Konfiguration für seine Cloud-gesteuerten Firewalls in jedem Geschäft und warnt den Administrator bei verdächtigem Datenverkehr. Was wichtig ist: Das System kann das Volumen des gesamten Datenverkehrs auf Bankkarten steuern. Ein Rückgang (sowie ein Wachstum) des Volumens weist häufig auf ein Problem mit dem Zahlungssystem hin.

Der Dienst kann auch nicht autorisierte Geräte erkennen und blockieren, die versuchen, eine Verbindung zum Netzwerk herzustellen. Wenn die Kreditkarteninformationen eines Kunden in das Netzwerk gelangen, stellt Netsurion sicher, dass sie nur an autorisierte Standorte übertragen werden.

VPN

Quelle

QuelleEs wurde viel über VPN gesagt, aber wir werden auf der wenig bekannten Seite verweilen.

Da immer mehr Mitarbeiter aus Coworking, Bibliotheken, Cafés, U-Bahnen, Hotels und anderen zweifelhaften Orten "zur Arbeit gehen", ist ein Tool für den Fernzugriff erforderlich, mit dem sich Verbindungen aus jeder Umgebung herstellen lassen.

Multiprotokoll-Lösungen für dieses Problem sind schwindelerregend: L2TP / IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, SSLH, Stunnel, Tor Bridge, WireGuard. Ihr Hauptnachteil ist, dass diese Tools für Endbenutzer möglicherweise nicht immer praktisch sind.

Wir sind auf einen Service gestoßen, der Einfachheit (wie üblich passt auf eine Schaltfläche), Skalierbarkeit und Sicherheit (mit einem gewissen Maß an Vertrauen, da der Code geschlossen ist) kombiniert. NCP Engineering ist auf Unternehmens-VPN-Dienste spezialisiert und bietet verschlüsselte Datenübertragung mit zusätzlichem biometrischen Schutz (z. B. Fingerabdruck- oder Gesichtserkennung).

NCP ermittelt, was genau die Verbindung zum VPN-Gateway des Arbeitgebers verhindert. Wenn die Netzwerkumgebung beispielsweise die Kommunikation blockiert und die Firewall nur HTTPS-Verkehr zulässt, verwendet der NCP-VPN-Client automatisch den HTTPS-Emulationsmodus außerhalb des VPN-Tunnels. Auf diese Weise kann der VPN-Client über den HTTPS-Port einen verschlüsselten Tunnel zum VPN-Gateway des Unternehmensnetzwerks einrichten und gleichzeitig alle Anforderungen der Sicherheitsrichtlinie erfüllen.

NCP Secure Enterprise VPN Server unterstützt das Tunneln über mehrere Protokolle. Dadurch kann die VPN-Technologie ausgewählt werden, je nachdem, welche Hindernisse das Netzwerk der Benutzerumgebung darstellt. Gleichzeitig ermöglicht das System die gleichzeitige Bedienung von 1 bis 10.000 Benutzern - es können nicht nur Personen, sondern auch Geräte des industriellen Internet der Dinge sein - für die sichere Verarbeitung des gesamten eingehenden Verkehrs und die Überwachung der Infrastruktur.

Wie immer willkommene Kommentare - fügen Sie Daten zum Thema sicheres Internet hinzu. Wir haben hauptsächlich über das Umfeld gesprochen, in dem Mitarbeiter kleiner und mittlerer Unternehmen arbeiten. Wir freuen uns jedoch, wenn Sie eines Ihrer bevorzugten Tools zur Gewährleistung der Unternehmenssicherheit teilen.

Keine SMS

Die vorhandene Mobilkommunikationsinfrastruktur ist in Bezug auf die Sicherheit veraltet. Auf Habré schrieb viel über das

Abfangen von

SMS , das

Hacken von Mobilkommunikation . Das Abfangen eingehender SMS ist kein Problem - es kann in beträchtlicher Entfernung vom Opfer durchgeführt werden, auch wenn der Benutzer das Telefon nicht aus seinen Händen löst.

Das Problem ist, dass viele die Telefonnummer als primären „digitalen Pass“ verwenden. Dieses

Video von Positive Technologies zeigt, wie Sie eine Bitcoin-Brieftasche einfach abfangen können, indem Sie SMS-Nachrichten abfangen.

Jedes Netzwerk ist heutzutage einem Hacking-Risiko ausgesetzt, da ein IMSI-Trap eingerichtet werden kann, die Hardwarekonfiguration nicht korrekt ist und SS7 Architekturfehler aufweist. All diese offensichtlichen und potenziellen Schwachstellen können heute nicht behoben werden. Telekommunikationsbetreiber sollten wahrscheinlich regelmäßige Netzwerkprüfungen durchführen, Geräte ordnungsgemäß konfigurieren und den Datenverkehr kontinuierlich überwachen. Benutzer haben jedoch keine Möglichkeit, diese Aktionen zu steuern.

SMS-Nachrichten wurden nie als sicher konzipiert. Es gibt einige spezifische Schritte, die Sie ausführen können, um die Verwendung zu beenden. Stellen Sie beispielsweise eine Authy-Anwendung für die Zwei-Faktor-Authentifizierung ein. Darüber hinaus kann die Anwendung Datenbanksicherungen erstellen, Daten und Sicherungen in der Cloud verschlüsseln und auf mehreren Geräten synchronisieren.

Es ist immer noch schwierig, SMS vollständig zu verlassen, wenn Geheimcodes für die Eingabe, Kennwortwiederherstellung und ähnliche Aufgaben bereitgestellt werden, da dies ein ziemlich einfacher und erschwinglicher Transport für Benutzer ist. Immer aktiver wird jedoch der Übergang zu Push-Benachrichtigungen und Offline-Codegeneratoren.