Ich beeile mich, die Leser zu warnen: Dieser Artikel dient nur zu Informationszwecken und fordert in keinem Fall illegale Handlungen. Der Autor ist nicht verantwortlich für illegale Handlungen von Personen, die die Informationen in diesem Artikel verwenden.

Grüße an den Leser. Heute möchte ich über die Sicherheit von Zugangskontroll- und -verwaltungssystemen (ACS) im Allgemeinen und das Beispiel meines LCD sprechen. Die wichtigsten Sicherheitslücken werden untersucht sowie ein erfolgreicher Versuch, Schlüssel zu kopieren. Alle Manipulationen sind hauptsächlich Hardware-Natur.

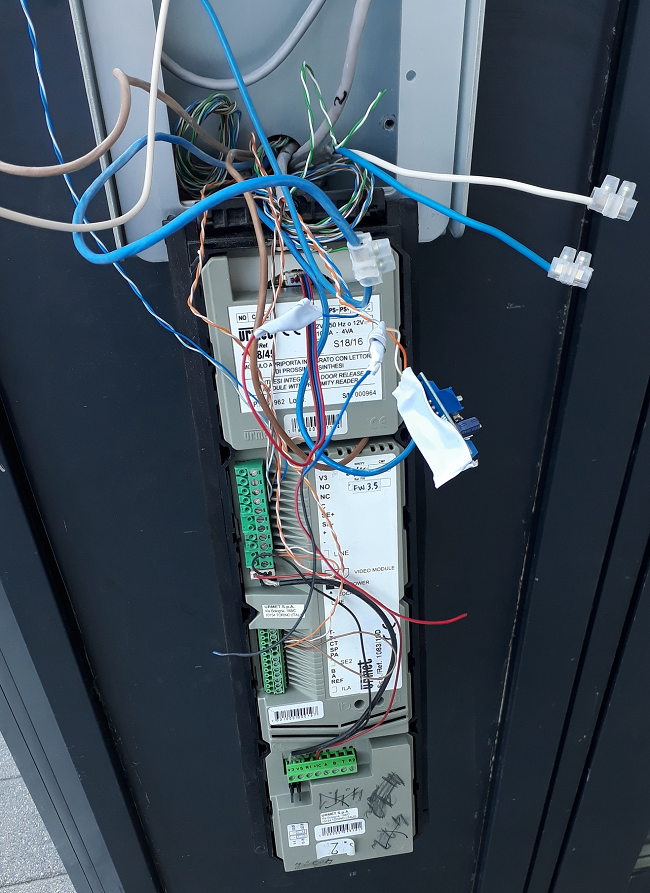

In meiner Wohnanlage ist das Türsprechsystem Sinthesi S2 sowie der von der Urmet Group hergestellte Zugangssystem Innenhof / Eingang / Boden installiert. So cool sah das Street Panel aus.

bis ich eines Tages so aussah:

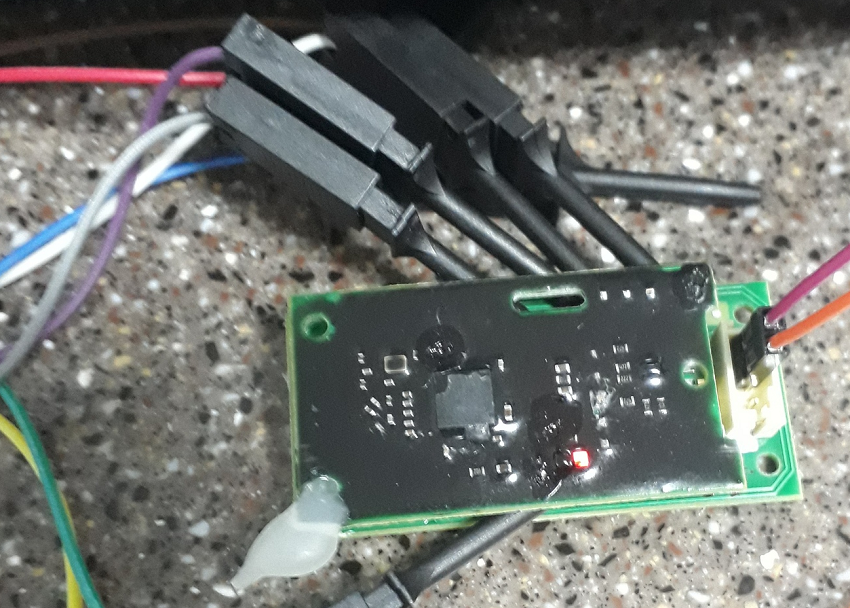

Sie blieb ein paar Tage so und wanderte dann in einen Müllcontainer in der Nähe. Es hatte nur einen Leser und eine Tastatur. Da einer der Bereiche in meinem Unternehmen die Entwicklung von HF-Lesegeräten ist, konnte ich nicht widerstehen und entschied mich, dieses RFID-Lesegerät genauer zu untersuchen. Aus der Dokumentation habe ich nur einen riesigen

Katalog gefunden, aus dem geschlossen werden kann, dass es sich um FD-020-017 handelt - einen 13,56-MHz-Leser mit der Wiegand26-Schnittstelle. Im Inneren befand sich ein Sandwich aus den

Lesetafeln (

MFRC531 ) und MK mit BLE (

CC2541 ), das mit Schmelzkleber auf das Gehäuse geklebt war und eindeutig nicht für diese Platine entwickelt wurde.

Das MK-Board ist anscheinend mit einer weichen Mischung geflutet, um das Radioteil vor Feuchtigkeit zu schützen. Ich drehte das Brett in meinen Händen und verschob es.

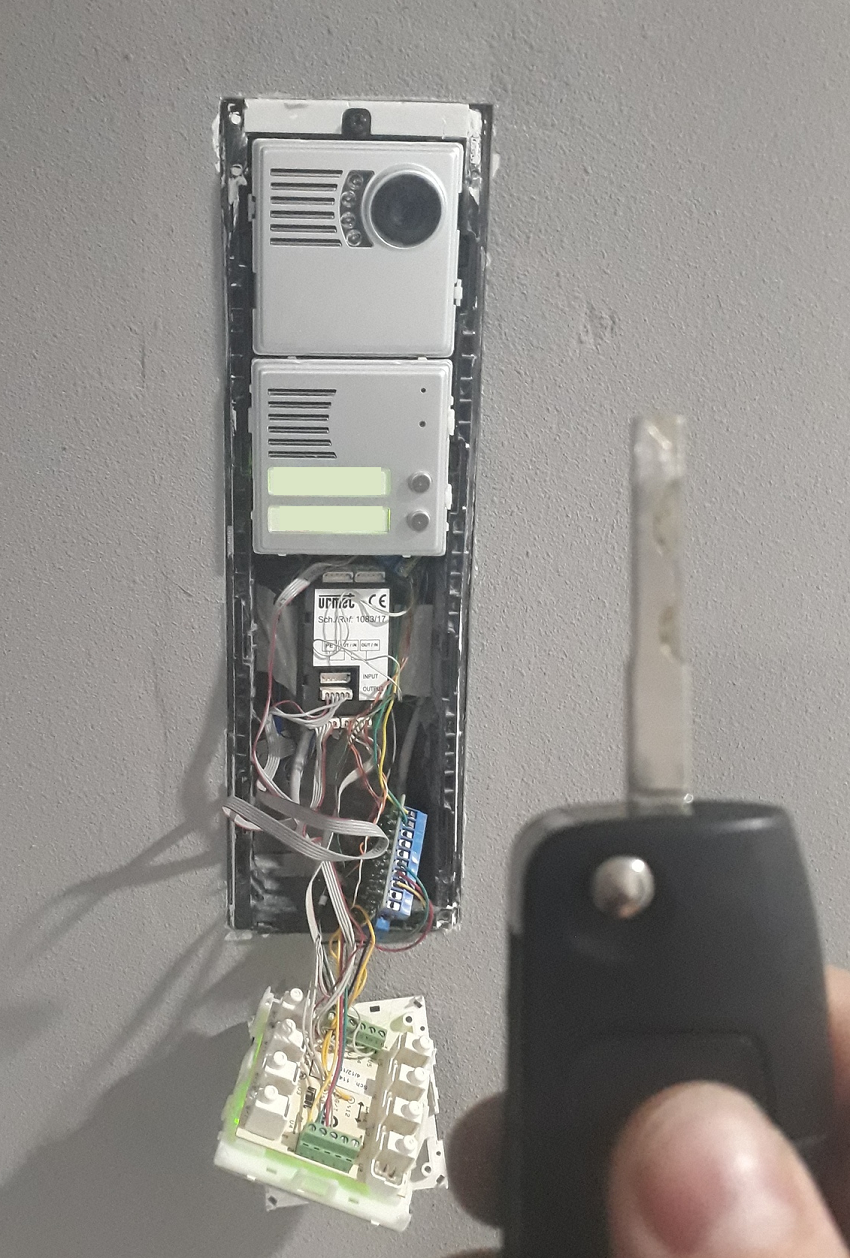

Bis vor kurzem interessierte mich das System nicht, da es teilweise gestartet wurde (nur Zugriffssperren funktionierten, aber sie hatten einen Zugangscode, den ich kannte und der keinen Schlüssel verwendete). Nachdem das System vollständig gestartet und die Zugangscodes gelöscht worden waren, begann ich, es genauer zu untersuchen. Es begann eine der Nächte, als ich nach Hause zurückkehrte und feststellte, dass die Tür des Vorraums bereits funktionierte und meine Frau bereits schlief. Ich hatte nur Taschenartikel dabei, aber wie sich herausstellte, reichte dies aus, um die gesamte Elite-Sicherheit zu umgehen (wie Urmet versichert).

Alles, was ich brauchte, war, die 2 Schrauben, mit denen der Paneelrahmen befestigt war, mit dem Autoschlüssel zu lösen, die 2 Blöcke zu entfernen und mit demselben Schlüssel den Relaiskanal zu schließen, der zum Türschloss des Vorraums führt. Alle ...

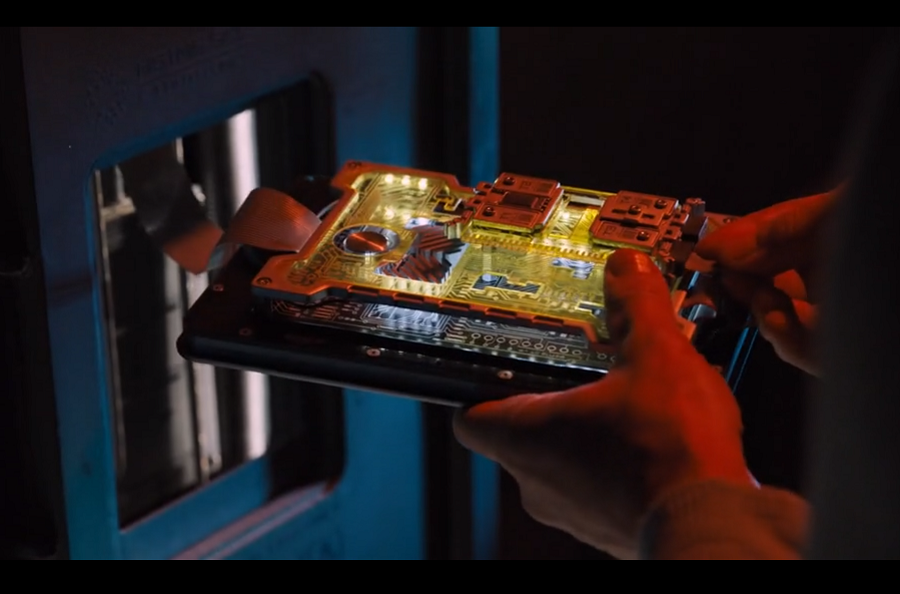

Wenn ich nach diesem Vorfall einen anderen Hollywood-Film („Passengers“ (2016) auf KDPV) anschaue und sehe, wie die Super-Secret-Türen geöffnet werden, indem ich das Code-Panel entferne und Stifte auf die Tafel stecke (unbedingt mit Funken und einer spektakulären Türöffnung), sehe ich reale Situation.

In meinem Gedächtnis haben die meisten ACS, die ich gesehen habe, Zugriff auf die Sperre direkt über das Codefeld, und dies ist die Hauptschwachstelle. Alle Sicherheit wird durch ein paar Schrauben gewährleistet, die dieses Panel halten, und in der Überzeugung, dass dieses System zuverlässig ist. Gleichzeitig ist es jedoch möglich, die Eintrittsschwelle (nennen wir es Schutz gegen eine Person mit einem Schraubenzieher) erheblich zu erhöhen, indem Schlösser mit Gehirnen verwendet werden, die über eine Schnittstelle gesteuert werden - auch wenn dies die einfachste ist. Diese Maßnahme verringert die Wahrscheinlichkeit eines spontanen Eintritts drastisch.

Ausgangsdaten

ACS LCD als Ganzes, seine Funktionsweise, Reaktion auf andere Tasten sowie eine Möglichkeit, Tasten hinzuzufügen:

- Ein kostenloser Schlüssel für die Wohnung wird ausgestellt, jeder nächste kostet 300 Rubel und ist im persönlichen Konto von ACS registriert. Sie können nur aus Großbritannien kaufen. Der LCD-Chat schrieb, dass Marktkopierer kein Duplikat erstellen könnten - das heißt, das System ist cooler als nur das Lesen der UID.

- Wenn der Leser eine andere Mifare-Karte vorlegt, zeigt er nicht einmal, dass er sie sieht.

- Wenn Sie den Schlüssel zu einer anderen Treppe / Etage bringen, nimmt der Leser eine Lesung auf, aber es passiert nichts.

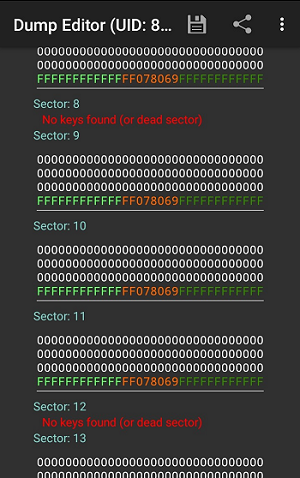

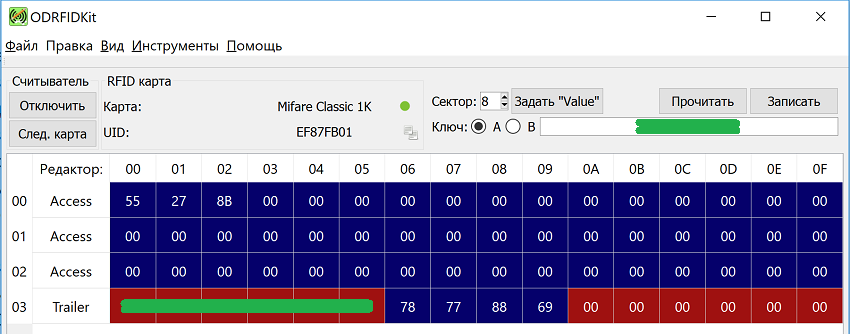

- Beim Lesen des Inhalts der Schlüsselanhänger 8 und 12 werden die Blöcke ausgeblendet und haben einen anderen Zugriffsschlüssel als die bekannten Mifare-Schlüssel. Das Geheimnis ist also irgendwo da draußen.

Arbeitsbeginn

Zuerst habe ich Block0 (der UID- und Herstellerinformationen enthält) auf die Mifare Zero-Disc kopiert und überprüft, ob dies nicht ausreicht - der Schlüsselanhänger hat nicht funktioniert. Der Leser reagierte nicht einmal auf die Präsentation eines solchen Klons. Es wurde klar, dass Sie nach dem Schlüssel zu den Sektoren 8 und 12 suchen müssen. Nachdem ich alle verfügbaren Schmuckstücke gelesen hatte, sah ich, dass nur einer von ihnen 12 Blöcke gesperrt hat, der Rest ist Null, so dass es offensichtlich ist, dass die Magie in Block 8 enthalten ist.

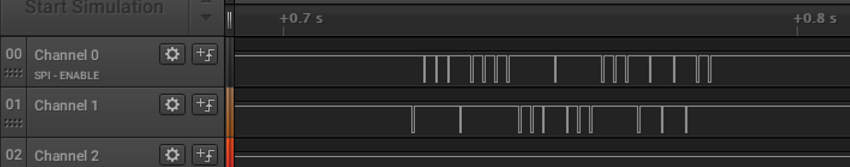

Es ist Zeit, einen begabten Leser zu finden und genauer zu untersuchen. Wir haben also FD-020-017 - 13,56 MHz, Wiegand26-Schnittstelle. Der MFRC531 und der CC2541 sind durch einen 10-poligen Kamm verbunden. Und er hat perfekt am Tisch gearbeitet - ohne den Rest des Systems. Reagierte auf die Tasten genauso wie die anderen Leser. Lassen Sie uns zuerst sehen, was herausgeht:

Stille genau vor der Vorlage eines gültigen Schlüsselbunds. Nach dem Lesen der Schnittstelle wird die Nachricht in voller Übereinstimmung mit

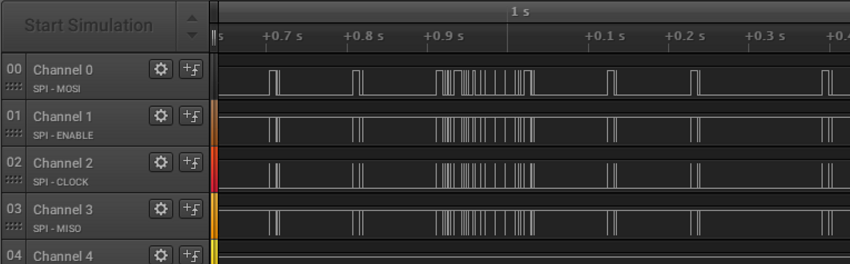

Wiegand26 hinterlassen . Also habe ich das Paket entschlüsselt, das mein Schlüssel sendet. Mit Hilfe eines Multimeters habe ich die Pinbelegung wiederhergestellt. Es stellte sich heraus, dass die Chips über SPI kommunizieren. Wir schließen den Analysator an,

Wir bringen einen gültigen Schlüsselbund mit und beobachten den Austausch per SPI:

Als nächstes begann ich, die Dokumentation für den

MFRC531- Chip zu

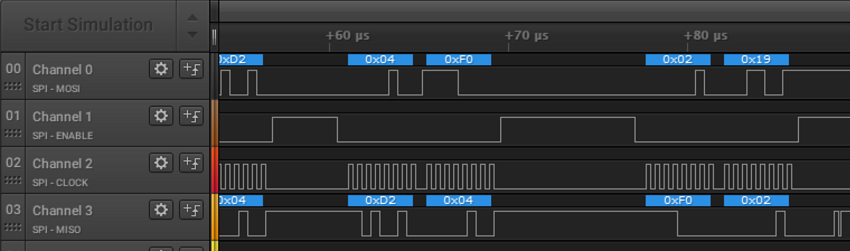

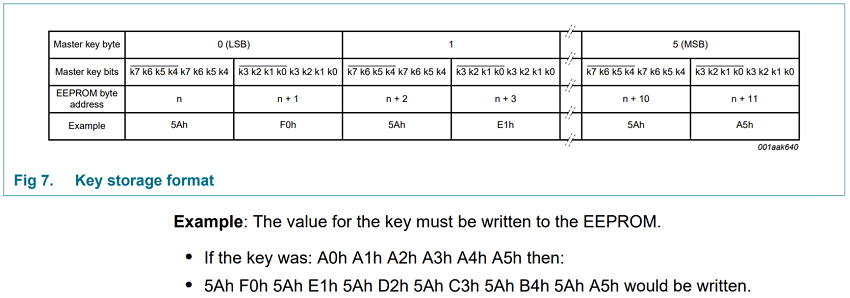

lesen und ließ fast meine Hände fallen, als ich sah, dass er ein spezielles EEPROM zum Speichern von Schlüsseln hat. Ich habe die Befehle zum Laden des Schlüssels gefunden:

Der Befehl 0x0B wird aus dem EEPROM geladen, der Befehl 0x19 aus dem FIFO, der seinerseits den Schlüssel über SPI empfängt. Es scheint, dass wenn Sie einen Schlüssel aus dem EEPROM laden, ich keine Chance habe, diesen Weg umzukehren, ABER zu meiner Überraschung gibt es keinen Austauschbefehl 0x0B, aber einen Befehl 0x19

Es bleibt nur, den Schlüssel entsprechend dem Format zu sammeln

Und zum Schlüsselblatt hinzufügen.

Bingo !!! Es stellte sich heraus, dass Block 8 mit 3 Bytes ungleich Null beginnt, die nur an Wiegand gehen, wenn Schlüsselanhänger und Lesegerät übereinstimmen. Diese Daten haben nichts mit der UID zu tun - höchstwahrscheinlich handelt es sich nur um eine Seriennummer, wenn sie im Strafgesetzbuch veröffentlicht wird. Meine Schlüsselringe hatten 3 Nummern hintereinander + eine sehr unterschiedliche. Die Aufzeichnung des Rohlings war erfolgreich. Ich kombinierte den Schlüssel zum LCD mit dem Schlüssel zum Büro, das über UID funktioniert.

Fazit

Für ein erfolgreiches Hacken des Systems muss ich mich bei dem Programmierer der Urmet Group bedanken, der beim Schreiben von Software für den Leser offen getäuscht hat, denn wenn es Hardware gibt, die eine solche Hacking-Methode eliminieren kann (im Allgemeinen recht einfach), können Sie dies nicht tun, Sie können nur Hack nennen.

Die meisten, die mit RFID-Technologie arbeiten, wissen, dass der in Mifare (Classic) -Karten verwendete

Crypto-1- Verschlüsselungsalgorithmus schon lange geknackt wurde und es möglich war, den Schlüssel für den Block „sauberer“ zu erhalten, aber ich ging direkt voran.

In unseren eigenen Projekten verwenden wir programmierbare Lesegeräte mit Einmalkennwortwörterbüchern zur Verschlüsselung. Auf diese Weise können Sie sich vor dem Klonen schützen, wenn die Originalkarte vor dem Klonen am Lesegerät angebracht wurde. Andernfalls werden Duplikate erkannt (die Originalkarte funktioniert nicht mehr).