Gezielte Angriffe sind die gefährlichsten unter der Vielzahl moderner Cyber-Bedrohungen. Sie werden auch als ATP bezeichnet (eine Abkürzung für Advanced Persistent Threat). Dies sind keine Viren, die aufgrund von Nachlässigkeit des Benutzers versehentlich in den Computer gelangen können. Es ist auch kein Versuch, die Adresse einer beliebten Website zu ersetzen, um Rechnungsinformationen von leichtgläubigen Benutzern zu betrügen. Gezielte Cyber-Angriffe werden sorgfältig vorbereitet und durchdacht und stellen eine besondere Bedrohung dar.

Das Ziel eines Angreifers kann sowohl eine Reihe von Organisationen (z. B. Regierungsbehörden) als auch Branchen und ein bestimmtes Unternehmen sein. IT-Experten sind sich bewusst, dass diese Art von Angriffen herkömmliche Schutzmaßnahmen leicht umgehen kann. Eines der wichtigsten Tools für den Umgang mit ihnen sind Netzwerksandboxen. In unserem Test finden Sie Informationen zu den fortschrittlichsten Sandboxen auf dem Markt und können in der speziellen Sandbox-Vergleichstabelle die für Sie am besten geeigneten Parameter auswählen

Was ist ein Sandkasten? Im Allgemeinen handelt es sich um eine isolierte sichere Umgebung, die ein Betriebssystem mit all seinen Komponenten simuliert - Treibern, Einstellungen, gängiger Software usw. In der Sandbox können Sie verdächtige Dateien und Programme ausführen, um deren Verhalten zu überwachen und ihren Zweck zu verstehen, ohne das Netzwerk und die Endpunkte des Unternehmens zu gefährden. Im Großen und Ganzen wäre es korrekter, die Technologie anders zu nennen - eine „Zelle“ oder einen „Isolator“, da diese Namen die Bedeutung und den Zweck des Mediums klar wiedergeben würden. Aber wir haben was wir haben.

Warum sind Sandkästen so relevant? Cyberkriminelle verwenden bei gezielten Angriffen häufig sogenannte Zero-Day-Bedrohungen. Dies sind Viren und Exploits, die gerade entstanden sind (oder speziell für einen bestimmten Angriff geschrieben wurden) und noch nicht in die Signaturdatenbanken traditioneller Verteidigungstools eingegeben wurden. Ja, die Datenbanken werden sehr oft aktualisiert, aber manchmal reichen mehrere Stunden aus, um erheblichen Schaden zu verursachen. Außerdem kann einige Malware aufgrund ihres Verhaltens monatelang unentdeckt bleiben. Mit Sandboxen hingegen können Sie böswillige Aktionen in einer sicheren Umgebung erkennen, in der ein Schadprogramm versuchen kann, so viel Schaden wie möglich zu verursachen, ohne dass dies zu Ergebnissen führt. Natürlich sind Sandkästen selbst kein Allheilmittel für Zero-Day-Bedrohungen und gezielte Cyber-Angriffe. Bei Angriffen wird das gesamte Arsenal an Tools verwendet, die Angreifern zur Verfügung stehen. Dies ist also eher ein wichtiges Element im Informationssicherheitssystem jeder Organisation. Ohne sie kann ein gebauter Schutz kaum als zuverlässig bezeichnet werden.

Sandboxen können sowohl als separate Hardwarelösung als auch als virtueller oder Cloud-Dienst verwendet werden (eine Kombination dieser Methoden wird ebenfalls verwendet). Gleichzeitig wird davon ausgegangen, dass die effektivste Lösung die Hardware ist. Hardwarelösungen werden sowohl als eigenständiges Mittel als auch als Teil komplexer Produkte zur Bekämpfung gezielter Angriffe und anderer Bedrohungen bereitgestellt. Darüber hinaus werden wir in unserem Test Lösungen von führenden IT-Unternehmen betrachten, die auf dem Markt beliebt sind und von Gartner-Experten als zuverlässige und bewährte Lösungen für den Informationsschutz gemeldet werden.

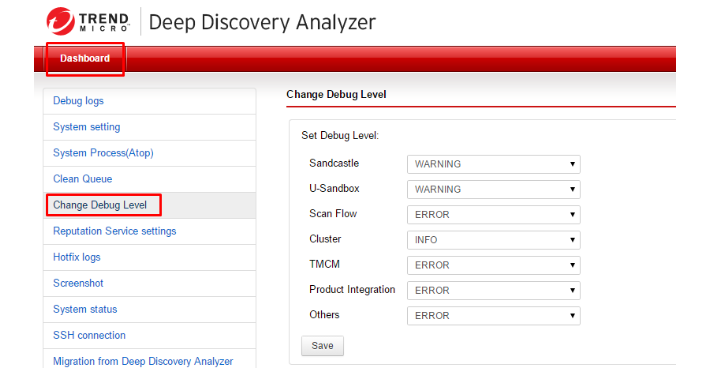

Trend Micro Deep Discovery

Dieses Produkt ist Teil des integrierten Trend Micro Deep Discovery-Systems, das Unternehmensnetzwerke vor allen gängigen Arten von Bedrohungen schützt und auch unabhängig voneinander verwendet werden kann. Deep Discovery Analyzer verwendet virtuelle Images, die installierte Systeme und deren Einstellungen, einschließlich Treiber, Dienstprogramme, Anwendungen und sogar Sprachversionen, wie eine Sandbox, vollständig replizieren. Das Modul kann eine Vielzahl von ausführbaren Dateien, Microsoft Office- und PDF-Dokumenten überprüfen und analysieren. Es verarbeitet auch Inhalte der angezeigten Internetseiten sowie heruntergeladene Inhalte von diesen Seiten (einschließlich mehrstufiger Downloads). Gleichzeitig kann Deep Discovery Analyzer häufige Schwachstellen in Office-Dokumenten und Schadprogrammen erkennen, die diese verwenden. Eine der dringendsten Funktionen ist heute die Erkennung von Ransomware-Programmen. Das Tool erkennt die folgenden Bedrohungen und Angriffe: Zero-Day-Bedrohungen, versteckte Ausführung bösartiger Skripte, Verschlüsselung von Massendateien und andere für Ransomware-Programme typische Aktionen. Zu diesem Zweck wird nicht nur eine direkte Verhaltensanalyse verwendet, sondern auch ein globales Reputationssystem sowie eine große Liste von Verhaltensmustern.

Die Lösung ermöglicht die Bereitstellung von bis zu 60 Sandboxen auf einem Gerät und unterstützt die Virtualisierung. Mehrere Deep Discovery Analyzer-Hardwaregeräte können geclustert werden, um die Produktivität zu steigern. Es kann auch in Trend Micro-Produkte und Schutzausrüstung von Drittanbietern integriert werden.

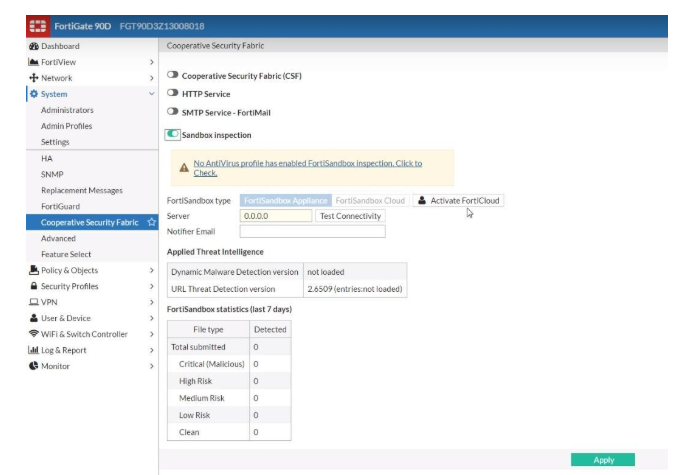

Fortinet Forti Sandkasten

Sandbox von Fortinet ist ein fortschrittliches Emulationssystem zum Erkennen unbekannter Zero-Day-Bedrohungen und gezielter Angriffe mit einer Vielzahl von Tools. Es werden virtuelle Maschinen verwendet, die normale Betriebsumgebungen emulieren - Betriebssysteme mit installierten Treibern und Software. In diesem Fall können Sie virtuelle Standardmaschinen mit vorinstallierten Betriebssystemen und Programmen (Adobe Flash Player, Java-Laufzeit usw.) verwenden. Sie können jedoch auch Bilder Ihrer eigenen Workstations hochladen. Das Scannen verdächtiger Objekte in FortiSandbox erfolgt in mehreren Schritten. Zuerst wird ein gewöhnlicher Antivirenscan durchgeführt, dann wird das Objekt mit dem FortiGuard-Clouddienst gescannt. Und nur wenn bei diesen Überprüfungen nicht festgestellt werden kann, ob das Objekt gefährlich oder sicher ist, wird es zum Scannen in die Sandbox umgeleitet. Mit diesem Verfahren können Sie Ihre Ressourcen erheblich sparen, da einige der Dateien überprüft werden, ohne den Sandbox-Mechanismus direkt zu verwenden. Diese Lösung funktioniert mit einzelnen Dateien und kann auch Weblinks überprüfen.

Fortinet FortiSandbox ist sowohl als separates Gerät (insgesamt sind fünf Modelle verfügbar) als auch als Cloud-Dienst (unterstützt öffentliche und private Clouds) verfügbar. Die Lösung kann auch auf dem Client-Gerät als virtuelle Maschine fungieren. Das Tool lässt sich in andere Fortinet-Produkte integrieren, z. B. in die Sicherheitstools FortiGate und FortiWeb. Auf diese Weise können Sie die Qualität der Überprüfung verbessern, einschließlich der Möglichkeit, mit verschlüsseltem Datenverkehr zu arbeiten.

Forcepoint Advanced Malware Detection

Dieses Forcepoint-Produkt kann in allen führenden Anbieterlösungen als separates Modul verwendet werden. Darunter: Cloud-Dienste Cloud Access Security Broker, Web-Sicherheit und E-Mail-Sicherheit sowie proprietäre Hardware-Firewalls der nächsten Generation (NGFW). Dieses Modul wird durch ein separates Abonnement aktiviert und kann auf die gleiche Weise ausgesetzt werden, ohne den Betrieb der Produkte insgesamt zu beeinträchtigen.

Die Forcepoint Advanced Malware Detection-Sandbox emuliert nicht nur das Betriebssystem, sondern den gesamten Host, einschließlich Prozessor, RAM und anderer Komponenten. Gleichzeitig verfolgt dieses eingebettete Tiefenanalysetool alle Aktionen der ausgeführten Programme und kann sogar inaktive Codes zur Überprüfung erkennen. Auf diese Weise können Sie versteckte Bedrohungen und Skripte erkennen, die normalerweise einige Wochen oder sogar Monate nach der Infektion ausgeführt werden und sich zuvor nicht gezeigt haben. Außerdem überwacht Advanced Malware Detection verdächtige Aktionen, selbst wenn sie vom Betriebssystem oder von vertrauenswürdigen Programmen ausgeführt werden. Mit diesem Ansatz können Sie mit der spezifischen Klasse von Bedrohungen umgehen, die böswillige Aktionen an andere Tools delegieren.

FireEye-Malware-Analyse

Als proprietäre Sandbox bietet FireEye eine Hardwarelösung an - ein Gerät namens Malware Analysis AX 5550. Sie können damit leistungsstarke, automatisch anpassbare Testumgebungen ausführen, die auf Windows und MacOS basieren. Sie verfolgen Malware und Zero-Day-Bedrohungen, die über E-Mail-Anhänge, reguläre Dateien und schädliche Links in das Netzwerk gelangen können. Das Gerät verwendet eine proprietäre Multi-Vector Virtual Execution Engine, die Angriffe von der ersten Ausführung von Schadcode bis zur letzten Phase verfolgen kann, wenn das Skript versucht, einige fehlende Komponenten herunterzuladen. Alle ausgehenden Verbindungsversuche über mehrere Protokolle hinweg werden ebenfalls überwacht.

Mit der Plattform können Sie in zwei Modi arbeiten: direkt in der Sandbox und live. Die letzte Option ist nützlich, wenn ein komplexer gezielter Angriff vorliegt. Es ermöglicht die Echtzeitverfolgung aller Vektoren und Angriffsphasen in einer sicheren Umgebung. Darüber hinaus tauscht Malware Analysis Informationen über Angriffe mit anderen proprietären Geräten aus, sodass Informationen über neue Zero-Day-Bedrohungen sehr schnell über das Netzwerk verfügbar werden. Dies ermöglicht es wiederum, sich im Voraus auf einen solchen Angriff vorzubereiten, und verringert dessen potenzielle Gefahr.

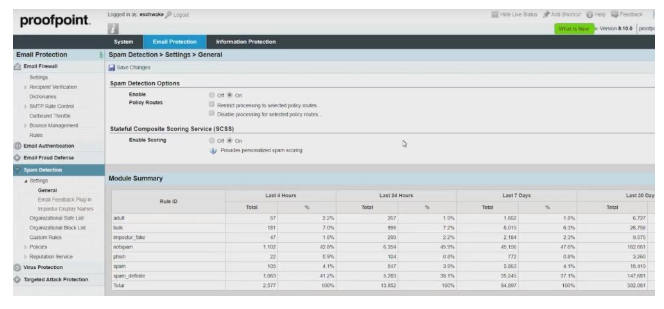

Proofpoint Targeted Attack Protection

E-Mail ist als eine der häufigsten Methoden zum Abrufen von Malware auf Computern bekannt. Proofpoint hat die Proofpoint Targeted Attack Protection-Produktlinie entwickelt, die neben anderen auch ein E-Mail-Schutz-Tool enthält. Es handelt sich um einen Cloud-Dienst, der eine Cloud-basierte Sandbox verwendet, die E-Mail-Anhänge und Links scannt, um gezielte Angriffe und Zero-Day-Bedrohungen zu erkennen. Das Tool scannt den E-Mail-Verkehr auf allen gängigen Gerätetypen, einschließlich mobiler. Es schützt nicht nur vor Malware, sondern auch vor Phishing-Links, die auch sehr häufig in E-Mails vorkommen. Zu diesem Zeitpunkt wird nicht nur die E-Mail selbst gescannt, sondern auch das Verhalten der Konten überwacht, wodurch anomale Aktivitäten erkannt und blockiert werden können. Diese Funktion ist sehr nützlich, wenn ein E-Mail-Konto gehackt wurde. Das Tool analysiert auch die Anzahl der Angriffe für jedes Konto und informiert Administratoren darüber, welche von ihnen am stärksten angegriffen werden, und ermöglicht die Arbeit mit bestimmten Personen.

Proofpoint Targeted Attack Protection unterstützt die meisten E-Mail-Dienste, einschließlich Office 365 und privater Unternehmensdienste. Das Tool wird schnell bereitgestellt und konfiguriert. Es kann sowohl als eigenständige Lösung als auch als Modul eines anderen Unternehmensprodukts verwendet werden - Proofpoint Protection Server.

Zscaler Cloud Sandbox

Zum Schutz vor Zero-Day-Bedrohungen und gezielten Angriffen bietet Zscaler eine eigene Cloud-basierte Sandbox an. Dieses Tool kann als eigenständige Lösung sowie als Teil des integrierten Produkts von Zscaler Web Security verwendet werden. Einer der Hauptvorteile der Zscaler Cloud Sandbox ist die Möglichkeit, verschlüsselten Datenverkehr zu scannen und mithilfe von maschinellem Lernen Bedrohungen zu identifizieren. Darüber hinaus wendet das Produkt in großem Umfang Sicherheitsrichtlinien an, die von Administratoren persönlich konfiguriert werden können. Sie können beispielsweise Dateien nach Typ überprüfen und besonders privilegierten Benutzern (Supervisoren usw.) besondere Aufmerksamkeit widmen. Eine ordnungsgemäß konfigurierte Sicherheitsrichtlinie legt fest, was mit verdächtigen Dateien zu tun ist - blockieren Sie sie, stellen Sie sie unter Quarantäne oder benachrichtigen Sie einfach Benutzer.

Da die Analyse von Dateien in der Cloud erfolgt, arbeitet die Zscaler Cloud Sandbox sehr schnell und führt nur minimal zur Unternehmensinfrastruktur. Außerdem können Sie die Geräte der Benutzer unabhängig von ihrem Standort schützen, z. B. Notebooks und Smartphones von Mitarbeitern auf Geschäftsreisen und außerhalb des Büros.

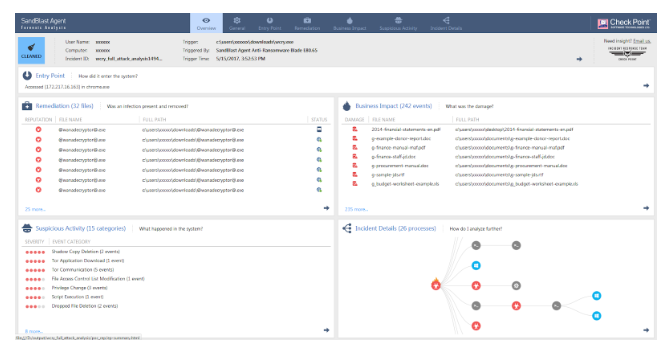

Kontrollpunkt Sandstrahl

Sandbox von Check Point ist eine Technologie, die in einer Reihe von Markenwerkzeugen verwendet wird. Dazu gehören: SandBlast-Netzwerksicherheit für Firewalls der nächsten Generation (NGFW), SandBlast Agent, der Endpunkte schützt, und SandBlast Cloud, das mit dem Office 365-Clouddienst zusammenarbeitet und Unternehmens-E-Mails schützt. Das Produkt kann mehr als vierzig Dateitypen und gefährliche Inhalte daraus analysieren, wodurch die Dateien ohne Schaden verwendet werden können. SandBlast schützt sowohl vor bekannten Viren als auch vor Zero-Day-Bedrohungen. Das Produkt analysiert die Ausführung von Dateien auf der Ebene der Prozessoranweisungen und des Systemkerns, wodurch die Möglichkeit verhindert wird, infizierte Objekte zu starten. Dies spart wiederum Ressourcen für die Überprüfung und ermöglicht es Ihnen, Anforderungen schnell zu verarbeiten.

SandBlast verwendet bei seiner Arbeit aktiv das Check Point ThreatCloud-System, eine globale Datenbank mit Bedrohungen, die von Check Point selbst identifiziert wurden. Die Signaturen neuer Bedrohungen werden unmittelbar nach der Erkennung angezeigt und sofort an alle an das System angeschlossenen Geräte gesendet. Dies ermöglicht es, sehr schnell auf Zero-Day-Bedrohungen zu reagieren, die in herkömmlichen Antiviren-Datenbanken noch nicht vorhanden sind und auch in SandBlast verwendet werden.

Palo Alto Networks WildFire

Das umfassende Produkt eines renommierten Entwicklers für Schutz und Kontrolle sowie Netzwerkverkehr. Sandbox WildFire kann alle gängigen Dateitypen analysieren und unterstützt auch die Arbeit mit verschlüsseltem Datenverkehr. Ein kombinierter Ansatz wird verwendet, um Zero-Day-Bedrohungen, gezielte Angriffe und andere schädliche Objekte zu identifizieren. Zusätzlich zur dynamischen und statischen Analyse in der Sandbox werden beispielsweise Antivirenprogramme, versteckte Tunnelsignaturen, maschinelles Lernen und Informationen von anderen Geräten von Palo Alto Networks auf der ganzen Welt verwendet. Die Analyse potenzieller Bedrohungen in WildFire erfolgt sowohl auf lokalen Servern und virtuellen Maschinen als auch in der Cloud des Entwicklers. Dies hilft, einige Tricks von Eindringlingen zu umgehen. Zum Beispiel gibt es eine Ausweich-Technologie. Es ermöglicht einem böswilligen Objekt, festzustellen, dass es auf einer virtuellen Maschine getestet wird, und sich nicht zu zeigen (auszuweichen). Die Fähigkeit, an realen Geräten zu testen, eliminiert solche Tricks. Wenn die Plattform feststellt, dass das Objekt der Prüfung ausweicht, sendet es sie zur Überprüfung an den realen Sandbox-Server.

Palo Alto Networks WildFire verfügt über eine proprietäre Technologie namens TRAPS, die als Endpunktschutz verwendet wird. Es überwacht den Datenverkehr in Echtzeit und sobald es die Ausführung von Schadcode anhand einer der bekannten Schwachstellen erkennt, erstellt es eine virtuelle Falle für den Code, die den ausgeführten Schadprozess schließt.

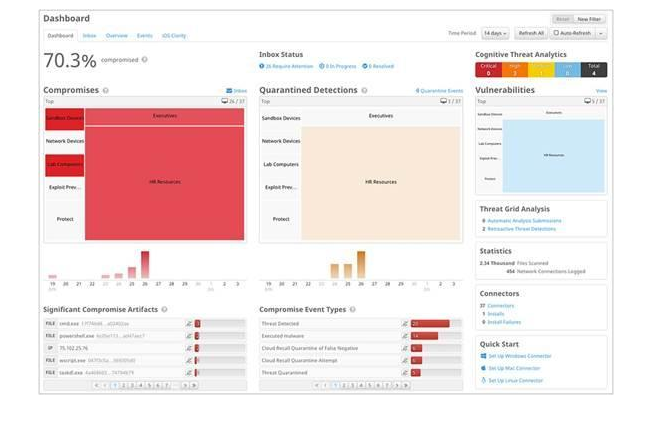

McAfee Advanced Threat Defense

Das amerikanische Unternehmen McAfee positioniert sein Produkt Advanced Threat Defense als umfassende Lösung zur Bekämpfung komplexer gezielter Angriffe und Zero-Day-Bedrohungen. McAfee Advanced Threat Defense wird sowohl als lokal bereitstellbare Hardware (es gibt zwei Gerätemodelle) als auch in virtueller Form geliefert. Außerdem werden private und öffentliche Cloud-Umgebungen unterstützt. Unter allen auf dieser Plattform verwendeten Tools befindet sich eine proprietäre Sandbox. Potenziell gefährliche Objekte werden einer dynamischen Analyse unterzogen, wenn sie in einer geschützten Umgebung gestartet werden. Neben der Verhaltensanalyse verwendet das Tool auch ein Signaturanalyse- und maschinelles Lernsystem, das die Reputation von Objekten überprüft. Mit McAfee Advanced Threat Defense können Sie Bilder der Systeme für die Analyse anpassen, wodurch die Zuverlässigkeit der Arbeit, die Genauigkeit der Bedrohungserkennung und die Untersuchungsgeschwindigkeit erhöht werden. Der interaktive Benutzermodus ermöglicht es Administratoren, Malware-Beispiele unabhängig zu untersuchen, während eine Vielzahl von Entpackungsfunktionen die Zeit für die Untersuchung von Vorfällen erheblich verkürzt.

McAfee Advanced Threat Defense lässt sich nahtlos in andere Sicherheitsgeräte im Unternehmensnetzwerk integrieren. Dies gilt nicht nur für McAfee-Markenlösungen, sondern auch für Produkte von Drittanbietern. Somit können diese Geräte Entscheidungen über Bedrohungen treffen, sobald Advanced Threat Defense sie ermittelt. Mit dieser Funktion können Sie sehr schnell auf Bedrohungen reagieren und keine Ressourcen für das erneute Scannen von Dateien verschwenden, wenn diese bereits als bösartig erkannt wurden. Die Produktintegration kann entweder direkt oder mit speziellen Connectors erfolgen, z. B. McAfee Threat Intelligence Exchange oder McAfee Advanced Threat Defense Email Connector.

Cisco Advanced Malware Protection

Diese Lösung ist ein umfassendes System zum Schutz vor fortgeschrittenen Angriffen und Zero-Day-Bedrohungen. Die Plattform besteht aus mehreren Komponenten, die für unterschiedliche Aufgaben ausgelegt sind. Beispielsweise schützt Advanced Malware Protection for Networks Unternehmensnetzwerke, Advanced Malware Protection for Endpoints funktioniert mit Endpunkten (einschließlich mobiler Geräte) und Advanced Malware Protection for Content scannt Webdatenverkehr und E-Mail. Alle diese Module verwenden jedoch eine proprietäre Cisco-Sandbox, die statische und dynamische Analysen von Objekten durchführen kann und mehr als 700 Verhaltensindikatoren verwendet, um bösartigen Code zu erkennen.

Die Erkennung von Bedrohungen in Cisco Advanced Malware Protection erfolgt mithilfe einer Kombination verschiedener Methoden. Neben der Verhaltensanalyse werden Signaturtests, Heuristiken und maschinelles Lernen verwendet. Das System überprüft Dateien nicht nur an ihrem Eingangspunkt, sondern überwacht auch ihr Verhalten während des Aufenthalts im Unternehmensnetzwerk, unabhängig von ihrem Standort. Auf diese Weise können Sie schnell eine Bedrohung erkennen, die lange Zeit inaktiv war und erst Wochen oder Monate später mit ihrer schädlichen Aktivität begann. Der gleiche Mechanismus gilt für Bedrohungen, deren Schädigung nur anhand einer langen Beobachtung festgestellt werden kann.

Kleines Nachwort

Netzwerksandboxen sind sehr unterschiedlich, verfolgen jedoch ein Ziel: Schutz des Netzwerks und der Endpunkte vor Angriffen, die mit herkömmlichen Methoden nicht erkannt werden können. Dies ist ein wichtiger Bestandteil des Informationssicherheitssystems des Unternehmens. Ohne dieses System können Sie nicht 100% sicher sein, dass Ihre Infrastruktur geschützt ist. Es gibt genügend Lösungen auf dem Markt, sowohl Hardware als auch Cloud, die diese Aufgabe bewältigen können. Unsere

Sandboxes-Vergleichstabelle hilft Ihnen bei der Auswahl der besten Option.

Autor: Vladyslav Myronovych, für

ROI4CIO