Mein Name ist Matthew Prince, ich bin einer der Mitbegründer und CEO von CloudFlare. Denken Sie nicht, dass ich so interessant sein werde wie der Direktor der NSA, aber zumindest werde ich versuchen, weniger kontrovers zu sein. Eigentlich bin ich ein privater Professor für Recht, also lese ich die Verfassung und kann eine lange Diskussion zu diesem Thema beginnen. Eines Tages werden wir dies ausführlich besprechen. Ich hoffe, dass ich Ihnen die Geschichte der Klagen erzählen kann, die wir derzeit gegen die Regierung der Vereinigten Staaten führen, um einige Dinge in Frage zu stellen, die passieren, weil dies völliger Unsinn ist.

Ich erzähle Ihnen eine weniger interessante, aber dramatische Geschichte, die vom 18. bis 25. März stattfand, als einer unserer Kunden einen schweren DDoS-Angriff erlitt. Ich werde nicht viel über CloudFlare sprechen. Wenn Sie mehr über unseren Service erfahren möchten, besuchen Sie einfach die Website. Aber als unser Klient angegriffen wurde, war es ein Ereignis, über das Journalisten gerne schreiben, und dieser Angriff wurde von der New York Times an vier aufeinander folgenden Tagen berichtet. Es war ein wirklich mächtiger Angriff, deshalb möchte ich darüber sprechen.

Es gibt also eine gemeinnützige Organisation namens Spamhaus, die Spammer und ihre Aktivitäten verfolgt. Ich kenne diese Typen vor sehr langer Zeit, von 2006 bis 2007, als der mutmaßliche Spammer aus Illinois sie verklagte. Dann rief mich der Gründer dieser Organisation, Steve Linford, an und fragte, ob ich als ihr freier Anwalt auftreten könne. Ich antwortete, dass ich früher ein Privatanwalt war, was bedeutet, dass ich Schüler im Klassenzimmer unterrichtete, aber nie vor Gericht sprach. Ich fand sehr schnell einen richtigen Anwalt für sie, der ihnen bald half, die Situation zu „lösen“. Ich weiß also, dass Spamhaus eine sehr anständige Organisation ist, sie arbeiten ziemlich offen.

Viele Organisationen sind unsere Kunden, aber sie sprechen nicht gerne offen über ihre Probleme, aber die Jungs von Spamhaus sind nicht so geschlossen, und als sie angegriffen wurden, riefen sie uns an und sagten: "Hey, wir können Ihnen unsere Geschichte erzählen!" Das ist also eine Geschichte über den Angriff auf Spamhaus und darüber, was hinter den Kulissen passiert ist, als sie gestürzt wurden.

Ich habe diese Geschichte in drei Teile geteilt. Das erste ist die Art des Angriffs, was er ist und wer dahinter steckt. Wenn Sie mehr darüber wissen möchten, kommen Sie zu DefCon, wo ich nächste Woche sprechen werde.

Der zweite Teil ist, was getan werden muss, um den Angriff zu stoppen, und wie ein Netzwerk erstellt wird, das wirklich dazu in der Lage ist. Dies ist keine Geschichte über großartige Intelligenz oder unglaubliche Software, sondern die Geschichte des Aufbaus eines intelligenten Netzwerks.

Der letzte Teil ist, was Sie in Ihren eigenen Netzwerken tun können, um diese Art von Angriff zu stoppen. Ich verspreche, dass das Ergebnis der Rede nicht darin besteht, den CloudFlare-Dienst als den sichersten zu nutzen. Stattdessen werde ich Sie über fortgeschrittene Dinge informieren, die Sie, wenn sie erledigt werden, weniger anfällig für solche DDoS-Angriffe machen.

Am Montag, den 18. März, erhielten wir einen Anruf von einem der Spamhaus-Freiwilligen, der uns über den Angriff informierte. So sah ihre Site damals aus - die Angreifer versetzten sie in einen „Offline“ -Zustand und trennten sie effektiv vom Internet.

Die Medien schrieben später, dass der Angriff von jemandem Fenn gemacht wurde, der irgendwo in den Niederlanden in einem Bunker lebt. Dieser Typ war nicht der eigentliche Initiator dieser Aktion, wahrscheinlich war er nur derjenige, der bereit ist, der New York Times ein Interview zu geben. Der eigentliche Vordenker des Angriffs ist vielmehr der 15-jährige Teenager aus London, der derzeit verhaftet ist, aber die Presse macht darüber keine Aufregung.

In einem Artikel vom 23.03.2013 schrieb die New York Times, dass der Angriff von der dänischen Firma Cyberbunker als Reaktion darauf durchgeführt wurde, dass die Spamhaus-Organisation ihn wegen Spam auf die schwarze Liste setzte. Das Hauptquartier von Cyberbunker befand sich tatsächlich in einem verlassenen NATO-Bunker (Notizübersetzer).

Der Grund für die Aktion war höchstwahrscheinlich die Tatsache, dass Spamhaus jemanden zum Spammer erklärte. Diese Organisation tut viel Gutes, aber es kommt vor, dass sie jemandem den Schwanz einklemmt. In diesem Fall ergreift die beleidigte Seite Vergeltungsmaßnahmen. In diesem Fall organisiert sie einen Angriff. Spamhaus ist technisch versiert genug, um viele verschiedene Arten von Angriffen abzuwehren. In diesem Fall wurde die DNS-Infrastruktur jedoch massiv von einer Gruppe getroffen und die Site einfach aus dem Netzwerk geworfen. Dies könnte jeder Organisation passieren, und sie wollten es stoppen. Sie wussten, dass wir helfen, solche Angriffe zu verhindern, und wandten sich an uns.

Also, vom 18. bis 21. März, was wir "verlockende Angriffe" nennen. Solche Angriffe sind wie unser Brot, wöchentlich haben wir mehrere ähnliche Angriffe. Um Ihnen einen Eindruck von ihrer Größenordnung zu geben, möchte ich sagen, dass wir letzte Woche 162 Angriffe auf unsere Kunden verzeichnet und sie recht erfolgreich gestoppt haben. Diese DoS-Angriffe treten mit Raten zwischen 10 und 80 Gigabit pro Sekunde auf. Für einige Organisationen, z. B. finanzielle, können Angriffe mit einer solchen Intensität gefährlich sein. Letztes Jahr litten einige Finanzinstitute unter DoS-Angriffen mit einer Intensität von 60-80 Gbit / s, ich wiederhole jedoch - dies sind recht häufige Angriffe, die uns bekannt sind, und auf der BlackHat-Konferenz gibt es nichts Erwähnenswertes.

Eine andere Sache, die beachtet werden sollte, ist, dass DoS-Angriffe nicht alle gleich sind. Das Volumen des Angriffs, dh die Anzahl der Pakete, die die Site angegriffen wird, ist von großer Bedeutung. Worüber wir heute sprechen werden, bezieht sich auf Angriffe der Stufe 3, dh Angriffe auf die Netzwerkebene des OSI-Modells. Dies ist ein reiner Volumenangriff. Es ist jedoch nicht der schlimmste, viel schlimmere Angriff der 7. Anwendungsebene, der nicht so umfangreich ist, aber für bestimmte Anwendungen viel mehr Probleme verursacht. Aber heute werde ich nicht über Angriffe sprechen, die spezielle Software erfordern.

Gleiches gilt für DoS-Angriffe der Stufe 4, bei denen der Angreifer Syn-Pakete mit geringem Volumen verwendet, was dem Opfer erheblichen Schaden zufügt, da sein Betriebssystem diese Anforderungen nicht bewältigen kann.

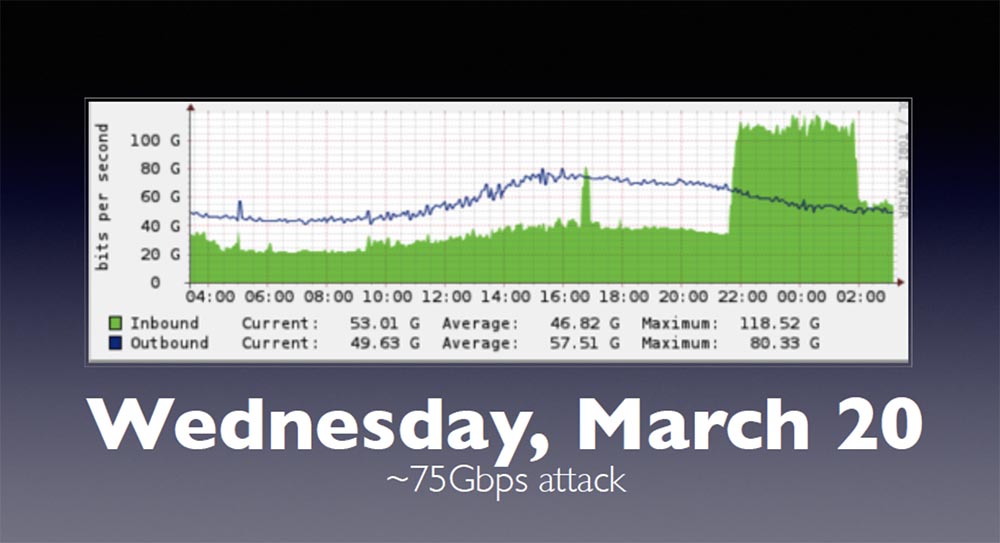

In unserem Fall basiert der Angriff ausschließlich auf einem großen Volumen, das versucht, Sie auf Stufe 3 zu zerstören, Sie aus dem Netzwerk zu werfen und den Port mit Datenverkehr zu übersättigen. Am Mittwoch, dem 20. März, wurde einer der Häfen unseres Netzwerks angegriffen, oder vielmehr eine Reihe von Häfen, auf denen sich die Spamhaus-Site "befand".

Diese Folie zeigt den Proxy-Cache, die blaue Linie ist der von unserem Netzwerk kommende Verkehr und der grüne Bereich ist der eingehende Verkehr. Der Höhepunkt am Ende des Zeitplans ist der Angriff, der Spamhaus vollständig getroffen und unser Netzwerk zum Erliegen gebracht hat. Unser Netzwerk hält Angriffen mit 75 Gbit / s ruhig stand, da es ein derartiges Verkehrsaufkommen "verdauen" soll.

Während des Angriffs vom 20. März wurde jedoch eine DoS-Intensitätsgrenze von 100 Gbit / s erreicht. Es sah nach einem Ausnahmefall aus, denn wenn Sie einen Basis-Router kaufen oder erstellen, wenden Sie sich an jemanden wie Cisco oder Juniper, und die coolste und größte „Box“, die Sie bei ihnen kaufen können, verfügt über einen Port mit einer Kapazität von 100 Gigabyte. Theoretisch können Sie mehrere 100-Gigabit-Ports verwenden und über eine einzige Schnittstelle übertragen, aber die Obergrenze für DoS-Angriffe überschreitet normalerweise nicht das angegebene Volumen.

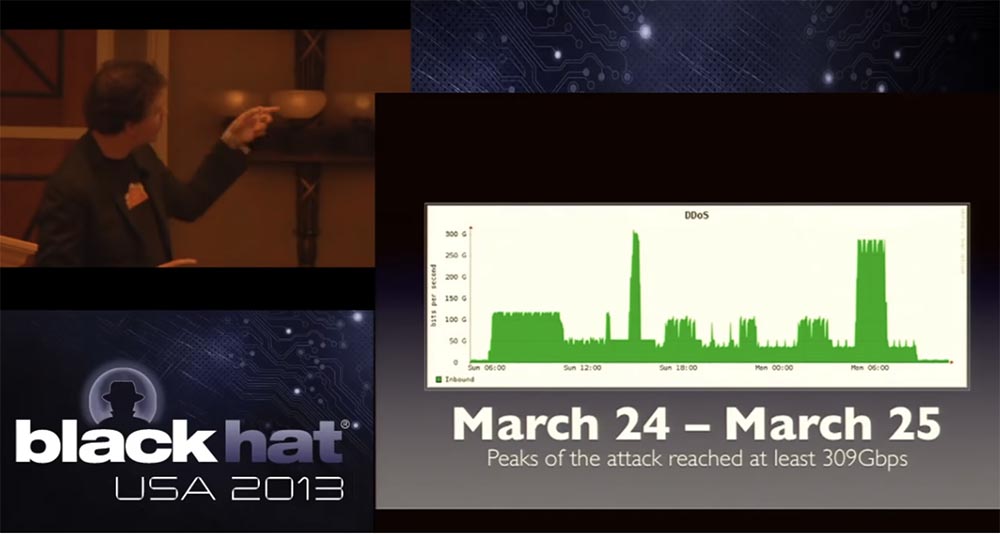

Kurz darauf rief mich Tom, einer unserer Netzwerktechniker, an und sagte, dass die Intensität des Angriffs zugenommen habe. Sie kann aus dem Rahmen gehen, also fragte ich, wie viel sie gewachsen sei, und dachte, wir sprechen von einem leichten Überschuss. Die nächste Folie zeigt die Intensität der neuen Angriffe vom 24. bis 25. März.

Die Grafik zeigt die universell koordinierte Zeit UTC, ich lebe in San Francisco, wir hatten zu diesem Zeitpunkt einen weiteren 23., also können Sie sich vorstellen, wie mein Abendessen am 23. März war. Sie riefen mich an und sagten, dass der Angriff die Obergrenze von 100 Gigabit überschritten habe, aber wir dachten nicht, dass wir so etwas sehr bald sehen könnten! Plötzlich gab es 4 Anrufe vom Anbieter eines unserer eingehenden Netzwerke und Netzwerktechniker, bei denen wir jetzt Datenverkehr mit einer Intensität von mehr als 300 Gbit / s haben, was die Grenze der Netzwerkfähigkeiten erreicht.

Die Grafik zeigt, dass die Angriffsraten vom 24. bis 25. März auf 90 Gbit / s gesunken und auf 300 Gbit / s gestiegen sind, was dazu führte, dass der eingehende Datenverkehr eines unserer Anbieter, dessen Netzwerkbandbreite vollständig ausgeschöpft war, nicht bedient werden konnte.

Die Frage ist wie? Wie hat es ein Hacker geschafft, wenn bekannt ist, dass die Gerätedecke 100 Gigabit beträgt? Wie hat es dieser Typ aus London, dieser 15-jährige Teenager, geschafft, einen so beispiellos intensiven Angriff zu organisieren?

Viele Menschen, einschließlich der Medien, äußerten die falsche Meinung, dass für einen solchen Angriff ein Botnetz erforderlich ist. In diesem speziellen Fall gab es jedoch keinen echten Datenverkehr vom Botnetz-Netzwerk. Andere Leute sagten, dass Anonymous dies getan hat, weil es viele Leute in dieser Community gibt, die koordiniert sind und zusammenarbeiten können, um Angriffe einer bestimmten Art durchzuführen. Nein das ist nicht so. Der Angriff wurde von 3, möglicherweise 4 Personen durchgeführt, von denen eine ein echter technischer Mastermind war, aber in Bezug auf Ressourcen und Darsteller sehr begrenzt.

Viele Leute dachten, dass ein solcher Angriff herausragende technische Fähigkeiten erfordert. Ich werde sagen, dass ich den Code gesehen habe, der diesen Angriff provoziert hat. Es sind ungefähr 50 Zeilen in C, ohne die Header, die normalerweise in einem solchen Exploit enthalten sind. Dies sind also nur sehr wenige Informationen.

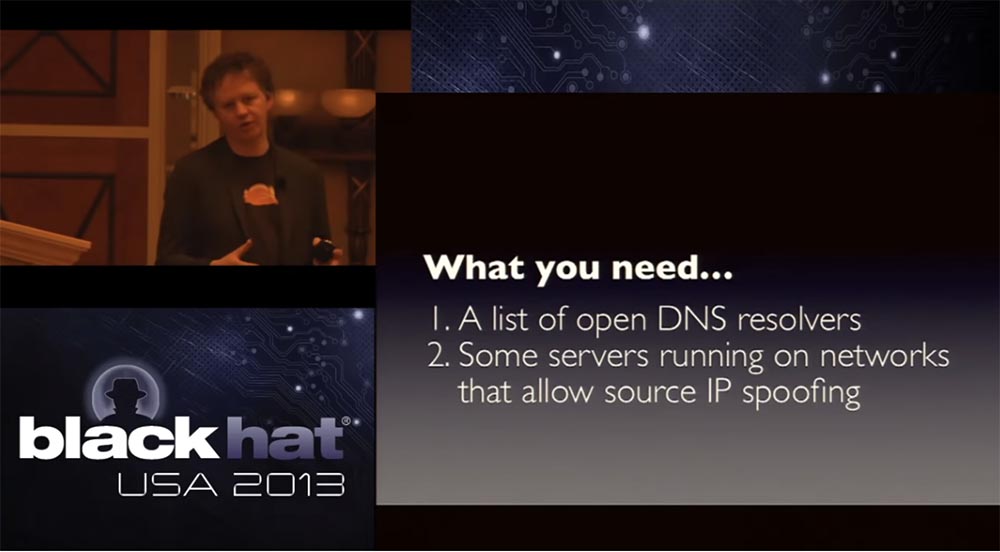

In nur einer Sekunde werde ich Ihnen zeigen, wie Sie einen solchen Angriff starten können. Was hierfür wirklich benötigt wird, ist eine Liste offener DNS-Clients oder DNS-Resolver. Später werde ich Ihnen sagen, was es ist. Das zweite, was Sie benötigen, sind einige Server oder nur Computer mit geringem Stromverbrauch, die in Netzwerken arbeiten, die das Ersetzen der Quell-IP ermöglichen.

Dies sind die Hauptkomponenten für die Durchführung eines Angriffs. Wenn Sie diese beiden Dinge haben, wie sich herausstellt, können Sie auch in sehr geringer Menge einen sehr, sehr großen Angriff starten. Bisher hat sich nichts geändert, was solche Angriffe schwächt, und es ist ein wenig gruselig.

Lassen Sie uns über offene DNS-Resolver sprechen. DNS ist eine kleine leere Seite für das Internet. Es ist ein Caching-System, das es ermöglicht, auf Anfragen zu antworten, die an den Server gesendet wurden.

Ein falsch konfigurierter DNS-Resolver, auch als offener DNS-Resolver bezeichnet, beantwortet Fragen, unabhängig davon, wer sie stellt. Dieser "dissolute" DNS-Resolver beantwortet jeden, der danach fragt. Es funktioniert ohne Einschränkungen. Es gibt keine Einschränkungen hinsichtlich der Anzahl der Anfragen oder des Empfängers von Anfragen.

Sie können fragen: „Was ist mit Google? Immerhin benutzt er einen offenen DNS-Resolver! “ Unternehmen wie Google tun jedoch viel, um die Anzahl der an Resolver gerichteten Anfragen zu begrenzen, um das Starten von Angriffen zu erschweren. Sie begrenzen die Größe der Antworten, die sie auf Anfrage bereitstellen. Erst letzte Woche haben die Jungs von Bind eine neue Erweiterung angekündigt, mit der wir ein Tempolimit für Anfragen festlegen können. Genau das haben wir schon lange vermisst. Was am meisten Angst macht, ist, dass für Angriffe zunehmend autorisierende offene DNS-Server verwendet werden.

Während eines Angriffs versucht der Hacker, ihn auf jede mögliche Weise zu stärken, beispielsweise mithilfe eines Botnetzes. Wenn ich nur sehr wenige eigene Ressourcen habe, bemühe ich mich, diese zu verwenden, um zusätzliche Ressourcen zu erstellen. Auf einer BlackHat-Konferenz wurde gesagt, dass DDoS ein perfekt asymmetrischer Angriff ist, da ein kleiner Mann große Probleme verursachen kann, und offene DNS-Resolver zeigen dies deutlich.

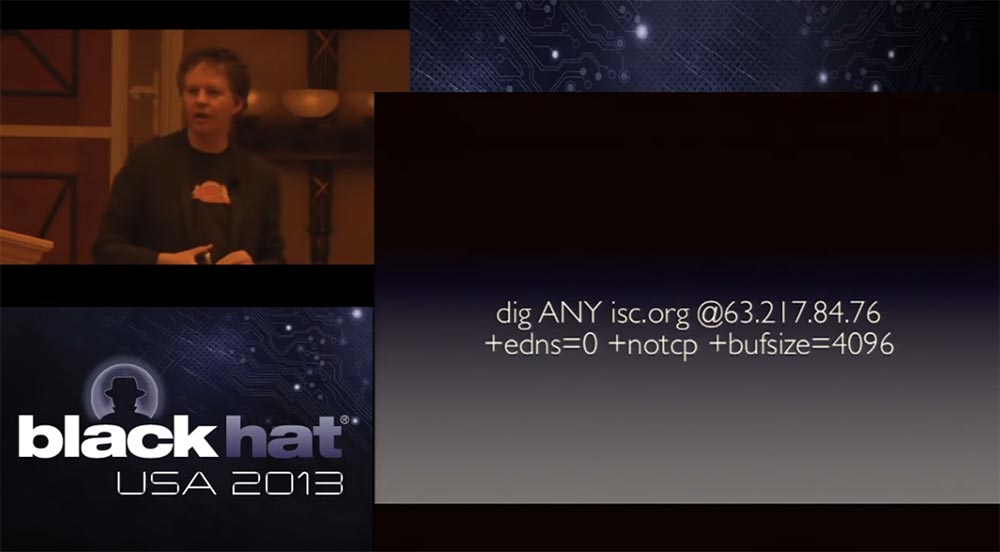

Diese Folie zeigt den Schlüsselbefehl zum Starten eines Angriffs über ein Windows-Terminal oder eine Windows-Konsole.

Dieser Befehl wurde um 2 Uhr morgens vom öffentlichen DNS-Resolver 63.217.84.76 gestartet, der im PCCW-Netzwerk ausgeführt wird. Wenn Sie diese Anfrage senden, wird der Server auf Sie antworten.

digANY ist nur eine DNS-Abfrage, die eine Suche nach einem NS, isc-Domänennamen initiiert. org bedeutet, dass sie Ihnen alle möglichen Arten von DNS-Einträgen anzeigen wollten, daher ist ihre DNS-Datei riesig, gefolgt von der IP-Adresse des Resolvers und dem Flag edns = 0, auf dem steht: „Geben Sie mir alles, einschließlich dns.sec und vielen anderen Arten von Flags, die Sie möglicherweise nicht standardmäßig erhalten. Das notcp-Flag ist ein wichtiges Element, da es den Resolver anweist, TCP nicht zum Datenaustausch zu verwenden, sondern sie über UDP weiterzuleiten, und bufsize die Puffergröße auf 4096 festlegt, dh den Puffer so groß wie möglich zu machen, um sehr "fette" Pakete zu senden.

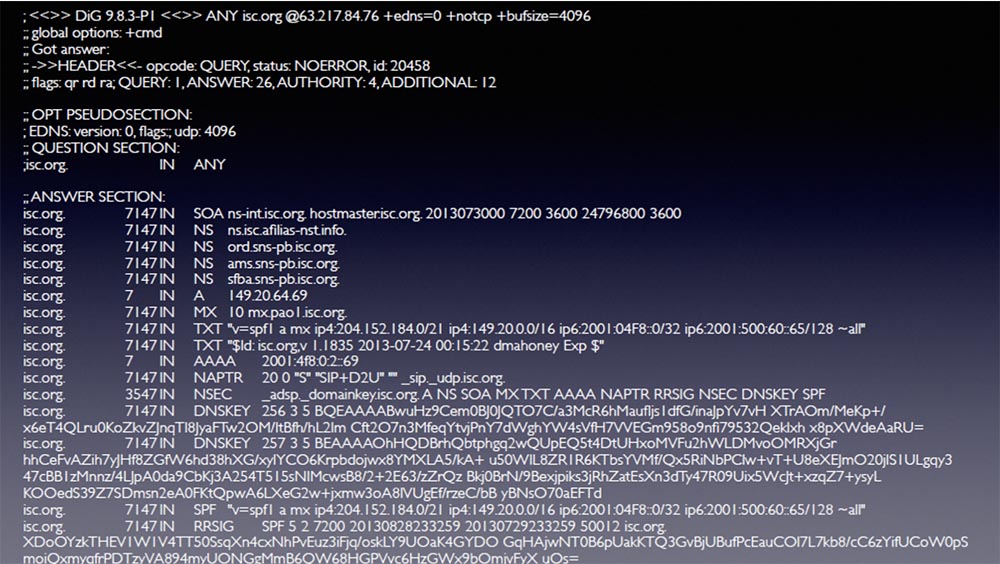

Sie führen also diese niedliche kleine Anfrage mit einer Größe von 64 Bytes aus und erhalten als Antwort, was auf dem Bildschirm ausgeführt wird. Das heißt, bei einer 64-Byte-Anforderung erhalten Sie eine Antwort mit einer Größe von 3363 Byte.

Wenn Sie also einen offenen DNS-Resolver finden, senden Sie ihn 64 Byte und erhalten eine Antwort, die größer als 3300 Byte ist. Das ist es, was ich meine, wenn ich sage, dass Sie winzige Ressourcen verwenden können, um ein großes Problem zu schaffen. In diesem Fall erhalten wir einen Angriffsgewinn in der Größenordnung von x50.

Die Verstärkung funktioniert jedoch standardmäßig nicht. Wenn ich eine kleine Anfrage sende, um eine große Antwort zu erhalten, sende ich den DDoS-Angriff einfach an mich selbst. Daher ist die zweite obligatorische Komponente für einen solchen Angriff ein Netzwerk, das das Spoofing der Quell-IP-Adresse ermöglicht.

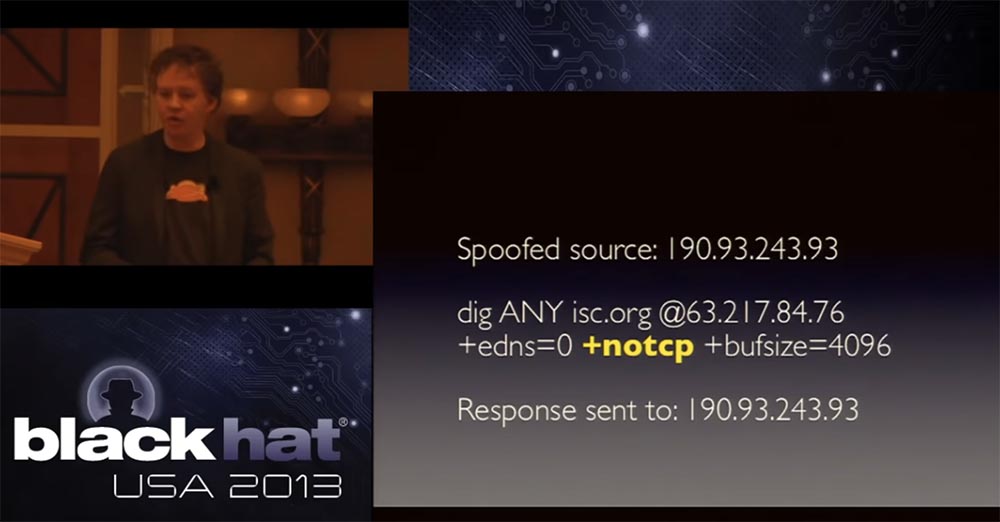

Das heißt, ich versuche vorzutäuschen, dass eine DNS-Abfrage von einer IP-Adresse gesendet wurde, von der sie nicht gesendet wurde. Ich sende eine Nachricht an den DNS-Resolver. Da UDP ein "Burn and Forget" -Protokoll ohne Handshake ist, sendet es nach Erhalt der Anfrage einfach eine Antwort an denjenigen, der es als Absender betrachtet.

Gut organisierte Netzwerke erlauben dies nicht, sie erlauben nicht, dass Pakete von IP-Adressen kommen, die nicht zu diesem Netzwerk gehören - dies sind Empfehlungen von BCP38. Beim Erstellen von Netzwerken sollten diese Empfehlungen von den meisten Internetanbietern befolgt werden. Es gibt jedoch Netzwerke, die diese Regel ignorieren.

Wenn wir also zwei notwendige Zutaten haben, können Sie die IP-Adresse der Anforderungsquelle einfach ersetzen, da UDP keine Handshakes verwendet. Um Spamhaus anzugreifen, wurde das auf der Folie angegebene spezifische DNS verwendet und die Gewissheit, dass die Verbindung über UDP erfolgt, was keinen Handshake erfordert. Anschließend werden die Antworten all dieser offenen DNS-Resolver auf der ganzen Welt an Ihr oder ein anderes Zielnetzwerk zurückgesendet.

Die sekundären Auswirkungen dieser DDoS-Angriffe spiegeln sich im Kundensupport wider, da Hunderttausende offener DNS-Server an diesem Angriff beteiligt sind. Ihre Benutzer verfolgen den Pfad zur angreifenden Adresse 190.93.243.93, von der aus Tonnen von Paketen kommen, die ihrer Infrastruktur einen Schlag versetzen, und beginnen Sie mit wütenden Nachrichten wie "Sie wissen nicht, was Sie tun, Sie wissen nicht, wie Sie ein normales Netzwerk starten, Ihre Computer" zu überfluten gehackt, wie kannst du es wagen mich anzugreifen! " und dergleichen. Und Sie müssen ihnen sehr höflich erklären, dass sie Sie tatsächlich angreifen, aber sie leiden selbst darunter, weil sie ihren DNS-Resolver nicht richtig konfiguriert haben, die Antworten auf die Fragen zurückgehen und all dies letztendlich Sie betrifft selbst.

Tatsächlich ist dies eine Gelegenheit, Menschen beizubringen, wie sie ihre Netzwerke "bereinigen" können, und dies ist der positive Aspekt solcher Angriffe, da die Menschen nicht erkennen, dass dies aufgrund der unsachgemäßen Konfiguration offener DNS-Server immer nur in geringem Umfang geschieht. Und erst wenn die Intensität der Angriffe deutlich zunimmt, beginnen sie, darauf zu achten.

Ich denke, Sie alle kennen solche alten Arten von Angriffen wie Schlumpf, bei denen Sie ICMP-Broadcast-Anforderungen an Router über Router verwenden und Quell-Spoofing verwenden, wodurch Computer auf das Opfer Ihrer Spoofing-Verstopfung reagieren und die Kommunikationskanäle verstopfen.

Die gute Nachricht ist, dass die Routing-Branche gelernt hat, mit diesem Angriff sehr effektiv umzugehen. Sie werden immer noch gefunden, aber einen Schlumpfangriff zu starten ist ziemlich schwierig. Im Allgemeinen sind DNS-Reflection-Response-Angriffe jedoch sehr einfach zu organisieren.

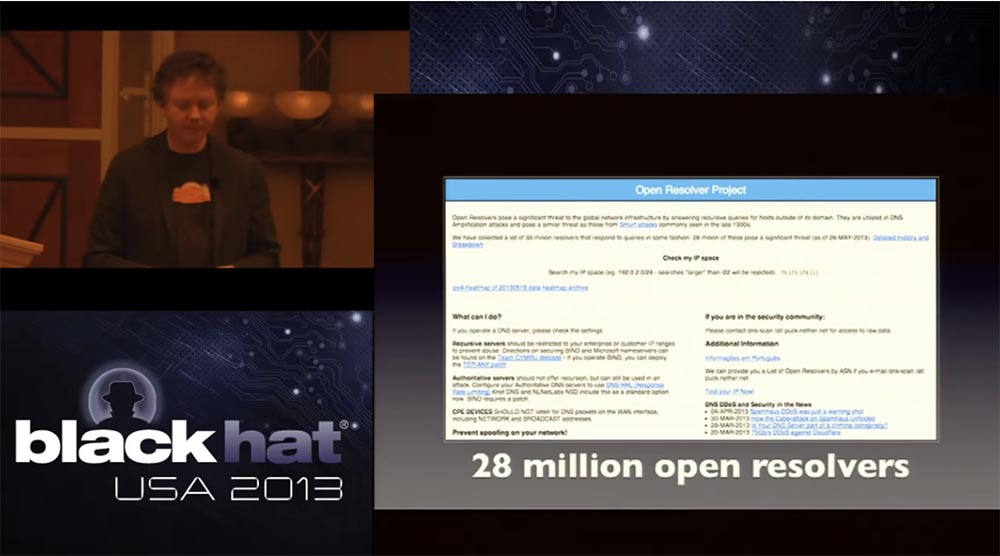

Wie häufig sind diese Angriffe? Die nächste Folie zeigt das Open Resolver-Projekt, ein ziemlich revolutionäres Produkt. Viele der hier Anwesenden haben lange darüber gestritten, ob es sich lohnt, eine Liste aller offenen DNS-Resolver zu veröffentlichen, die im Internet im Netzwerk ausgeführt werden. Tatsache ist, dass diese Liste sowohl von „Guten“ verwendet werden kann, um Clients auf falsch konfigurierte Netzwerke hinzuweisen, als auch von „Bösen“, die damit DoS-Angriffe organisieren können.

Es ist kein Zufall, dass dieses Projekt am Montag nach dem Wochenende gestartet wurde, an dem wir die ganze Hölle überstanden haben. Auf diese Weise konnten die größten Internetanbieter der ersten Ebene sicherstellen, dass die „bösen Jungs“ diese Liste schon lange hatten. Daher müssen Sie mit der Bereinigung beginnen, indem Sie offene Server entfernen. Dank dieser Site können Sie den Bereich Ihrer IP-Adressen eingeben und prüfen, ob in Ihrem Netzwerk offene DNS-Resolver vorhanden sind. Wenn PCCW dies tut, können sie das Netzwerk löschen, bevor sie Probleme haben. Wir haben die Medien in die Berichterstattung über die Rolle dieses Projekts einbezogen, damit alle Anbieter von dieser Liste erfahren, da im Internet 28 Millionen offene DNS-Resolver verwendet werden. , 30, 40 50 , , , 21 , .

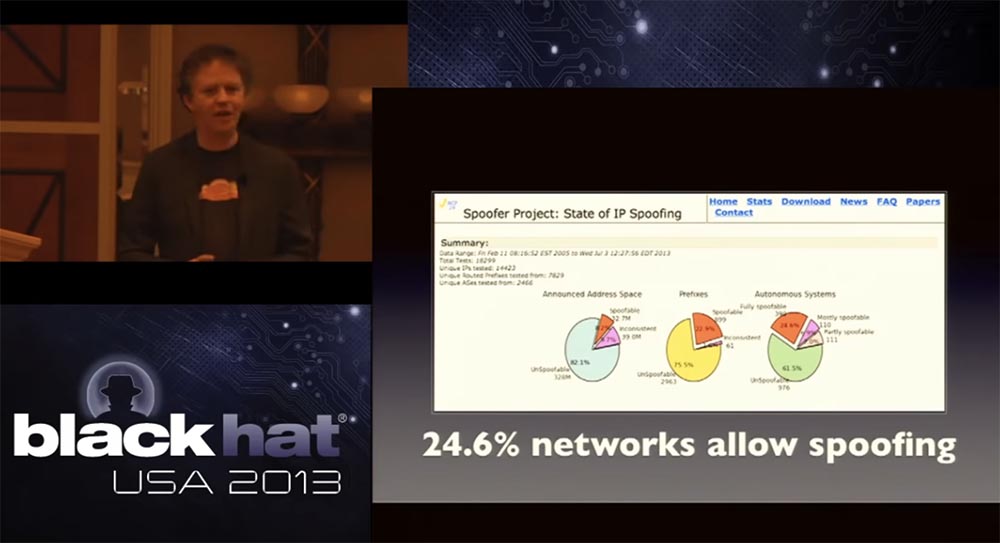

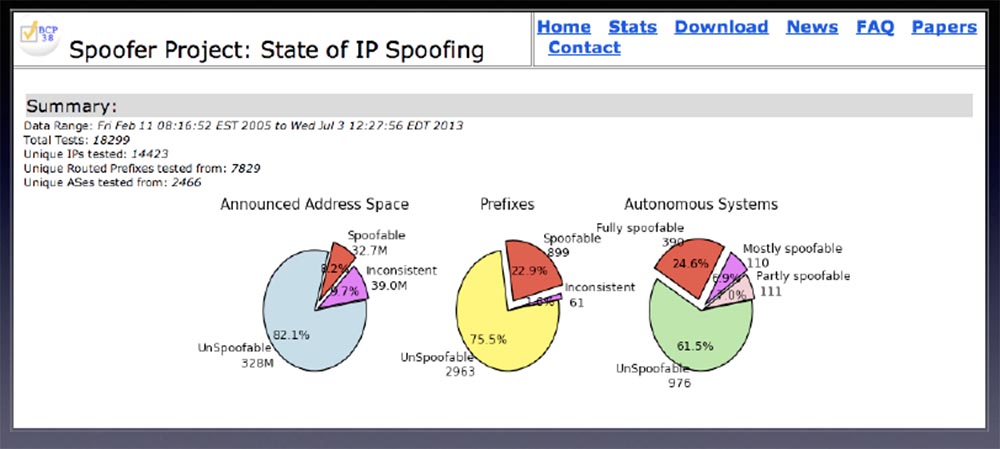

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

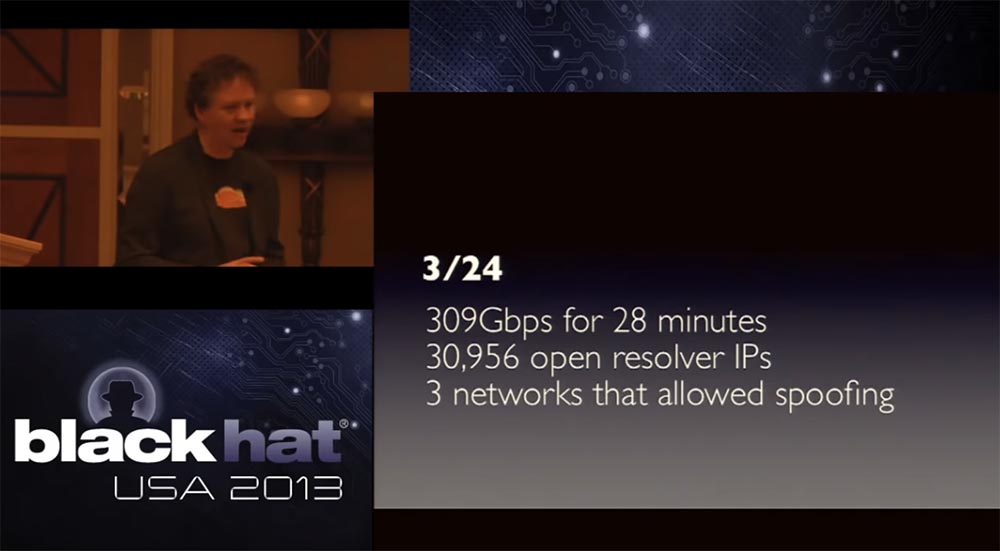

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

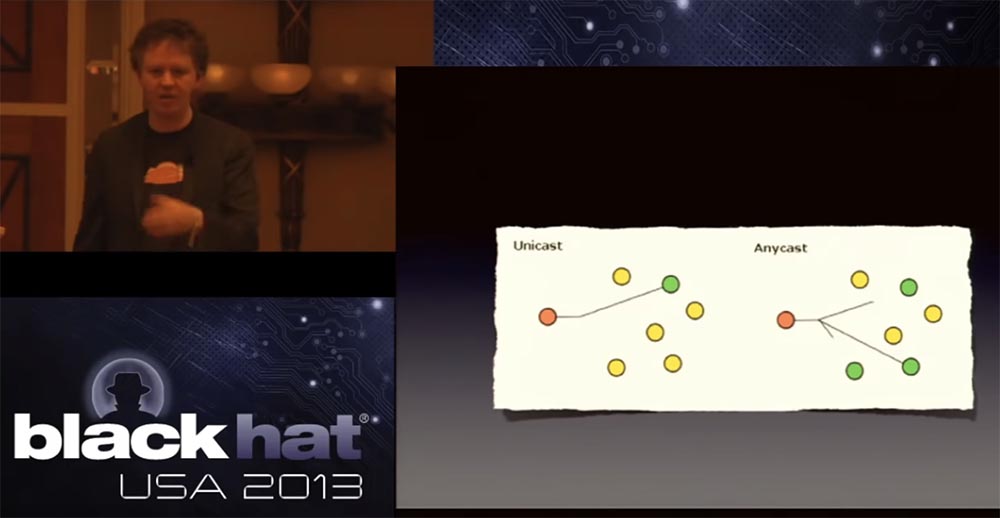

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

Das Problem ist, dass der Angreifer auch mathematische Berechnungen durchführen und den Angriff schnell direkt an den Rand unseres Netzwerks umleiten kann. Dies ist eine etwas dumme Idee, da der Angreifer dadurch den gegenteiligen Effekt des Gewinns erzielen kann. Das heißt, anstatt den Angriff durch Vergrößern seiner Oberfläche zu verstärken, ist er gezwungen, diese Oberfläche zu reduzieren und die Intensität des Angriffs zu verringern.29:00 Min.Konferenz BLACK HAT. Lehren aus dem Überleben eines DDOS-Angriffs mit 300 Gbit / s. Teil 2

Das Problem ist, dass der Angreifer auch mathematische Berechnungen durchführen und den Angriff schnell direkt an den Rand unseres Netzwerks umleiten kann. Dies ist eine etwas dumme Idee, da der Angreifer dadurch den gegenteiligen Effekt des Gewinns erzielen kann. Das heißt, anstatt den Angriff durch Vergrößern seiner Oberfläche zu verstärken, ist er gezwungen, diese Oberfläche zu reduzieren und die Intensität des Angriffs zu verringern.29:00 Min.Konferenz BLACK HAT. Lehren aus dem Überleben eines DDOS-Angriffs mit 300 Gbit / s. Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Frühjahr kostenlos, wenn Sie ein halbes Jahr bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?