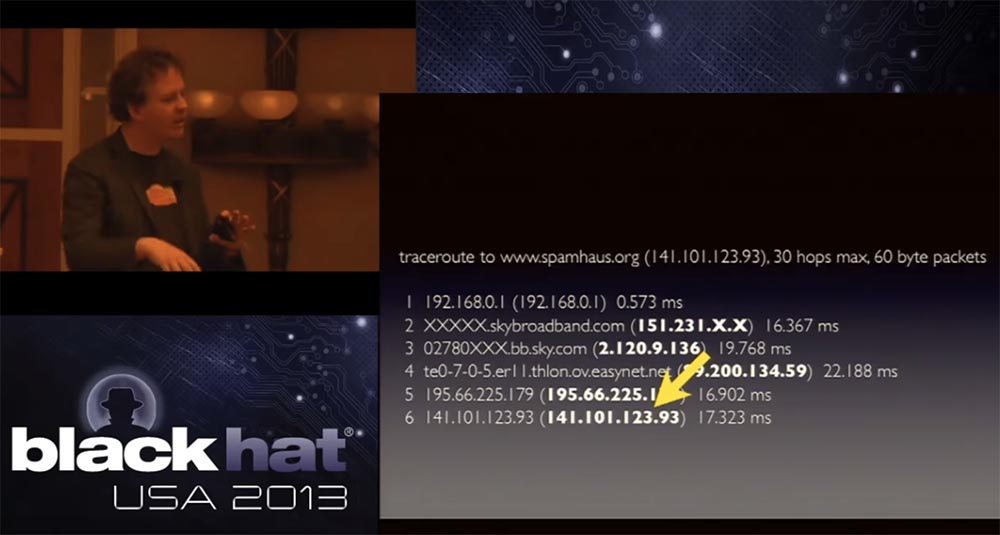

Konferenz BLACK HAT. Lehren aus dem Überleben eines DDOS-Angriffs mit 300 Gbit / s. Teil 1Das Interessante an diesem Angriff war, dass wir uns nicht trauten, direkt anzugreifen, sondern entlang der Kette unserer Anbieter gingen. Sie begannen, vorgelagerte Anbieter oberhalb von CloudFlare anzugreifen, und die Quelle des Angriffs war tatsächlich in London. Anfangs war ich mir nicht sicher, aber da Spamhaus auch in London war, wollte der Hacker sie vielleicht in eine beschämende Position bringen. Wie gesagt, der technische Inspirator des Angriffs schien ein Teenager aus London zu sein, vielleicht konnte er auf diese Weise die Wirkung seines Angriffs effektiver verfolgen. Diese Folie zeigt die BGP-Verkehrsroute, die maximal 30 Transitknoten für den nächsten Hop umfasste.

Ich habe die Adresserweiterungen des Londoner Breitbandanbieters versteckt, der letzte Hop ist eine der Spamhaus-IP-Adressen, es gab mehrere in unserem Netzwerk. Sie sehen, wie der Verkehr weitergeleitet wurde. Es ist schwierig, den genauen Pfad aus den oben genannten Daten zu bestimmen. Er wurde jedoch an unsere Geräte in London weitergeleitet, wo er 17 Millisekunden nach dem Passieren der Grenz-IP-Adresse unseres in London funktionierenden Netzwerks erhalten hat.

Zuerst griff der Angreifer diese mit einem Pfeil gekennzeichnete Adresse an, und da hier verteiltes DNS verwendet wird, traf er London leicht, ein wenig nach Amsterdam und Frankfurt, in die USA, nach Asien und ein wenig nach Australien. Dann erkannte der Hacker, dass der Angriff verstreut und nicht effektiv war, und beschloss, die Routing-Kette über zusätzliche Teile der Infrastruktur hinaufzuklettern. Daher wechselte er nach der letzten IP-Adresse zur vorletzten IP-Adresse. Wenn Sie nicht wissen, wie Internet-Routing und -Verbindungen funktionieren, wird der Datenverkehr teilweise direkt zwischen den Netzwerken ausgetauscht, wenn ich mein Netzwerk direkt mit einem anderen Netzwerk verbinde. In diesem speziellen Fall gelangt der Datenverkehr über das Sky-Netzwerk in unser Netzwerk und wird über die so genannte London Internet Exchange (LINX) geleitet.

Angreifer begannen, Tonnen von Verkehr durch LINX als Hafen zu leiten. Wir haben einen Port in LINX mit relativ bescheidenen Funktionen. Wenn Sie also 300 Gig Datenverkehr an den LINX-Port senden, überlasten Sie unseren Port und andere Ports dieser Vermittlungsstelle. Die vernünftigste Lösung für uns war es, die Verbindung über diesen Port zu trennen, sobald wir sahen, dass er angegriffen wurde und der Verkehr auf andere Weise um ihn herum "floss".

Das Problem war, dass es Kollateralschäden gab, die die anderen LINX-Ports betrafen, so dass auch andere Anbieter großer Internet-Netzwerke Probleme hatten, weil wir den Datenverkehr abbrachen. Das war ziemlich unangenehm, und anschließend haben wir mit ihnen zusammengearbeitet, um ihnen beim Schutz ihrer Netzwerke zu helfen.

Der Angriff verursachte vorübergehende regionale Verstöße, aber wir hatten eine gute Gelegenheit, den Datenverkehr auf andere Knoten umzuleiten, um die Möglichkeit zu schaffen, für Spamhaus und alle unsere anderen Kunden online zu bleiben. Die Angreifer betrafen auch unsere übergeordneten Transitanbieter und sendeten eine ganze Reihe von Datenverkehr an die Personen, mit denen wir Verträge für Netzwerkdienste abgeschlossen hatten. Ihr Ziel war es, unseren Kunden so viele Unannehmlichkeiten wie möglich zu bereiten, damit Teile der Netzwerkinfrastruktur, die nicht direkt mit unserem Netzwerk verbunden waren, betroffen waren.

Es ist möglich, dass die Angriffe ein höheres Niveau erreicht haben. Ich habe jedoch keine Daten, die dies bestätigen würden, aber sie haben die Basis-Router angegriffen, die im Kern verschiedener Netzwerke arbeiten. Tatsächlich war dieser Angriff nicht nur für unser Netzwerk, sondern auch für die Netzwerke, die uns umgaben, die von uns verwendeten Anbieter und die von diesen Anbietern verwendeten Anbieter ein gigantischer Pentest. Es stellte sich heraus, dass wir dank dieses Angriffs eine Prüfung unserer Schwachstellen durchgeführt haben. Später gingen wir zu verschiedenen Internetbörsen wie London und implementierten die besten Lösungen für den Aufbau ihrer Netzwerke, um die Wirksamkeit der Abwehr solcher Angriffe zu erhöhen. Wir haben festgestellt, dass der gesamte interne Organisationsverkehr nicht über Netzwerk-Edge-Router geleitet werden sollte. Wenn Sie also nicht an einer dieser Vermittlungsstellen innerhalb des Netzwerks von Internet-Vermittlungsstellen angreifen möchten, sollte deren IP-Adresse nicht über diese Vermittlungsstellen weitergeleitet werden. Idealerweise sollten Sie 192.168 verwenden, eine der nicht auflösbaren RFC 1918-Adressen, die nicht weitergeleitet werden können, und den Datenverkehr über sich selbst weiterleiten, dh ein Netzwerk, für dessen Betrieb kein externer Zugriff erforderlich ist. Dies ist das Beste, was Sie tun können, um einem solchen Angriff entgegenzuwirken.

Sie können auch andere Dinge tun, z. B. internes Next Hop Self-Routing, um sicherzustellen, dass der Datenverkehr, der für die Übertragung innerhalb des Netzwerks vorgesehen ist, keine Pakete von außerhalb verwendet. Sie sollten dies nicht nur für Ihr eigenes Netzwerk tun, sondern auch Upstream-Anbieter davon überzeugen, dasselbe zu tun.

Es gibt noch eine weitere nützliche Sache - die Grenzfilterung für eine bestimmte IP-Adresse, basierend auf dem Verständnis der Funktionsweise unserer Anwendung. Unsere Anwendung funktioniert beispielsweise mit verschiedenen Protokollen. Wenn ein UDP-Paket angezeigt wird, das nicht für unseren DNS-Server bestimmt ist, ist ein Fehler aufgetreten.

Seitdem haben wir unsere Netzwerke so segmentiert, dass sich IP-Adressen für Webserver von IP-Adressen für DNS-Server unterscheiden, und wir können unsere Upstream-Anbieter bitten, einfach den gesamten UDP-Verkehr zu blockieren, der zu dieser bestimmten IP-Adresse gelangt um die Sicherheit unseres Netzwerksegments zu gewährleisten. Diese Adressentrennung ermöglichte es uns, den Verkehr auf hoher Ebene aggressiver zu filtern.

Der BGP Flowspec-Filter ist unser wahrer Freund, es ist das von Cisco vorgeschlagene Protokoll. Trotz der Tatsache, dass es Fehler enthält, verwenden wir dieses Protokoll und bevorzugen, dass Transitanbieter es auch verwenden, da es uns ermöglicht, unsere Regeln auf entfernte Netzwerkknoten zu übertragen, die sich auf unsere Routen auswirken. Auf diese Weise können Sie schnell auf einen solchen Angriff reagieren.

Die dreistufige nLayer-Architektur verdient besondere Erwähnung, und ich möchte den Entwicklern von GTT meinen tiefen Dank aussprechen, die enorme Arbeit geleistet haben, um ihr Netzwerk besonders widerstandsfähig gegen Angriffe zu machen. Sobald sie die Höhepunkte dieses Angriffs sahen, schlugen sie den Verkehr selbst von den Grenzen ihres Netzwerks aus schnell. Haben Sie sich jemals gefragt, wie cool es ist, ein Tier-1-, Layer3- oder NTT-Anbieter zu sein? Ihre gesamte Arbeit ist ein solides Wochenende, da First-Tier-Anbieter niemanden für Verbindungen bezahlen und dies auch bedeutet, dass sie den Transit nicht an Dritte übertragen können. Als wir begannen, den Angriff zu blockieren, indem wir Segmente unseres Netzwerks trennten, konzentrierten sich die Auswirkungen auf eine kleine Anzahl von Tier-1-Anbietern, die im Zentrum des Angriffs standen, und ein „Schwarzes Loch“ bildete sich in ihrem Netzwerk, in das der gesamte Verkehr stürzte, weil er nirgendwo hingehen konnte . Daher war es für viele First-Tier-Anbieter ein schwieriger Test.

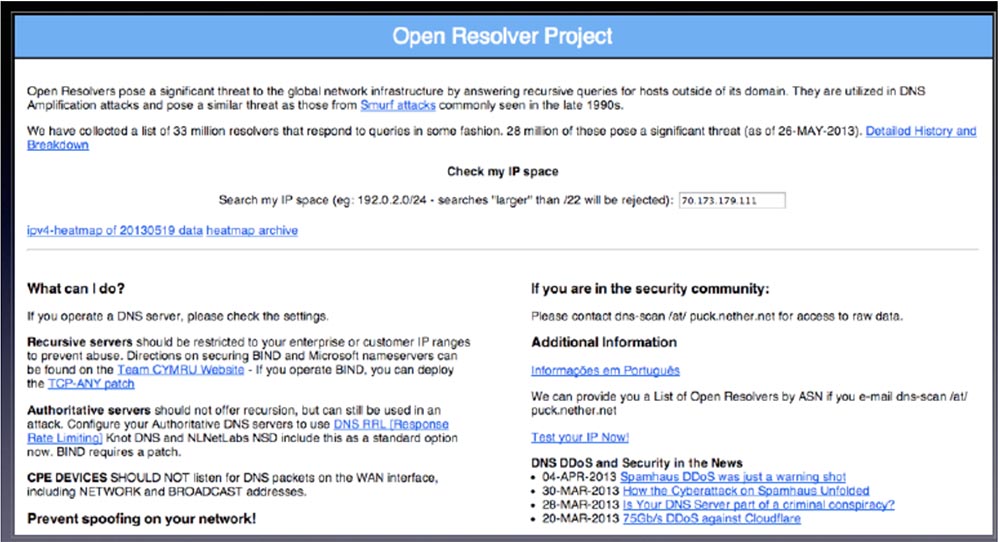

Dies ist einer der Gründe, warum Sie das Open Resolver-Projekt am ersten Montag nach dem Angriff erstellt haben. Die Jungs von nLayer sind wirklich ein technisch versiertes Team und sie haben uns sehr geholfen. Sie behandelten uns mit Verständnis und sagten nicht nur: "Verschwinde von hier, du verursachst zu viele Probleme für uns." Daher haben wir praktische Schritte entwickelt, mit denen Sie sicherstellen können, dass Ihre Netzwerke sicher sind.

Dies sind vier Empfehlungen, von denen die erste albern, aber offensichtlich klingt: Stellen Sie zunächst sicher, dass Sie nicht Teil des Problems sind! Ich denke, viele Leute haben Ihnen dies in den letzten Jahren erzählt. Halten Sie einfach mindestens eine Sekunde an und stellen Sie sicher, dass diese beiden Komponenten nicht in Ihrem Netzwerk ausgeführt werden.

Der erste ist offene Resolver. Wenn sie sich im IP-Adressraum des Unternehmens befinden und Ihre Kunden sie verwenden, müssen Sie sie blockieren oder die Geschwindigkeit des Datenverkehrs begrenzen. Es ist sogar noch besser, Resolver so zu konfigurieren, dass sie nur Datenverkehr akzeptieren, der direkt von Ihrem Netzwerk kommt.

Auf dieser Folie sehen Sie meinen Lieblingsartikel über The Register, geschrieben von Trevor Pott. Es heißt "Erkennen eines IT-Experten: Wie ich dem größten DDoS-Angriff geholfen habe".

Trevor schreibt: „Ich dachte, ich mache alles richtig. Es stellte sich jedoch heraus, dass ich einen offenen Resolver hatte und durch die Verkehrsprotokolle sah, wie Anfragen Spamhouse erreichten. “ Ich weiß, dass es Leute gibt, die für den Betrieb sehr großer Netzwerke mit offenen DNS-Resolvern verantwortlich sind. Auf diese Weise tragen Sie zur Entstehung des oben genannten Problems bei. Ich bitte Sie daher, buchstäblich eine Sekunde Zeit zu verbringen und sie loszuwerden.

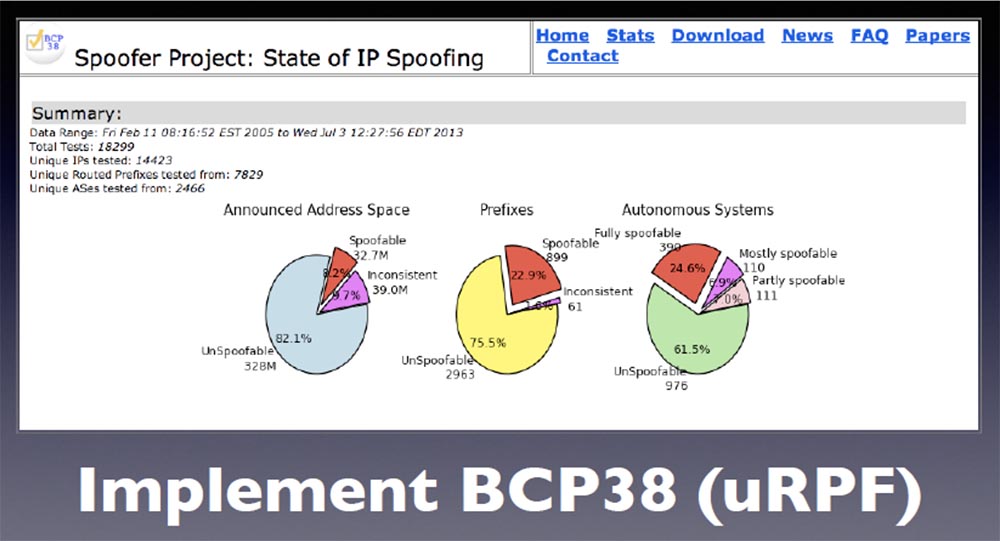

Stellen Sie zweitens sicher, dass Sie den BCP38 verwenden. Die Leute vom iBall-Netzwerk haben großartige Arbeit geleistet, aber viele der Leute, die hier die großen Netzwerke bereitstellen, glauben, dass das Netzwerk geschlossen ist, wenn sie keinen externen Zugriff zulassen.

Angenommen, Sie haben einen kompromittierten WordPress-Server in Ihrem Netzwerk, der Quellpakete fälschen kann, die nicht für Ihr Netzwerk bestimmt sind. Dies führt zu einem großen Problem für den Rest des Internets.

Das Problem sind offene Resolver, das sind 28 Millionen Resolver, deren Anzahl jede Woche zunimmt. Wir können dieses Problem nur durch gemeinsame Anstrengungen lösen. Sie müssen auf Ihren Grenzroutern Flags setzen, die sicherstellen, dass sie nur Pakete von vertrauenswürdigen Quellen in Ihrem Netzwerk empfangen. Wenn Sie dies tun, verweigern Sie Angreifern die Möglichkeit, diese Sicherheitsanfälligkeit auszunutzen. Die Schwierigkeit besteht darin, große gefährdete Maschinen zu entdecken, die in Netzwerken arbeiten und Spoofing ermöglichen.

Wenn Sie sich Brute-Force-Angriffe auf WordPress ansehen und es dort andere Angriffe gibt, beispielsweise über das Botnetz-Netzwerk, ist es für Sie schwierig zu erraten, dass der Grund genau die Fähigkeit ist, Spoofing zu verwenden.

Eine weitere Empfehlung ist die Verwendung wirklich zuverlässiger Protokolle. Sie können sagen: "Hey, ich habe diese IP-Adresse erhalten und den Dienst über UDP gestartet. Der Dienst verwendet TCP und anderen Datenverkehr über ICMP. Ich werde alle diese Protokolle mit derselben IP verknüpfen." Ich möchte Sie warnen, dass bei einem Problem, das Ihre Fähigkeit einschränkt, flexibel auf diese Art von Angriff zu reagieren, das Netzwerk problemlos segmentiert werden kann, sodass jedes Protokoll mit seiner eigenen IP-Adresse arbeitet. Am besten, wenn Sie den Upstream-Verkehr filtern können. Der Zweck eines dieser Angriffe besteht nicht darin, den Datenverkehr in Ihrem Netzwerk zu stoppen, sondern ihn so nahe wie möglich an der Datenverkehrsquelle zu blockieren. Indem Sie jemandem die Möglichkeit geben, den gesamten an jede IP gerichteten UDP-Datenverkehr mit Ausnahme der ausgewählten Adresse zu blockieren, wird die Angriffsfläche erheblich reduziert. die von einem Angreifer verwendet werden kann.

Somit funktionieren separate Protokolle für einzelne IPs effektiv bei der Interaktion mit Upstream-Anbietern. Sie stellen ihnen nur die Frage: "Hey, können Sie diese Art der Filterung implementieren?". Einer der Gründe, warum wir als Lieferanten Flowspec unterstützen, ist übrigens, dass wir sie zu Recht fragen können: „Leute, unterstützen Sie Flowspec?“ Und wenn sie mit „Ja“ antworten, ist das Gespräch beendet und Wir können unsere eigenen Filter so schnell am Rand des Netzwerks bereitstellen, wie wir möchten.

Die dritte Empfehlung ist die Implementierung der ACL-Infrastruktur, dh die Verwendung von Zugriffssteuerungslisten. Ich meine, ein Paket kann nicht für Ihr internes Netzwerk bestimmt werden, wenn seine Quelle nicht zu diesem internen Netzwerk gehört. Wenn ein Paket von Ihrem Netzwerk kommt oder von einem Edge-Router in Ihr Netzwerk gelangt, sollte es nicht durch die Infrastruktur Ihres internen Netzwerks „übertragen“ werden. Es gibt viele Möglichkeiten, diese Bestimmung umzusetzen. Sie können die Filterung anwenden, um zu verhindern, dass einige IP-Adressen die Netzwerkgrenzen erreichen. Sie können das Next Hop Self-Routing verwenden, um den Zugriff auf einige interne Adressen zu verhindern. Sie können RFC 1918-Protokolle im Netzwerk verwenden, um sicherzustellen, dass Ihre internen IPs nicht vorhanden sind wird für die Adressierung von außen verwendet.

Es kann wirklich zusätzliche Kopfschmerzen verursachen, da Sie gezwungen sind, die Einstellungen des Routers zu überprüfen, das VPN-Netzwerk wirklich zu verwenden, anstatt vorzutäuschen, es zu verwenden, und so weiter. Dies sind nicht die beliebtesten Lösungen. Wenn sie jedoch nicht implementiert sind, kann der Angreifer in Ihr Netzwerk schauen und auf die einzelnen Segmente zielen, um noch mehr Schaden anzurichten.

Die vierte Empfehlung lautet, dass Sie Ihren Upstream-Verkehr gut kennen sollten. Ich möchte noch einmal betonen, dass bei diesem Angriff keine komplexen Anwendungen oder Syn-Pakete verwendet wurden, sondern nur ein Höhlenmensch mit einem schweren Verein. In gewisser Weise sollten Sie mehr Transit haben als der Böse. Es kann 300 Gbit / s Verkehr erzeugen, und ich bin sicher, dass nur wenige der Anwesenden über Netzwerke mit einem solchen Verkehrsaufkommen verfügen können. Dies bedeutet, dass Sie einen Freund haben müssen, der viel ausgehenden Verkehr hat, und dass Sie, um ihn zur Zusammenarbeit zu bewegen, Ihren Rücken vor einem solchen Angriff schützen. Wir gehen sehr selektiv mit dem ausgehenden Verkehr um, mit dem wir arbeiten, um einen solchen Angriff rechtzeitig bemerken zu können.

Neulich habe ich mit dem technischen Leiter eines großen Transitanbieters gesprochen und ihn gefragt, ob er mir den Transit verkaufen würde, worauf er antwortete - nein, Leute, davon würden Sie als Kunden nur zusätzliche Kopfschmerzen bekommen.

Wir suchen jedoch nach solchen Zugriffen und zahlen den Anbietern sogar die Transitboni, die wir verwenden, denn wenn Angriffe dieser Art auftreten, möchten wir sie anrufen und um Hilfe bitten können, um die Folgen des Angriffs zu mildern. Sie müssen keine Netzwerke mit einem Durchsatz von 3-4-5 Terabit erstellen, wenn Sie den Spitzenverkehr auf Partnernetzwerke verteilen können.

Dies müssen keine Unternehmen mit leistungsstarkem DDoS-Schutz sein. Sie müssen lediglich die nLayer-Architektur verwenden, um ihre Arbeit wirklich gut zu erledigen und Ihnen bei Problemen zu helfen. Arbeiten Sie eng mit ihnen zusammen, um die Grenzen Ihres Netzwerks zu erweitern. Verwenden Sie eine Netzwerkkonfigurationsrichtlinie, mit der Sie sich der Grenze ihrer Netzwerke anschließen können. Anbieter sind dazu bereit, wenn Sie über kompetente Netzwerkanbieter verfügen. Das ist die ganze Geschichte über den 300-Gigabit-Angriff. Wir haben noch etwa 10 Minuten Zeit, um Ihre Fragen zu beantworten.

Ich bitte Sie, ein Mikrofon zu verwenden, wenn Sie damit einverstanden sind, in einer Schlange zu stehen, um eine Frage zu stellen. Eine weitere Neuerung, über die ich vergessen habe: Die Organisatoren von Blackhat möchten Feedback mit dem Redner haben. Wenn Sie Ihr Abzeichen von außen „aufleuchten“, übertragen sie Ihre Informationen an die NSA und erhalten auch Feedback. Ich habe über den ersten Teil gescherzt, aber der relative zweite ist wahr - Sie können das Feedback verwenden, um mich als Idioten zu bezeichnen und im Allgemeinen Fragen zu stellen.

Frage: Auf welche Verstärkungsprotokolle sind Sie neben UDP und 53 beim Ausführen von CloudFlare gestoßen?

Antwort: Sie fragen, gab es neben den genannten noch andere Amplifikationsprotokolle? Wir beobachten immer noch die Verwendung von ICMP bei der Durchführung des guten alten Schlumpfangriffs, aber nichts ist vergleichbar mit dem Ausmaß des Angriffs, von dem ich Ihnen erzählt habe. Daher werden wir nächstes Jahr kategorisch darauf bestehen, dass keine offenen Resolver verwendet werden, sondern ein legitimer, autorisierter DNS-Server. Verwenden Sie CloudFlare, Bind oder UltraDNS, um Ihre Netzwerke zu starten. Wenn Sie alle Domänen auflisten können, für die der autorisierte Server verantwortlich ist, suchen Sie nach Domänen mit sehr großen Namenslisten. Sie können Ihr Netzwerk schützen, da ein solcher Server diese bei Bedarf einschränken kann Verkehrsgeschwindigkeit. Wir haben viel Zeit für die Implementierung dieser Lösung aufgewendet, und ich werde dies gerne denjenigen mitteilen, die wirklich interessiert sind.

Frage: Das Botnetz wurde bei diesem Angriff nicht verwendet. Können Sie jedoch Ressourcen empfehlen, mit denen festgestellt werden kann, ob die von Ihnen kontrollierten großen Netzwerke das Botnetz zur Durchführung eines DDoS-Angriffs verwenden?

Antwort: Dies hängt davon ab, wo Sie sich befinden. Sie können beispielsweise in Organisationen, die das Verhalten des Botnetzes überwachen, nach solchen Tools suchen und eines finden, das Ihren Anforderungen entspricht. Wenn Sie ein Open Source-Projekt benötigen, empfehle ich Honeypot, das vor einigen Jahren erschien. Damit überwachen wir effektiv einen erheblichen Teil der globalen Botnetz-Netzwerke. Sie können den Bereich Ihrer IP-Adressen angeben und es wird angezeigt, ob dort schädliche Netzwerke vorhanden sind. Dies ist nur eines von vielen solchen Projekten. Sie können einfach nach Mustern abnormalen Datenverkehrs in Ihrem Netzwerk suchen. Wenn Sie also Gigabit-Datenverkehr sehen, der an dieselbe IP-Adresse gesendet wird, und es keinen vernünftigen Grund gibt, warum dies zu einem bestimmten Zeitpunkt geschieht, tritt dieser Datenverkehr wahrscheinlich auf nicht von einem Webserver, sondern von einem Botnetzwerk. Dies sollte Sie misstrauisch machen.

Frage: Google hat einen der beliebtesten offenen DNS-Resolver. Glauben Sie nicht, dass dies Probleme verursachen kann?

Antwort: Sie haben viel Arbeit geleistet, um den Datenverkehr zu begrenzen. Der beste Weg, dies zu überprüfen, besteht darin, dieselbe digANY-Anfrage zu verwenden, die ich Ihnen als Beispiel gegeben habe, und die IP-Adresse des PCCW-Netzwerks durch die Adresse 888 zu ersetzen. Jeder der Anwesenden kann diese Anfrage nur an eine senden Mal wiederholen, es wird nicht funktionieren. . , – UDP, , , , .

: , BGP Flowspec, , , , , , BGP Flowspec?

: , BGP Flowspec, - Cisco, . , , , . , Flowspec , . , Juniper, Flowspec. , 12 Cisco .

: Flowspec CloudFlare?

: , . , , Flowspec. , . , Flowspec, , . , , upstream-.

: CloudFlare, . , - , . , : «, »?

: , , . , , , , . , DDoS- , , 300 / . , Akamai, . , , «», , . , , .

, , , , . , , , . , , Akamai, Amazon, CloudFlare, Google, , , . , , ?

: , BC38, , DNSSec…

: , DNSSec!

: , , DNSSec, , ?

: . , DNSSec , . ? . , , – DNSSec , . , DNSSec, , , DNS-, .

DNSSec, , , , DNSSec. , Cloudflare, DNS, , . DNS- .

: upstream- ? .

: , , , upstream-. , . CloudFlare , , .

, , , - . , DNS DDoS: , , , .

Frage: Könnte es sein, dass Sie Ihre Ausgaben für die Zahlung von übermäßigem Datenverkehr aufgrund eines DDoS-Angriffs auf Ihre Kunden verlagern und diese Entscheidung dadurch motivieren, dass sie zu viel Geld von Ihnen verlangen?Antwort: Sie unterschätzen, wie viel Geld wir auf der Bank haben!Ich danke Ihnen allen, ich werde mich freuen, mit Ihnen an einem anderen Ort zu sprechen, und jetzt ist es Zeit, diese Plattform an den nächsten Redner abzutreten.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Frühjahr kostenlos, wenn Sie ein halbes Jahr bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?