Früher oder später, aber die meisten fantastischen Geschichten werden wahr. In der Welt der Informationssicherheit geschah dies, sobald Edward Snowden Informationen über PRISM veröffentlichte, das Tool der NSA zur Verfolgung von Benutzern im Netzwerk. In diesem Artikel werde ich den effektivsten Weg beschreiben, um meine Daten vor neugierigen Blicken zu schützen.

Schwänze

Zunächst sollten Sie sich mit der Hauptfigur dieses Artikels vertraut machen. Ohne dieses Betriebssystem müsste man nicht versuchen, die Tür zur Welt der Anonymität zu öffnen. Schwänze werden mehr als 20.000 Mal am Tag verwendet, Journalisten und Menschenrechtsaktivisten verwenden Schwänze, um Straftaten gegen Regierungen und Unternehmen anzuprangern.

TheAmnesicIncognitoLiveSystem ist ein Betriebssystem, das Sie auf fast jedem Computer von einem USB-Stick oder einer DVD ausführen können.

Dieses Betriebssystem zielt darauf ab, Ihre Vertraulichkeit zu wahren, und Anonymität hilft Ihnen dabei, das Internet anonym zu nutzen und die Zensur zu umgehen. Alle Verbindungen müssen über das TOR-Netzwerk geführt werden und hinterlassen keine Spuren auf dem Computer, den Sie verwenden, und verwenden die neuesten kryptografischen Tools, um Ihre Dateien, E-Mails und E-Mails zu verschlüsseln. Instant Messaging und Ausblenden aller Dateien und Verzeichnisse auf elektronischen Medien.

· Installieren Sie die Schwänze

Beginnen wir mit der Installation dieses Wunders. Wir benötigen ein USB 8 GB (min.), Ein Ätzprogramm und eine halbe Stunde Zeit.

Gehen Sie zunächst hierher und laden Sie das Bild direkt herunter. In meinem Fall ist dies Version 3.12. Laden Sie dann das Etcher-Programm herunter, um unser Betriebssystem von der offiziellen Website zu installieren, und fahren Sie dann mit der Installation fort. Die Benutzeroberfläche dieses Programms ist intuitiv: Wählen Sie das Betriebssystem-Image, das Flash-Laufwerk und drücken Sie Start. Der Vorgang dauert ca. 5 Minuten. Nachdem der Image-Download abgeschlossen ist, ohne den USB-Anschluss zu trennen, starten Sie den Computer neu, rufen Sie das BIOS auf und wählen Sie das USB-Flash-Laufwerk als Startgerät aus. Als nächstes booten Sie davon.

· Vorkonfigurierte Schwänze

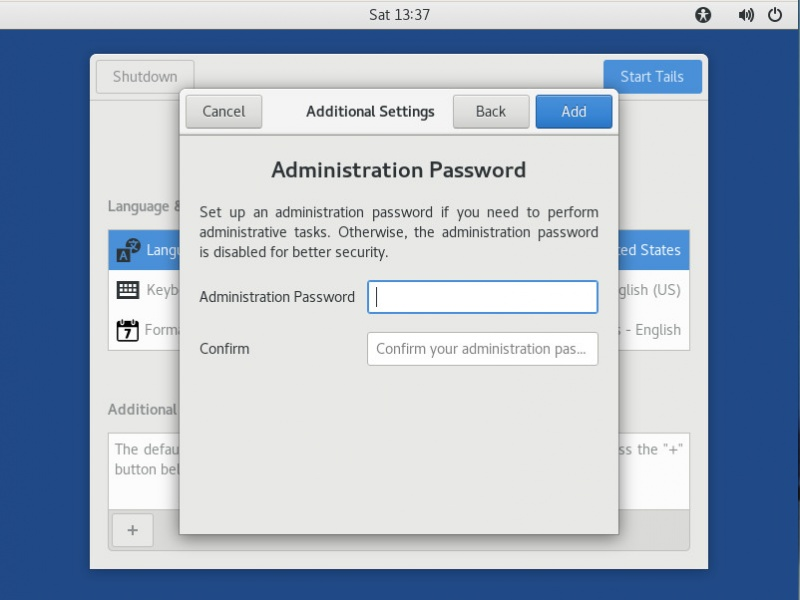

Jetzt sehen Sie das Begrüßungsmenü, es wird Sie jedes Mal treffen, wenn Sie sich anmelden, und ich rate Ihnen, immer die folgenden Einstellungen anzuwenden. Sie müssen zusätzliche Einstellungen vornehmen, dort legen wir das Administratorkennwort, das Spoofing der MAC-Adresse, die Verbindung über Tor und Bridges fest.

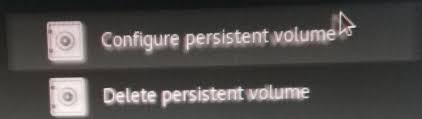

Und wieder brauchen wir die Registerkarte "Anwendungen". Wechseln Sie in den Ordner TAILS und konfigurieren Sie das persistente Volume.

Wir gingen zum Persistent Wizard. Zuerst legen wir ein Passwort fest, das jedes Mal eingegeben werden muss, wenn Tails eingeschaltet wird. Nachdem wir eine Reihe von Elementen mit Optionen gesehen haben - die Dateien und Einstellungen, die gespeichert werden sollen, setzen Sie den Vogel auf den gewünschten Wert.

· Speichern von Dateien und Einstellungen für persistente Volumes

Bevor Sie Tails pumpen, müssen Sie lernen, wie Sie die Ergebnisse ihrer Verbesserungen speichern. Tails dient nicht zum Speichern installierter Programme, Einstellungen und Dateien beim Herunterfahren. Die Entwickler haben jedoch die Möglichkeit bereitgestellt, bestimmte Daten in dem zuvor erstellten persistenten Abschnitt zu speichern. Um beispielsweise ein Programm zu installieren, müssen Sie zum Synaptic-Paketmanager wechseln, ein neues Programmrepository angeben und das gewünschte auswählen. Und nur um einige Dateien zu speichern, verschieben Sie sie nach Home / Persistent.

Trotz der Tatsache, dass die Sitzung selbst beim Ausschalten des Computers nicht gespeichert wird, werden APT-Pakete (Einstellungen, Browsererweiterungen usw.) mit den richtigen Einstellungen im dauerhaften Abschnitt gespeichert. Dies ermöglicht die Bereitstellung aller erforderlichen Programme während des Startvorgangs des Betriebssystems.

· Datenschutz in dauerhaftem Volumen

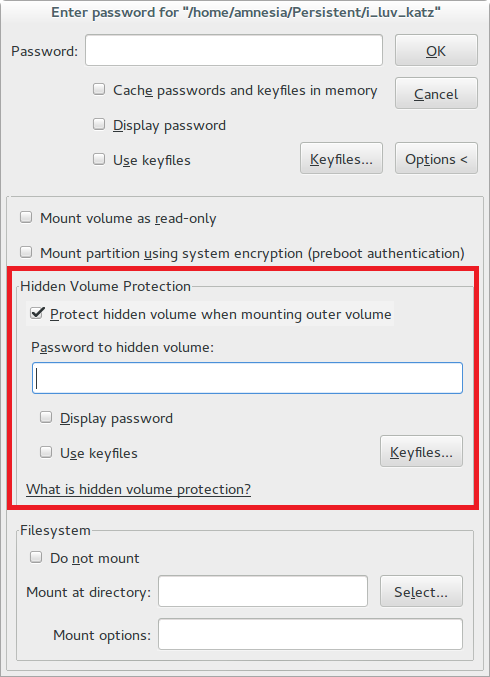

Persistent Volume ist standardmäßig verschlüsselt, aber es gibt ein Problem: Sie können alles entschlüsseln, aber nicht finden. Damit unser beständiger Abschnitt nicht erkannt werden kann, verwenden wir etwas Besseres als von den Entwicklern empfohlen.

Der versteckte Abschnitt ist nicht sehr bequem zu verwenden. Wenn Sie dieses Programm nicht installieren müssen und TrueCrypt nicht benötigen, überspringen Sie dieses Element.

Daher empfehlen Tails-Entwickler die Verwendung von Cryptsetup, aber der von diesem Tool erstellte Abschnitt ist recht gut versteckt. Warum einen solchen Abschnitt erstellen, wenn er gefunden werden kann, sodass TrueCrypt verwendet wird ? Der von diesem Tool erstellte Abschnitt kann nicht erkannt werden. PS Trotz der Tatsache, dass das TrueCrypt-Projekt bereits 2014 abgeschlossen wurde, passt es zu uns, da es Menschen gab, die sich weiterentwickelten.

Der TrueCrypt-Abschnitt ist ausgeblendet, sodass das Betriebssystem ihn erst findet, wenn Sie das gewünschte Kennwort eingeben.

Daher kann es beim Schreiben von Dateien in unseren versteckten Bereich beschädigt werden.

Um die Hunde im versteckten Bereich beim Erstellen nicht zu beschädigen, müssen Sie das Kontrollkästchen wie im folgenden Screenshot aktivieren.

· TOR-Browser

Dieser Browser ist allen bekannt, die an Internetsicherheit interessiert sind und mindestens einmal versucht haben, verschiedene Sperren zu umgehen, sei es Rutracker oder andere blockierte Dienste.

Die erste Registerkarte, die wir benötigen, ist Browser-Datenschutz. Wir haben es so eingestellt, dass es immer im privaten Anzeigemodus funktioniert, Schutz vor Nachverfolgung - immer gefälschte und betrügerische Inhalte - wir schließen alles ein.

Klicken Sie nun auf TorButton, diese Schaltfläche links neben der Suchleiste. Hier wählen wir das maximale Schutzniveau.

Der stärkste Browser-Schutz ist natürlich "Add-Ons". Sie schützen Sie vor dem Verfolgen beim Surfen im Internet. Schädliche Websites werden blockiert. Einige von ihnen werden bereits im Voraus von den Entwicklern in TOR installiert, bieten jedoch keinen vollständigen Schutz.

Verbindung trennen - Vertraulicher Werbeblocker: Blockiert Tracker, Google Analytics / Yandex-Statistiken usw. - Das Hauptmittel zum Verfolgen Ihres Browserverlaufs, Ihres Standorts und vieler anderer Daten.

Adblock Plus - Blockiert Tracker, Bergbau, Werbung usw.

User-Agent Switcher - Ändert automatisch Ihren Fingerabdruck auf Ihrem Computer / Browser.

Man in the Middle - Schützt vor dem Abfangen von Internetverkehrs- \ MITM-Angriffen. Diese Erweiterung kann vor dem Erweiterungsfeld ausgeblendet werden.

WebRTC deaktivieren - Das WebRTC-Protokoll bietet echte IP-, TOR-Verbindungen und andere Daten, auch wenn Sie andere Sicherheitsfunktionen verwenden. Deaktivieren Sie dieses Protokoll.

Jetzt sollten Sie diese Erweiterungen konfigurieren.

NoScript - Diese Erweiterung muss abhängig von der gewünschten Schutzstufe konfiguriert werden. Beachten Sie jedoch, dass die meisten Websites nicht ordnungsgemäß funktionieren, wenn Sie die Kontrollkästchen überall aktivieren.

Https Everywhere - Klicken Sie auf die Schaltfläche dieses Add-Ons und setzen Sie in beiden Absätzen ein Häkchen.

AdBlock Plus - Gehen Sie zu den Einstellungen und wählen Sie in den "Filtern von Drittanbietern" zusätzliche Datenbanken aus.

User-Agent Switcher - Hier wählen wir einen Spread von 25% und alle UserAgents.

Beigefügt

Nun, Sie sind vor Tracking geschützt und können mit einer ruhigen Seele im Internet surfen, aber in Tails gibt es auch Software, die bereits im Betriebssystem enthalten ist, und ich werde Ihnen davon erzählen

· Kommunikation

Für die Kommunikation sind Tails mit Pidgin, OnionShare und Thunderbird ausgestattet. Wir werden uns um alles kümmern. Pidgin fungiert als Chat-Client mit einem Add-On zum Verschlüsseln von Nachrichten, OnionShare zum Freigeben von Dateien und Thunderbird zum Versenden von E-Mails.

· Verschlüsselung und Datenschutz

Da dieses Betriebssystem auf Anonymität und Sicherheit ausgerichtet ist, hat das Entwicklungsteam viele interessante Tools für die Anonymisierung investiert. Das MAT-Programm löscht beispielsweise Dateimetadaten, die viele persönliche Informationen über den Ersteller enthalten können. Wie ich bereits sagte, gibt es in Tails viele solcher Programme, sodass Sie ihre Liste auf der Website des Entwicklers anzeigen oder selbst erkunden können

· Andere nützliche Software

Die Entwickler haben sich nicht auf die Software beschränkt, die für einen Benutzer nützlich ist: LibreOffice, Gimp und Inkscape, pdf-redact-tools und einige andere.

· Anstelle einer Schlussfolgerung

Jetzt haben Sie etwas über echte Sicherheit im Internet gelernt, deren Name Tails ist. Hier habe ich nicht über alle Funktionen dieses Live-Betriebssystems gesprochen, sondern nur einen kurzen Überblick über die Installation gegeben.

Installieren, verwenden, lernen.