Hallo% Benutzername%!

Kryptografische Algorithmen in Russland durchlaufen keine offenen Wettbewerbe, sie lassen uns einfach im Stich. Und früher oder später wird es zu uns zurückkommen. Dieser Artikel handelt von der nächsten Studie unserer GOSTs.

2016

zeigten Forscher

, dass die Permutationstabelle in den russischen Hashing- und Verschlüsselungsalgorithmen Kuznechik und Stribog eine Struktur aufweist, die alles andere als zufällig ist. Dies ist bereits der Fall, nachdem in Stribog ein

geringfügiger Fehler festgestellt wurde, der die Haltbarkeit von 2

512 auf

2.266 verringert.

Am 29. Januar 2019 wurde eine

neue Studie , Partitionen in der S-Box von Streebog und Kuznyechik, veröffentlicht, die deutlich auf die theoretische Möglichkeit einer

Hintertür in diesen Algorithmen hinweist.

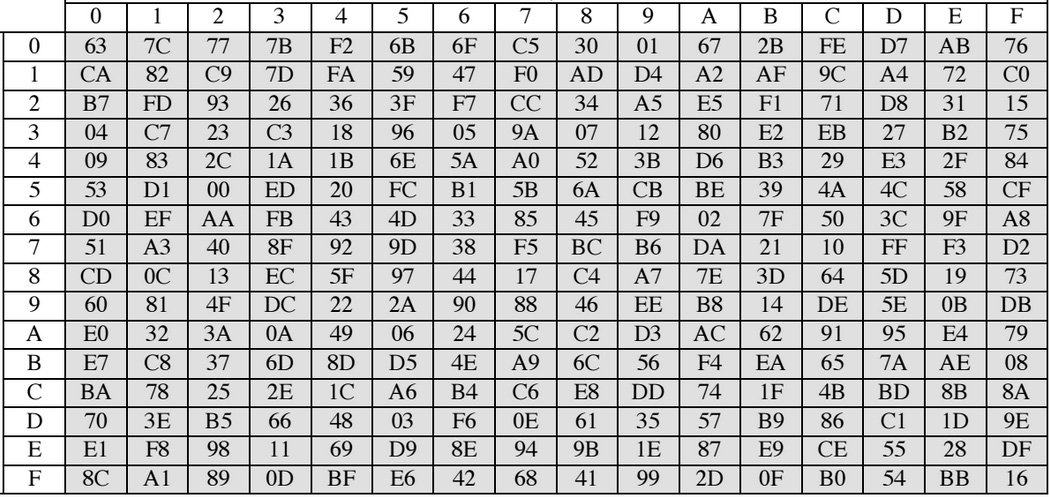

Daher ist S-Box - oder die Ersatztabelle - ein wichtiges Sicherheitselement in vielen symmetrischen Verschlüsselungs- und Hashing-Algorithmen. Ein Beispiel für eine solche Tabelle ist in der Abbildung dargestellt.

Im Allgemeinen ordnet diese Tabelle eine Folge von Bits einer anderen zu. Aber nach welchem Prinzip ist immer eine große Frage.

Regierungsbehörden beschränken sich häufig auf Veröffentlichungen ohne rationale Erklärung. Im Fall von DES schlug die NSA vor, die S-Box zu ändern, bevor der Algorithmus zum Standard wurde. Erst nach vielen Jahren wurde klar, dass diese Änderung tatsächlich die Resistenz von DES gegen differentielle Kryptoanalyse erhöhte.

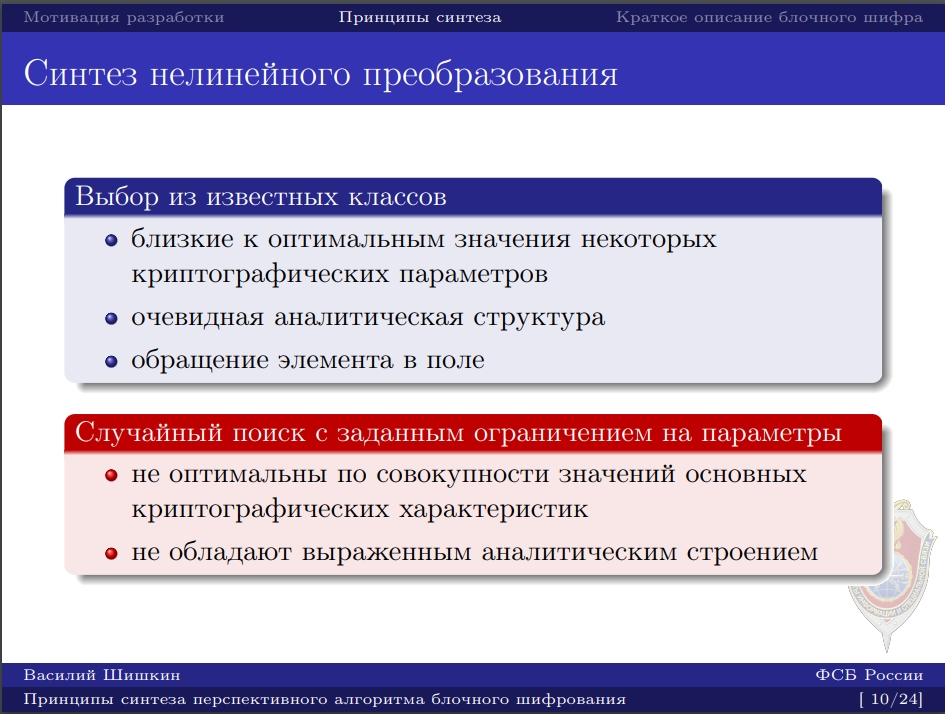

Bei den neuen GOSTs ist nicht alles so rosig. Die Autoren erklärten, dass die Substitutionstabelle zufällig ausgewählt wurde. Hier ist eine Folie aus der

Darstellung des Algorithmus, die angibt, dass die Autoren die Tabelle zufällig ausgewählt haben. Damit es keine explizite Struktur gibt, die zu einer effektiven Kryptoanalyse beitragen würde. (Rot ist das, was sie gewählt haben)

Diese Tabelle

Aber erstens wurde es, wie sich herausstellte, nicht zufällig generiert, sondern mit Hilfe eines listigen Algorithmus, der 2015

aufgegriffen wurde .

Zweitens gaben die Autoren die Versuche, den Grund für diesen Ansatz beim Design von S-Box herauszufinden, nicht auf und stießen auf sehr interessante Ergebnisse.

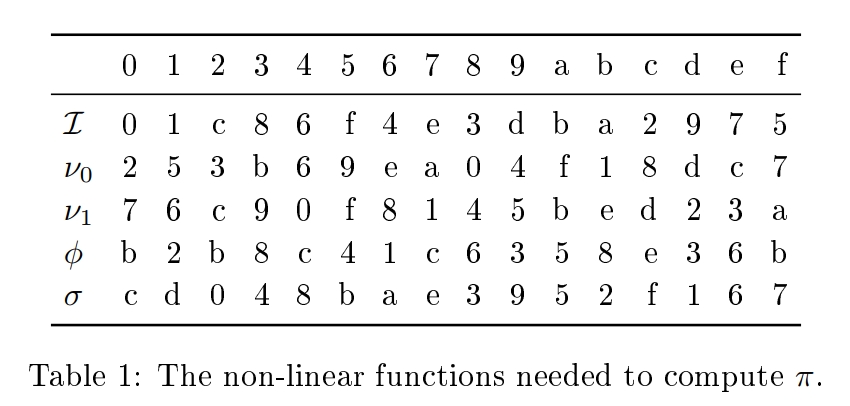

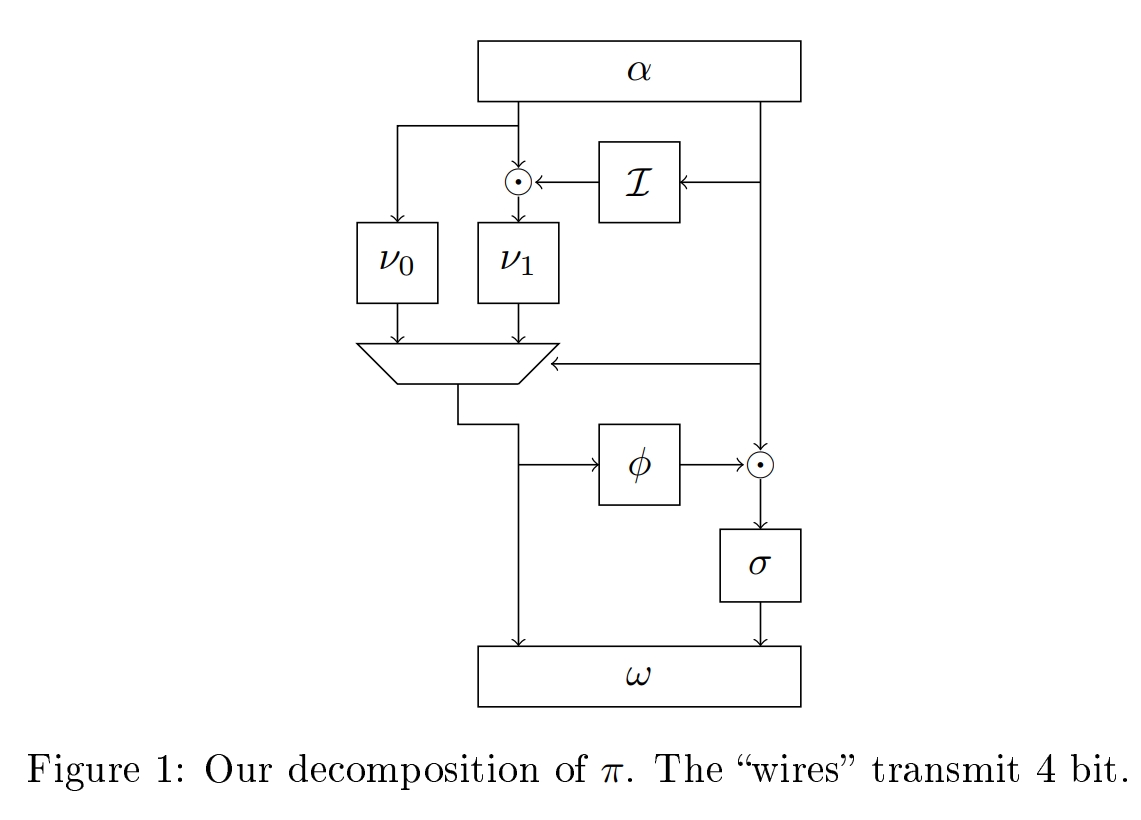

Es stellte sich heraus, dass die Algorithmen, die die Ersetzungstabelle bilden, mehrere sind. Verschiedene Forschergruppen beschrieben völlig unterschiedliche Algorithmen, die fast nichts gemeinsam haben, aber an dieselbe Tabelle kommen.

Dies veranlasste die Autoren der ursprünglichen Studie, sich eingehender mit der Struktur dieser Algorithmen zu befassen und gemeinsame Elemente zu finden, die ihnen erfolgreich gelungen sind.

Tklog

TKlog ist ein Permutationskonstrukt, das die Autoren der Kryptoanalyse nach dem russischen Büro von TK-26 benannt haben, in dem Grasshopper und Stribog erstellt wurden. Ihre Beschreibung geht weit über den Rahmen dieses Artikels hinaus. Wer dies wünscht, kann sich auf das

Original beziehen. Kurz gesagt, seine Schlüsseleigenschaft ist die Verwendung diskreter Logarithmen, genau wie bei der asymmetrischen Kryptographie.

Wichtig ist, dass beide Versionen der Ersetzungsfunktion aus GOST-Algorithmen ein Sonderfall des TKlog-Designs sind. Sowie eine weitere Ersatzfunktion aus

dem belarussischen BelT-

Algorithmus . Die Funktionen sind unterschiedlich, aber auf einen beschränkt.

Die Tatsache, dass es nur sehr wenige verschiedene TKlog-Konvertierungsoptionen gibt, legt die absichtliche Verwendung dieser bestimmten nicht randomisierten Struktur anstelle der auf der Folie gezeigten zufälligen Struktur nahe.

Partitionen in benachbarte Klassen

Eine Schlüsseleigenschaft der TKlog-Konvertierung ist, dass sie mit sogenannten Cosets funktioniert. Und vergleicht einander.

Das Problem ist, dass diese benachbarten Klassen wie bei allen herkömmlichen Algorithmen multiplikativ sind. Und sie sind additiv.

Der einzige bekannte Fall, in dem additive benachbarte Klassen zum Ersetzen von Blockchiffren verwendet wurden, ist die

spezielle Erstellung einer Hintertür . Informationen dazu gibt es im Jahr 2016.

Solche Hintertüren heißen NOBUS, abbr. von NObody Aber US, dies sind Schwachstellen, die nur von den Autoren der Algorithmen selbst ausgenutzt werden können.

Anstelle einer Schlussfolgerung

Die Autoren der Kryptoanalyse präsentierten keine neuen Angriffe auf bestehende GOST-Algorithmen, stellten jedoch eine faire Frage zur Angemessenheit dieses gesamten Zirkus mit einer angeblich zufälligen Permutationstabelle.

Die NSA hat kürzlich versucht, ihre leichten symmetrischen Algorithmen Simon und Speck in die Standards zu integrieren. Und die Tatsache, Ersatztische mit einem Design zu haben, dessen Beschreibung nicht angegeben wurde, reichte aus, um sie von überall her mit angepissten Lappen auszutreiben.

Wir haben keine solche Gelegenheit.

PS: Vergessen Sie nicht, dass Stribog verwendet wurde, um die Parameter der neuen elliptischen GOST-Kurven zu generieren. Damit wurde die mystische Konstante W gehasht.