In der traditionellen Überschrift "Was stimmt noch nicht mit dem Internet der Dinge?" Wurde letzte Woche eine wissenschaftliche Studie mit Spezialisten der University of Michigan und der brasilianischen Federal University of Pernambuco hinzugefügt. Die Studie untersuchte 96 IoT-Geräte für ein Smart Home aus der Liste der Bestseller auf der Amazon-Website. Wissenschaftler haben Anwendungen zur manuellen Verwaltung dieser Geräte von einem Smartphone aus analysiert, sowohl manuell als auch mithilfe automatisierter Tools zur Analyse der Netzwerkkommunikation. Zunächst suchten sie nach Schwachstellen, die aufgrund einer unzureichend sicheren Verbindung die Kontrolle über IoT-Geräte übernehmen könnten.

Für 96 verschiedene Geräte wurden 32 einzigartige Steuerungsanwendungen zusammengestellt. Die Hälfte von ihnen verschlüsselt entweder den Datenverkehr bei der Arbeit mit IoT nicht oder verwendet feste Verschlüsselungsschlüssel. Dementsprechend kann nicht nur der Eigentümer die Geräte steuern, sondern im Allgemeinen jeder mit einer Einschränkung - wenn Sie Zugriff auf das lokale Netzwerk haben. Die Studie in PDF ist

hier , eine kurze Zusammenfassung in russischer Sprache ist in

diesen Nachrichten . Wir werden auf die interessantesten Details der Arbeit eingehen.

Im Gegensatz zu einer typischen Sicherheitsstudie, die sich normalerweise auf eine bestimmte Sicherheitsanfälligkeit eines bestimmten Geräts konzentriert, bietet die wissenschaftliche Arbeit brasilianischer und amerikanischer Experten einen integrierten Ansatz. Es kann theoretisch verwendet werden, um die Sicherheit aller IoT-Geräte zu bewerten, die eine Verbindung zum Internet und / oder zum lokalen Netzwerk herstellen können. Der Ansatz stellte sich wie folgt heraus: Wir beschränken uns auf das Studium von Steuerungsanwendungen und deren Interaktion mit den Geräten des Smart Home. Lücken in den Geräten selbst werden nicht berücksichtigt - es wird davon ausgegangen, dass Sie, wenn der Client-Teil anfällig ist, nicht weiter graben können und daher alles schlimm genug ist.

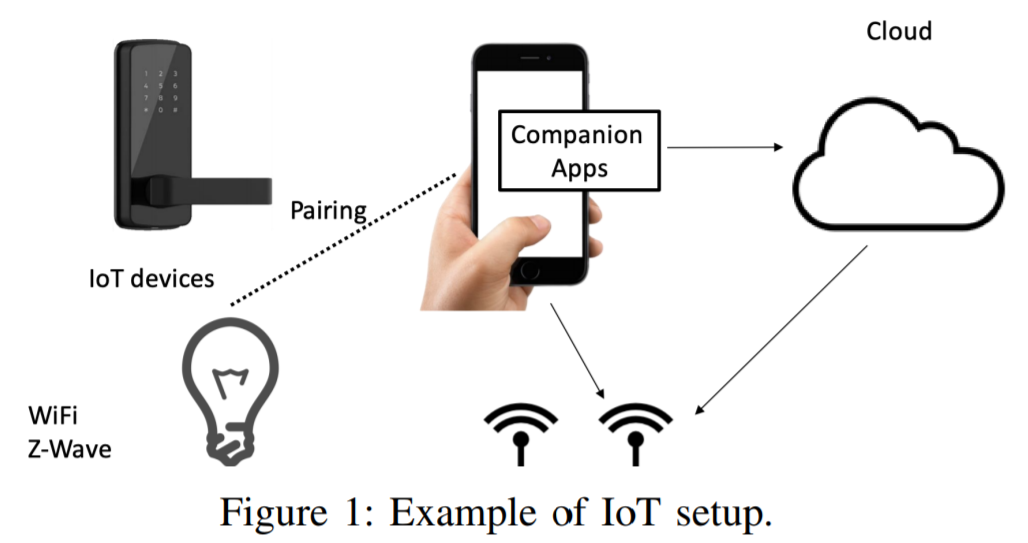

Das Betriebsschema eines typischen Geräts wie einer CCTV-Kamera umfasst die Interaktion mit einem Smartphone über einen Controller - entweder direkt über ein lokales Netzwerk oder über ein Cloud-System auf der Herstellerseite. Zunächst kauften die Forscher die fünf beliebtesten Smart-Home-Geräte und untersuchten sie manuell. Probleme wurden sofort erkannt - zum Beispiel bei einer solchen ferngesteuerten TP-Link-Steckdose:

Die Erstkonfiguration des Geräts über die Anwendung auf dem Smartphone erfolgt vollständig ohne Verschlüsselung. Während des normalen Betriebs wird eine Datenverschlüsselung bereitgestellt, der Verschlüsselungsschlüssel ist jedoch einer für alle Geräte der Serie. Um die praktischen Konsequenzen dieses Ansatzes zu bestätigen, haben die Forscher ein

Video hochgeladen, in dem die Möglichkeit bestätigt wird, die Kontrolle über das Gerät zu übernehmen. Die Untersuchung von fünf Geräten ermöglichte es uns, Fragen zu formulieren, deren Antworten später mit einem (meist) automatisierten Analysesystem gefunden wurden:

- Wird der "Standard" -Verschlüsselungsschlüssel in der verwendeten Firmware verwendet?

- Gibt es eine direkte Verbindung zwischen dem Gerät und dem Smartphone über das lokale Netzwerk?

- Senden die Anwendung und das Gerät Broadcast-Nachrichten über das Netzwerk?

- Wird ein absichtlich anfälliges Kommunikationsprotokoll verwendet?

Die Antworten für die vier ausgewählten Bewerbungen lauteten wie folgt:

Kasa Smart ist eine Anwendung für TP-Link-Geräte wie den oben genannten Smart Socket.

LIFX ist Hersteller von ferngesteuerten Lampen. WeMo wurde von Belkin entwickelt und e-Control ist

BroadLink . In beiden Fällen geht es um die Steuerung von Beleuchtungs- und Elektrogeräten, Fernsehgeräten und Haushaltsgeräten über Infrarot sowie Sicherheitssystemen. Im Fall von WeMo stellten die Forscher einen Mangel an Verschlüsselung und jeglicher Autorisierung bei der Kommunikation mit Geräten im lokalen Netzwerk fest. Durch das Abfangen von Netzwerkpaketen konnten Wissenschaftler ein Skript erstellen, das Belkin-Smart-Geräte ohne Wissen des Eigentümers steuert.

Allgemeine Forschungsergebnisse: 16 Anwendungen verwenden entweder keine Verschlüsselung oder werden mit einem festen Schlüssel verschlüsselt. 18 Anwendungen kommunizieren mit Geräten in einem lokalen Netzwerk, 14 nur über den Server des Herstellers. 6 Anwendungen verwenden anfällige Kommunikationsprotokolle. Das Register

forderte Kommentare von den in der Studie genannten Unternehmen an. Der Kommentar des Herstellers von LIFX-Smart-Lampen lautet, dass das Unternehmen ein Gleichgewicht zwischen Sicherheit und Komfort sucht, und dies ist im Allgemeinen das Hauptproblem von IoT-Geräten.

Die direkte Kommunikation zwischen Geräten (oder einem Controller) und einem Smartphone über ein lokales Netzwerk schützt den Benutzer vor dem plötzlichen Konkurs des Herstellers oder der Beendigung des Supports für veraltete Geräte. Wenn in dieser Situation Ihr IoT an die Cloud gebunden ist, sehen Sie sich einem zerbrochenen Stück Eisen gegenüber. Aber auch das Argument der Hersteller, dass die Kommunikation im lokalen Netzwerk nicht geschützt werden muss, ist umstritten. Ein lokales Netzwerk kann gehackt werden, und es besteht auch die Möglichkeit, ein Gerät zu gefährden, das Zugriff darauf hat. Die zahlreichen Schwachstellen von Routern, die Einstellungen, die Sie durch Öffnen des richtigen Links im Browser ändern können, bestätigen dies.

Die Studie liefert Beispiele für „korrekte“ Geräte, bei denen die Interaktion mit der Steuerungsanwendung nur über das Cloud-System erfolgt, wobei die übertragenen Daten mit der erforderlichen Verschlüsselung versehen sind. Dies sind die Produkte von Nest und EZVIZ. Es implementiert auch eine relativ sichere Methode zum anfänglichen Konfigurieren des Geräts. Im ersten Fall handelt es sich um einen zufälligen Authentifizierungscode, der auf dem Gerätebildschirm angezeigt wird. Im zweiten Fall wird eine eindeutige Autorisierungszeile in Form eines QR-Codes auf das Gerät angewendet, der gescannt werden muss.

Die von Forschern in dieser Arbeit festgelegten Prioritäten können ebenso in Frage gestellt werden wie Ideen zum richtigen Ansatz zum Schutz der Kommunikation von Smart-Home-Systemen. Zumindest bestätigt die Studie erneut, dass es sich nicht lohnt, den Schutz von Kommunikationskanälen auch in einem lokalen Netzwerk bewusst zu verringern. Die Folgen können schwerwiegend sein, insbesondere wenn unsichere Methoden von intelligenten Alarmen oder einem mit dem Internet verbundenen Türschloss verwendet werden.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.