Es ist für niemanden ein Geheimnis, dass durch die Installation eines Antivirenprodukts zusätzliche Angriffsmethoden geöffnet werden können. Ich war jedoch sehr überrascht, dass das Auffinden und Ausnutzen solcher Sicherheitslücken in einigen Produkten auch im Jahr 2018 kein Problem darstellt.

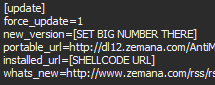

UpsDie erkannte Sicherheitsanfälligkeit ist in der Prozedur zum Aktualisieren des Antivirenprodukts enthalten. Aktualisierungskonfigurationsdateien werden über eine normale http-Verbindung übertragen und können von einer Person gelesen werden (was keine Sicherheitsanfälligkeit darstellt). In den Antworten von den Servern des Unternehmens wurden Links zu den Aktualisierungsdateien gefunden, die das Antivirenprogramm ausführt, wenn eine neue Version erkannt wird.

URL aktualisieren

URL aktualisierenSehr überraschend ist die Tatsache, dass selbst ein einfaches Ersetzen einer Datei-URL eines Drittanbieters zu einer

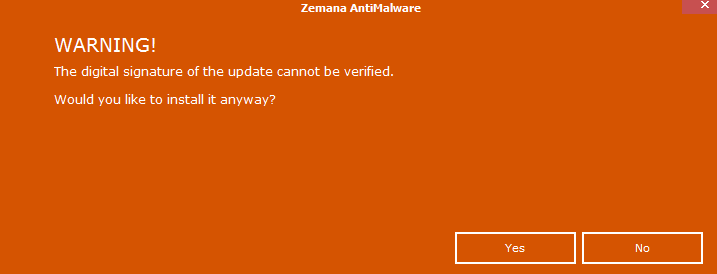

seltsamen Antiviren-Warnung führte.

Möchten Sie eine Datei mit Systemrechten ausführen?

Möchten Sie eine Datei mit Systemrechten ausführen?Wenn der Benutzer zustimmte, ohne den Trick zu bemerken, lud das Antivirenprogramm die Datei eines Drittanbieters auf den Computer herunter und führte sie mit SYSTEM-Berechtigungen aus. Darüber hinaus kann dies nicht unbedingt ein Benutzer mit Administratorrechten sein.

Jemand, der gesund ist, wird jedoch zustimmen, ein solches „Update“ zu installieren. Mal sehen, wie man diese Benachrichtigung umgeht. Alle Update-Dateien sind digital signiert und

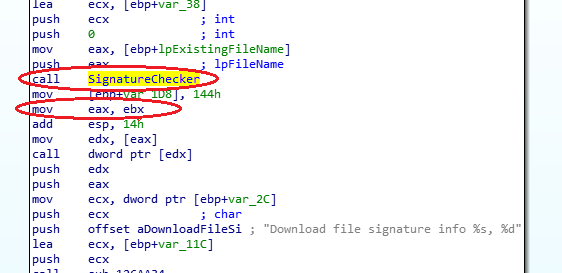

müssen vor der Ausführung überprüft werden. Werfen wir einen Blick auf die Funktion ZmnAppUpdater und sehen einen interessanten Abschnitt der Stelle, an der die SignatureChecker-Funktion in der Datei ZAM.exe aufgerufen wurde

Verpasste Überprüfung

Verpasste ÜberprüfungDiese Funktion sollte die digitale Signatur der exe-Datei überprüfen und einen Bestätigungsergebniscode zurückgeben. In der Funktion ZmnAppUpdater haben die Autoren dies jedoch vergessen (Ergebnis EAX = 0x80096010 (TRUST_E_BAD_DIGEST)). Somit ist es möglich

, beliebigen Code auf einem Remote-System mit SYSTEM-Rechten auszuführen, ohne mit dem Benutzer zu interagieren, indem nur der Angriff „Mann in der Mitte“ ausgeführt wird. Wir klonen das Sicherheitsverzeichnis der ursprünglichen Update-Datei in eine gefälschte Update-Datei und kümmern uns nicht darum, dass die digitale Signatur vom Betriebssystem nicht überprüft werden kann. Das Antivirenprogramm prüft nur, für welchen Namen das Zertifikat ausgestellt wurde, nicht jedoch für dessen Integrität.

Eine Sicherheitsanfälligkeit mit der Kennung CVE-2019-6440 wurde nach der Veröffentlichung dieser Veröffentlichung behoben.

Ich stelle noch einen

interessanten Punkt fest .

Ungefähr ein Jahr ist von dem Moment an vergangen, an dem die Informationen über die Sicherheitsanfälligkeit bis zur tatsächlichen Korrektur übertragen wurden (beginnend mit Version 3x). Sicherheitslücken sind in allen Produkten des Unternehmens vorhanden.

Es wurde jedoch beschlossen, die Veröffentlichung des Notfall-Patches auf die Veröffentlichung einer neuen Hauptversion zu verschieben. Unternehmensvertreter sagten, dass die

Sicherheitsanfälligkeit ziemlich schwer zu erkennen sei , eine neue Hauptversion entwickelt werde und das Unternehmen keine Patches veröffentlichen wolle, da es mehr als 20 Rebranding-Partner habe. Natürlich

ist bei allen Produkten von Partnerunternehmen eine Sicherheitslücke vorhanden . Darüber hinaus

wirbt das

Unternehmen, das sich der Sicherheitsanfälligkeit bewusst ist, weiterhin aktiv für Versionen mit anfälligem Code.Es scheint, dass das an der Informationssicherheit beteiligte Unternehmen Updates so schnell wie möglich veröffentlicht haben sollte, aber dies ist nicht der Fall, und die Sicherheit der Kunden ist für sie nicht sehr aufregend.

UPDATE

Nach der Veröffentlichung wurde das Unternehmen noch freigegeben

Update . Was dies zuvor verhindert hat, ist unbekannt.