Hallo an alle. Vor kurzem haben wir eine große Anzahl von Neueinführungen und heute möchte ich den Kurs

"Network Engineer" ankündigen, der bereits Anfang März beginnt. Traditionell beginnen wir, nützliches Material zu diesem Thema mit Ihnen zu teilen, und heute veröffentlichen wir den ersten Teil des Artikels „Maschinensynästhetischer Ansatz zur Erkennung von Netzwerk-DDoS-Angriffen“. Lass uns gehen!

Anmerkung . Nach Angaben der Autoren sind Anomalieerkennungssysteme oder ADS (Anomaly Detection Systems) wahrscheinlich das vielversprechendste Gebiet im Bereich der Angriffserkennung, da diese Systeme unter anderem unbekannte Angriffe erkennen können (Zero Day). Um Anomalien zu identifizieren, schlagen die Autoren die Verwendung von Maschinensynästhesie vor. In diesem Fall wird unter Maschinensynästhesie eine Schnittstelle verstanden, über die Sie Bildklassifizierungsalgorithmen für das Problem der Erkennung von Netzwerkanomalien verwenden können. Auf diese Weise können Sie nicht spezialisierte Methoden zur Erkennung von Bildern verwenden, die in letzter Zeit umfassend und aktiv entwickelt wurden. Der vorgeschlagene Ansatz besteht darin, dass Netzwerkverkehrsdaten in das Bild projiziert werden. Aus den experimentellen Ergebnissen ist ersichtlich, dass das vorgeschlagene Verfahren zum Erkennen von Anomalien hohe Ergebnisse beim Erkennen von Angriffen zeigt. In einer großen Stichprobe erreicht der Wert eines umfassenden Leistungsindikators 97%.

1. Einleitung

Eine der Methoden zur Sicherstellung der Netzwerkverfügbarkeit ist die Verwendung von Mechanismen zur Erkennung von Netzwerkanomalien. Bevor Sie die Anomalie bestimmen, müssen Sie herausfinden, was als normaler Zustand angesehen wird. Wir betrachten den Zustand des Systems als "normal" (oder "funktionsfähig"), wenn es alle ihm zugewiesenen Funktionen ausführt.

Eine Anomalie ist daher ein Zustand, in dem das Verhalten des Systems nicht den eindeutig festgelegten Merkmalen des normalen Verhaltens entspricht [1]. Die Einführung von Mechanismen zur schnellen Erkennung solcher Anomalien erhöht die Wahrscheinlichkeit einer wirksamen Reaktion auf Vorfälle von Netzwerkstörungen erheblich.

Bekannte Netzwerkanomalien sind so unterschiedlich, dass sie nicht mit einer Klassifizierung kategorisiert werden können. Es gibt jedoch eine klare Unterscheidung zwischen aktiven und passiven, externen und internen, absichtlichen und unbeabsichtigten Anomalien usw. Da diese Unterschiede nicht alle Merkmale des untersuchten Phänomens widerspiegeln, schlug der Autor [2] eine Klassifizierung von Anomalien auf der Grundlage des Einflussobjekts, dh des Informationssystems, vor. bestehend aus Hardware, Software und Netzwerkinfrastruktur.

Entsprechend dem gewählten Ansatz können Netzwerkanomalien in zwei Hauptgruppen unterteilt werden: Knotenausfälle und Sicherheitsverletzungen. Hostfehler umfassen Hardwarefehler, Design- und Konfigurationsfehler, Softwarefehler und Hardwareleistungsprobleme. Zu den Sicherheitsverletzungen im Netzwerk gehören die folgenden Anomalien: Netzwerkscanning, Denial-of-Service, Malware, Verbreitung von Netzwerkwürmern, Ausnutzung von Sicherheitslücken, Verkehrsanalysatoren (Sniffer) und Netzwerkmodifikatoren (Paketinjektionen, Header-Spoofing usw.).

Der größte finanzielle Schaden für Telekommunikationsbetreiber wird durch Denial-of-Service-Vorfälle (DoS) verursacht. DoS-Angriffe können wiederum in zwei Typen unterteilt werden: unbeabsichtigt verursachte „Angriffe“ (Design- und Netzwerkkonfigurationsfehler, eine geringe Anzahl zugeordneter Computerressourcen, ein starker Anstieg der Anzahl der Zugriffe auf eine Netzwerkressource) und absichtliche Angriffe wie UDP-Flood, TCP -SYN-Flut, Schlumpf-ICMP-Broadcast-Flut und ICMP-Flut. Vorsätzliche Angriffe stellen die größte Bedrohung dar, da sie schwieriger wirksam zu mildern sind und möglicherweise zu großen Verlusten führen können.

Die Analyse der in [3,4,5,6,7,8] veröffentlichten Forschungsergebnisse sowie die Berichte der Hauptentwickler von Informationssicherheitssystemen zeigten, dass es keinen einzigen wirksamen Algorithmus zur Erkennung und Verhinderung von Denial-of-Service-Angriffen gibt. Lieferanten bieten in der Regel eine teure Lösung an, die einen Hybridalgorithmus implementiert, der auf Signatursuchmethoden basiert und die IP-Adressen einer Angreifer-Site als eine Form der Risikominderung auf die schwarze Liste setzt. Ein Beispiel ist das ATLAS-System von Arbor, Ltd. Daher bleibt das Problem der Entwicklung von Tools zur Erkennung verteilter DoS-Angriffe mit einem hohen Grad an Effizienz relevant.

2. Bestehende Ansätze

Laut den Autoren sind Anomalieerkennungssysteme oder ADSs wahrscheinlich das vielversprechendste Gebiet im Bereich der Angriffserkennung, da diese Systeme unter anderem unbekannte Angriffe erkennen können (Zero Day). Fast alle in der Literatur beschriebenen Anomalieerkennungsmodelle lassen sich in fünf Gruppen einteilen:

- a) basierend auf einem Verhaltensspeichermuster [9,10]. Die Software-Implementierung dieses Ansatzes muss in den Kernel des Betriebssystems kompiliert werden, was fast unmöglich ist (z. B. in vertrauenswürdigen Computersystemen). Darüber hinaus führt das ständige Vorhandensein der Überwachungskomponente zu einer Gesamtverlangsamung des gesamten Systems um etwa 4 bis 50%;

- b) basierend auf der Frequenz [11,12]. Häufige Nachteile von Frequenzmethoden sind ihre schlechte Anpassungsfähigkeit, da die Referenzwerte von Frequenzen einmalig unter Verwendung von Trainingssätzen oder nach Expertendaten bestimmt werden. Darüber hinaus sind diese Methoden normalerweise „staatenlos“, dh die Reihenfolge, in der die Zeichen erscheinen, wird nicht berücksichtigt.

- c) basierend auf dem neuronalen Netzwerk des Klassifikators [13,14,15,16,17]. Ein Nachteil vieler neuronaler Netze ist ihre schlechte Eignung zur Verarbeitung ungeordneter Datensätze. Die Einführung einer künstlichen Ordnung für eine Reihe von Elementwerten verzerrt nur das Bild, da das neuronale Netzwerk die Gewichte entsprechend der Nähe der numerischen Werte neu berechnet.

- d) basierend auf der Synthese von endlichen Zustandsmaschinen (Zustandsmaschine) [6,9,18,19,20]. Der Hauptnachteil dieses Ansatzes ist der komplexe Prozess des Aufbaus einer Finite-State-Maschine durch Analyse des Angriffsszenarios. Darüber hinaus gibt es Einschränkungen hinsichtlich der Arten von Angriffsalgorithmen, die mit regulären Grammatiken beschrieben werden können.

- e) andere, spezielle: basierend auf Bayes'schen Netzwerken [21], genetischen Algorithmen [22] usw. Die meisten Arbeiten bieten nur die Grundidee, einen Algorithmus, der für den praktischen Gebrauch oft ungeeignet ist.

3. Vorgeschlagener Ansatz

Um Anomalien zu identifizieren, schlagen die Autoren die Verwendung von Maschinensynästhesie vor. In diesem Fall wird unter Maschinensynästhesie eine Schnittstelle verstanden, die die Verwendung von Bildklassifizierungsalgorithmen bei der Erkennung von Netzwerkanomalien ermöglicht und die Verwendung nicht spezialisierter Methoden zur Erkennung von Bildern ermöglicht, die in jüngster Zeit weit verbreitet und aktiv entwickelt wurden [23]. Der vorgeschlagene Ansatz besteht darin, dass Netzwerkverkehrsdaten in das Bild "projiziert" werden. Die Anhäufung von Bildänderungen gibt uns einen Videostream, der analysiert, was wir über den anomalen Zustand des beobachteten Datennetzwerks schließen können.

Die Basis eines jeden Anomalieerkennungssystems ist ein Modul, das Netzwerkpakete analysiert und deren potenzielle Schädlichkeit ermittelt. Tatsächlich versucht ADS, den Netzwerkverkehr in zwei Untergruppen zu klassifizieren: regulären Verkehr und Netzwerkangriffe (es spielt keine Rolle, welche Erkennungstechnologie verwendet wird: basierend auf Signaturen oder Statistiken). Daher stimmt das ADS-Konzept selbst sehr gut mit den Zielen von Bildklassifizierungsalgorithmen überein - Vergleich des Originalbilds mit der Klasse von Bildern aus dem Satz gemäß einigen Merkmalen. Darüber hinaus hat das Klassifizieren von Bildern als mathematisches Werkzeug zum Analysieren von Netzwerkverkehrsdaten und zum Erkennen von Netzwerkangriffen mehrere Vorteile gegenüber den zuvor diskutierten Anomalieerkennungsmethoden. Diese Vorteile sind nachstehend aufgeführt.

- Der mathematische Apparat zur Klassifizierung von Bildern ist in vielen anderen Bereichen der Wissenschaft und Technologie gut entworfen und in der Praxis getestet.

- Eine große Anzahl von Bildklassifizierungsalgorithmen und zahlreiche Verbesserungsmöglichkeiten machen diesen mathematischen Apparat sehr flexibel und bieten ein umfangreiches Potenzial zur Steigerung der Effizienz bei der Erkennung von Eingriffen in das Netzwerk.

- Die meisten Bildklassifizierungsalgorithmen, die eine hohe praktische Effizienz aufweisen, sind relativ einfach zu verstehen und in Software zu implementieren.

- Die Bildklassifizierung ist selbst bei sehr großen Eingaben sehr effektiv. Diese Tatsache lässt uns diese Methoden als besonders geeignet für die Analyse großer Dumps des Netzwerkverkehrs betrachten.

- Die Bildklassifizierung kann auch dann angewendet werden, wenn keine A-priori-Informationen über die Bedeutung bestimmter Merkmale von Netzwerkpaketen im Zusammenhang mit der Erkennung bestimmter Arten von Netzwerkangriffen vorliegen.

- Die Interpretation der Ergebnisse ist recht einfach und intuitiv.

3.1. Darstellung mehrdimensionaler TCP / IP-Verkehrsdaten als BildDie Autoren schlagen vor, das Problem der Darstellung von Metadaten des Netzwerkverkehrs so zu lösen, dass mithilfe des Mustererkennungsalgorithmus Anomalien im Videostream erkannt werden können.

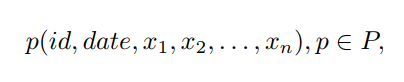

Stellen Sie sich ein Netzwerkendgerät vor, das Datenverkehr in einem virtuellen Kanal sammelt. Jedes gesammelte Paket enthält einen Satz von Metadaten, die als Vektor p dargestellt werden:

Dabei ist n die Dimension des Vektors, P die Menge aller Vektoren, id die Sitzungskennung, Datum der Zeitstempel für die Terminalregistrierung, x1, ..., xn die Richtung, Adressen und Ports von Sender und Empfänger, Paketgröße, Protokolltyp, Zeitstempel (wie in TCP-Segmentheader), verschiedene Flags und Servicefelder.

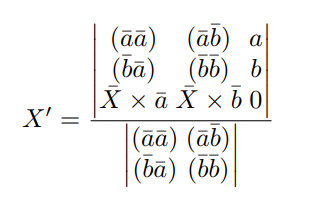

Um Verkehr in ein Bild zu projizieren, wird die orthogonale Projektionsmethode verwendet [24]: Jeder Vektor p wird durch einen Punkt im mehrdimensionalen Raum dargestellt, wobei n die Dimension des Raums ist, dann werden alle Punkte (Pakete), die zu einer Sitzung gehören, in den zweidimensionalen Raum projiziert:

wobei a, b empirisch abgeleitete Basisvektoren für die Projektion in den zweidimensionalen Raum sind, X der ursprüngliche Vektor ist, der aus p durch Entfernen der ID- und Datumselemente konstruiert wurde, X0 das Projektionsergebnis ist, × das Vektorprodukt ist, () das Skalarprodukt ist.

Der nächste Schritt bei der Visualisierung einer Netzwerksitzung besteht darin, alle ihre Punkte zu einer konvexen Figur zu verbinden. Der letzte Schritt besteht darin, die resultierende Form mit Farbe zu füllen. Dann wird alles für die nächste Netzwerksitzung wiederholt. Das resultierende Bild wird erhalten, wenn der Bilderzeugungsprozess für alle vom Terminal abgefangenen Netzwerksitzungen durchgeführt wurde. Die Anhäufung von Änderungen oder die Differenzierung dieses Bildes gibt uns einen Videostream. In Abb. 1 zeigt Beispiele von Bildern, die das korrekte Netzwerkverhalten ("normaler Zustand") widerspiegeln.

Das Ende des ersten Teils.

Wie gefällt dir das Material? Nutzen Sie die Vorteile, schreiben Sie Kommentare und registrieren Sie sich für

eine offene Lektion , die am 18. Februar von unserem Dozenten - Ausbilder an der Cisco Academy in CCNA Security -

Alexey Kulinichev -

abgehalten wird .