- Gesetz: Eine Bieterseite muss jedem akkreditierten Bieter Zugang gewähren.

- Übung: Einer der Teilnehmer registriert Romashka LLC, erhält eine elektronische Signatur und beginnt, die Website mit starken Anfragen zu überfluten. Anfragen umfassen Kryptographie und nicht die schnellste.

- Standard-Gegenmaßnahmen: Deaktivieren oder vorübergehend blockieren.

Wie Sie sehen, schließen sich die Punkte 1 und 3 gegenseitig aus.Und wir leben so.

Wenn also ein akkreditierter Teilnehmer eine Zugangssperre erhält, wird im Falle einer Beschwerde eine hohe Geldstrafe verhängt. Wir blockieren eine von einer Million Anfragen - sofort eine Geldstrafe für die Firewall. Wenn es sich um ein Paket mit einer rechtlich relevanten Maßnahme handelte.

Dies ist logisch, widerspricht jedoch den Fragen der Informationssicherheit. Alle vorhandenen Tools arbeiten nach dem Prinzip, die schädliche Komponente des Datenverkehrs zu ermitteln und zu blockieren. Wenn Teilnehmer auf die Website kommen und an Auktionen teilnehmen, können Sie dem Filtersystem nicht vertrauen, wen Sie loslassen sollen, wen - nicht. Jeder sollte gehen, um zu bieten. Kein Algorithmus hat das Recht zu entscheiden, wer auf der Website nicht zugelassen werden soll. Eine Signatur ist ein riesiges 10-Kilobyte-Kryptogramm. Nach den Standards des Webverkehrs ist dies eine der schwierigsten eingehenden Nachrichten (außer beim Herunterladen von Dateien). Sie verwenden robuste Algorithmen, die leistungshungrig nach Leistung sind.

Es gibt Site-Regeln. Und wenn Benutzer eine Client-Server-Anwendung verwenden und dies im Rahmen der Vorschriften tun, ist alles in Ordnung. Das System kann viele Trades gleichzeitig verarbeiten.

Wir haben das Recht, die Arbeit von Nicht-Browser-Clients zu blockieren. Sie entsprechen nicht den Bestimmungen der Website. Es gibt Handwerker, die alternative Software erstellen, die einen Live-Benutzer mithilfe eines Browsers imitiert - und eine Reihe von Hochfrequenzanforderungen an den Server erstellen kann.

Anonyme Anfragen können gelöscht werden.

Signiert muss bearbeitet werden.

Wenn sie unterschrieben sind, ist dies beispielsweise die Abgabe von Preisangeboten. Die erste Idee besteht darin, Sitzungsschlüssel zu vergeben, damit Sie nicht jedes Mal eine komplexe Authentifizierung durchführen. Überlebte die Welle, der Kampf eskalierte.

Es gab Fälle, in denen nicht mehr alles DoS ist, sondern DDoS-Anfragen eine legitime elektronische Signatur enthielten. Gleichzeitig wurden Technologien zur Verschleierung von Quellen (Unschärfe) verwendet: Unter demselben Benutzer wurden Anforderungen von Dutzenden verschiedener Subnetze gesendet. Sie sind insofern komplex, als sie mit dem Fluss legitimer Anfragen verschmelzen. Selbst wenn sie getrennt sind, können sie nicht blockiert werden.

Die zweite Idee: die Unterschrift solcher Genossen zu blockieren. Es gibt Unterschriften von Zertifizierungsstellen mit schneller Verbindung, es gibt solche, die nicht kooperieren wollen. Aber selbst wenn das Zertifizierungszentrum die Signatur blockiert, ist dies ein Problem, da die Beschwerde beim FAS fortgesetzt wird. Und sie werden Sie dafür bestrafen, dass Sie ohne technisches Fachwissen blockiert haben. Die Akkreditierung am Standort kann ebenfalls nicht ausgesetzt werden - sie ist legal für drei Jahre und kann in keiner Weise ausgesetzt werden. Es gibt einfach kein Verfahren.

Nun - warum es schwierig ist, jede Anfrage zu bearbeiten. Tatsache ist, dass Preis- oder Überwachungsanforderungen in die Verarbeitungswarteschlange an der Hot Base gestellt werden. Aufgrund einer Zehntausendstelsekunde kann es vor dem Prozess zu Streitigkeiten kommen. Die Anforderung wird entschlüsselt, gefolgt von einer exklusiven Sperre, einer Änderung in mehreren Tabellen und der Verarbeitung der nächsten Anforderung. Wenn das Preisangebot nicht angenommen werden kann, wird das Verfahren zum Zurücksetzen der Änderungen fortgesetzt (z. B. wenn das Angebot höher als der aktuelle Auktionspreis war). Jede Entscheidung hat Rechtsstatus.

Sie müssen über vollständige Protokolle jedes Preisangebots verfügen. Dies schränkt die Infrastruktur ein, insbesondere die Möglichkeit, die Basis zu fragmentieren und ihre einzelnen Abschnitte zu kapseln.

Wir sind durch einen Komplex eines auf Arbor basierenden Filtersystems vor klassischem DDoS geschützt. Er arbeitet in schweren Fällen auf der weißen Liste. Wir haben alle Teilnehmer an den Verfahren in der weißen Liste. Ein Antivirenlabor wurde beauftragt, und einige Änderungen wurden aufgrund ihrer Empfehlungen akzeptiert. Sie werden sich für einige Zeit positiv auswirken, aber dies ist eine taktische Maßnahme.

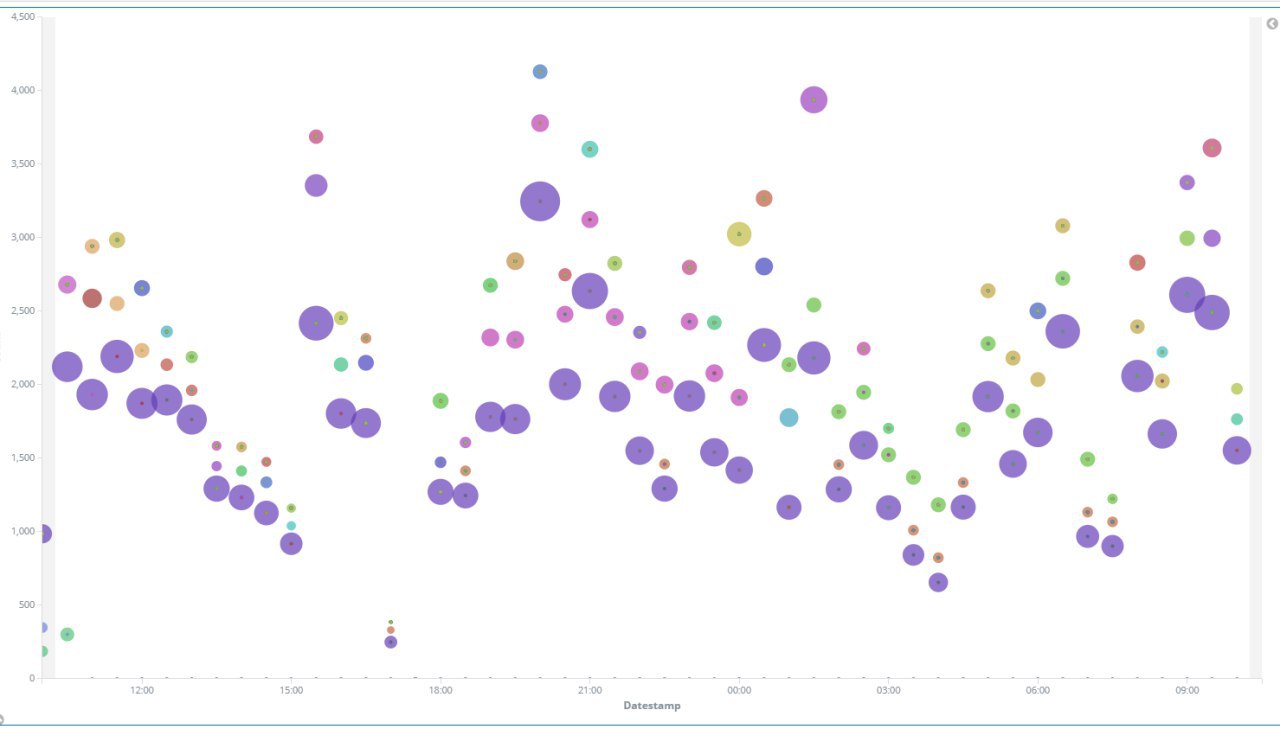

Maschinelles Lernen Analysierter Verkehr

Maschinelles Lernen Analysierter VerkehrAngriffe werden von denen organisiert, die die Auktion gewinnen wollen. Zum Beispiel senkt ein Teilnehmer den Preis und verstopft dann die Site, damit andere sie nicht unterbrechen können. Es gibt komplexere Schemata und deren Kombinationen. Es gibt Arten von Verfahren, bei denen die erste Person, die ein bestimmtes Preisangebot einreicht, gesetzlich gewinnt. Dies ist in der digitalen Welt bereits etwas irrelevant, aber das ist die Gesetzgebung seit den Tagen des Papiers.

Manchmal ist nicht klar, wer hinter der Unterschrift steht. Abgelegt auf einem, aber tatsächlich ist der andere beteiligt. Es gibt noch keinen Artikel für DDoS. Es gibt 274 - Verstöße gegen die Regeln des Systems. Es wird angenommen, dass nur DDoS normal ist, wenn es nicht in den Regeln geschrieben ist. Wir haben geschrieben.

Es gibt die Praxis, Eindringlinge zu fangen und sie schwer zu bestrafen. Diese Maßnahmen stoppen das Problem bisher, lösen es aber nicht.

Wir haben auch ausgezeichnete Dialoge mit Anbietern von DDoS-Lösungen. Zuerst kommt ein Manager und sagt, dass alles funktionieren wird. Dann kommt noch vor Vertragsschluss kein Verkäufer mehr, der alles durchbrochen hat, sondern ein technischer Spezialist. Er wird in seine Augen schauen und sagen, was er hat und wie es funktioniert hat. Sie beginnen bereits vor dem Kauf mit dem Rücken: „Es kann ungezogen beginnen. Aber ein bisschen. Vielleicht nicht garantiert. Ein bisschen". Und dann wird es irgendwie allmählich zu "vielleicht nicht ein bisschen".

Wir verwenden auch Elemente des maschinellen Lernens. Das Erstellen von Profilen entspricht dem normalen Verhalten eines normalen Benutzers. Das System stützt sich auf diese Schnappschüsse von Treu und Glauben und beginnt automatisch zu blockieren, wenn es abgelehnt wird. Wir versuchen es selbst mit unseren Händen zu machen. Und wir leiten die Befehle der "sowjetischen Automatisierung" im Voraus ab. Wir wissen, dass wenn es am Dienstag große wichtige Trades gibt, sie versuchen werden, sie zu platzieren. Die Leute wollen den Handelsverlauf behindern. Wir haben mehr als einhundert Angriffe pro Jahr (jetzt sind es etwas weniger). Oft können wir nur warten, bis die Last steigt: 5-10.000 Bots sind kein großes Problem. Wenn die Situation bereits kritisch ist, beginnen wir mit dem selektiven Blockieren. Gleichzeitig blockieren wir die obersten (aktivsten) Bots, da wir nicht die Aufgabe haben, den Angriff vollständig zu stoppen, sondern die Last auf ein beibehaltenes Niveau reduzieren müssen, ohne etwas rechtlich Bedeutendes abzuschneiden.

Der zweite Teil der Angriffe sind kanalbezogene Angriffe direkt auf das Rechenzentrum. Es gab einen Fall, in dem das Rechenzentrum vollständig stillgelegt war. Es gab Probleme mit dem Anbieterkanal. Wir haben das Format der Zusammenarbeit mit dem Anbieter im Voraus festgelegt. Insbesondere verwalten wir das gesamte IP-Segment. Wir erlauben nicht, dass Filterregeln auf unsere IP-Gruppe angewendet werden. Jeder Vertrag mit einem Verkehrsreinigungssystem bedeutet, dass wir Menschen verlieren und Geldstrafen erhalten. Es reicht für die Angreifer aus, das System für eine Sekunde einzuschalten, um die Tatsache aufzuzeichnen, dass die Transaktion fehlgeschlagen ist: Dies sind keine ganz bekannten Angriffe, deren Aufgabe es ist, den Zugriff auf die Ressource einzuschränken oder sie vollständig funktionsunfähig zu machen.

Wir verwenden die elastische Suche, um Übereinstimmungsdaten nach Benutzerprofilen zu speichern. Es ist wichtig, nicht nur jemanden im Auge zu behalten, der anfängt, etwas zu tun, das möglicherweise abnormal ist. Weil es immer noch Aktivitäten gibt, die DDoS sehr ähnlich sind, wenn einer der Aktivisten oder Journalisten den Link zum Kauf fallen lässt und die Leute zur Menge gehen, um sich das anzusehen.

Es dauert ungefähr zwei oder drei Minuten, bis der Algorithmus mit dem Vergleich beginnt, und dadurch tritt eine Abweichungserkennung auf. Zu diesem Zeitpunkt muss die Infrastruktur dem gesamten Verkehr standhalten. Was auch immer er ist. Wir haben einen Lagerbestand von 15x Geschäftslast.

Angriffe sind für große Einkäufe vorhersehbar. Das Aufstehen von einem Computer ist gefährlich. Ich ging irgendwohin - SMS- und Telegrammüberwachung. Es gibt eine halbe Minute Verzögerung, um zurückzulaufen. Der Kampf in Sekunden. Versuchen Sie morgens 10-15 Minuten einzulegen. Sie griffen nur ein paar Mal am Tag an. Im Allgemeinen verspätete er sich mit der Reaktion für 5 Minuten - der Vorgang ist beendet.

Was wir brauchen, ist entweder das gesetzgeberische Recht zu gewähren, uns vor böswilligem Verkehr zu schützen (wenn die Website repariert: was, zu welchem Zeitpunkt und warum sie abgelehnt wird) oder das Akkreditierungsverfahren zu ändern (die Akkreditierung auszusetzen und ein Verfahren mit Verstößen einzuleiten).

Wir arbeiten gerade daran, aber jetzt bieten wir Ihnen an, das Beispiel des Problems zu bewundern, das bei der Anpassung der für Papierverfahren geschaffenen Rechtsvorschriften an die elektronische Welt auftritt.

Referenzen: