Eines der häufigsten Probleme, mit denen fast jeder Systemadministrator konfrontiert ist, ist die Verwaltung lokaler Administratorkennwörter.

Es gibt verschiedene Möglichkeiten, um dieses Problem zu lösen:

- Verwenden Sie auf allen Computern ein einziges Kennwort. Das Kennwort kann entweder während der Bereitstellung mithilfe von MDT oder SCCM oder mithilfe der Einstellungen der Gruppenrichtlinien nach der Bereitstellung festgelegt werden. Normalerweise ändert sich bei diesem Ansatz das Kennwort nie, was bedeutet, dass es früher oder später ausläuft (wenn der Administrator entlassen wird oder der Benutzer das Kennwort einsehen kann), während das kompromittierte Kennwort Zugriff auf alle PCs in der Organisation gewährt.

- Einmalige Einstellung eines eindeutigen Passworts auf jedem PC. Tritt normalerweise bei einer Bereitstellung auf. Es gibt viele Optionen - von der manuellen Generierung eines zufälligen Passworts über das Speichern in einem Passwortabrechnungssystem (Keepass, OnePassword, Excel) bis hin zur automatischen Passwortgenerierung nach einem den Administratoren bekannten Algorithmus, bei dem die Eingabe der Name des PCs ist. Wenn der Administrator den Algorithmus kennt, kann er das Passwort vor Ort berechnen und sich bei jedem PC anmelden. Die Nachteile sind ungefähr die gleichen wie in Option 1: Ein entlassener Administrator kann sich weiterhin bei jedem PC anmelden. Wenn ein Benutzer jedoch ein Kennwort kompromittiert, erhält er Zugriff auf nur einen PC und nicht auf alle gleichzeitig.

- Verwenden eines Systems, das automatisch zufällige Kennwörter für jeden PC generiert und diese gemäß dem festgelegten Zeitplan ändert. Die Nachteile der vorherigen Optionen werden hier ausgeschlossen - das gefährdete Kennwort wird gemäß dem Zeitplan geändert, und der entlassene Administrator kann sich nach einiger Zeit nicht mehr am PC anmelden, selbst wenn er die zum Zeitpunkt der Entlassung gültige Kennwortdatenbank stiehlt.

Ein solches System ist LAPS, dessen Installation und Konfiguration in diesem Artikel erläutert wird.

LAPS

LAPS steht für Local Administrator Password Solution und ist der Nachfolger der AdmPwd-Lösung, die von Microsoft erworben und in LAPS umbenannt wurde. LAPS ist kostenlos und erfordert keine zusätzlichen Infrastrukturkosten, da Active Directory als Datenbank verwendet wird. Support ist über Microsoft Premier Support Services verfügbar.

Produkt Offizielle SeiteDer Autor des ursprünglichen AdmPwd hat mit AdmPwd.E ein neues Produkt entwickelt. Die kostenlose Version ist jedoch auf 20 PCs beschränkt und daher nicht für jeden geeignet.

Die offizielle Seite .

LAPS wird mit einer umfangreichen Dokumentation (nur in englischer Sprache) geliefert und hinterlässt im Allgemeinen den Eindruck einer äußerst durchdachten und zuverlässigen Lösung.

Architektur

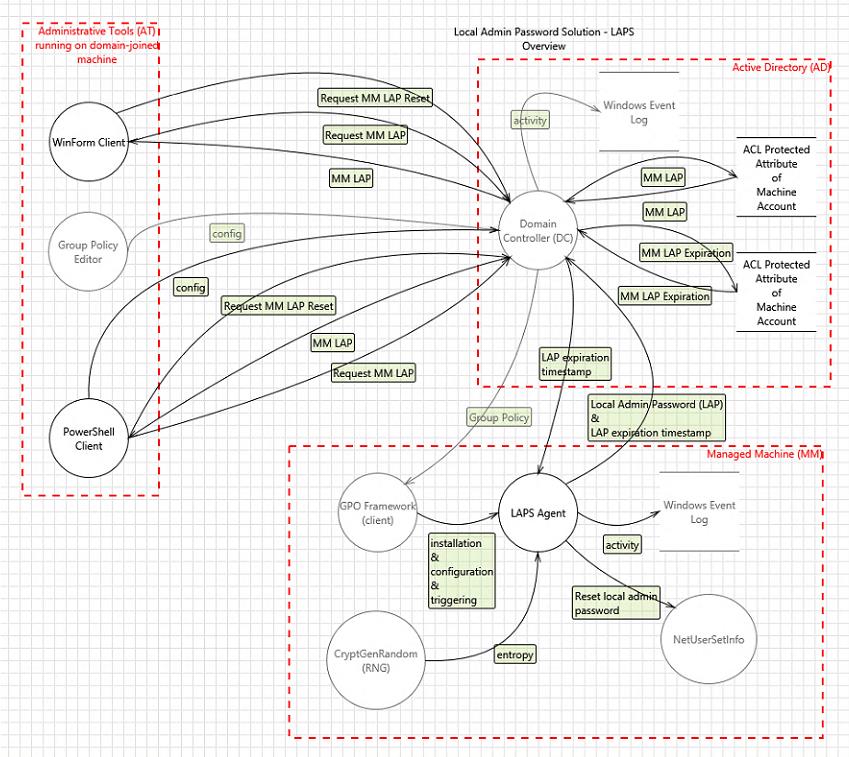

Das System besteht aus folgenden Komponenten:

- Agent - Gruppenrichtlinienerweiterung, die über MSI auf allen verwalteten PCs installiert ist. Es ist dafür verantwortlich, das Kennwort zu generieren und im entsprechenden AD-Objekt zu speichern.

- PowerShell-Modul. Wird zum Konfigurieren von LAPS verwendet.

- Active Directory Speichert das Passwort des lokalen Administrators.

Der Agent wird jedes Mal aufgerufen, wenn die Gruppenrichtlinie aktualisiert wird, und führt die folgenden Aufgaben aus:

- Überprüft, ob das lokale Administratorkennwort abgelaufen ist

- Generiert ein neues Passwort, wenn das aktuelle Passwort abgelaufen ist oder vor dem Ablaufdatum ersetzt werden muss

- Ändert das lokale Administratorkennwort

- Speichert das Kennwort im entsprechenden Attribut des AD-Objekts

- Speichert das Ablaufdatum des Kennworts im entsprechenden Attribut des AD-Objekts

Das Kennwort kann von Administratoren gelesen und bei der nächsten Aktualisierung der Richtlinie als ersetzungsbedürftig markiert werden.

Das vollständige LAPS-Betriebsdiagramm ist in der folgenden Abbildung dargestellt.

Installieren und konfigurieren Sie LAPS

Installieren Sie zunächst die LAPS-Steuerelemente auf dem Computer, von dem aus wir konfigurieren.

Starten Sie das msi-Paket und installieren Sie alle Verwaltungstools, einschließlich der LAPS-Benutzeroberfläche, des PowerShell-Moduls und der Gruppenrichtlinienvorlagen.

Wenn Sie ein zentrales Repository für Gruppenrichtlinienvorlagen eingerichtet haben, übertragen Sie die Dateien "Admpwd.admx" und "En-us \ AdmPwd.adml" sofort von "% SystemRoot% \ PolicyDefinitions" nach "\\ contoso.com \ SYSVOL \ contoso.com" \ Policies \ PolicyDefinitions ".

Der nächste Schritt besteht darin, dem AD-Schema neue Attribute hinzuzufügen. Öffnen Sie dazu die PowerShell-Konsole im Namen eines Kontos mit den Rechten "Schema Admin", importieren Sie das Modul zuerst mit dem Befehl "Import-module AdmPwd.PS" und aktualisieren Sie das Schema anschließend mit dem Befehl "Update-AdmPwdADSchema".

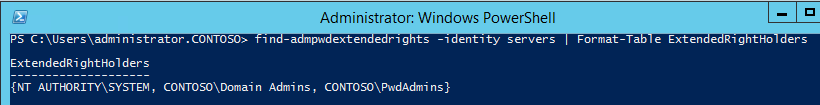

Dann müssen Sie sicherstellen, dass nur Administratoren Zugriff auf die neu erstellten Attribute haben. Dies ist erforderlich, da die Kennwörter in AD im Klartext gespeichert sind und der Zugriff auf sie durch die AD-ACL geregelt wird. Verwenden Sie dazu den Befehl „Find-AdmPwdExtendedrights -identity <Organisationseinheit, in der sich die PC-Konten befinden> | Format-Tabelle. "

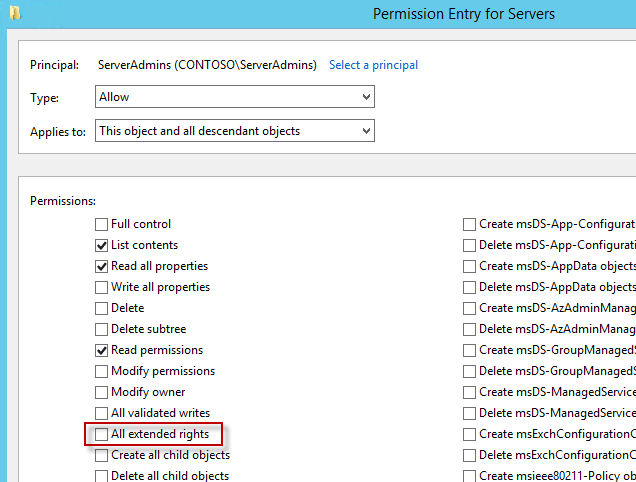

Dieser Befehl gibt eine Liste von Konten / Gruppen zurück, die Zugriff auf in AD gespeicherte Kennwörter haben. Wenn Sie redundante Konten / Gruppen finden, verwenden Sie das ADSIEdit-Dienstprogramm, um die Zugriffsrechte korrekt zu konfigurieren. Stellen Sie sicher, dass die Berechtigung "Alle erweiterten Rechte" nicht für Gruppen aktiviert ist, die keinen Zugriff auf Kennwörter haben sollen.

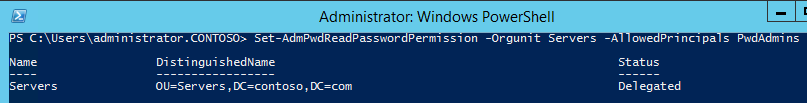

Wenn Sie Zugriff auf Kennwörter für zusätzliche Gruppen oder Konten gewähren möchten, verwenden Sie den Befehl "Set-AdmPwdReadPasswordPermission -OrgUnit <Organisationseinheit, in der sich PC-Konten befinden> -AllowedPrincipals <Benutzer oder Gruppen>".

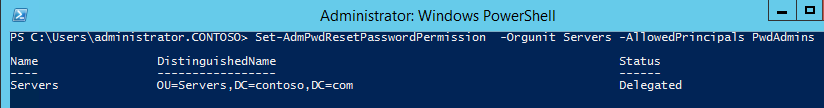

Zugriffsrechte zum Erzwingen der Änderung eines nicht abgelaufenen Kennworts während der nächsten Gruppenrichtlinienaktualisierung werden mit dem folgenden Befehl erteilt: "Set-AdmPwdResetPasswordPermission -Identity <Organisationseinheit, in der sich PC-Konten befinden> -AllowedPrincipals <Benutzer oder Gruppen>"

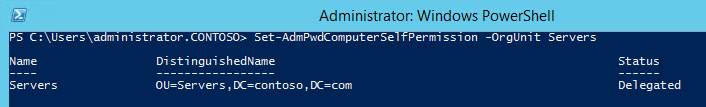

Anschließend müssen Sie den Computern selbst Rechte erteilen, um diese Attribute zu ändern. Verwenden Sie dazu den Befehl "Set-AdmPwdComputerSelfPermission -OrgUnit <Organisationseinheit, in der sich die PC-Konten befinden>".

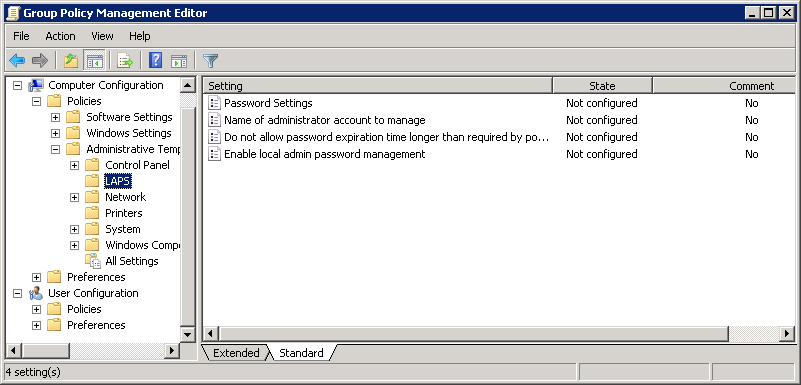

Der nächste Schritt ist das Konfigurieren der Gruppenrichtlinie. Wir können die Komplexität und das Ablaufdatum von Passwörtern steuern, deren Kontoname das Passwort ändert, sowie LAPS ein- und ausschalten.

Der Name des Kontos sollte nur angegeben werden, wenn es sich um ein speziell erstelltes Konto handelt. Wenn es sich um ein integriertes wissenschaftliches Konto handelt, muss dieser Parameter unter "Nicht konfiguriert" belassen werden (auch wenn das Konto umbenannt wird), da das integrierte Konto von der bekannten SID gefunden wird.

Der nächste Schritt ist die Installation der Gruppenrichtlinienerweiterung auf dem PC. Dies kann Gruppenrichtlinien, SCCM oder einem anderen Anwendungsbereitstellungstool zugewiesen werden. Es ist zu beachten, dass das msi-Paket standardmäßig nur den Client-Teil installiert, sodass für die Bereitstellung keine zusätzlichen Parameter an das Installationsprogramm übergeben werden müssen. Ein Neustart des PCs ist nur erforderlich, wenn die Bereitstellung über Gruppenrichtlinien erfolgt.

Der einfachste Weg, um Ihr Passwort anzuzeigen, ist die Verwendung der LAPS-Benutzeroberfläche. Geben Sie den Computernamen in das entsprechende Feld ein und klicken Sie auf "Suchen". Wenn wir alles richtig gemacht haben, sehen Sie das Passwort im entsprechenden Feld.

Fazit

Dieser Artikel behandelt die grundlegenden Schritte zum Bereitstellen von LAPS. Weitere Informationen finden Sie in der Dokumentation, die mit dem Produkt geliefert wurde. LAPS verfügt auch über eine Methode zum Protokollieren seiner Aktionen, die in diesem Artikel nicht behandelt, aber in der Dokumentation beschrieben wurde.