Mein Name ist Sam Bone, ich bin hier, um mit Ihnen über DoS-Angriffe zu sprechen, und Sie werden mir dabei helfen. Wir werden ein wenig über die Hacktivisten sprechen, die diese Angriffe eingesetzt haben, weil ich sie interessant finde. Sie zeigen deutlich, wie viel Schaden Sie mit verschiedenen Arten von DoS-Angriffen anrichten können, während Sie gleichzeitig das Risiko eingehen, ins Gefängnis zu gehen.

Auf jeden Fall hilft es anderen Menschen, Sicherheitssysteme zu verkaufen, und es hilft mir, meine Schüler dafür zu interessieren, wie diese Angriffe funktionieren und wie sie sich gegen sie verteidigen können. Also wirst du heute meine Opfer sein. Wie viele von Ihnen haben Geräte mitgebracht, deren "Töten" Sie nicht bereuen? Eins, zwei, drei ... nicht viel. Ryan hat ein drahtloses Netzwerk eingerichtet, mit dem nicht mehr als 40-50 Geräte verbunden werden können. Danach wird dieses Netzwerk zerstört. Ich war mir sicher, dass nicht viele der Anwesenden wollen würden, dass ihr Gerät "getötet" wird. Ich glaube jedoch, dass dieser Angriff verwendet werden kann, um jede Maschine auf DefCon zu töten. Ich werde eine Version eines solchen Angriffs demonstrieren, die für Geräte in diesem Raum tödlich ist, aber die Verbindungen in anderen Räumen nicht beeinträchtigt.

Auf dieser Folie sehen Sie mich, ich unterrichte Hacker-Ethik, Networking und Computersicherheit am San Francisco City College.

Hier bei mir hier sind zwei Gäste. Dies ist Matthew Prince, der über seine Beziehung zu ALLSEC sprechen wird. Ich freute mich sehr, ihn kennenzulernen, denn wir waren beide verärgert darüber, wie unmoralische, böse Menschen LulzSec helfen.

Ich habe einige der ALLSEC-Tweets retweetet, die auf Fälle von Datendiebstahl hinwiesen, die ich für wichtig hielt, und er hat einen Dienst gestartet, mit dem sie sich vor solchen Angriffen schützen konnten. Daher wird es für uns interessant sein, von Matthäus selbst davon zu hören.

Mein zweiter Gast ist Ryan Carter. Er hat hier ein Netzwerk aufgebaut und wird es nutzen, um Menschen zu „töten“, die den Wunsch geäußert haben, sich freiwillig einem DoS-Angriff auszusetzen, da wir dank dessen einige neue Sicherheitslücken kennenlernen werden.

Dies ist kein "Zero Day" -Angriff, ich habe ihn nicht erfunden, er ist seit vielen Jahren bekannt und alles, weil viele Gerätehersteller ihre Schwachstellen nicht beheben. Wenn einer von Ihnen exotische Geräte hat, wäre es interessant, sie diesem Angriff auszusetzen, um herauszufinden, wie anfällig sie sind.

Hier ist der Inhalt dessen, was ich Ihnen zeigen werde. Zuerst erzähle ich Ihnen von der Geschichte der DoS-Angriffe und den Hackern, die sie verwendet haben, dann von einem DDoS-Angriff auf der 4. OSI-Transportschicht, bei dem Tausende von Angreifern eine Site herunterfahren, von einem DoS-Angriff auf der 7. Anwendungsebene, wenn der Hacker stürzt im Alleingang einen oder mehrere Server und den DoS-Angriff des lokalen Netzwerks ab Router Advertisement, wenn ein Hacker das gesamte Netzwerk zum Absturz bringt.

Bereits im letzten Jahr habe ich Ihnen gesagt, dass die IPv6-Version viele Sicherheitsprobleme mit sich bringen wird, und so ist es passiert. Die sechste Version des Internetprotokolls ist ein „Zeitsprung“, als eine Reihe von Dingen, die 1993 entwickelt wurden, wieder in unsere Netzwerke zurückkehrten, sodass der alte Hack-Trick wieder funktionierte. Dies ist eigentlich kein sehr alter Trick, sondern eher destruktiv, und ich werde Ihnen zeigen, wie ein Hacker alle Windows-Computer im selben Netzwerk töten kann. Dazu müssen Sie nur wenige Pakete pro Sekunde senden.

Der Chef von Wikileaks, Julian Assange, begeisterte alle mit einem Informationsleck, veröffentlichte etwa tausend geheime Telegramme der US-Regierung und platzierte dann eine mysteriöse Datei, die mit dem AES-256-Algorithmus als Versicherung verschlüsselt war, im BitTorrent-Netzwerk, sodass sie ohne Schlüssel nicht entschlüsselt werden kann. Assange sagte, wenn er ins Gefängnis kommt oder getötet wird, wird er diesen Schlüssel veröffentlichen, mit dem die Welt noch mehr „schreckliche“ Geheimnisse lernen kann. Trotz der Tatsache, dass Assange in Großbritannien inhaftiert war und sich auf die Abschiebung nach Schweden vorbereitet, wurde der Schlüssel noch nicht veröffentlicht.

Die nächste Folie zeigt Mitglieder der anonymen Community, die es einfach satt haben, Fotos von Kätzchen auf 4chan zu veröffentlichen und beschlossen, die Welt mit DoS zu retten. Für sie macht es Sinn, aber ich denke, ein solches Verhalten ist bedeutungslos.

Im Allgemeinen griffen sie jeden an, den sie hassten, und begannen mit Scientologen, so dass es sehr leicht ist, Scientologen zu hassen. Dann nahmen sie andere Leute auf und griffen schließlich HB Gary Federal an. Dieser Typ, Aaron Barr, sollte hier sein, aber vor drei Tagen erhielt er einen Gerichtsbeschluss, der ihm untersagte, an der DefCon-Diskussion teilzunehmen und zu erzählen, was dort wirklich passiert ist.

Barra war vertraglich an der Computersicherheit für Regierungsunternehmen beteiligt, als Aaron behauptete, Mitarbeiter zu finden, die mit LulzSec arbeiten, und sie durch Korrelation ihrer Twitter- und Facebook-Konten entlarvte. Daher beschlossen die Hacker, ihn zu bestrafen, was sich als ungewöhnlich einfache Aufgabe herausstellte.

Die anonyme Community verwendet normalerweise primitive Hacking-Tools, aber der erfahrenere Teil dieser Community konnte sich gegen HB Gary Federal zusammenschließen. Um ihre Site herunterzufahren, verwendeten sie SQL Injection und entführten einen E-Mail-Server. Dann schickten sie einen gefälschten Brief wie im Namen des Firmeninhabers mit der Bitte, den Benutzernamen und das Passwort zu ändern und die Firewall zu deaktivieren. Dies funktionierte, woraufhin Anonymous den Server betrat, die E-Mails von dort nahm und sie im Internet veröffentlichte.

Diese Jungs, die später als LulzSec auftraten, taten, was jeder gesunde Mensch normalerweise nicht tun möchte, und lachten dann über das, was sie taten. Sie veröffentlichten die gestohlene Post - lächerlich, posteten vertrauliche Informationen über den Gesundheitszustand der Menschen im Netzwerk und verursachten ihnen Schaden - wieder lächerlich. Sie fanden viel echten Schmutz in der Korrespondenz des Unternehmens und veröffentlichten ihn, da sie sich wirklich entschlossen hatten, HBGary mit einem ernsthaften Mist abzustimmen.

Anonymous beschloss daraufhin, die US-Handelskammer mit dem Drupal-Exploit anzugreifen, der technisch weiter fortgeschritten ist als die primitiven Angriffswerkzeuge, die diese Community üblicherweise verwendet.

Betrachten Sie den Angriff des Hacktivisten Th3j35t3r, der unter dem Spitznamen The Jester (Jester) auf der Wikileaks-Website bekannt ist. Dies ist eine Demonstration eines mächtigen Angriffs auf der 7. Ebene von OSI, obwohl niemand genau weiß, was dieser Angriff bewirkt, ist es wirklich ein Geheimnis. Jester kündigt seine Angriffe auf Twitter an, diskutiert sie in seinem Blog und zeigt sie live auf irc.2600.net.

Personen, die von Jester angegriffen wurden, führten Protokolle von Paketen, anhand derer geschlossen werden kann, dass in diesem Fall Slowloris verwendet wurde - ein Angriff mit einigen Variationen. Wir können sagen, dass es zum rechten Flügel derselben Bewegung gehört, dessen linker Flügel von den Gruppen Anonymous und LulzSec vertreten wird. Er ist wahrscheinlich ein ehemaliger Soldat, als er versuchte, sich gegen diejenigen zu rächen, deren Handlungen als Bedrohung für das Leben amerikanischer Soldaten angesehen wurden, in diesem Fall gegen Julian Assange und Rekrutierungsstellen für islamische Dschihadisten. Er brachte ihre Websites mit seinen Tools herunter und twitterte darüber.

Jeder konnte mit ihm sprechen, und ich habe mit ihm gesprochen, er hat im Gegensatz zu LulzSec keine Partner. Dies ist wahrscheinlich der Grund, warum er noch nicht gefasst wurde. Außerdem ist er mit der Gewährleistung der Sicherheit von Militäreinsätzen vertraut, was LulzSec nicht gelernt hat.

Auf jeden Fall gelang es ihm allein, die Wikileaks-Website mehr als einen Tag lang zu deaktivieren. Ich sprach mit ihm in einem IRC-Chat und er sagte: "Ich werde den Angriff unterbrechen", und der Angriff hörte sofort auf. Dann sagte er: "Jetzt werde ich es wieder starten!" Und der Angriff wurde fortgesetzt. Das hat mich überzeugt, dass er diesen Angriff wirklich kontrolliert und das ist sein Tun. Diese Folie zeigt den Verlauf des Angriffs auf Wikileaks, den er alleine ohne Botnetz durchgeführt hat. Der Angriff, der etwas mehr als 30 Minuten dauerte, deaktivierte die Site für 1 Tag, 3 Stunden und 50 Minuten.

Danach beschloss Jester, gegen Anonymous zu kämpfen, weil ihnen die Angriffe auf Wikileaks nicht gefielen. Er erklärte, dass er den Trojaner in die anonymen Werkzeuge einführen und von innen erfassen werde. Jester konzentrierte sich auf den Kampf zwischen ihm, Anonymous und LulzSec im letzten Jahr, als sie begannen, sich mit verschiedenen Tricks, einschließlich DoS, gegenseitig in die Luft zu jagen.

Dann hat sich Jester mit den Leuten aus der Westboro Baptist Church zusammengetan. Diese Typen sind auch wegen ihres pathologischen Hasses gegen Homosexuelle und die LGBT-Gemeinschaft sehr leicht abzulehnen.

Um ihren Hass zu demonstrieren, wählen sie eine Beerdigung und bitten nur um jemanden, der ihnen ins Gesicht geht. Mit einem normalen 3G-Telefon hat Jester seine 4 Websites für 2 ganze Monate heruntergefahren, und ich habe keinen Zweifel daran, weil ich weiß, dass ich es selbst tun kann und meine Schüler es wie jeder von Ihnen tun können. Der Slowloris-Angriff funktioniert unter Windows, daher ist die Implementierung überhaupt nicht schwierig.

Der am weitesten fortgeschrittene Teil von LulzSec hat also weiterhin alle hintereinander gehackt, und am Ende haben sie ein Telefon veröffentlicht, über das Sie anrufen und ihnen befehlen können, zu hacken, wen Sie wollen. Sie hackten in die Websites des US-Senats, des FBI, der NATO und der britischen Regierung und veröffentlichten den Inhalt der Datenbank des Beratungsunternehmens Booz Allen Hamilton. Ich war wütend, als sie sich in den Polizeiserver von Arizona hackten, weil es ein sehr greifbarer Schlag war - sie veröffentlichten Namen, Passwort- und Login-Hashes, E-Mails. Ich war empört, als sie Hashes mit 50.000 Booz Allen Hamilton-Passwörtern veröffentlichten, von denen die Hälfte am nächsten Tag geknackt wurde.

Die Daten der obersten Militärführung wurden frei zugänglich, und jeder konnte seine Passwörter und Logins verwenden. Sie haben einige Spieleseiten heruntergefahren, von denen ich noch nicht einmal gehört hatte, und dann eine Liste ihrer Opfer auf lulzsecurity.com veröffentlicht und Links zu Daten bereitgestellt, die ihnen gestohlen wurden.

Dann hackten sie sich in die gemeinnützige PBS-Senderseite und posteten dort allerlei Unsinn. Wie dem auch sei, sie werden jetzt gefangen. Am 21. Juni 2011 wurde Ryan Cleary, der sich an der Peripherie von LulzSec befand, festgenommen, und am 19. Juli wurde der Leiter dieser Hacker-Organisation in London festgenommen. Erst vor wenigen Tagen, am 27. Juli, wurde ein Topiary-Hacker festgenommen. In Wirklichkeit sind diese Hacker also nur britische Teenager, die schmutzige Geschäfte machten, sobald sie aus ihrem Haus geflohen waren, und ihr Ziel war es, Menschen zum Spaß zu fälschen. Ich frage mich, warum sie solche Dinge tun. Ich bin mir sicher, dass dies daran liegt, dass sie nur jung und dumm sind, weshalb sie denken, dass man jede Regierungsseite zum Spaß angreifen kann.

Übrigens sagten Jester und Sabu beide auf Twitter, dass sie gestern hier waren und sich im Pool dieses Hotels befanden, in dem die DefCon stattfindet. Ich bezweifle es, aber wer weiß, zu welchem Risiko diese Jungs fähig sind. Sabu, der Hauptmann in LulzSec, ist immer noch auf freiem Fuß und soll bald gefangen genommen werden, da alle seine Komplizen bereits verhaftet wurden. Wie gewöhnlich lohnt es sich, einen zu verhaften, und er wird alle anderen ausliefern, weil sie nicht zu stark für die Gewährleistung der Betriebssicherheit sind.

In jedem Fall ist ein DoS-Angriff auf der 4. Ebene des OSI-Modells einer der einfachsten Angriffe, wenn viele Angreifer dasselbe Ziel angreifen. Dies wurde verwendet, um MasterCard und Visa zu "stürzen", aber die Hacker konnten Amazon nicht den gleichen Schaden zufügen, obwohl Anonymous dies versuchte.

Der MasterCard-Angriff war ein Protest, der viele Menschen vereinte. Diese Angriffsmethode, die mit Hilfe des Hacker-Tools Low Orbit Ion Canon durchgeführt wird, erfordert die Teilnahme vieler Computer, 3.000 oder vielleicht sogar 30.000 Angreifer, deren genaue Anzahl nicht bekannt ist.

Sie konnten die Website dieses Zahlungssystems für 1 Tag, 13 Stunden und 23 Minuten deaktivieren.

Dies ist eine der Arten von Angriffen, über die Kaspersky in seinem Interview am 21. Mai gesprochen hat. Er wurde gefragt, wie viele kompromittierte Maschinen erforderlich wären, um Südafrika vollständig vom Internet abzuschneiden, und er antwortete, dass dies Hunderttausende infizierter Computer erfordern würde. Aber ich weiß, dass dies nicht stimmt, dafür benötigen Sie nur ein 3G-Handy. Anscheinend meinte Kaspersky keinen solchen Angriff, er dachte an einen Angriff auf OSI Level 4, bei dem Tausende von Maschinen darauf abzielen, ein gemeinsames Ziel zu zerstören. Zu diesem Zweck reicht es für viele Benutzer aus, die Taste F5 immer wieder zu drücken, die Browserseite zu aktualisieren und dadurch die spezifische Site mit Anforderungen zu überladen. Dies ist eine der primitivsten Methoden eines DoS-Angriffs.

Eine der mächtigsten Arten von DoS-Angriffen auf der 7. Ebene des OSI-Modells ist ein Angriff mit der Slowloris-Software, die vor einigen Jahren von Robert „RSnake“ Hansen geschrieben wurde. Es gab viele Versionen dieser Software, deren Kern darin besteht, dass ein Computer viele unvollständige GET-Anforderungen an den Webserver sendet und versucht, die Verbindung so lange wie möglich offen zu halten.

Der Server ist gezwungen, sie zu verarbeiten, und wird letztendlich durch all diese Anforderungen einfach "gestaut". Eine Anforderung zum Empfangen einer Seite vom Server ist ein HTTP-Header, der wie Informationen der 2. oder 3. Ebene aussieht. Diese Folie zeigt mehrere Zeilen, und Sie senden nur einen Teil dieser Zeilen an den Server und niemals den Rest. Gleichzeitig glaubt der Server, dass Sie sich in einem nicht vertrauenswürdigen Netzwerk befinden, sodass Ihre Pakete fragmentiert waren. Da es sich um die erste Hälfte handelt, glaubt er, dass die zweite Hälfte der Anforderung noch kommt, und wartet weiterhin darauf, ohne die Verbindung zu schließen.

Somit „friert“ der Server alle eingehenden Verbindungen ein, und dies ist ein sehr mächtiger Angriff, der ihn tatsächlich vom Rest des Internets trennt. Ich werde es Ihnen in ein paar Minuten zeigen.

Slowloris friert alle verfügbaren eingehenden Leitungen ein. Um den Apache-Server zu beenden, müssen Sie nur etwa ein Paket pro Sekunde senden.

Ein anderes DoS-Angriffstool namens RU-Dead-Yet ähnelt Slowloris, verwendet jedoch unvollständigen HTTP-POST und sendet lange Nachrichtenfelder an den Server. Dies stoppt IIS, erfordert jedoch Tausende von Paketen pro Sekunde.

Bei einem DoS-Angriff im Keep-Alive-Modus können Sie 100 Anforderungen in einer Verbindung senden. Es ist nicht so leistungsfähig wie Slowloris, aber es ist eine weitere effektive Möglichkeit, den Server mit Anforderungen vollständig zu laden.

Bei vielen Angriffen hält sich Jester angeblich an solche Prinzipien: Er handelt durch Tor, um die Adresse der Angriffsquelle zu verbergen, niemand weiß genau, was er tut, und seine DoS-Angriffe zielen auf Stufe 7 ab. Dabei verwendet er sein eigenes Tool namens XerXes, dessen grafische Oberfläche Linux ähnelt.

Eines der wichtigsten Merkmale von DoS-Angriffen auf Stufe 7 ist, dass Sie nicht im Gefängnis landen, wenn Sie sie über Anonymizer starten können. Low Orbit Ion Canon verwendet diese Funktion nicht, da sie viel Datenverkehr von Ihnen an das andere Ende des Netzwerks senden sollte. Wenn Sie jedoch versuchen, sie über Tor auszuführen, ersticken Sie einfach an Ihrem eigenen Angriff. Darüber hinaus kann ein solcher Angriff Tor stürzen, da er wie ein Flammenwerfer wirkt und alles verbrennt, was sich von Ihnen und dem Ziel befindet.

Der Angriff auf der 7. Ebene wirkt wie eine Lenkwaffe - er sendet einfach mehrere Pakete, die Ihnen keinen Schaden zufügen, wenn sie auf den Server gelangen, ihn jedoch unzugänglich machen. Daher kann ein solcher Angriff über den Anonymisierer gestartet werden. In diesem Fall kann das Opfer nicht nur nicht feststellen, woher der Angriff kommt, sondern sich auch nicht anhand der Firewall-Regeln verteidigen, da die Firewall nach einer Quelladresse sucht und in diesem Fall Pakete von verschiedenen Adressen stammen.

Wenn Sie alle Tor-Ausgabeknoten blockieren, was genau das ist, was Sie tun sollten, verhindert dies, dass Angreifer das Tor-Netzwerk verwenden, und sie suchen nach etwas anderem, wie einem Botnetz aus gehackten Maschinen. In jedem Fall beginnt XerXes mit der Arbeit über ein anonymes asiatisches Netzwerk und "schlägt" das Ziel nieder. Danach veröffentlicht Jester einen weiteren Tweet namens "TANGO DOWN". Dieses Tool wurde erstmals vor etwa zwei Jahren veröffentlicht.

Eine andere Art von DoS-Angriff ist Link-Local DoS, das das neue Internetprotokoll IPv6 verwendet. Wenn Sie eine Version eines modernen Linux-, Vista-, Windows 7- oder Windows XP-Betriebssystems haben, aktivieren Sie IPv6, das standardmäßig nicht verwendet wird, da alle Domänenserver, DNS-Server oder Mailserver IPv6 verwenden, unabhängig davon, ob Sie es mögen oder nicht . Wenn Sie sich jedoch an Ihre eigenen Regeln halten, deaktivieren Sie sie wie jeden anderen unerwünschten Dienst, den Sie nicht verwenden, damit Sie den Angriff "töten" können.

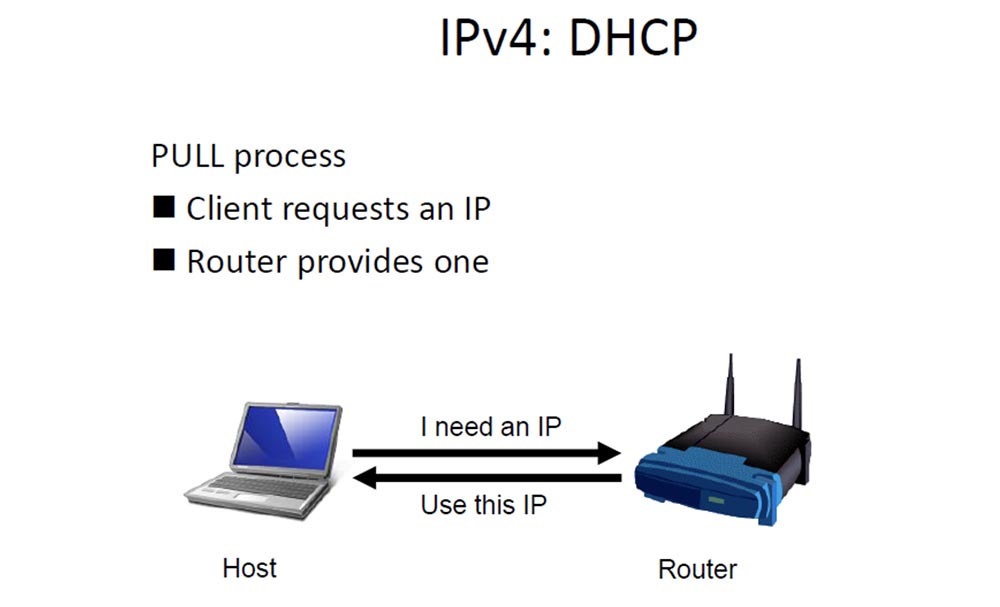

Wenn Sie nicht so seltsam sind, eine statische IP-Adresse zu verwenden, und die meisten Leute sie nicht verwenden, fordert Ihr Computer unter Verwendung des IPv4-Protokolls einen DHCP-Server auf, ihm beim Hochfahren eine IP-Adresse über den Router zu senden. Der Server antwortet: "OK, benutze diese IP" und stelle sicher, dass niemand diese Adresse benutzt, und das ist alles. Es gibt keinen Datenverkehr mehr zwischen dem Computer und DHCP, bis der Computer neu gestartet oder ausgeschaltet wird. Dies kann ziemlich lange dauern. Eine kurze Zusammenfassung dieses Prozesses: Ich brauche eine IP - ich bekomme eine IP.

IPv6 funktioniert jedoch anders - hier beteiligt sich ein Router an der Verteilung von Adressen, die sich mit dem Aufruf „Ich bin ein Router! Komm schon, lass dein ganzes Geschäft fallen und trete jetzt meinem Netzwerk bei! “, Danach antworten alle Computer, erhalten IP-Adressen und stellen eine Verbindung zum Netzwerk her. Broadcasting findet hier statt, obwohl wählerische Leute feststellen werden, dass dies nicht ganz stimmt - in diesem Protokoll wird Breitband als Multicast bezeichnet. Es gibt kein Breitband, stattdessen wird Multicast verwendet, wenn es eine Quelle und mehrere Empfänger gibt. , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

, , . , , 100% - .

( )

24:00

DEFCON 19. DoS- ( ). Teil 2Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s bis zum Frühjahr kostenlos, wenn Sie ein halbes Jahr bezahlen, können Sie

hier bestellen.

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel Dodeca-Core Xeon E5-2650v4 128 GB DDR4 6 x 480 GB SSD 1 Gbit / s 100 TV von 249 US-Dollar in den Niederlanden und den USA! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?