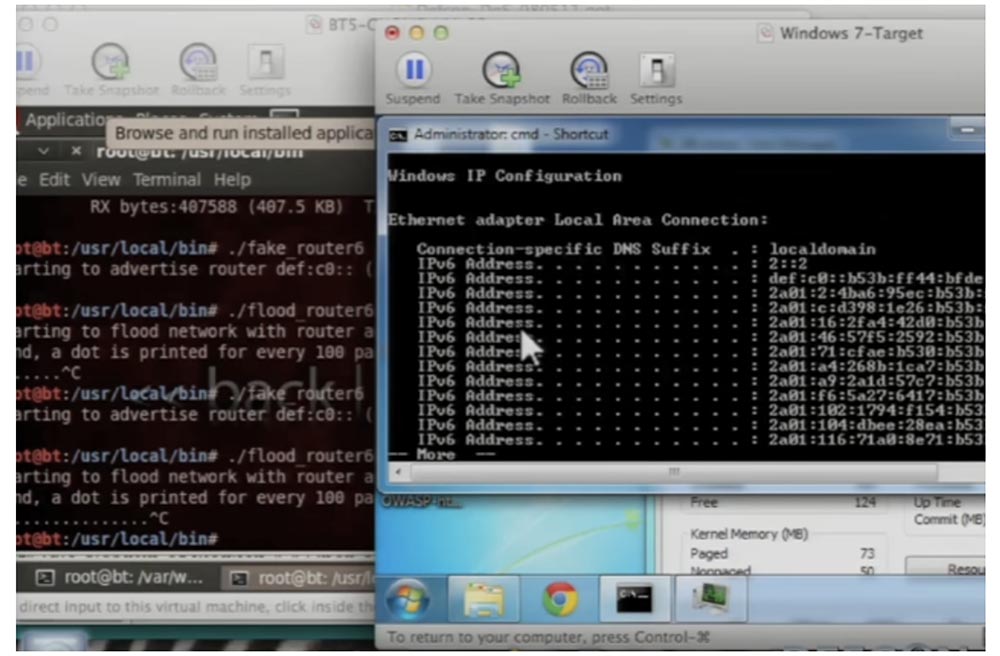

DEFCON-Konferenz 19. Drei Generationen von DoS-Angriffen (unter Einbeziehung des Publikums als Opfer). Teil 1Aber noch schlimmer ... Ich habe versucht, ein Projekt für meine Schüler zu entwickeln, und es stellte sich als lustig heraus, aber das Problem war, dass es unmöglich war, die "getöteten" Adressen zu sehen, da dies das war, was Sie brauchten, um die IP-Konfiguration zu sehen. Aber wenn ich den Angriff wirklich sehr schnell durchführe, reagiert das System sofort und niemand wird sehen, was damit passiert ist.

Ich habe es so gemacht, dass Sie das gesamte Netzwerk sehen können, alle Adressen dieses Netzwerks Seite für Seite. Diese Liste könnte noch größer werden, da 5 IP-Adressen pro Sekunde hinzugefügt wurden. Als ich dieses Projekt zum ersten Mal startete, schien mir nichts zu passieren, da mein Windows-Computer überhaupt nicht auf das zu reagieren schien, was passiert war.

Die Schüler wären nicht interessiert, weil sie nichts lernen, wenn sie den durch den Angriff verursachten Schaden nicht sehen können. Ich dachte "ok, das ist ein schlechtes Projekt, was soll ich tun?", Aber dann dämmerte es mir - dieses Ding tötet einen Domänencontroller, einen Mailserver und all das, es ist sehr schlecht. Das ist so schlimm, dass ich meinen Schülern überhaupt nichts davon erzählen kann. Besser, ich erzähle Microsoft leise davon!

Deshalb habe ich einen Tweet verschickt, dass Windows 7 eine gefährliche Sicherheitslücke enthält, was jedoch keineswegs überraschend ist. Ich sagte, dass ich in diesem Zusammenhang Kontakte vom Windows-Sicherheitsdienst benötige, und die Leute auf Twitter haben mir geholfen, die richtigen Leute bei Microsoft zu finden. Nach 2 Tagen erhielt ich eine offizielle Antwort von Microsoft, in der berichtet wurde, dass Mark Hughes ihnen vor einem Jahr davon erzählt hatte. Dies spielt jedoch keine Rolle, da sie keine Korrekturen an den aktuellen Windows-Versionen vornehmen möchten, da Vista, Windows 7, Windows Server 2003, Windows Server 2008 und Windows XP allmählich aussterben und diese nicht mehr unterstützen. Stattdessen beheben sie diese Sicherheitsanfälligkeit in Windows 8 oder Windows 9, wenn ihnen immer noch nichts einfällt.

Ich dachte - gut, wenn Sie so handeln, werde ich der ganzen Welt davon erzählen und meine Schüler dieses Projekt als Hausaufgabe testen lassen und sie warnen, es in einem isolierten Netzwerk zu verwenden, da Sie sonst alle Computer im College töten können , einschließlich unserer Server. Sie haben genau das getan, also unterrichte ich immer noch dort, anstatt mit einem Becher Almosen auf der Straße zu stehen.

Auf jeden Fall ist dies ein sehr mächtiger Angriff, und ich möchte ein wenig darüber sprechen, wie Sie sich dagegen verteidigen können. Aber bevor ich anfange, werde ich diese Angelegenheit an Matthew übergeben, und das einzige, was ich möchte, ist, dass Sie jetzt die Auswirkungen dieses Angriffs auf sich selbst testen.

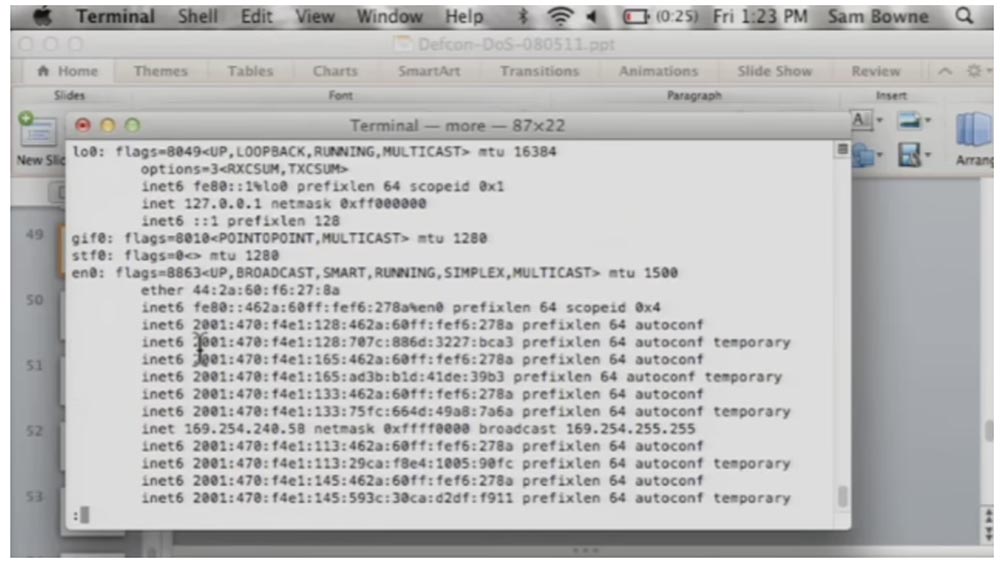

Alle Windows-Computer und -Computer mit einer der Versionen von Free BSD Unix sind anfällig für Angriffe von RA Flood, aber Computer mit MAC OS und Open BSD sind dafür unverwundbar. Wenn Sie sich die Konfiguration meines MacBook ansehen, werden Sie feststellen, dass es auch ein Host ist und sich einigen der hier vorhandenen Netzwerke angeschlossen hat. Hier sehen Sie das inet6-Netzwerk mit einer Adresse ab 2001.

Er verband sich mit einigen dieser nutzlosen Netzwerke, aber nicht mit allen Netzwerken. Ich denke, es könnten DefCon-Netzwerke sein. Aber auf jeden Fall sehen Sie, dass mein „MacBook“ seit einiger Zeit mit den 10 ersten gefundenen Netzwerken verbunden ist und RA nicht mehr beachtet. Dies ist eine sehr gute Verteidigung, und ich denke, Microsoft hätte auch von Windows kommen sollen, aber sie sind nicht an meiner Meinung interessiert. Cisco hat einen Patch veröffentlicht, der seine Geräte vor Angriffen dieser Art schützen soll, und Juniper hat dies noch nicht getan.

Wenn Sie also Geräte zum Testen haben, wird Ryan sein isoliertes Netzwerk einrichten und dort jemanden töten. Wenn Sie daran teilnehmen möchten, können Sie dem SSID-Netzwerk "Nicht verwenden" beitreten, das die WPA2-Verschlüsselung verwendet. Geben Sie daher das Kennwort "Nicht verwenden" ein. Wenn Sie diesem Netzwerk beitreten, wird Ryan sehen, wie viele Personen sich im Netzwerk befinden, und Sie töten. Dieser Kill ist sehr interessant, da er hilft, herauszufinden, welche anderen Geräte außer Windows und Free BSD anfällig sind.

Einige Leute sagten, dass sie interessante Geräte hierher bringen würden, und ich würde gerne davon erfahren. Deshalb werde ich Sie nach der Demonstration bitten, in den Q & A-Raum zu gehen und darüber zu sprechen. Dann könnten wir den Hersteller informieren, um ihn zu ermutigen, einen Patch für die aufgedeckte Sicherheitslücke seines Geräts zu veröffentlichen. Ich denke, dass viele Menschen für Angriffe dieser Art anfällig sind, aber nichts davon wissen.

Jetzt werde ich Matthew das Wort erteilen, um die Geschichte von LulzSec zu erzählen, und dann werde ich das Gespräch über Schutz fortsetzen, wenn wir Zeit haben. Im Moment werde ich alle Fenster schließen, um den Desktop zu löschen. Es tut mir leid, der Netzwerkname lautet "Keine Verbindung herstellen" und das Passwort lautet auch "Keine Verbindung herstellen"!

Matthew Prince: Sam ist die einzige Person, die ich kenne und die einen DDoS-Angriff mit so viel Charme ausführen kann. Mein Name ist Matthew Prince, ich kenne Sam, wir leben beide in San Francisco und beide sind an der LulzSec-Geschichte beteiligt.

Daher werde ich Ihnen eine Geschichte darüber erzählen, wie sie mich dazu gebracht haben, über einige DDoS-Angriffe, die wir 23 Tage lang beobachtet haben, und darüber, was wir getan haben, um sie zu stoppen.

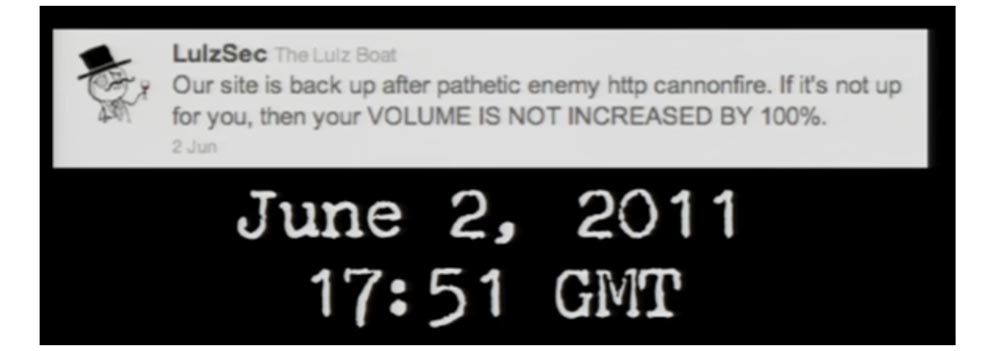

Am 2. Juni 2011, gegen 16:54 Uhr GMT, gab LulzSec auf ihrem Twitter-Konto bekannt, dass sie die Lulz-Sicherheitsseite unter

lulzsecurity.com erstellt haben . Überraschend war, dass diese Seite aufgrund eines starken DDoS-Angriffs 15 Minuten lang offline war. Ich kenne die Details dieses speziellen Angriffs nicht, weil wir damals noch nicht daran beteiligt waren.

Ungefähr eine Stunde nach Veröffentlichung des Beitrags zur Erstellung der Seite twitterte LulzSec, dass das Denial-of-Service-Problem gelöst werden könne. Das einzige, was sich in dieser Zeit geändert hat, wie ich später informiert wurde, ist, dass sie sich 9 Minuten vor dieser Nachricht für unseren CloudFlare-Dienst angemeldet haben. Wir machen Websites schneller und schützen sie vor einigen Arten von Angriffen. Wir betrachten uns jedoch nicht als Dienst zur Verhinderung von DDoS-Angriffen. Einige von uns waren daher von dieser LulzSec-Aktion überrascht.

Eine weitere große Überraschung war, als eine Stunde später Hacker eine an mich gerichtete Nachricht veröffentlichten, in der sie ihre Liebe zu CloudFlare gestanden und fragten, ob sie im Austausch für Rum auf ein kostenloses Premium-Konto zählen könnten.

Ich hatte keine Ahnung, wer diese LulzSec zu dieser Zeit waren, also schrieb ich eine Nachricht auf Twitter, die mein Anwalt dann löschte: "Es hängt davon ab, wie gut der Rum sein wird." Ich muss sofort sagen, dass sie uns nie Rum geschickt haben und wir ihnen nie einen Pro-Account zur Verfügung gestellt haben. CloudFlare ist jedoch ein kostenloser Dienst. Jeden Tag sind Tausende von Websites registriert, und normalerweise haben wir keine Probleme damit.

In den nächsten 23 Tagen haben diese Jungs auf verschiedene Weise Chaos angerichtet. Schließlich veröffentlichten sie am 25. Juni einen Tweet, der das Ende des Angriffs markierte.

Es war interessant, dass CloudFlare als Reverse-Proxy fungiert, sodass der gesamte Datenverkehr, der zuerst an Lulz Security ging, über unser Netzwerk geleitet wurde, was zwei wesentliche Auswirkungen hat. Der erste - jeder, der Lulz Security angegriffen hat, hat uns angegriffen, der zweite - dank uns konnte Lulz Security den Ort der Angriffsquelle verbergen, dh den Ort, an dem sich das Hosting tatsächlich befand. Dies sind Nebenwirkungen der Architektur unseres Systems, aber Hacker haben sie zu ihrem Vorteil genutzt.

Sam hat mich vor einiger Zeit kontaktiert und gesagt, er würde über DDoS sprechen. Wir sprachen über unsere Erfahrungen und er fragte, ob ich einige Informationen darüber teilen könnte. Wir haben einen Rechtsberater, wir sind ein echtes Unternehmen mit eigenen Datenschutzrichtlinien, und selbst wenn Sie auf der internationalen Fahndungsliste für Cyberkriminalität stehen, versuchen wir, Ihre Privatsphäre zu respektieren. Deshalb habe ich einen Brief an LulzSec geschrieben und an die von ihnen in meinem Konto angegebene E-Mail-Adresse gesendet.

Ich sagte ihnen, dass ich als Redner zu DefCon eingeladen wurde, und sprach über die Angriffe auf CloudFlare im Zusammenhang mit den Aktivitäten ihrer Community. Ich habe geschrieben, dass einige der Informationen, die ich während meiner Präsentation mitteilen möchte, durch unsere Datenschutzrichtlinie geschützt sind. Deshalb bitte ich LulzSec um Zustimmung zu deren Offenlegung. Nach 11 Tagen antwortete mir jemand namens Jack Sparrow mit dem Text: "Sie haben meine Zustimmung."

Und hier bin ich, um über einige Dinge zu sprechen, über die ich ohne diese Erlaubnis nicht sprechen könnte. Ich kann darüber sprechen, wie sie uns beeinflusst haben, aber ich werde Ihnen weder die Hosts, die sie angegriffen haben, noch die tatsächlichen IP-Adressen mitteilen.

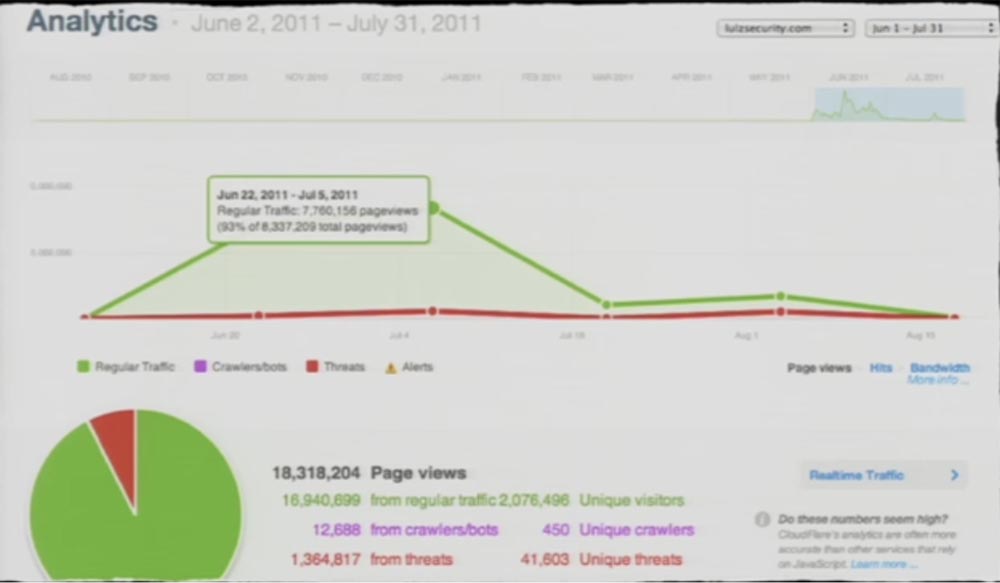

Lassen Sie mich ein wenig mehr über die Ereignisse in diesen 23 Tagen erzählen und eine Analyse des tatsächlichen Datenverkehrs auf der Lulz Security-Website während dieser Zeit zeigen.

In dieser Zeit wurden mehr als 18 Millionen Seitenaufrufe erzielt, als Personen diese Website besuchten. Sie können sehen, dass fast vom Beginn des Angriffs vom 22. Juni bis 5. Juli ein Höhepunkt des normalen Datenverkehrs beobachtet wurde und die Site dann nicht mehr funktionierte, obwohl sie immer noch CloudFlare verwendete. Wenn Sie heute versuchen, diese Website zu besuchen, wird dort nur die Apache-Konfigurationsseite angezeigt, und ich weiß nicht, was sie als Nächstes planen.

Es ist interessant, den Verkehr des Angriffs zu betrachten, der die Site zum Absturz gebracht hat.

Ich würde sagen, dass der gesamte Verkehr zum Gipfel in der Mitte nur normale Hintergrundgeräusche sind, bei denen es nichts Besonderes gab und die nichts von dem aussagen, was ich in ein paar Sekunden auf der Folie zeigen werde. Tatsächlich waren die drei Wochen, in denen LulzSec den CloudFlare-Dienst nutzte, in Bezug auf DoS-Angriffe recht ruhig. Das ist seltsam, weil viele Leute sagten, sie hätten damals LulzSec angegriffen.

Der Höhepunkt in der Mitte des Diagramms wurde durch einige sehr offensichtliche Ereignisse verursacht, auf die ich später noch eingehen werde. Wir werden auch über die Arten von Angriffen sprechen, die gegen LulzSec angewendet wurden, und darüber, was wir getan haben, um uns zu schützen.

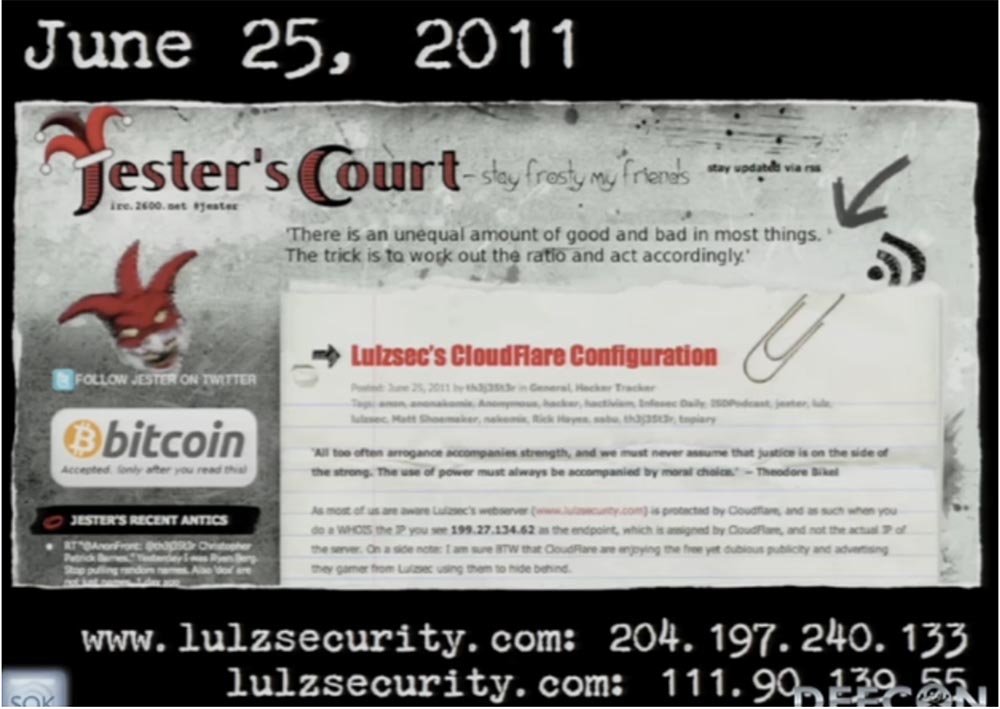

Ein besonders interessantes Ereignis ereignete sich am 25. Juni. Es war mit Jester verbunden. Ich wusste nicht, wer er war, also versorgte mich Sam mit Material über ihn.

Es scheint, dass Jester viel Zeit damit verbracht hat, den Standort der LulzSec-Website herauszufinden, und stolz die IP-Adressen ihrer Ressourcen auf seiner Seite veröffentlicht hat:

www.lulzsecurity.com : 204.197.240.133 und lulzsecurity.com: 111.90.139.55.

Ich weiß, welcher Host die LulzSec-Website am 25. Juni war, und ich kann Ihnen sagen, dass diese Adressen nichts damit zu tun haben. Während dieser 23 Tage verwendeten sie 7 verschiedene Hosts, ursprünglich befand sich der Host in Montreal, Kanada. Anfang Juni wurde einige Zeit malaysisches Hosting mit einer IP-Adresse von 111.90.139.55 verwendet. Die meisten der von ihnen verwendeten Hosts befanden sich in den USA, darunter ein großer Host, der sich auf die Abschwächung der Auswirkungen von DoS-Angriffen spezialisiert hat. Am Ende wechselten sie zum deutschen Hosting, wo sich die Site heute befindet.

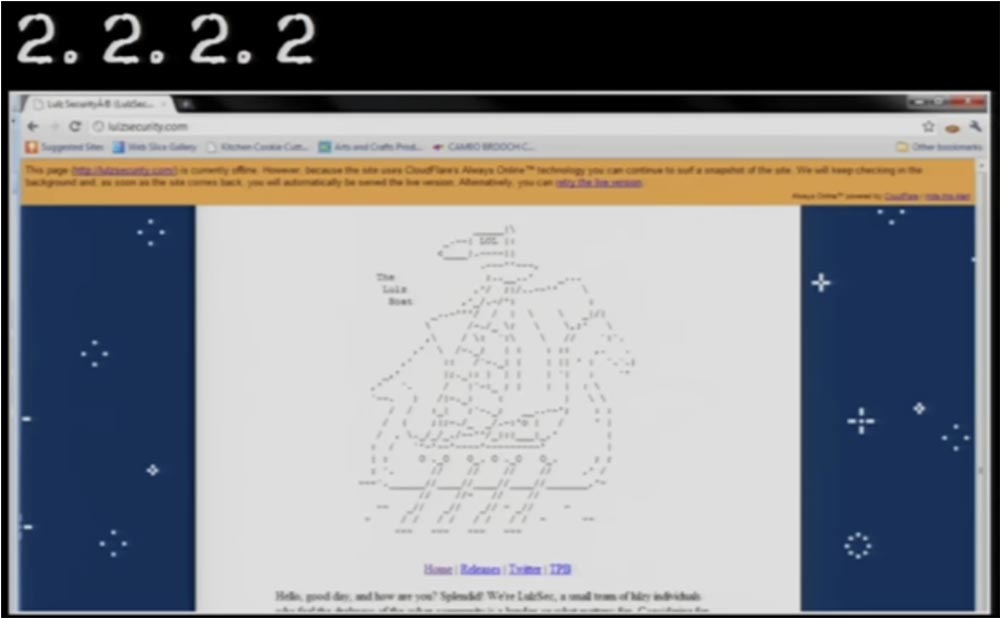

Interessanterweise behaupteten viele Leute, sie hätten die LulzSec-Website heruntergefahren und relevante Fotos ins Internet gestellt. Dies zeigt lediglich den Service, den wir in CloudFlare anbieten. Wenn Ihr Back-End-Server nicht verbunden ist, wird die zwischengespeicherte Version angezeigt. Dies wird durch die orangefarbene Leiste oben auf der Seite angezeigt. Es teilt dem Benutzer mit, dass er den Cache durchsucht, genau wie beim Seiten-Cache bei Google.

Ich denke, als die Leute behaupteten, sie hätten die LulzSec-Site heruntergefahren, war es wirklich so, dass die Jungs von LulzSec einfach aus ihren Gastgebern geworfen wurden. Für einen kurzen Zeitraum von 36 Stunden gaben sie tatsächlich die ungültige IP-Adresse 2.2.2.2 als Adresse an, da sich unter dieser Adresse kein Host oder aktiver Webserver befindet. Ich denke, dass sie nur eine zufällige IP-Adresse gewählt haben, damit unser System sie einfach ständig online "pusht", da die Cache-Version für einen begrenzten Zeitraum existiert, bis sie abläuft. Zu diesem Zeitpunkt kehrten sie kurz zum Host zurück und gaben eine falsche Adresse an, um in unserem Cache zu erscheinen.

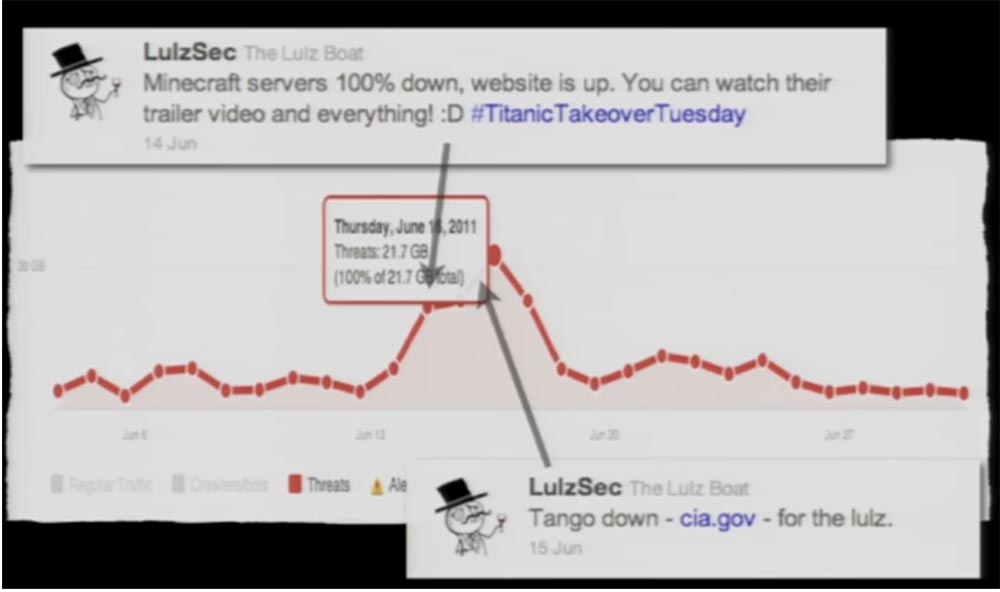

Ich kenne keine einzige Person, die darauf hinweisen würde, dass die LulzSec-Website zumindest für kurze Zeit offline funktioniert hat, obwohl viele Leute versucht haben, sie aus dem Online-Modus zu entfernen. Zur gleichen Zeit war es LulzSec, der die Websites anderer Leute, zum Beispiel die CIA-Website, zum Absturz brachte, und es war interessant, diese Angriffe zu beobachten. Die Folie listet genau auf, welche Angriffe wir beobachtet haben.

Wir waren sehr überrascht und haben während des DDoS-Angriffs, bei dem versucht wurde, die Website drei Wochen lang herunterzufahren, buchstäblich „alle auf die Ohren gelegt“, da wir normalerweise Angriffe beobachteten, die einen wesentlich kürzeren Zeitraum dauerten. Es ist nicht so gefährlich, die Hacker, die auf Twitter grasen, zu ärgern, wie die chinesische oder osteuropäische Cyber-Mafia oder Menschen, die an Internet-Erpressungen beteiligt sind, zu ärgern, weil sie zu einem mächtigen DDoS-Angriff fähig sind. Ja, diese Jungs sind auch klug genug, aber solche Angriffe sind nicht ihr Niveau.

Wir haben mehrere relativ harmlose Angriffe auf OSI Level 7 mit Tools wie Slowloris beobachtet. Der interne Webserver von CloudFlare wurde speziell entwickelt, um nicht nur Angriffe bis zur 7. Ebene zu "töten", sondern auch alle IP-Adressen zu korrigieren, von denen aus diese Angriffe ausgeführt wurden. Ich meine, in der Tat sind wir nur glücklich, wenn Hacker unser 7. Level angreifen, weil DDoS-Angriffe auf Level 3 oder 4 uns viel mehr Probleme bereiten.

In diesem Fall verringern wir ihre Konsequenzen, wenn wir das Anycast-Netzwerk verwenden. Dies bedeutet, dass wir eine Reihe von Maschinen haben, Hunderte und Hunderte von Computern, die in 14 verschiedenen Rechenzentren auf der ganzen Welt arbeiten und an dieselbe IP-Adresse gebunden sind.

Auf diese Weise können Sie einen verteilten DoS-Angriff oder einen Angriff mit viel Verkehr auf eine große Netzwerkoberfläche "sprühen", was es sehr schwierig macht, solche Angriffe gegen uns durchzuführen.

Viel mehr Ärger brachte uns Angriffe anderer Art. Das erste wurde mit einem sehr großen Netzwerk mit einer großen Menge an Datenverkehr erstellt, den die Angreifer direkt an uns gesendet haben. Dieses Netzwerk befand sich geografisch in der Nähe unseres Rechenzentrums in San Jose und nutzte fast die gesamte Bandbreite. Wir mussten unsere Kunden in andere, weniger ausgelastete Rechenzentren verlegen, sodass sie davon nicht betroffen waren. Das damalige Rechenzentrum in San Jose war jedoch nur in der Lage, Lulz Security zu bedienen und diese weiterhin online zu halten.

Ein noch interessanterer Angriff, der die meisten mit uns verbundenen Personen bedrohte, nutzte Google als „Reflektor“ des Verkehrs. Wir halten uns an bestimmte Regeln bezüglich der IP-Adressen von Google, um sicherzustellen, dass wir niemals legitimen Datenverkehr blockieren, der von dort zu uns kommt. Jemand, der wirklich schlau ist, hat festgestellt, dass Google diese an uns zurücksendet, wenn Sie viele SYN-Anfragen mit gefälschten Headern an Google senden, die auf unsere IP-Adresse verweisen. Die Lösung für dieses Problem war recht einfach und dauerte nur wenige Minuten. Wir blockierten die ACKs, an die keine SYNs angehängt waren, und riefen dann unsere Freunde bei Google an und sagten, dass sie niemals Datenverkehr von diesen Quellen erhalten würden. Verwenden Sie also einfach eine Firewall gegen sie . Es war ein wirklich kluger Angriff, der die Natur unserer Infrastruktur berücksichtigte und die Merkmale ihrer Arbeit ausnutzte.

Der letzte Angriff, der uns große Probleme bereitete, beruhte auf der Tatsache, dass jemand die Bereiche unserer IP-Adressen sorgfältig gescannt und dort die Router-Schnittstellen entdeckt hatte, die externen Einflüssen ausgesetzt waren. Auf diese Weise startete ein Angreifer einen Angriff vom Typ Wörterbuch und deaktivierte mehrere unserer Router, nachdem er Anycast umgangen hatte.

Die Lösung des Problems stellte sich erneut als recht einfach heraus: Wir haben diese IP-Adressen außerhalb unseres Netzwerks blockiert, aber der Angriff hat uns dennoch Schaden zugefügt, da unsere Router für einige Minuten offline ausgeschaltet wurden.

Wissen Sie, als ich die größten Angriffe verglichen habe, die wir gesehen haben, habe ich sie sogar gesehen, als unser Kunde eine E-Mail mit dem Text erhielt: „Hallo, wir sind eine chinesische Regierungsbehörde, die entdeckt hat, dass jemand im Netzwerk Sie angreifen wird "Und wenn Sie uns 10.000 US-Dollar schicken, können wir dieses Problem wahrscheinlich lösen." Natürlich ist dies keine Agentur, aber sie können dieses Problem wirklich lösen, weil sie es selbst erstellen. Es gab jedoch relativ wenige solcher Angriffe.

Ich werde über einige weitere interessante Dinge sprechen. Der Anstieg vor dem Hintergrund des normalen Hintergrundverkehrs fällt zeitlich mit der Aussage von LulzSec zusammen, dass Minecraft-Server abgestürzt sind. Nach dem Ende des Angriffs nahm der Verkehr leicht ab.

Die Mitarbeiter unseres Büros, die Fans von Minecraft sind, haben eine große Debatte darüber begonnen, ob LulzSec unser Netzwerk danach nicht verlassen sollte, weil sie selbst viel Schaden angerichtet haben und dies im Allgemeinen überhaupt nicht cool ist. , - DDoS-, Minecraft.

, Lulz Security, , Cloudflare. , , , . , , .

, 23 «», , . , !

: , , , . . , , , , . , , Microsoft , . . , RA Flood.

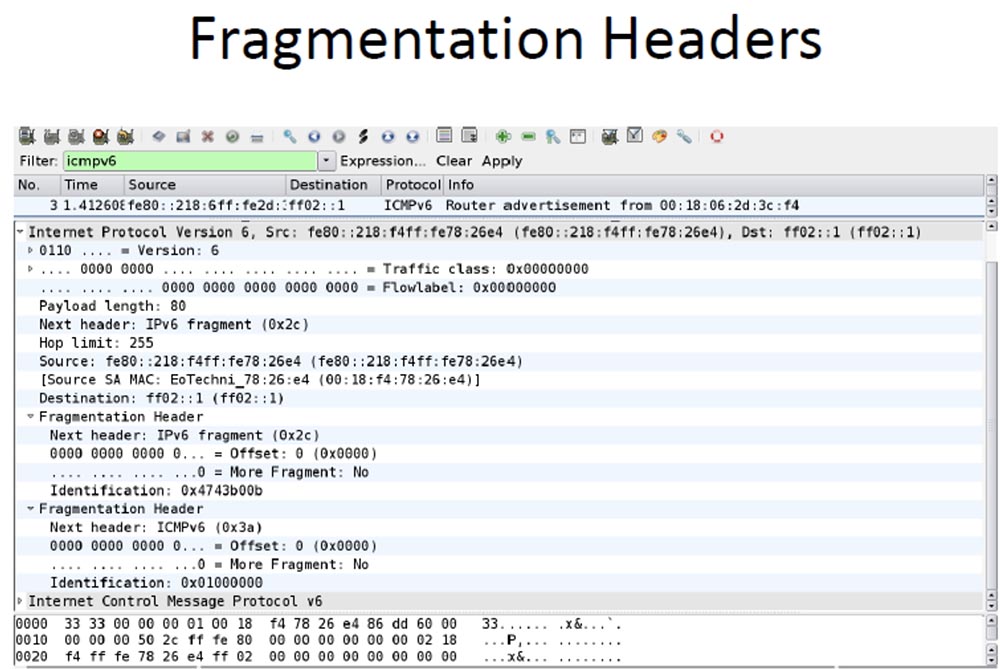

, IPv6, , , . Router Discovery , , IPv6, , , .

RA Windows, . , . Cisco RA Guard, Windows, . , Cisco . RA Guard , RA-, .

, : , . — , — , .

, , . , Mod Security, , DDoS 7- . , — IP- , , Tor , .

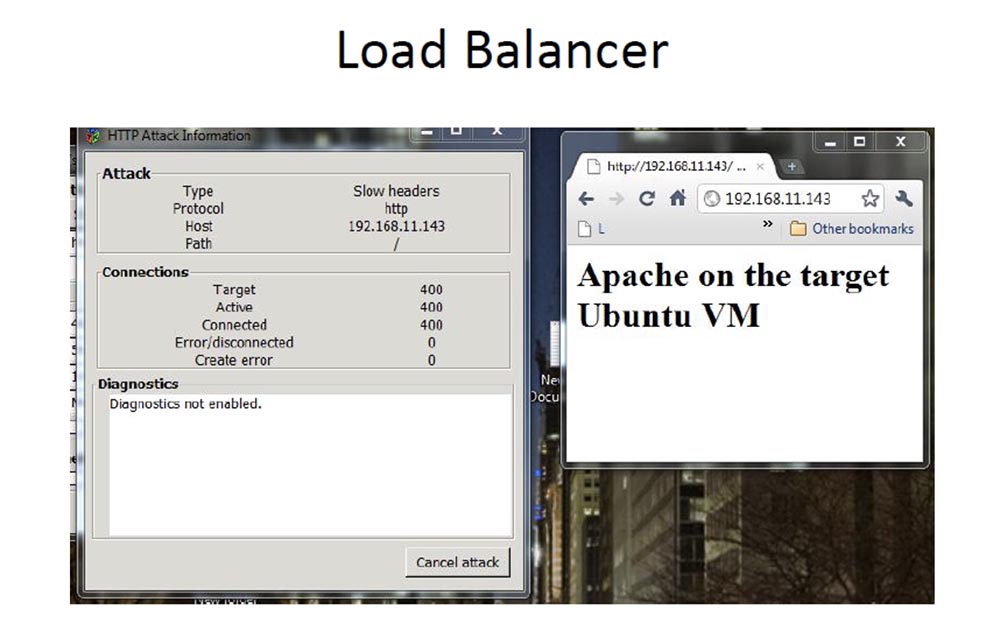

, Akamai, , . Load Balancer, , , . , , 4 , .

. , - HT More , DNS- C&C , . , . Flood- , Anonymous Low Orbit Ion Canon.

CloudFlare, , — , , , , . , , , . , CloudFlare, .

, . , , , . , – , , . , , .

, , ? - ? - ? ? , , . , . , !

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?