Es stellt sich heraus, dass Sie selbst im Microsoft Store-Verzeichnis ein Schadprogramm veröffentlichen können, und niemand wird es bemerken. Dies ist sehr praktisch für Angreifer, da die meisten Benutzer Verzeichnisse wie den Microsoft Store, den App Store und Google Play als eine Art sicheren Hafen betrachten, in dem sie vor Viren geschützt sind (dies ist natürlich nicht der Fall). Dementsprechend laden Tausende von Benutzern die Anwendung sorglos herunter, ohne den Verdacht zu haben, dass etwas Schlimmes vorliegt. Unglücklicherweise für Betrüger wurde dieser Shop jetzt teilweise abgedeckt.

Am 17. Januar 2019 fand Symantec im Microsoft Store acht Apps mit integrierten Kryptominern. Alle Anwendungen gehören zur PWA-Klasse (Progressive Web Applications). Sie werden unter Windows 10 installiert und arbeiten in einem separaten Fenster (WWAHost.exe), das nicht wie ein Browser aussieht, sondern tatsächlich browserbasierte Anwendungen sind.

Solche Programme machen nichts falsch mit dem Computer des Opfers. Sie bauen Monero einfach und leise auf der CPU ab, ohne zu viel CPU-Last.

Symantec meldete den Fund sofort an Microsoft und sie wurden bald aus dem Katalog entfernt. Am 15. Februar wurde der Bericht

öffentlich veröffentlicht .

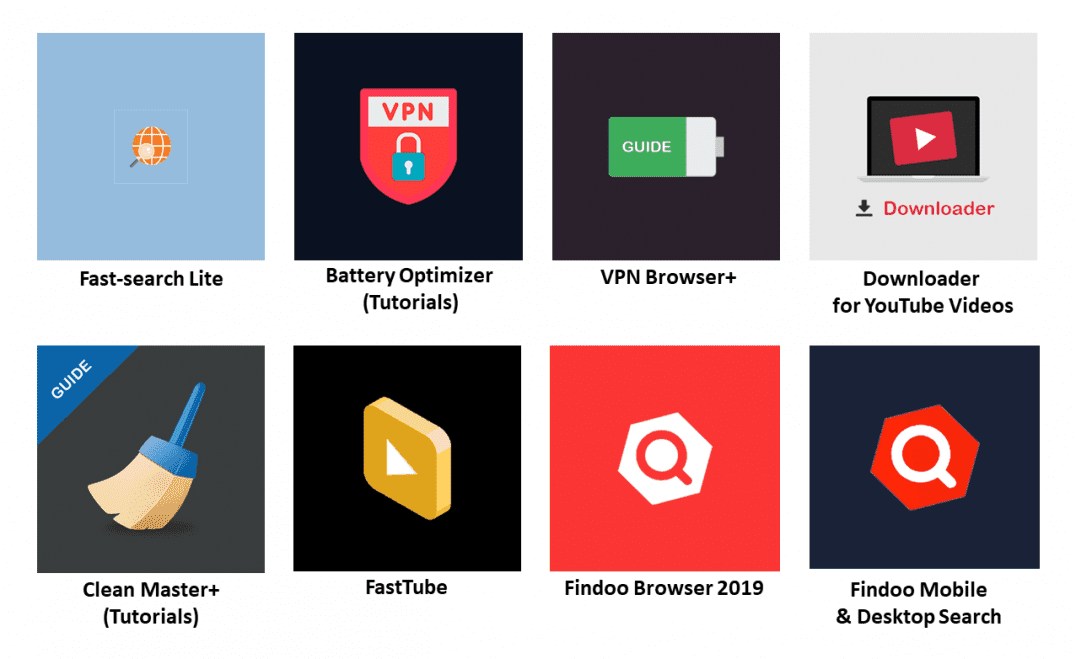

Die Liste der Anwendungen umfasst mehrere thematische Kategorien: Hier finden Sie Tutorials zur Optimierung Ihres Computers und Ihres Akkus (hier gibt es einige Ironie), eine Anwendung zum Durchsuchen des Internets, Webbrowser sowie Programme zum Herunterladen von Videos von YouTube.

Die Entwickler sind zwar drei Unternehmen (DigiDream, 1clean und Findoo), aber Symantec-Experten glauben, dass sie tatsächlich von einer Person oder Gruppe erstellt werden.

Einerseits hätte, wenn ein Entwickler in der Benutzervereinbarung in kleinen Buchstaben über Bergbau geschrieben hätte, mit einer Wahrscheinlichkeit von 99% niemand diesen Satz bemerkt, aber seine Handlungen wären völlig legal gewesen. Auf der anderen Seite verstößt das Mining wahrscheinlich in jedem Fall gegen die Regeln für Microsoft Store-Anwendungen, sodass sie einfach nicht in den Katalog aufgenommen werden.

Diese Anträge wurden zwischen April und Dezember 2018 veröffentlicht, wobei die meisten Ende des Jahres veröffentlicht wurden.

Es ist nicht bekannt, wie viele Benutzer Programme heruntergeladen und installiert haben. Sie waren jedoch leicht in den Top-Bereichen der kostenlosen Anwendungen im Microsoft Store zu finden. Laut Symantec wurden ab Mitte Januar 1.900 Bewertungen für diese Anwendungen veröffentlicht, was bedeutet, dass die Anzahl der Benutzer bei Tausenden oder vielleicht Zehntausenden liegt. Auf der anderen Seite können Bewertungen abgewickelt werden, so dass eine genaue Bewertung nicht möglich ist.

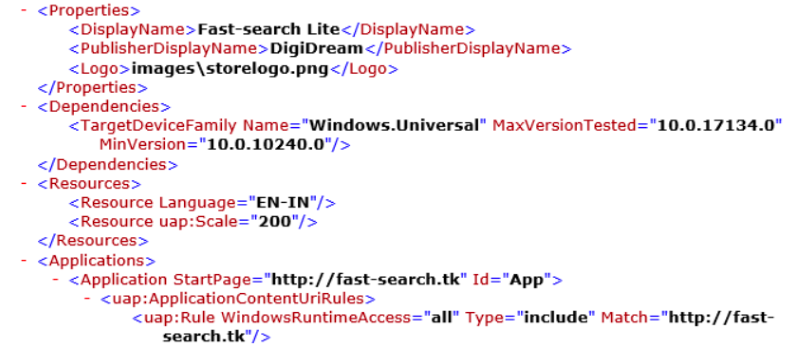

Sobald Anwendungen heruntergeladen und gestartet wurden, laden sie sofort die JavaScript-Bibliothek für das Mining vom Server des Entwicklers herunter. So geht's: Die offiziellen Domains jedes Programms werden in der Manifestdatei registriert. Beispiel: Die Domain

Fast-search.tk für die Anwendung Fast-search Lite im folgenden Screenshot.

Nach der Installation greift die Anwendung auf diese Domäne zu und aktiviert das Google Tag Manager-Skript (GTM). Alle acht Anwendungen tun dies mit demselben GTM-PRFLJPX-Schlüssel. Google Tag Manager ist ein gängiges Marketing-Tool. Der Link sieht wie

https://www.googletagmanager.com/gtm.js?id={GTM ID} aus:

https://www.googletagmanager.com/gtm.js?id={GTM ID} , mit dem Sie theoretisch auf eine beliebige Funktion zugreifen können, die von den Angreifern verwendet wurde.

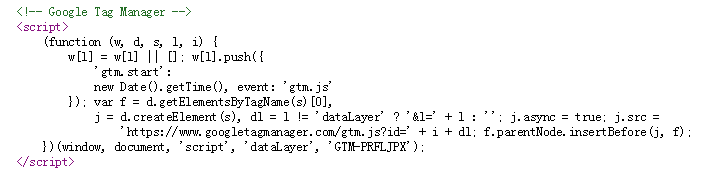

Unter dem Deckmantel von GTM wird das folgende Skript gestartet:

Beim Abhören des Netzwerkverkehrs stellten Symantec-Experten fest, dass dieses Skript auf einen Remote-Server zugreift und versucht, die Bibliothek

http://statdynamic.com/lib/crypta.js herunterzuladen.

Dann ist es klar. Crypta.js ist eine verschlüsselte Bibliothek für das Mining, die die CPU verwendet und die bei Cyberkriminellen beliebte Monero-Münze abbaut. Warum beliebt? Da es speziell für das Mining auf dem Zentralprozessor optimiert ist, ist das Mining bis jetzt zumindest ein wenig rentabel.

In Wirklichkeit ist Crypta.js eine Version der bekannten Coinhive-Bibliothek, eines Rechtsdienstes, der im September 2017 eröffnet wurde und noch funktioniert und die Monetarisierung der Benutzerbasis für Programmentwickler und Websitebesitzer ermöglicht.

Symantec entschlüsselte Crypta.js und fand ein Coinhive-Konto, auf das das Geld aus dem Mining

überwiesen wird:

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . Vielleicht wird eines Tages in solchen Situationen das Konto des Angreifers verhaftet und die Münzen von ihm unter allen Opfern verteilt.