Wir sind daran gewöhnt, dass Daten problemlos auf dem Luftweg übertragen werden können. Die drahtlose Datenübertragung wird überall verwendet - WiFi, Bluetooth, 3G, 4G und andere. Das Hauptkriterium für die Bewertung einer bestimmten Technologie ist die Geschwindigkeit und Datenübertragung sowie deren Volumen. Aber ist das immer wichtig?

In der Industrie beispielsweise gewinnen auch drahtlose Technologien aktiv an Dynamik. Zusätzlich zu den üblichen WiFi-, Bluetooth- und anderen modernen Technologien finden sich an Industriestandorten häufig auf den ersten Blick exotische Protokolle. Zum Beispiel WirelessHART oder Trusted Wireless 2.0, die Daten mit einer maximalen Geschwindigkeit von 250 kbps übertragen. Zuerst denken Sie, dass dies veraltete Technologien sind, und Sie müssen auf WLAN und andere „schnelle“ Protokolle umsteigen. Aber gilt das für die Industrie? Lass es uns herausfinden.

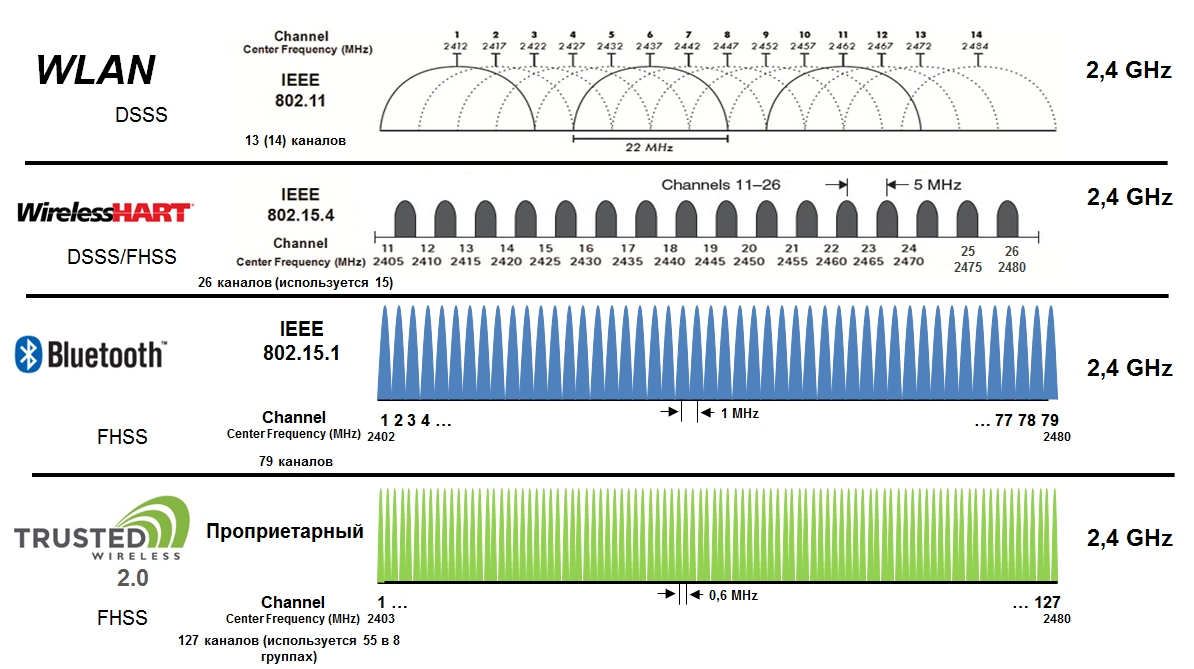

Vergleichen Sie vier Technologien - WiFi, Bluetooth, Trusted Wireless 2.0 und WirelessHART. Wir werden alle Technologien mit einer Frequenz von 2,4 GHz betrachten. Andere Frequenzen für die Russische Föderation sind nicht sehr relevant (naja, vielleicht 5 GHz, aber dieser Frequenzbereich unterstützt nur WiFi).

Wir werden nach mehreren Kriterien vergleichen:

- Zuverlässigkeit der Datenübertragung;

- Kompatibilität mit anderen drahtlosen Netzwerken;

- Datenübertragungssicherheit;

- Datenübertragungsbereich;

- Netzwerkstruktur;

- die Art der Interaktion von Netzwerkknoten.

Der Vergleich ist theoretisch.

Datenzuverlässigkeit

Das erste, was sich bei der Organisation eines Netzwerks mithilfe drahtloser Technologien stellt, ist die Zuverlässigkeit der Datenübertragung. Unter Zuverlässigkeit der Datenübertragung schlage ich vor, die Datenübertragung mit einer dauerhaften Verbindung und ohne Datenverlust zu verstehen.

Zwei Hauptfaktoren können Datenverlust und Verbindungsfehler verursachen:

- elektromagnetische Störungen;

- Signaldämpfung aufgrund der Ausbreitung von Funkwellen im freien Raum und des Auftretens von Reflexionen.

Elektromagnetische StörungenElektromagnetische Störungen in einer Industrieanlage werden zunächst durch Frequenzumrichter, elektrische Antriebe und andere Primärgeräte erzeugt. Eine solche Interferenz hat einen Frequenzbereich, der ein Vielfaches von kHz oder MHz ist. Und alle Technologien, die wir zum Vergleich herangezogen haben, arbeiten mit einer Frequenz von 2,4 GHz. Störungen durch Primärgeräte erreichen diesen Bereich einfach nicht. Somit werden andere drahtlose Systeme, die Daten mit einer Frequenz von 2,4 GHz übertragen, zu einer Störquelle. Es gibt zwei völlig unterschiedliche Ansätze, um die elektromagnetische Verträglichkeit dieser Systeme sicherzustellen:

- die Verwendung von Breitbandmodulation mit direkter Streuung des Spektrums (Direct Sequence Spread Spectrum - DSSS);

- die Verwendung einer pseudozufälligen Abstimmung der Arbeitsfrequenz (Frequency Hopping Spread Spectrum - FHSS).

Bei Verwendung von DSSS durchläuft das Nutzsignal den Spreizcode-Generator, wobei ein Bit nützlicher Informationen durch N Bits ersetzt wird, wodurch die Taktfrequenz um das N-fache erhöht wird. Dies beeinflusst die Erweiterung des Spektrums auch N-mal. Am Empfänger durchläuft dieses Signal denselben Generator und Informationen werden decodiert. Der Vorteil dieses Ansatzes ist die Fähigkeit, Daten mit einer sehr hohen Geschwindigkeit zu übertragen. Das Signal belegt ein bestimmtes Frequenzband und Schmalbandstörungen verzerren nur einige Frequenzen des Spektrums, es gibt jedoch genügend Informationen, um das Signal zuverlässig zu decodieren. Nach einer bestimmten Schwelle der Spektrumsbreite der Interferenzfrequenz kann das Signal jedoch nicht mehr decodiert werden. Der Generator versteht einfach nicht, wo sich das Nutzsignal befindet und wo es überlagert ist.

Dsss

DsssBei Verwendung von FHSS ändert sich die Datenrate in einer pseudozufälligen Reihenfolge. In diesem Fall wirkt sich die resultierende Interferenz unabhängig von der Breite des Spektrums nur auf eine der Zufallsfrequenzen aus.

Fhss

FhssBei schwerwiegenden elektromagnetischen Störungen im FHSS-System geht ein Teil der Daten verloren, und im DSSS-System wird die Datenübertragung vollständig gestoppt.

WiFi verwendet DSSS. Die Breite eines Kanals beträgt 22 MHz und dementsprechend stehen 14 WiFi-Kanäle im 2,4-GHz-Band zur Verfügung. In Russland sind nur 13 verfügbar. Gleichzeitig stehen 3 nicht überlappende Kanäle zur Verfügung. Sicherlich haben viele von Ihnen das Bild gesehen, wie WiFi vollständig zu Hause ist. Dies kann nur passieren, weil der Nachbar einen Zugangspunkt hat, der auf demselben Kanal wie Ihr Punkt oder auf einem überlappenden Kanal arbeitet.

Bluetooth verwendet die FHSS-Technologie. Die Breite eines Kanals beträgt 1 MHz. Für den Wiederaufbau und den Zugriff stehen 79 Kanäle zur Verfügung. Wie bei WiFi kann in verschiedenen Ländern eine unterschiedliche Anzahl von Kanälen verfügbar sein.

Wireless HART verwendet eine Kombination aus FHSS und DSSS. Die Breite eines Kanals beträgt 2 MHz und alle Kanäle befinden sich auf einer Breite von 5 MHz, d.h. Es stehen 16 Kanäle zur Verfügung, die sich nicht überlappen.

Trusted Wireless 2.0 verwendet die FHSS-Technologie. Geräte verfügen über 127 Kanäle zum Einstellen. Die Anzahl der Frequenzen, die einem bestimmten Gerät zur Auswahl zur Verfügung stehen, hängt von der „schwarzen Liste der Frequenzen“ ab, die so konfiguriert ist, dass die Kompatibilität mit anderen drahtlosen Systemen gewährleistet ist, und davon, ob spezielle Frequenzgruppen (RF-Bänder) zur Optimierung des drahtlosen Netzwerks verwendet werden.

Abb. Signaldämpfung aufgrund der Ausbreitung von Funkwellen im freien Raum und des Auftretens von Reflexionen

Abb. Signaldämpfung aufgrund der Ausbreitung von Funkwellen im freien Raum und des Auftretens von ReflexionenWährend der Ausbreitung im Übertragungsmedium schwächt sich das Signal aufgrund verschiedener äußerer Einflüsse ab. Der Hauptfaktor sind die Reflexionen, die während der Ausbreitung der Funkwelle auftreten. Das Signal vom Sender zum Empfänger breitet sich in mehrere Richtungen aus. In dieser Hinsicht erreichen mehrere Wellen den Empfänger, die die gleichen Informationen enthalten, aber aufgrund unterschiedlicher Ausbreitungswege unterschiedliche Phasen haben können. Dies kann entweder das Signal dämpfen (wenn die eingehenden Funkwellen gegenphasig sind) oder verstärken (wenn die Phasen zusammenfallen). Vor dem Hintergrund dieses Problems erhält FHSS einen zusätzlichen Vorteil: Die Frequenz, mit der Daten übertragen werden, ändert sich ständig, wodurch das oben beschriebene physikalische Problem automatisch gelöst wird. Wenn während der Ausbreitung einer Funkwelle in mehrere Richtungen eine Datenübertragung bei einer Frequenz unmöglich ist, ist das Signal bei der nächsten Frequenz stark genug, um empfangen zu werden.

Abb. Signaldämpfung aufgrund der Ausbreitung von Funkwellen im freien Raum und des Auftretens von Reflexionen

Abb. Signaldämpfung aufgrund der Ausbreitung von Funkwellen im freien Raum und des Auftretens von ReflexionenKompatibilität mit anderen drahtlosen Netzwerken

Wie oben erwähnt, können Störungen nur durch andere Systeme verursacht werden, die mit einer Frequenz von 2,4 GHz arbeiten. Aufgrund der Tatsache, dass drahtlose Netzwerke in der Industrie immer beliebter werden, gibt es an Standorten immer mehr solche Systeme. Daher ist das Problem der Gewährleistung der Kompatibilität von drahtlosen Netzwerken für die Organisation einer zuverlässigen und unterbrechungsfreien Datenübertragung sehr wichtig.

Am schlimmsten mit WiFi-Kompatibilität. Aufgrund der Tatsache, dass WiFi nur DSSS als Modulation verwendet und der Kanal eine ausreichend große Breite hat, ist die gleichzeitige Verwendung mit anderen drahtlosen Technologien ziemlich problematisch. Gleichzeitig können wir, wie oben erwähnt, nur drei WiFi-Netzwerke erstellen, aber dies geschieht nur in einer idealen Welt. In der Realität kommen in jedem Wohnhaus oder Einkaufszentrum viel mehr WiFi-Netzwerke miteinander aus, und wir erhalten Netzwerke, die auf überlappenden Kanälen arbeiten, was die Kommunikationsqualität erheblich beeinträchtigt und es manchmal einfach unmöglich macht, eine Verbindung zu WiFi herzustellen.

Im Vordergrund der Kompatibilität steht Trusted Wireless. Dieses Protokoll bietet zusätzlich zu FHSS einen Frequenz-Blacklist-Mechanismus. Mit diesem Mechanismus können Sie den Frequenzbereich, der von anderen Netzwerken verwendet wird, in die "schwarze Liste" aufnehmen. Die Frequenzen aus dieser Liste werden von Trusted Wireless 2.0-Geräten nicht verwendet, und die Abstimmung auf diese Frequenzen wird nicht durchgeführt.

Wireless HART mit Kompatibilität funktioniert ebenfalls gut - FHSS wird ebenfalls verwendet, und es ist möglich, Kanäle auf der schwarzen Liste zu verwenden. Aufgrund der geringen Anzahl von Kanälen für die Frequenzabstimmung ist es jedoch nicht so flexibel wie Bluetooth oder Trusted Wireless. In den letzten beiden Protokollen ist es möglich, auf viele andere Kanäle umzuschalten, wenn bei einer bestimmten Frequenz ein Hindernis aufgetreten ist.

Datensicherheit

Informationssicherheit ist heute ein sehr aktiver Trend in der industriellen Automatisierung, und dieses Problem kann nicht ignoriert werden, insbesondere wenn es um drahtlose Netzwerke geht, da Informationen über eine unsichere Schnittstelle übertragen werden - tatsächlich über die Luft. Es ist wichtig, unbefugten Zugriff zu berücksichtigen und zu verhindern und Daten in verschlüsselter Form zu übertragen.

Über WLAN übertragene Daten können mithilfe verschiedener Authentifizierungs- und Verschlüsselungsmethoden (WEP, TKIP, WPA, WPA-2) geschützt werden. Bei der Verwendung von WLAN gibt es jedoch einige unterschiedliche Bedrohungen für die Informationssicherheit. Und aufgrund der Popularität des Protokolls lassen sich all diese Methoden sehr leicht googeln, ganz zu schweigen von mehreren Videobewertungen auf YouTube. (Normalerweise werden alle Schwachstellen besprochen und um das WiFi-Hacking herum wird immer eine ausreichend große Community aufgebaut.)

Die Bluetooth-Verbindung ist mit einem PIN-Code und einer Verschlüsselung gesichert. Bluetooth ist jedoch dasselbe wie WiFi. Dies ist ein sehr beliebtes offenes Protokoll, und es gibt viele Informationen darüber, wie man es auf diesen Internetseiten knackt.

Dank der proprietären Technologie ist der auf Trusted Wireless 2.0 basierende drahtlose Kanal viel besser vor möglichen Angriffen geschützt als offene Protokolle.

Darüber hinaus verfügt Trusted Wireless 2.0 über zwei Sicherheitsmechanismen: die Verschlüsselung aller übertragenen Daten mithilfe des AES-128-Protokolls und ein proprietäres Authentifizierungsprotokoll, mit dem Sie überprüfen können, ob die Nachricht von einem autorisierten Empfänger empfangen wurde, da diese Nachricht über einen speziellen Code verfügt, der dies nicht kann wiederholt werden.

WirelessHART ist mit AES-Verschlüsselung mit einem 128-Bit-Schlüssel gesichert.

Technologien, die FHSS verwenden, erhalten zusätzlich einen Bonus, da der Übergang von Frequenz zu Frequenz nach einem Pseudozufallsalgorithmus erfolgt, der für jede Verbindung individuell festgelegt wird.

Datenübertragungsbereich

Für die drahtlose Datenübertragung, insbesondere für Außenanwendungen, spielt der Datenübertragungsbereich eine entscheidende Rolle. Aber auch in Anwendungen, in denen keine Datenübertragung über große Entfernungen erforderlich ist, schafft ein hohes Maß an Empfängerempfindlichkeit ein Reservesystem für die Datenübertragung unter schwierigen Bedingungen, z. B. Datenübertragung ohne direkte Sichtbarkeit.

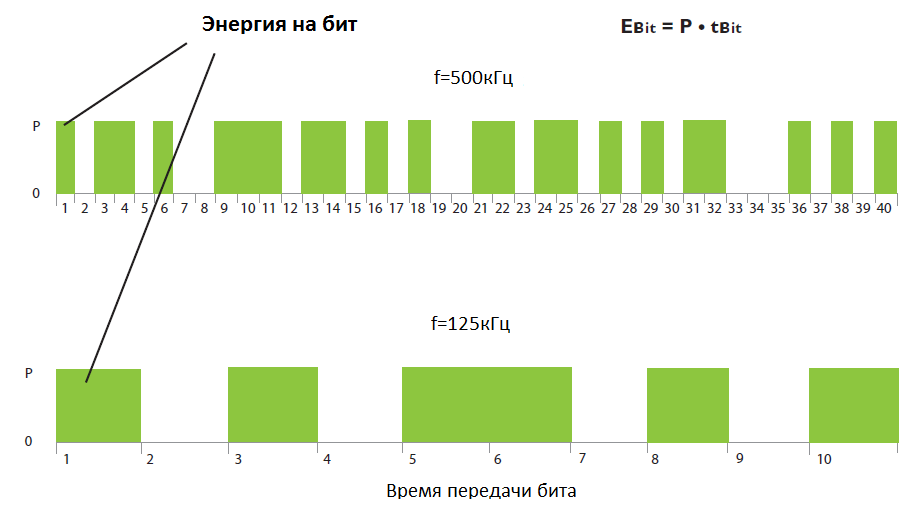

Die Empfindlichkeitsstufe wird von der Datenrate beeinflusst. Jedes Bit wird mit einer bestimmten Sendeleistung P übertragen. Die Energie für jedes Bit wird durch die Formel Ebit = P * tbit bestimmt, wobei tbit die Übertragungszeit dieses Bits ist.

Mit einer Abnahme der Datenübertragungsrate nimmt die Übertragungszeit jedes Bits zu, was eine Zunahme der Energie pro Bit ergibt, wodurch wir eine signifikante Signalverstärkung erhalten.

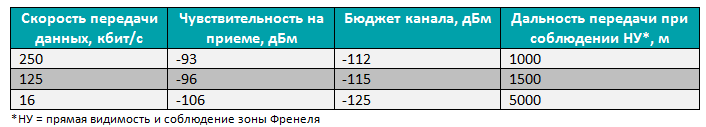

In Trusted Wireless 2.0 können die folgenden Datenraten ausgewählt werden:

WiFi mit einer Datenübertragungsrate von 54 Mbit / s über ein drahtloses Netzwerk ermöglicht die Übertragung von Daten über Entfernungen von bis zu 1 km mithilfe einer leistungsstarken Antenne mit schmalem Fokus. Wenn Sie die Geschwindigkeit auf 6 Mbit / s reduzieren, können Sie eine Datenübertragungsentfernung von 1 km bis 2 km erreichen.

Bluetooth hat im Vergleich zu WiFi eine geringere Geschwindigkeit (ca. 1 Mbit / s) und Daten können über Entfernungen von bis zu 1,5 km übertragen werden.

WirelessHART arbeitet mit einer Datenübertragungsrate von 250 kbps. Die durchschnittliche Entfernung wird mit 255 m angenommen. Mit einer Richtantenne können auch Entfernungen von etwa 2 km erreicht werden. Feldsensoren oder WirelessHART-Adapter verfügen jedoch in der Regel nicht über sehr leistungsstarke Rundstrahlantennen, die eine durchschnittliche Entfernung von 255 m ergeben.

Netzwerkstruktur

Die verwendeten Topologien weisen ebenfalls einen signifikanten Unterschied auf.

Wenn wir über Bluetooth sprechen, können Sie zwei Topologien verwenden: Punkt-zu-Punkt und Stern. Bis zu 7 Geräte können an einen Stern angeschlossen werden.

WiFi bietet eine reichhaltigere Auswahl. Traditionell können Sie eine Sterntopologie organisieren - wir alle haben sie zu Hause wiederholt erstellt, indem wir mehrere Geräte an einen Heimzugangspunkt angeschlossen haben. Sie können aber auch komplexere Topologien erstellen. Einige Geräte können im Bridge-Modus verwendet werden, wodurch das Gerät als Repeater für WLAN fungieren kann. Außerdem sind jetzt Geräte verfügbar, mit denen Sie Mesh-Netzwerke (etwas später) basierend auf WLAN erstellen können. (z. B. FL WLAN 1100 - 2702534). Und WiFi ermöglicht es Ihnen, das sogenannte Roaming zu organisieren. Ein Netzwerk wird als Roaming bezeichnet, wenn mehrere Zugriffspunkte mit derselben SSID installiert sind und der Client von einem Zugriffspunkt zu einem anderen wechseln kann (eine ordnungsgemäße WLAN-Abdeckung muss bereitgestellt werden), während er sich im selben drahtlosen Netzwerk befindet.

Mit Trusted Wireless 2.0 können Sie auch Geräte als Repeater verwenden und im Falle einer Signalunterbrechung die Kommunikation wiederherstellen. Das heißt, Wenn das Gerät die Verbindung verliert, sucht es nach einem anderen nächstgelegenen Repeater, über den Daten übertragen werden können. Auf diese Weise wird die Kommunikation wiederhergestellt und die Datenübertragung über den Sicherungskanal beginnt. Die Wiederherstellung der Kommunikation dauert von Millisekunden bis Sekunden - abhängig von der ausgewählten Datenübertragungsrate. Eine ähnliche Topologie, bei der Kommunikationskanäle über beliebig ausgewählte Repeater ausgerichtet sind, wird als Maschentopologie bezeichnet.

Zusätzlich zur Maschentopologie unterstützen Geräte mit Trusted Wireless 2.0 Punkt-zu-Punkt-, Stern- und Linientopologien.

Aufgrund der hohen Empfindlichkeit von Trusted Wireless 2.0-Geräteempfängern werden Knoten manchmal nicht mit den nächstgelegenen Repeatern, sondern mit entfernteren Repeatern verbunden. Um solche Situationen zu vermeiden, bietet Trusted Wireless 2.0 eine „schwarze Liste von Repeatern“ (englische übergeordnete schwarze Liste), die die Knoten definiert, mit denen die Verbindung nicht hergestellt werden soll. Eine "weiße Liste von Repeatern" (dt. Übergeordnete weiße Liste) wird ebenfalls bereitgestellt, die die Knoten angibt, die für die Verbindung bevorzugt werden. Standardmäßig dürfen alle Repeater eine Verbindung herstellen.

WirelessHART verwendet außerdem ein Mesh-Netzwerk, an das 254 Endsensoren angeschlossen werden können.

Die Art der Interaktion von Hosts

Der interne Datenaustausch zwischen einzelnen Knoten ist erforderlich, um das drahtlose Netzwerk unabhängig von der Menge der übertragenen Informationen aufrechtzuerhalten. Daher spielt der Prozess des Hinzufügens eines neuen Knotens zum Netzwerk sowie die Verwaltung vorhandener Knoten eine wichtige Rolle, um die Zuverlässigkeit des Netzwerks sicherzustellen und den übertragenen Verkehr zu optimieren.

WirelessHART verwendet einen zentralisierten Site-Management-Ansatz. Es gibt einen "Manager" im Netzwerk, der alle Anforderungen an Knoten sendet und Antworten empfängt. Dementsprechend erzeugt dieser Ansatz eine große Menge an Verkehr, der durch einen einzelnen Netzwerkknoten - den Manager - geleitet wird.

Gleiches gilt für WiFi und Bluetooth. Hier erfolgt der gesamte Datenaustausch über Access Points. Wenn der Access Point ausfällt, können die Geräte keine Daten mehr austauschen.

Trusted Wireless 2.0 verwendet wiederum einen verteilten Ansatz. Die Netzwerkverwaltung ist in Eltern / Kind-Zonen (Eltern / Kind, P / C) unterteilt. Der Repeater (oder der zentrale Knoten des Netzwerks) fungiert als übergeordnetes Element, über das andere Repeater oder Endgeräte, die Erben, mit dem Netzwerk verbunden sind. So bilden Eltern und Erben eine Baumstruktur. Der Elternteil ist für alle direkten Erben verantwortlich und für die Verbindung des neuen Erben. Alle diese Informationen werden nicht an das Zentralgerät gesendet, sondern verbleiben in der Eltern- / Erbenzone, wodurch der Netzwerkverkehr erheblich reduziert wird.

Wenn Sie beispielsweise ein neues Gerät mit dem Netzwerk verbinden müssen, geschieht dies in mehreren Schritten:

- Gerätesuche nach der nächsten Station, d.h. Das Gerät „hört“ auf die Luft.

- Synchronisation mit der für die Datenübertragung ausgewählten Station;

- Umschalten auf den von diesem Gerät verwendeten FHSS-Algorithmus;

- Senden einer Verbindungsanfrage (eng. Join-Anfrage);

- Empfangsbestätigung erhalten (dt. Beitrittsbestätigung).

Und all diese Aktionen werden im Rahmen einer P / C-Zone durchgeführt. Zum Vergleich erfordert das Verbinden eines neuen Knotens mit dem Netzwerk in WirelessHART unter Verwendung eines zentralisierten Ansatzes 6-7 Befehle. Bei einem einfachen Punkt-zu-Punkt-Netzwerk dauert der Verbindungsvorgang etwa 2 Sekunden, und der Datenaustausch beginnt in 10 Sekunden. Ein Netzwerk mit 100 Knoten benötigt ca. 600-700 Befehle zum Verbinden und Austauschen von Daten und kann erst in 25 Minuten gestartet werden!

Innerhalb einer P / C-Zone sammelt das übergeordnete Gerät Diagnoseinformationen von den Geräten in dieser Zone und speichert alle diese Informationen.

Abb. Aufschlüsselung der Eltern / Kind-Zone (Eltern / Kind - P / C)

Abb. Aufschlüsselung der Eltern / Kind-Zone (Eltern / Kind - P / C)Außerdem reduziert dieser Ansatz die Netzwerkkonvergenzzeit erheblich.

Wenn der Netzwerkmanager in einem zentral gesteuerten Netzwerk stromlos ist, gehen alle Informationen zu den Verbindungen in diesem Netzwerk verloren und das Netzwerk wird für längere Zeit wiederhergestellt.

In einem auf Trusted Wireless 2.0 basierenden Netzwerk werden Verwaltungsprozesse in verschiedenen Zweigen des Baums parallel ausgeführt, was beim Wiederherstellen des Netzwerks zu einer erheblichen Beschleunigung führt.

Fazit

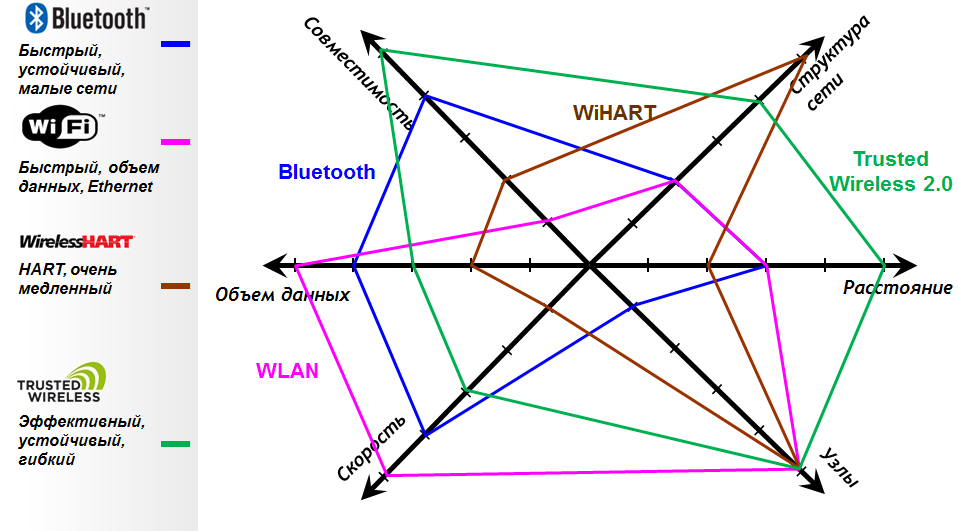

Was haben wir insgesamt? Trusted Wireless und WirelessHART sind zwar viel langsamer, aber nicht immer die wichtigsten Kriterien für industrielle Netzwerke. Oft wird drahtlose Technologie benötigt, um das Kabel zu erweitern, was nicht verlegt werden kann. In solchen Fällen besteht die Aufgabe häufig darin, diskrete und analoge Signale zu übertragen, und dies erfordert keine hohen Geschwindigkeiten. Oder Sie müssen Daten von einer Remote-Installation erfassen, die Daten über PROFIBUS DP oder Modbus RTU austauscht. Diese Protokolle stellen in den meisten Anwendungen auch keine Anforderungen an die Datenübertragungsgeschwindigkeit, aber die Station selbst kann ziemlich weit entfernt sein. WiFi und Bluetooth bieten keine Datenübertragung über große Entfernungen. Das Einrichten von WLAN und Bluetooth in Entfernungen von 1 km ist eine ziemlich mühsame Aufgabe. Trusted Wireless hingegen zeigt sich aufgrund seiner geringen Geschwindigkeit perfekt bei Fernübertragungen.

Was für die Branche jedoch wirklich wichtig ist, ist die Zuverlässigkeit der Datenübertragung und ihre Kompatibilität mit vorhandenen drahtlosen Systemen. Dies ist, was Trusted Wireless und WirelessHART vorweisen können - durch die Verwendung von FHSS und Blacklists sind sie sehr zuverlässig und ermöglichen eine sehr hohe Kompatibilität mit anderen Technologien.

Dies bedeutet jedoch nicht, dass WiFi oder Bluetooth in Industrieanlagen nicht verwendet werden. Sie werden auch oft verwendet, aber nicht viel für andere Aufgaben. Mit ihnen können Sie die Datenübertragung mit hoher Geschwindigkeit über kurze Entfernungen organisieren, zum Beispiel: Automatisierung eines großen Lagers oder Maschinenraums.

Daher können Sie keiner Technologie den Vorzug geben - jede ist für ihre Aufgabe geeignet und wird meistens zusammen im Rahmen eines einzigen Prozessleitsystems verwendet.

Benötigen Sie Hilfe beim Aufbau eines industriellen Netzwerks? Besuchen Sie unsere

Website .