Experten

für Checksec-Cybersicherheit haben

eine ernsthafte Sicherheitslücke im WinRar-Archiv gefunden. Dann zeigten sie, wie es mit dieser Sicherheitsanfälligkeit möglich ist, eine Datei an einen beliebigen Ort zu entpacken - überhaupt nicht, was der Benutzer angibt.

Nun, da es ungefähr eine halbe Milliarde Benutzer des Archivierers gibt, bedroht diese Sicherheitsanfälligkeit alle. Es ist erwähnenswert, dass das fragliche Problem seit 19 Jahren besteht und niemand die Sicherheitslücke in dieser Zeit geschlossen hat.

Die Spezialisten, die das Problem entdeckten, benachrichtigten zuerst die WinRar-Entwickler und schlossen das "Loch". Und erst danach präsentierten die Vertreter von Check Point die Details im Netzwerk und berichteten über die technischen Details der bereits beseitigten Sicherheitsanfälligkeit.

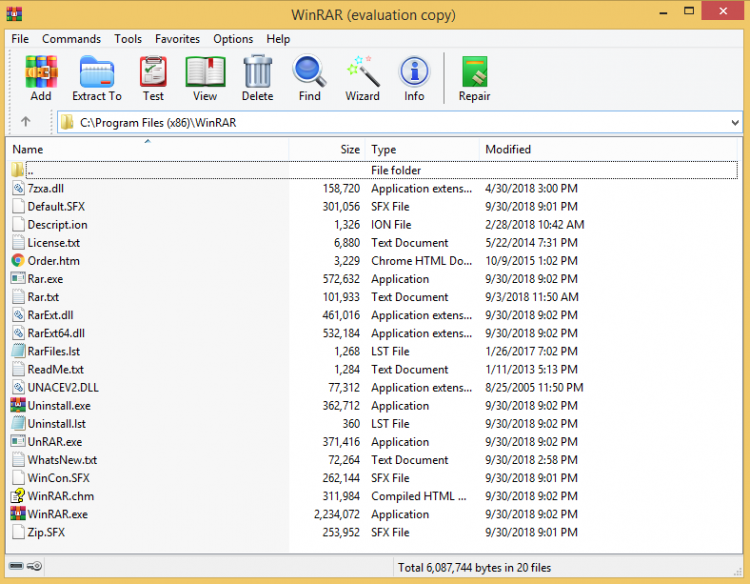

Wie sich herausstellte, hängt das Problem mit der UNACEV2.DLL-Bibliothek zusammen. Es ist seit vielen Jahren Teil der Verbreitung fast aller Versionen des Archivierers. Das letzte Mal, dass die Bibliothek im Jahr 2005 aktualisiert wurde. Sie ist verantwortlich für das Auspacken von Archiven im ACE-Format (die übrigens nicht so häufig sind). Es ist klar, dass in der Zeit, die seit der Aktualisierung der Bibliothek in der Welt der Informationstechnologie vergangen ist, viele Dinge passiert sind und sie die versteckte Sicherheitslücke problemlos finden konnten.

Um Ihre Datei an einen beliebigen Ort zu entpacken, müssen Sie ein ACE-Archiv erstellen. Nur über diesen Pfad können Sie das vom Benutzer angegebene Entpackverzeichnis umgehen. Experten für Informationssicherheit konnten die schädliche Software im Startverzeichnis ablegen, von wo aus die Malware bei jedem Systemstart gestartet wird.

Das Problem ist kein einziges, Experten haben mehrere Sicherheitslücken gleichzeitig gefunden (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 und CVE-2018-20253). Sie wurden jedoch in der Version von WinRAR 5.70 Beta 1 beseitigt. Es ist erwähnenswert, dass die Lösung ursprünglich war. Aufgrund der Tatsache, dass der Quellcode der UNACEV2.DLL-Bibliothek vor vielen Jahren verloren gegangen ist, haben sie beschlossen, ihn nicht zu erneuern. Niemand hat das Reverse Engineering der Bibliothek durchgeführt, die Entwickler haben die Unterstützung für das ACE-Format vollständig abgelehnt.

Die Entwickler von WinRar rieten den Benutzern, das Update so schnell wie möglich zu installieren. Außerdem empfehlen Experten für Informationssicherheit, keine ACE-Archive zu öffnen, zumindest nicht solche, die von unbekannten Absendern erhalten wurden. Es kann durchaus sein, dass Angreifer, die von dem Problem erfahren, infizierte Archive verteilen, was zur Infektion einer großen Anzahl von Benutzercomputern führt.

Es ist derzeit nicht bekannt, ob diese Sicherheitsanfälligkeit früher von Angreifern verwendet wurde oder nicht. Wie oben erwähnt, sind jedoch eine halbe Milliarde Archivierungsbenutzer gefährdet.

Es ist erwähnenswert, dass Zero-Day-Schwachstellen wie diese leicht von Unternehmen gekauft werden, die Technologien für verschiedene Staaten und das Militär erwerben. Eine Organisation, die offiziell Schwachstellen und Exploits kauft,

ist Zerodium. Vor relativ kurzer Zeit erhöhte sie die Belohnung für die Arbeit mit WhatsApp- und iMessage-Hacking-Tools von mehreren hunderttausend US-Dollar auf 1 Million US-Dollar.

"Messaging-Anwendungen, einschließlich WhatsApp, fungieren manchmal als Kommunikationskanal für Angreifer, und die Verschlüsselung erschwert es Sicherheitsdiensten, die erforderlichen Daten abzurufen", sagte Zerodium-Gründer Chauki Bekrar.

Die Kunden dieser Organisation waren Regierungsabteilungen wie die Equation Group (FiveEyes, Tilded Team) und Animal Farm (Snowglobe). Es ist erwähnenswert, dass Zerodium und andere ähnliche Unternehmen nicht nur von Käufern, sondern auch von Verkäufern kontaktiert werden - einschließlich Cybersicherheitsexperten, die die entdeckte Sicherheitsanfälligkeit teuer verkaufen möchten. Ja, viele Software- und Hardwareanbieter haben ein eigenes Kopfgeldprogramm, aber es gibt zwei Probleme. Die Erstvergütung wird bei weitem nicht immer gezahlt. Die zweite - die Höhe der Belohnung des Kopfgeldprogramms und von Zerodium kann sich erheblich unterscheiden und nicht zugunsten der Programme.