Stellen wir uns eine Situation vor, in der Cyber-Angreifer einige Befehle auf der infizierten Workstation über die Befehlszeilenschnittstelle (cmd.exe) oder ein spezielles USB-Gerät wie Teensy oder Rubber Ducky remote ausführen

Wie können wir diese Befehle während des digitalen Forensikprozesses sehen?

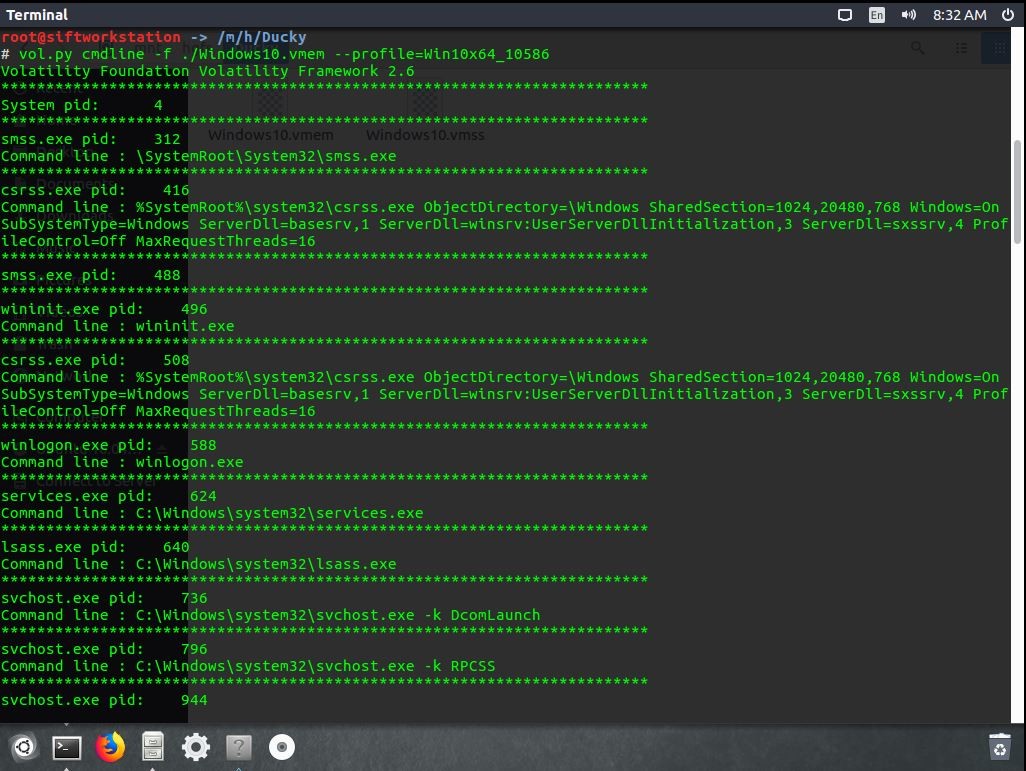

In diesem Testfall habe ich ein typisches USB-Rubber Ducky-Gerät mit Nutzlast verwendet, das ausgeführt wird. Es startet eine Befehlszeilenkonsole (cmd.exe) und verwendet dann xcopy.exe, um einige Daten auf die Festplatte zu kopieren. Danach habe ich einen RAM-Dump erstellt und versucht, diese Befehle mit einem Volatilitätsskript zu finden. Und es wurden keine Befehle gefunden, die mit einer gefälschten Tastatur (Rubber Ducky) eingegeben wurden.

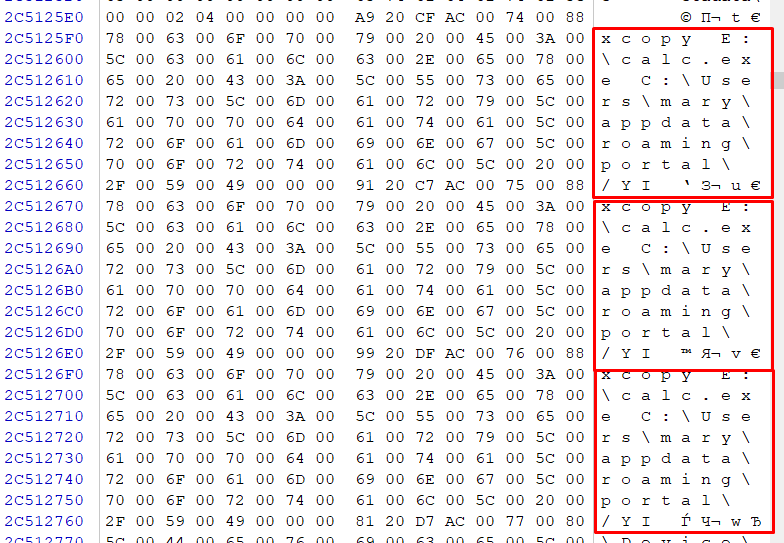

Eine andere Möglichkeit: Wenn ein Konsolendienstprogramm gestartet wurde und im Ordner

\ Windows \ Prefetch .pf-Dateien angezeigt werden, können Sie einen Speicherauszug mit winhex oder einem anderen Tool überprüfen, um einige Instanzen dieser Befehle im Speicher zu finden.

Aber Sie benötigen offensichtlich spezielle Fähigkeiten, um diese Forschung zu betreiben, und es kann auch einige Zeit dauern, abhängig von Ihrem Können.

Wenn ein Cyber-Angreifer eine Art Rubber Ducky-Gerät verwendet oder Befehle remote in cmd eingibt, ist es wirklich schwierig, den gesamten Text dieser Befehle während der Untersuchung von Vorfällen zu finden.

Was können wir tun, um auf ähnliche Situationen vorbereitet zu sein und eine Unternehmens-IT-Infrastruktur für eine schnelle Untersuchung der digitalen Forensik gut vorzubereiten?

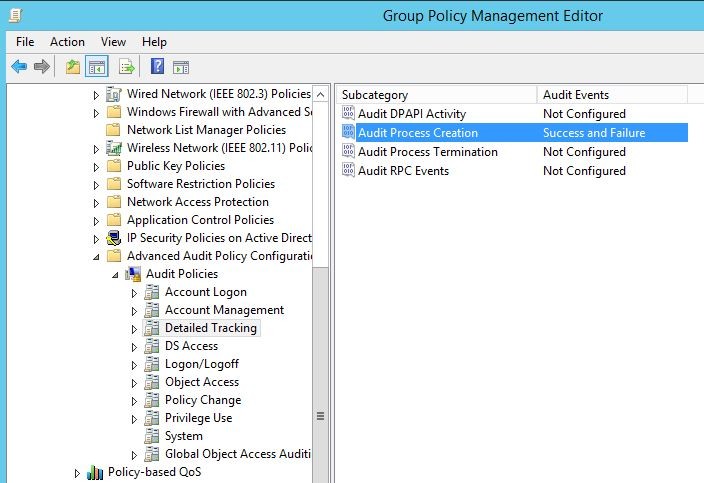

Wenn Ihre IT-Infrastruktur auf AD DS und Windows Server 2012 R2 / Windows 8.1 basiert, können Sie die erweiterte Befehlszeilenüberwachung über Gruppenrichtlinien konfigurieren.

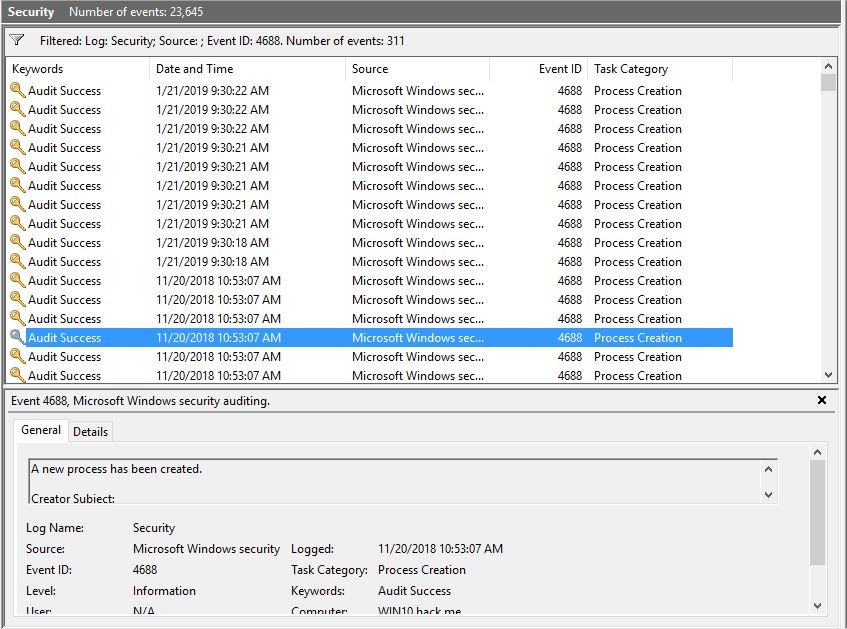

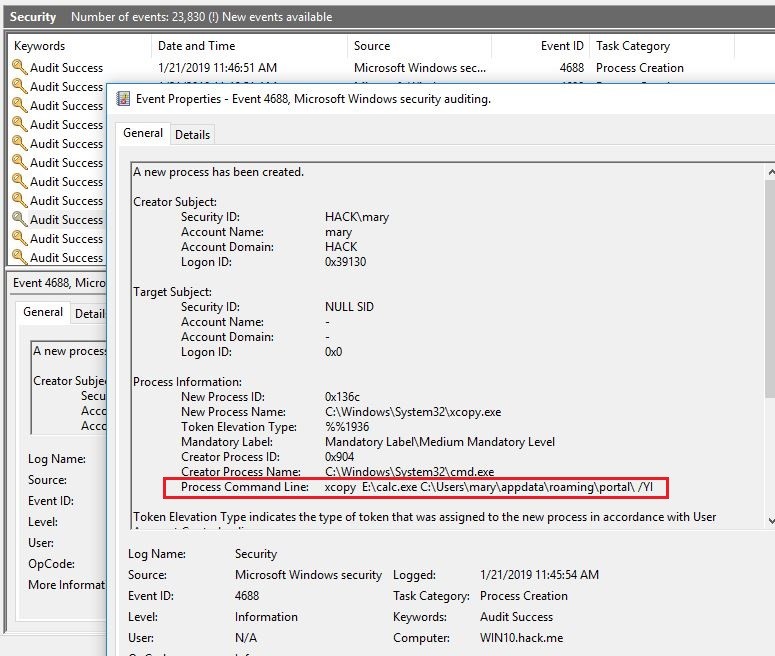

Es gibt eine spezielle Ereignis-

ID 4688 in den Windows-Sicherheitsereignissen, aber ohne zusätzliche Konfiguration enthält sie nur wenige Informationen zu Prozessen und keine hilfreichen Informationen zu Befehlen, die in der Befehlskonsole eingegeben und ausgeführt werden.

Alles, was wir tun müssen, ist, zwei Optionen im Gruppenrichtlinienobjekt mit

gpmc.msc auf dem Domänencontroller zu

aktivieren :

- Computerkonfiguration \ Windows-Einstellungen \ Sicherheitseinstellungen \ Erweiterte Überwachungsrichtlinienkonfiguration \ Systemüberwachungsrichtlinien \ Detaillierte Nachverfolgung \ Erstellung des Prüfprozesses

- Computerkonfiguration \ Administrative Vorlagen \ System \ Audit Process Creation \ Befehlszeile in Prozesserstellungsereignisse einschließen

Natürlich muss diese Richtlinie auf den zu überwachenden Arbeitsstationen mit

gpupdate / force aktualisiert werden oder Sie müssen nur auf das Aktualisierungsintervall Ihres Domänen-GP warten.

Wenn nun Befehle über die Befehlskonsole ausgeführt werden, werden sie mit dem gesamten Text in Systemsicherheitsereignissen mit der

ID 4688 gespeichert:

Vielen Dank, ich werde bald mit anderen guten Inhalten von Digital Forensics zurück sein!