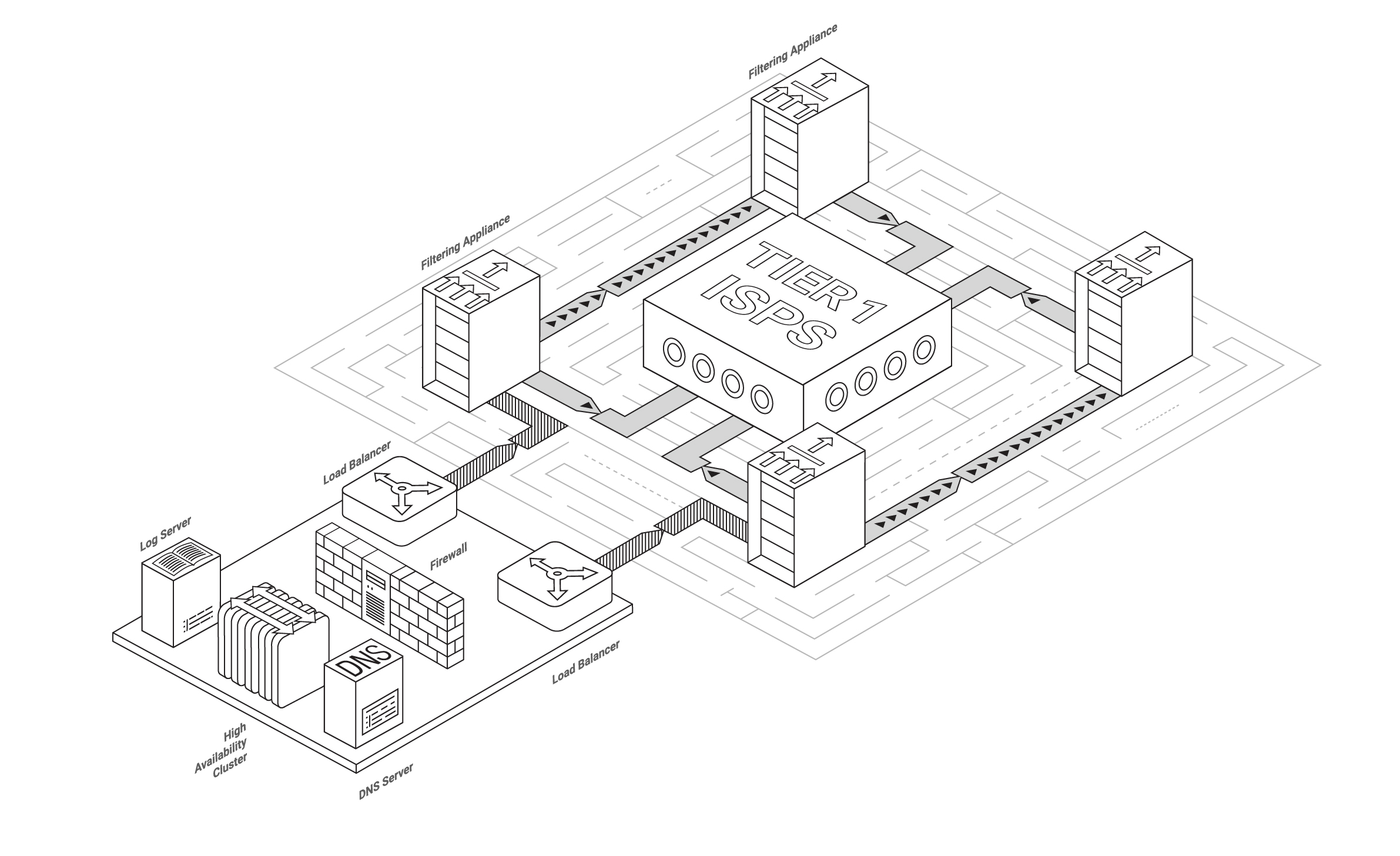

Schönes Schema für die BGP-Verbindung zum Qrator-Filternetzwerk

Schönes Schema für die BGP-Verbindung zum Qrator-FilternetzwerkEin kleiner historischer Überblick

- BGP-Hijacks - wenn ein ISP eine Werbung für einen Adressraum erstellt, der nicht dazu gehört;

- BGP-Routenlecks - wenn ein ISP Präfixe ankündigt, die von einem Anbieter oder Peer an einen anderen Anbieter oder Peer empfangen wurden.

Diese Woche ist es elf Jahre her, dass der

denkwürdige YouTube-BGP-Vorfall , der durch die weltweite Verbreitung einer spezifischeren Präfixankündigung der Pakistan Telecom ausgelöst wurde, zu einer fast 2-stündigen Verkehrsstörung in Form einer Umleitung des Verkehrs vom legitimen Verkehr führte Weg zum falschen. Wir könnten erraten, ob dieses Ereignis beabsichtigt war, und selbst eine richtige Antwort würde uns nicht helfen, solche Vorfälle heute vollständig zu verhindern. Während Sie dies lesen, breitet sich ein Routenleck oder ein Hijack über die Netzwerke aus. Warum? Weil BGP nicht einfach ist und die Konfiguration eines korrekten und sicheren Setups (noch) noch schwieriger ist.

In diesen elf Jahren wurde die BGP-Entführung aufgrund der BGP-Position in der Architektur des modernen Internets zu einem ziemlich schädlichen Angriffsvektor. Dank BGP erfassen Router nicht nur Peer-Informationen und damit alle Internetrouten - sie können auch den besten Pfad für den Verkehr zum Ziel über viele Zwischen- (Transit-) Netzwerke berechnen, die jeweils einen einzelnen AS darstellen. Ein einzelner AS ist nur eine Gruppe von IPv4- und / oder IPv6-Netzwerken, die unter einer einzigen externen Routing-Richtlinie arbeiten.

Und dank BGP in seinem aktuellen Zustand sind Angreifer in der Lage, massive Verkehrsüberfälle durchzuführen, die Präfixe des Zielnetzwerks effizient zu entführen und sich in die Mitte zu stellen. Und das ist erst der Anfang - im Zeitalter staatlich geförderter Cyber-Akteure ist es offensichtlich, dass der Grundpfeiler des Border Gateway-Protokolls, das Vertrauen ist, nicht mehr ausreicht, um vorsätzliche oder nicht absichtliche böswillige Ausbrüche von Routing-Vorfällen zu verhindern . Da BGP eine so wichtige Rolle für die Existenz des Internets spielt, wie wir es kennen (es ist das einzige externe Gateway-Protokoll zur Steuerung des Verkehrsflusses zwischen verschiedenen Internetdienstanbietern auf der ganzen Welt), haben wir seit einem Jahrzehnt Versuche unternommen, Patches zu erstellen Dinge auf.

Problemdefinition

Die Gesamtkomplexität der Verwaltung eines AS, der mit dem BGP-Protokoll arbeitet, nimmt nicht mit Zeit und Mühe ab. Betreiber in Entwicklungsmärkten, in denen ISP- und Carrier-Märkte jedes Jahr dramatisch wachsen, schätzen die möglichen Folgen einer nicht ordnungsgemäß abgestimmten AS nicht richtig ein. Keine Sicherheitsmaßnahme konnte sich gegen einen solchen internen Fehler verteidigen. Das Fehlen einer Automatisierung innerhalb des BGP macht es neuen Spielern mit weniger Erfahrung unmöglich, AS in Situationen mit hohem Stress, wie nach der Erstellung eines Routenlecks oder unter der Entführung, richtig zu handhaben.

Leider ist es für viele AS-Betreiber aufgrund des Platzes im menschlichen Leben, den das Internet einnimmt, schwierig, mit der wachsenden Zahl Schritt zu halten. Einfaches Beispiel: 1997 betrug die Anzahl autonomer Systeme 3000, 2005 - 17000, Anfang 2019 - 63678. Die Routing-Tabellen (die in BGP-Routern gespeichert sind) stiegen von 50.000 Einträgen im Jahr 1997 und 180.000 im Jahr 2005 auf erstaunliche 850.000 Anfang 2019.

Sowohl Routenlecks als auch Hijacks haben ähnliche Auswirkungen auf ISP-Vorgänge - sie leiten den Datenverkehr um, was zu erhöhter Latenz, Paketverlust oder möglichen MITM-Angriffen führt. Die Höhe des Risikos hängt jedoch wesentlich von der Ausbreitung dieser BGP-Anomalien ab. Beispielsweise kann ein Hijack, der nur an Kunden weitergegeben wird, den Verkehr des Kundenkegels eines bestimmten ISP konzentrieren. Wenn die Anomalie über Peers, Upstreams oder Tier-1-Netzwerke verbreitet wird und somit global verteilt wird, kann der Datenverkehr auf der Ebene ganzer Länder und / oder globaler Anbieter umgeleitet werden. Die Möglichkeit, die Weitergabe von BGP-Anomalien an Upstreams und Peers zu beschränken, ohne Unterstützung von der Quelle der Anomalie zu benötigen (was kritisch ist, wenn eine Quelle böswillige Absichten hat), sollte die Sicherheit des Routings zwischen Domänen erheblich verbessern und die meisten Probleme lösen .

Wenn wir nur einen kurzen Blick auf die von Wikipedia zitierten Ereignisse werfen, die als

„BGP Hijacking“ bezeichnet werden , sehen wir einen Anstieg ihrer Häufigkeit in den letzten zwei Jahren. Warum? Weil es verdammt viele Möglichkeiten gibt, einen Angriff auf die BGP zu organisieren, und zu wenig Wahrscheinlichkeit, die Verbindung zu trennen. Unternehmen, die als

schlechte Akteure bekannt sind, verlieren jedoch am Ende ihre vorgelagerten Verbindungen, da dies dem Ruf schadet. Dennoch treten solche Vorfälle auf, da es (noch) keine Möglichkeit gibt, ein Routenleck oder einen Präfix-Hijack mit einer Genauigkeit von 100% zu verhindern.

Täglich treten Hunderte von Routing-Vorfällen auf, von denen der größte Teil auf eine einfache Fehlkonfiguration zurückzuführen ist. Diese wirklich gefährlichen und böswilligen Entführungen täuschen normalerweise und zielgerichtet, was es schwieriger macht, sie zu finden und zu beheben. Und nur ein kleiner Prozentsatz von ihnen erhielt Medienberichterstattung, da sich jeder Vorfall aufgrund der Art der BGP auf ein signifikanteres (landesweites) Niveau ausbreiten muss, um wahrgenommen zu werden - und diejenigen Unternehmen, die ihre Netzwerke überwachen, könnten eine solche Verbreitung stoppen.

Da sich das Konzept der BGP-Entführung darauf konzentriert, einen ISP zu finden, der keine BGP-Ankündigungen filtert (und es gibt viele solcher Anbieter), gibt es immer einen Verdächtigen.

Für jeden einzelnen BGP- Vorfall in den letzten zwei Jahren waren ein oder mehrere spezifische AS verantwortlich.

Sie sollten denken, dass Unternehmen aufgrund eines solch enormen Potenzials an Kollateralschäden an einem so wichtigen Teil des modernen Lebens zu Tode erschrocken sein sollten und alle Maßnahmen ergreifen sollten, um solche Ereignisse überhaupt zu verhindern. Nun, das klingt zu gut, um wahr zu sein.

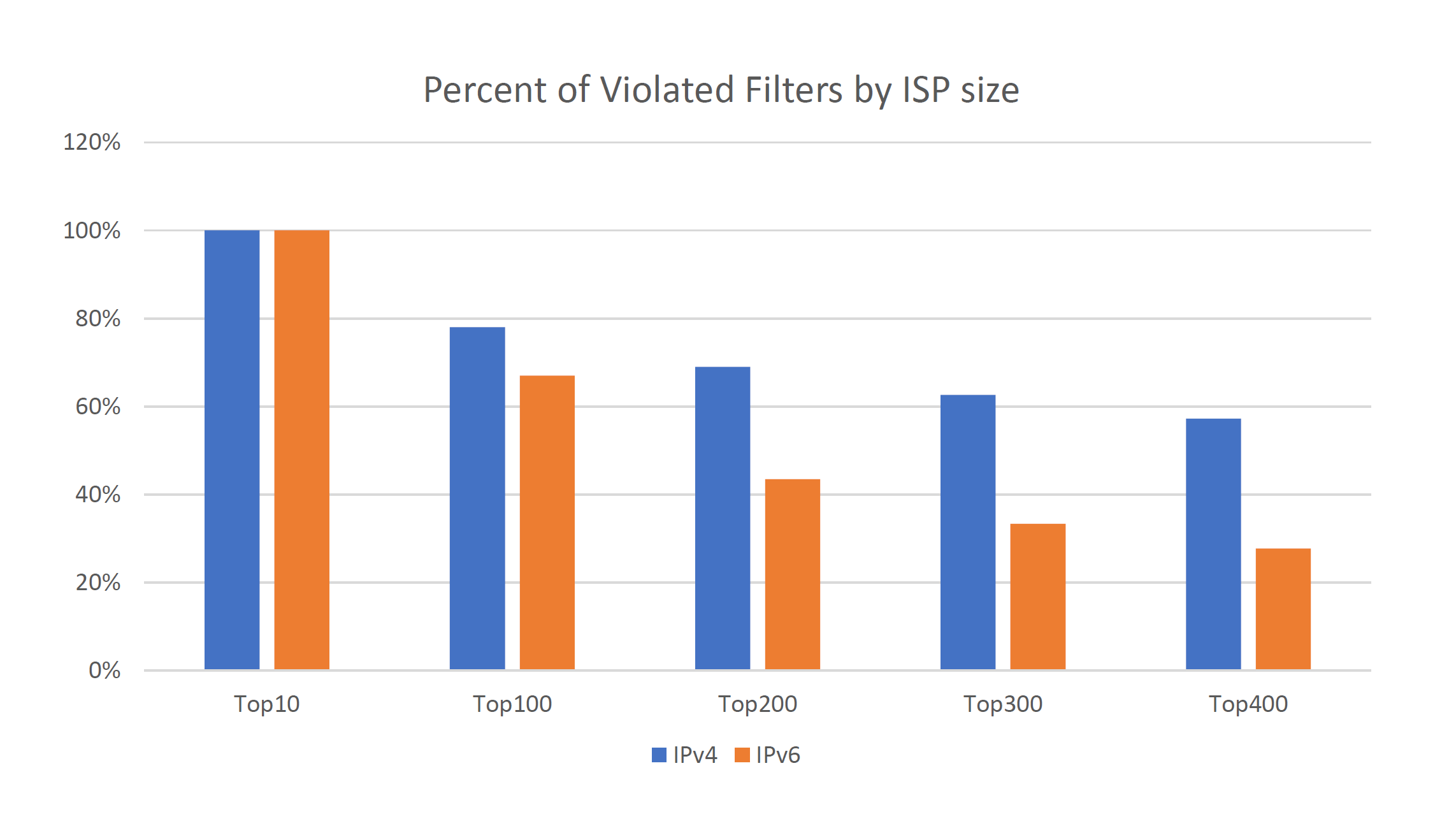

Ende 2018 akzeptierten 7% der Transit-ISPs in IPv4 und 1% der Transit-ISPs in der IPv6-Routing-Welt Lecks außerhalb ihres Kundenkegels. Sie können sagen, dass die Zahlen nicht so hoch sind, aber schauen wir uns die Ergebnisse genauer an, sortiert nach der „Größe“ des ISP:

Es überrascht nicht, dass alle Tier-1-Unternehmen mit mehr als 50% der TOP 400 IPv4-ISPs betroffen sind. IPv6 sieht etwas gesünder aus. Vergessen wir jedoch nicht, dass es weniger Präfixe hat und ISPs unterstützt. Das Problem besteht also und wird nicht effizient genug behoben - wir werden versuchen zu erklären, warum.

Versuche, einen Patch anzuwenden

Tatsächlich wurden erhebliche Anstrengungen unternommen, um die BGP-Sicherheit zu verbessern. Derzeit wird am häufigsten eingehende (eingehende) Filter verwendet, die auf Daten von

Internet-Routing-Registern basieren. Die Idee ist einfach: Verwenden Sie "genehmigte" Routenobjekte und AS-SETs, um Filter an Kundenlinks zu erstellen. Ein zugrunde liegendes Problem besteht darin, dass sowohl AS-SETs als auch Routenobjekte von einem IRR zum anderen variieren und manchmal unterschiedliche Objekte mit derselben Kennung in separaten IRRs existieren können. Und natürlich sind IRR-Richtlinien nicht obligatorisch - sie sind freiwillig zu implementieren, was uns zu einer Situation führt, in der viele IPv4- und IPv6-Objekte keine registrierten oder falschen Objekte haben. Neben den falschen. Daher werden viele IRR-Objekte schlecht gewartet, und selbst einige große Tier-2-Netzwerke können ihre Filter nicht richtig konfigurieren.

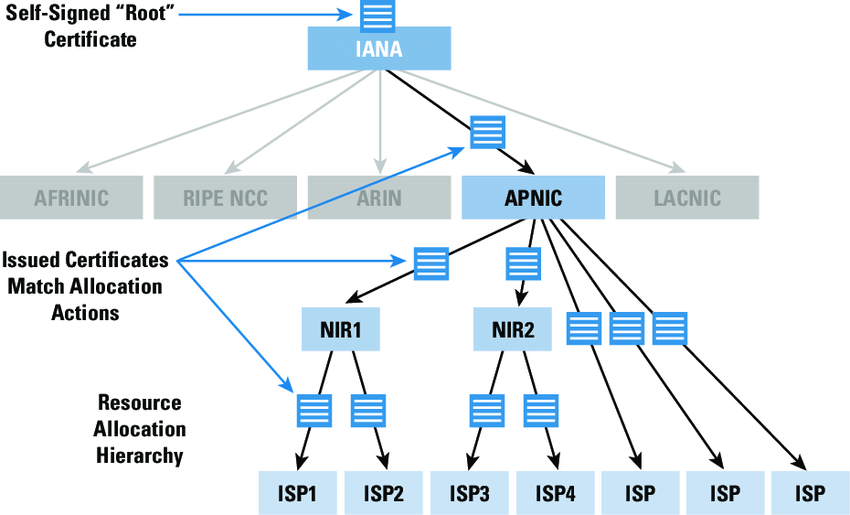

RPKI-Ressourcenzertifikathierarchie

RPKI-RessourcenzertifikathierarchieEs gibt eine weitere aufregende Option zum Herausfiltern falscher Ankündigungen: Die ROA-basierte Ursprungsvalidierung kann verwendet werden, um versehentliche Fehlursprünge zu erkennen und zu filtern. Diese BGP-Upgrades sind zwar sehr nützlich, basieren jedoch auf transitiven BGP-Attributen - AS_Path -, die der Angreifer manipulieren kann und wird.

RPKI (ROA Foundation) basiert auf einer Hierarchie von Ressourcenzertifikaten, die an der Ressourcenzuweisungsstruktur für Internetnummern ausgerichtet sind. Das Ressourcenzertifikat ist beispielsweise mit der

RIPE NCC- Registrierung verknüpft. Dies liegt daran, dass nur solange jemand RIPE NCC-Mitglied ist und eine Vertragsbeziehung mit dem RIPE NCC unterhält, maßgeblich angegeben werden kann, wer der Inhaber einer einzelnen Internetnummernressource ist. Das Zertifikat hat eine Gültigkeit von 18 Monaten, wird jedoch automatisch alle 12 Monate erneuert. RPKI ist so strukturiert, dass jedes aktuelle Ressourcenzertifikat einer aktuellen Ressourcenzuweisung oder -zuweisung entspricht - ein entscheidender Moment, auch für ASPA.

Es ist erwähnenswert, dass 2018 ein wesentliches Jahr für die BGP-Sicherheit mit vielen bemerkenswerten Ereignissen war.

BGPSec ist endlich ein Standard, obwohl niemand erwartet, dass es aufgrund seiner komplexen Supportanforderungen vollständig implementiert wird. Bei einer Akzeptanzrate von 100% löst BGPSec böswillige Hijacks mit sehr hoher Präzision, aber die Berechnungskosten einer strengen kryptografischen AS_Path-Validierung sind für die meisten Spieler unerträglich, mit Ausnahme der vielleicht wohlhabendsten AS-Betreiber der Welt. Und wieder - um angemessen zu arbeiten, muss BGPSec in jedem Netzwerk implementiert werden, das seine eigenen Routenansagen verwaltet.

Alle jüngsten Ereignisse machen deutlich, dass der BGP-Manipulationsgeist aus der Flasche ist und jemandes Wünsche in Erfüllung gehen. Wir können es kaum erwarten, dass ein weiteres Jahrzehnt zu einem Ergebnis kommt, das wir vor 10 Jahren hatten - dies sollte jetzt gestoppt werden, indem wirksame technische Maßnahmen für die Präfixvalidierung sowohl beim Ein- als auch beim Austritt bereitgestellt werden.

ASPA-Ansatz

Zuvor zielte unser Unternehmen auf Protokollverbesserungen ab, um Fehler und Irrtümer zu verringern, und 2018 konzentrierten wir uns auf die Bekämpfung böswilliger Aktivitäten - insbesondere von BGP-Hijacks. Dieser Vektor ist wirksam, wie wir bereits mehrfach gesehen haben, und Angreifer zögern nicht, ihn bei Versuchen einzusetzen, den Dienst zu stören oder Benutzerdaten zu stehlen. Das Hauptproblem besteht darin, dass es außer der Überwachung derzeit nichts gibt, was Pfadentführungen im Protokoll selbst verhindern könnte. Wie bereits erwähnt, wird BGPSec nichts ändern, bis es auf den wichtigsten Netzwerkanbietern (oder, umformuliert, auf den meisten Netzwerken) implementiert ist. Dies hätte bereits geschehen können, wenn das Protokoll geeignet gewesen wäre.

Unsere Antwort ist der Hacker-Ansatz - ASPA, bei dem aktuelle Tools verwendet werden, um die schwerwiegendsten Probleme in der Welt des BGP-Routings zu bekämpfen. Die Implementierung ist einfach, obwohl die resultierende Lösung fast alle damit verbundenen Bedrohungen beantwortet. Die Tatsache, dass nicht auf die vollständige Einführung von ASPA gewartet werden muss, ist der Hauptgrund für unseren Ansatz. Im Jahr 2018 gab es erhebliche Routenlecks, schwerwiegende Entführungen und viele andere Ereignisse im Zusammenhang mit BGP. Dies ist der Hauptgrund, warum wir in den nächsten Monaten etwas finden müssen, das funktioniert, ohne 10 Jahre auf die Implementierung von BGPSec warten zu müssen.

Die Verbesserung der Autorisierung des autonomen Systempfads für das BGP-Protokoll, an der unsere Ingenieure in Zusammenarbeit mit anderen arbeiten, könnte das globale Problem der Entführungen effizient und vor allem schnell lösen. ASPA konzentriert sich auf die Automatisierung der Erkennung und Verhinderung von böswilligen Entführungen (in Kombination mit ROA) und Routenlecks.

Um dieses spezifische Ziel zu erreichen, wird ein neues AS_PATH-Überprüfungsverfahren definiert, mit dessen Hilfe fehlerhafte AS_PATHs in Ankündigungen, die sowohl von Kunden als auch von Kollegen empfangen werden, automatisch erkannt werden. Die Prozedur selbst verwendet eine gemeinsam genutzte, signierte Datenbank mit C2P-Beziehungen (Customer-to-Provider), die mit einem neuen RPKI-Objekt erstellt wird - Autonomous System Provider Authorization (ASPA). Es ist leicht und schnell bereitzustellen und erkennt ungültige AS_PATHs direkt nach der Implementierung.

ASPAs sind digital signierte Objekte, die bestätigen, dass ein Kunden-AS-Inhaber (CAS) einen bestimmten Anbieter-AS (PAS) autorisiert hat, die IPv4- oder IPv6-BGP-Routenankündigungen des Kunden weiterzuleiten - an die Upstreams oder Peers des Anbieters. Um tiefer in Details einzutauchen, sollten Sie sich das ASPA-Datensatzprofil ansehen.

Wenn also eine gültige Route von einem Kunden oder Peer empfangen wird, MUSS der AS_PATH nur C2P-Paare enthalten. Wenn wir eine validierte Datenbank mit Kunden-zu-Anbieter-Paaren haben, können wir die von Kunden und Kollegen empfangenen Routen überprüfen! Natürlich ist dies keine Silberkugel - es ist nur ein nützliches Werkzeug, um zu verhindern, dass sich Anomalien näher an ihrem Ursprung ausbreiten.

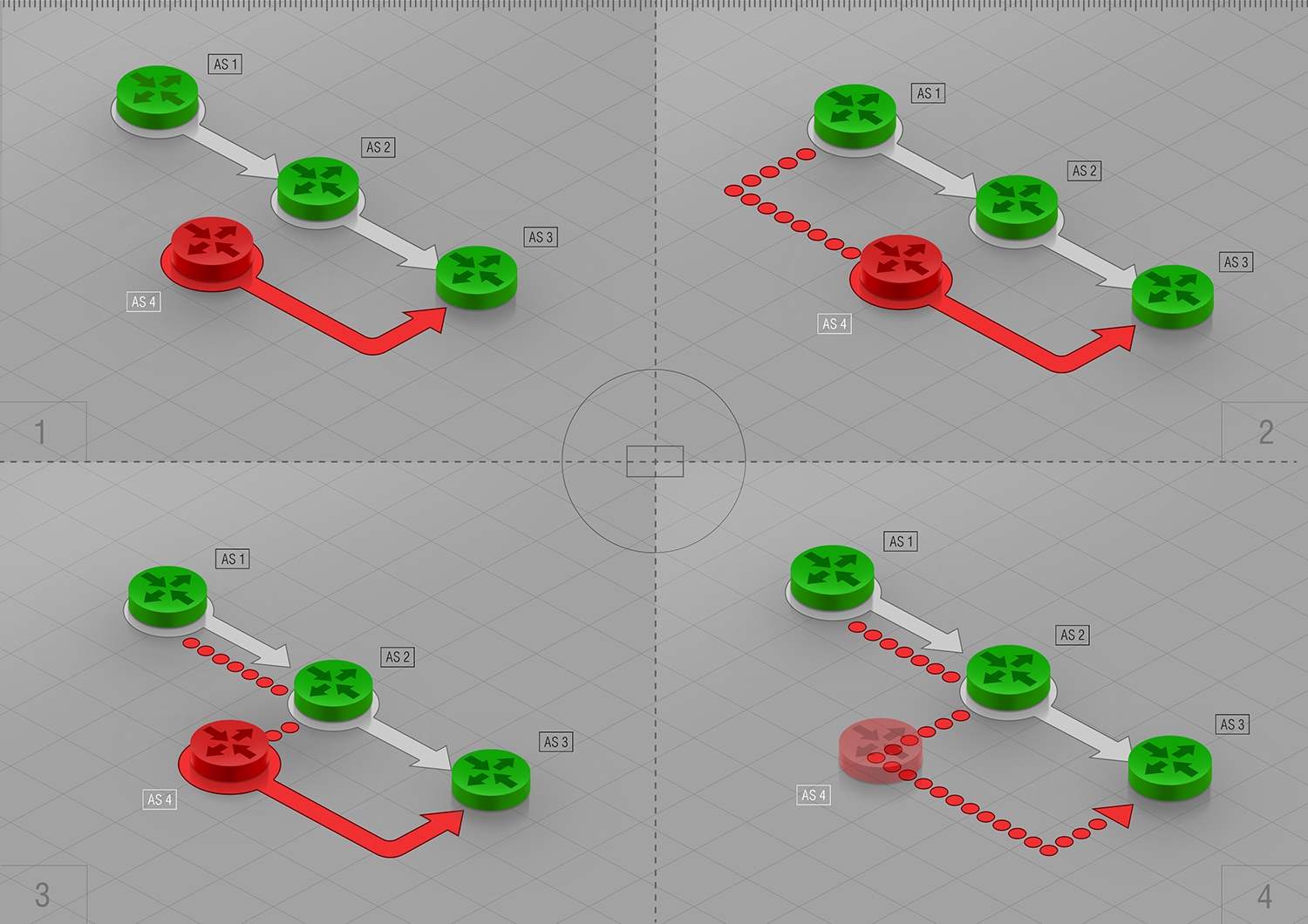

Dieses einfache Schema zeigt, wie eine solche ASPA-basierte Überprüfung funktioniert. Grüne AS stehen für vorzeichenbehaftete Paare und die rote für den Angreifer. In diesem Beispiel verfügt AS1 über ein RPKI-ROA-Objekt.

AS_PATH: AS4Ecke 1 zeigt, dass die Prozedur mit dem Ergebnis "ungültig" angehalten wird, wenn der nächste AS im AS_PATH nicht der Nachbar-ASN des Empfängers ist. Wenn in einem der AS_SEQ-Segmente ein "ungültiges" Paar vorhanden ist, wird die Prozedur ebenfalls mit dem Ergebnis "ungültig" angehalten.

AS_PATH: AS4 AS1Ecke 2 zeigt, dass dasselbe passiert, wenn der Angreifer versucht, ein neues nicht validiertes Paar zu erstellen. Das Ergebnis wäre ebenfalls "ungültig".

AS_PATH: AS4 AS2 AS1Ecke 3 zeigt, dass jeder Versuch, ein nicht validiertes Paar anzukündigen, als "ungültige" und daher verworfene Route resultieren würde.

AS_PATH: AS2 AS1In der letzten

Ecke 4 kehren wir zu der Ausgangsbedingung zurück, unter der eine solche Prozedur als "ungültig" gehalten wird, wenn der nächste AS im AS_PATH nicht der Nachbar-ASN des Empfängers ist.

Ausführliche Informationen zum AS_PATH-Überprüfungsverfahren finden Sie im entsprechenden

IETF-Entwurf . Es mag etwas kompliziert erscheinen, ist aber leichtgewichtig, funktioniert mit der vorhandenen RPKI-Infrastruktur und wirkt sich bei einer teilweisen Einführung kostengünstig aus. Mit anderen Worten, es könnte jetzt funktionieren und uns helfen, BGP-Routenlecks und -entführungen an den Rand des Aussterbens zu bringen!

Warum Sie uns bei der Verbesserung der BGP-Sicherheit unterstützen sollten

Woher wissen wir zunächst, dass der RPKI-ROA für diese Rolle geeignet ist? Schauen wir uns die aktuellen Statistiken zu ihrer Annahme genauer an.

In den IPv4 für 938526-Präfixen haben 95272 gültige RPKI-ROA-Einträge oder ~ 10%. In der IPv6-Welt für 80480-Präfixe haben 10593 gültige RPKI-ROA-Einträge oder ~ 12%

Diese Ziffern sind nicht so hoch wie wir es uns wünschen würden, aber sie wachsen jeden Tag! Da die Anzahl der validierten ROAs nicht sehr groß ist, ist es offensichtlich, dass nur die Verantwortlichen sie täglich pflegen. Und obwohl wir den IRR-Daten nicht ganz vertrauen, ist die Unterzeichnung der BGP-Ankündigung mit ROA bereits nützlich und vorhanden. Sowohl bei Internet Exchange-Betreibern als auch bei den größten Internet Service Providern weltweit sind Fortschritte zu verzeichnen. Und in Bezug auf „normale Internetnutzer“ könnte Ihr eigener ISP der nächste sein, wenn er motiviert genug ist, Ihre Daten zu schützen.

Wenn Sie genauso daran interessiert sind, Möglichkeiten für die Entführung von Datenverkehr wie wir auszuschließen, unterzeichnen Sie ROAs und unterstützen Sie die Einführung von ASPA auf der IETF-Mailingliste, wie wir es uns für den Übergang zur RFC-Phase in beobachtbarer Zukunft erhoffen!