Noch vor wenigen Monaten gab es viel Aufsehen, weil die IETF in einem beschleunigten Zeitrahmen (etwa ein Jahr) DNS über HTTPS (DoH) als Standard (

RFC-8484 ) akzeptierte. Die Diskussionen darüber dauern wegen der Kontroverse noch an. Meine persönliche Meinung ist, dass DoH gut für die Privatsphäre ist (wenn Sie wissen, wie man es verwendet und Ihrem DNS-Anbieter vertraut), aber es ist ein Sicherheitsrisiko für Unternehmen. DNS über TLS (

DoT ) ist eine bessere Alternative für Unternehmenskunden, da es einen genau definierten TCP-Port verwendet. Aus Datenschutzgründen ist es jedoch aus demselben Grund nicht gut (einfach zu blockieren).

Trotz der Unterschiede lösen DoH und DoT im Grunde das gleiche Problem - die Sicherung der DNS-Kommunikation. Ein böswilliger Akteur kann also nicht den unverschlüsselten DNS-Verkehr abhören und ihn zur Identifizierung eines schwachen Glieds und für einen Angriff verwenden. Dies wurde viel diskutiert, aber es sieht so aus, als ob ein Thema völlig vergessen oder nicht allgemein behandelt wurde - die Übertragung von RPZs (Response Policy Zones).

Die RPZ / DNS-Firewall ist eine Sicherheitsfunktion, die von mehreren DNS-Servern unterstützt wird: ISC Bind, PowerDNS, KnotDNS und darauf basierende Produkte. RPZ ist einfach zu implementieren, zu unterstützen und sehr skalierbar, wobei die Leistung nur minimal beeinträchtigt wird, sodass ein DNS-Server als zusätzliche Ebene in die Unternehmenssicherheit einbezogen werden kann. Antwortrichtlinienzonen können lokal verwaltet oder von Drittanbietern wie Infoblox, SURBL, Farsight usw. heruntergeladen werden. Das Standard-DNS-Zonenübertragungsprotokoll wird verwendet, um RPZ-Feeds zu liefern. Normalerweise werden DNS-Zonen über TCP übertragen und mit dem TSIG-Schlüssel signiert, sodass der Inhalt nicht einfach geändert werden kann, aber unverschlüsselt ist. Dies kann möglicherweise zu schlimmeren Problemen führen. Wenn ein böswilliger Akteur diesen Datenverkehr abfängt, werden blockierte Indikatoren (Domänen, IPs) angezeigt und es ist möglich, die DNS-Sicherheitsschicht zu umgehen. DNS RPS (Response Policy Service) ist eine neue ISC-Bindungsfunktion, mit der das Problem wahrscheinlich behoben werden kann. Derzeit ist sie jedoch schlecht dokumentiert und wird von anderen DNS-Servern nicht unterstützt.

DoT- und DoH-RFCs beschränken nicht die Arten von Anforderungen, und Antworten können über einen verschlüsselten Kanal übertragen werden, sodass diese Standards für DNS-Zonenübertragungen einschließlich RPZ-Feeds genutzt werden können.

Mit diesem Blogpost freue ich mich,

Ihnen mitteilen zu können, dass

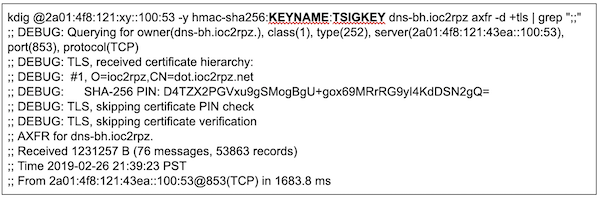

ioc2rpz nativ (kein Proxy oder zusätzliche Software erforderlich) DoT unterstützt, sodass RPZ-Feeds sicher über unsichere Kanäle / das Internet verteilt werden können. Dies ist die erste Version (mit DoT), daher gibt es einige Einschränkungen: Einzelanforderung pro Sitzung und nur TLS 1.2 werden unterstützt, DNS-Benachrichtigung und TLS-PIN werden nicht unterstützt.

ioc2rpz.gui (eine Webschnittstelle) unterstützt

derzeit keine DoT-Konfiguration (sie befindet sich in der Roadmap), aber die Konfiguration ist wirklich einfach. Ein Server überprüft eine Konfiguration und startet TLS-Listener, wenn die Konfiguration ein Zertifikat (und einen privaten Schlüssel) enthält.

UPDATE:

Sie können RPZ / DNS-Firewall-Feeds auf

ioc2rpz.net testen. Der Dienst wird von ioc2rpz bereitgestellt.