Wir haben bereits darüber geschrieben, wie das Videoüberwachungssystem verwendet werden kann, um den Umfang und die Situation innerhalb des Lagers, des Geschäfts, des Parkplatzes und anderer Einrichtungen zu kontrollieren. Jedes Sicherheitssystem bietet jedoch nur dann die maximale Wirkung, wenn mehrere Technologien gleichzeitig verwendet werden. Und wir werden eine solche Synergie weiter betrachten.

Wir müssen sofort sagen, dass wir uns nicht zum Ziel gesetzt haben, alle Technologien von Videoüberwachungssystemen und Zugangskontrolle in einem kurzen Artikel zu behandeln. Unser Ziel ist es zu zeigen, wie durch die Kombination verschiedener Technologien das Sicherheitsniveau des geschützten Objekts erhöht werden kann.

Er sieht ein Auge ...

Kein modernes Geschäft ist ohne Kameras komplett. Sie helfen dem Regisseur nicht nur, verschiedene illegale Aktionen zu stoppen, sondern auch Konfliktsituationen schnell zu lösen.

Wir haben bereits darüber gesprochen, wie Sie mit Hilfe unseres Systems

den Registrierkassenbereich steuern und Warteschlangen bekämpfen können. Und jetzt werden wir uns eingehender mit den Fragen der Diebstahlbekämpfung im Handel und der Kontrolle des Zugangs zu Büroräumen befassen.

Der Leiter des Sicherheitsdienstes (SB) eines großen Geschäfts hat uns Berufsgeheimnisse preisgegeben.

Die Handelsfläche des Geschäfts erstreckt sich über zwei Etagen. Im Untergeschoss befinden sich Lagerhäuser und auf der Straße ein Parkplatz. Das Unternehmen verfügt auch über mehrere Fernlager. Bei der Entwicklung eines Sicherheitssystems stellte sich natürlich die Aufgabe, die volle Kontrolle über alle geschützten Objekte zu erlangen. Laut unserem Gesprächspartner ist es nicht schwierig, das gesamte Territorium des Handelsraums mit Kameras zu blockieren, was getan wurde.

In den Hallen und an der Abendkasse sind jetzt etwa 30 Kameras installiert, die eine ständige „Uhr“ tragen und dem Wachmann helfen, Notsituationen zu überwachen. Zur Überwachung des Parkplatzes sind ebenfalls Kameras installiert, und an Orten ohne Nachtbeleuchtung werden Infrarotstrahler verwendet.

Bei der Überwachung des vom Handelsplatz kommenden Filmmaterials arbeiten drei weibliche Bediener. Laut der Leiterin des Sicherheitsrates sind Frauen besser in der Routinearbeit der Überwachung von Monitoren.

Das ist aber noch nicht alles. Es ist klar, dass keine einzige Kamera einen absoluten Schutz gegen Diebstahl bietet. Die Videoüberwachung ist großartig, aber schließlich gehen Angreifer oft in den Laden, um die Installationsorte der Kameras sorgfältig zu untersuchen, bevor sie den Diebstahl begehen. Und um solche Eindringlinge zu bekämpfen, ist die Gesichtserkennungstechnologie ideal, da der Eindringling einmal im Sichtfeld der Kamera auf die schwarze Liste gesetzt wird. Wenn es erscheint, erhält der Kameramann sofort ein Signal über die Anwesenheit eines unerwünschten Gastes in der Halle.

Neben den technischen Kontrollmitteln in den Handelsräumen gibt es Vollzeit-Betriebspersonal. Die Mitarbeiter überwachen die Bestellung und erhalten Informationen von den Betreibern.

Sim-Sim, mach auf

Bei der Installation des Sicherheitssystems hatte die Geschäftsleitung sofort die Frage, den Zugang des Personals zum Lagerhaus und zu entfernten Geschäften zu kontrollieren. Nach der Analyse der verschiedenen auf dem Markt befindlichen Lösungen entschied sich das Management für eine Kombination aus zwei Technologien zum Schutz von Türen und Drehkreuzen, nämlich Smartcards und Gesichtserkennung.

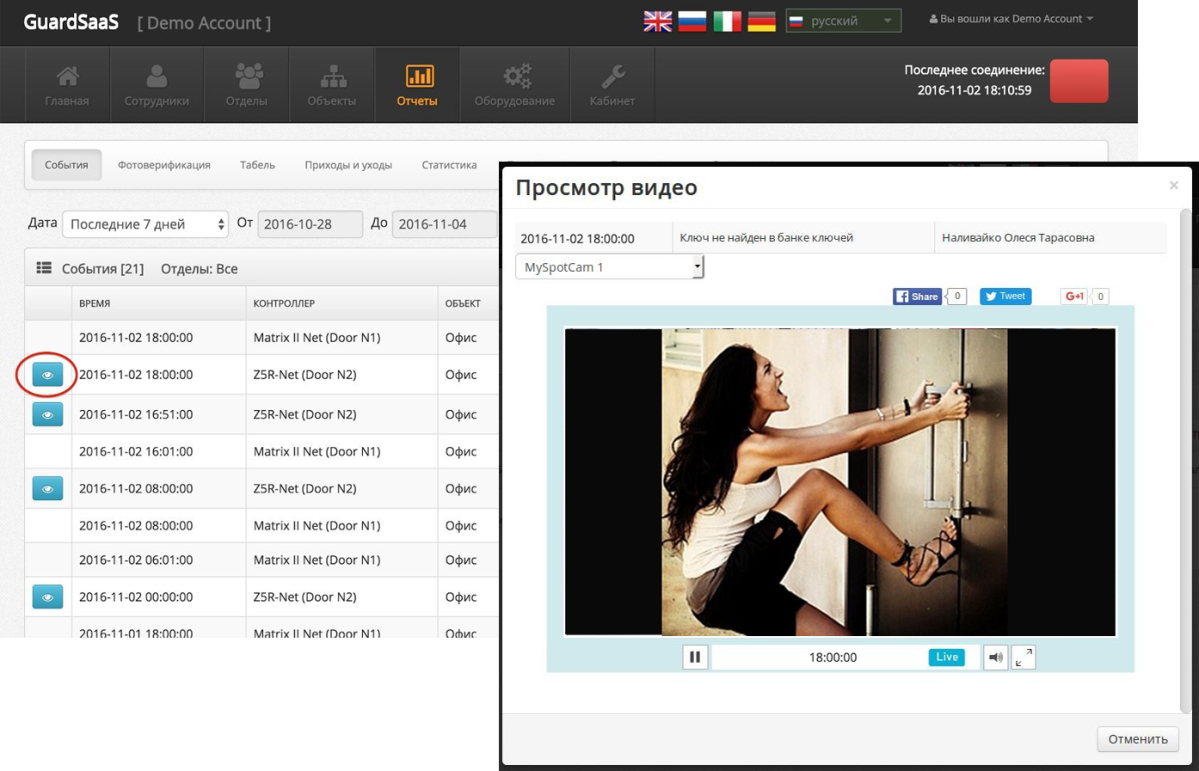

Die erste Methode wird seit langem als Teil von Zugangskontroll- und -verwaltungssystemen verwendet. Ivideon ist in

GuardSaas- und

RusGuard- Zugriffskontroll- und

-Verwaltungssysteme (ACS) integriert, mit denen Sie Reaktionen im System (Videoaufzeichnung von ACS-Ereignissen) mit der Möglichkeit konfigurieren können, diese direkt aus den Protokollen anzuzeigen.

Die Wahl einer Kombination aus Smart Access-Karten und Gesichtserkennung für ACS wird sehr einfach erklärt.

Smartcard-Lesegeräte und die Karten selbst sind äußerst zuverlässig, relativ kostengünstig, einfach einzurichten und beständig gegen mechanische Beanspruchung.

Uns wurde gesagt, dass ein Mitarbeiter eine Karte an einer Schnur trug und sie beim Bücken versehentlich in einen Aktenvernichter senkte. Anscheinend haben seine Messer die Antenne nicht beschädigt und die Karte ist nicht ausgefallen. Nun, und aus den Geschichten über das Trampeln im Schlamm, das Ertrinken im Wasser und das Weiterarbeiten von Karten können Sie eine ganze Sammlung sammeln.

Bei dem Versuch, mithilfe des Smartcard-Systems die Kontrolle über die Arbeitszeiten der Mitarbeiter, insbesondere der Mitarbeiter in entfernten Lagern, zu erlangen, stellte das Management schnell fest, dass das System leicht zu täuschen war. Immerhin handelt es sich hierbei um ein reguläres Geschäft. Wenn ein Mitarbeiter seine Karte an einen Kollegen übergibt und ihn auffordert, die Abreise rechtzeitig festzulegen, und vorzeitig abreist, ist er auf einem elektronischen Arbeitszeitblatt Vollzeit bei der Arbeit, aber tatsächlich weniger.

Aus diesem Grund wurde beschlossen, die Technologie von Smartcards und Gesichtserkennung zu kombinieren. Die Kombination dieser beiden Methoden ergab ein hervorragendes Ergebnis: Selbst wenn ein unehrlicher Mitarbeiter versucht, die Arbeit früher zu verlassen und diese nicht mit einer Karte repariert, verfolgt die Kamera automatisch seine Abreise.

Biometrische Kontrolle

©

©

Ein reales Beispiel eines Geschäfts zeigt sehr deutlich, wie wichtig es für ein Unternehmen ist, nicht nur visuelle Informationen über den Betrieb eines Objekts zu erhalten, sondern auch die Zugriffsebenen für verschiedene Mitarbeiter in Büroräumen zu unterscheiden.

Der Einsatz von Smartcard-Technologien ist heute der einfachste Weg, um den Zugang zu Büroräumen zu kontrollieren. Anstelle von Karten können verschiedene Schlüsselanhänger verwendet werden, sowohl kontaktlose als auch berührungslose.

Diese Geräte haben einen wesentlichen Nachteil: Sie sind in keiner Weise mit dem bestimmten Mitarbeiter verbunden, an den sie ausgestellt wurden. Um Zugang zu einem sicheren Raum zu erhalten, greifen Sie einfach zu einer Karte oder einem Schlüsselanhänger.

Natürlich verbessert der Schutz der Karte mit einem PIN-Code die Situation ein wenig, aber dies funktioniert nur mit Selbstdisziplin, da die meisten Leute gerne eine PIN auf die Karte selbst schreiben, "damit sie immer zur Hand ist".

In Fällen, in denen ein verstärkter Schutz der Räumlichkeiten vor unbefugtem Betreten erforderlich ist, helfen daher biometrische Zugangskontrollsysteme.

Wir möchten sofort sagen, dass es kein System gibt, das Ihnen einen vollständigen Schutz gegen das Eindringen in die Sicherheitszone bietet. Wenn ein Angreifer jedoch versucht einzudringen, verliert er wertvolle Zeit und macht unweigerlich Fehler. Dies bietet dem Sicherheitsdienst eine gute Chance, schnell auf den Vorfall zu reagieren.

Leg deinen Finger

©

©

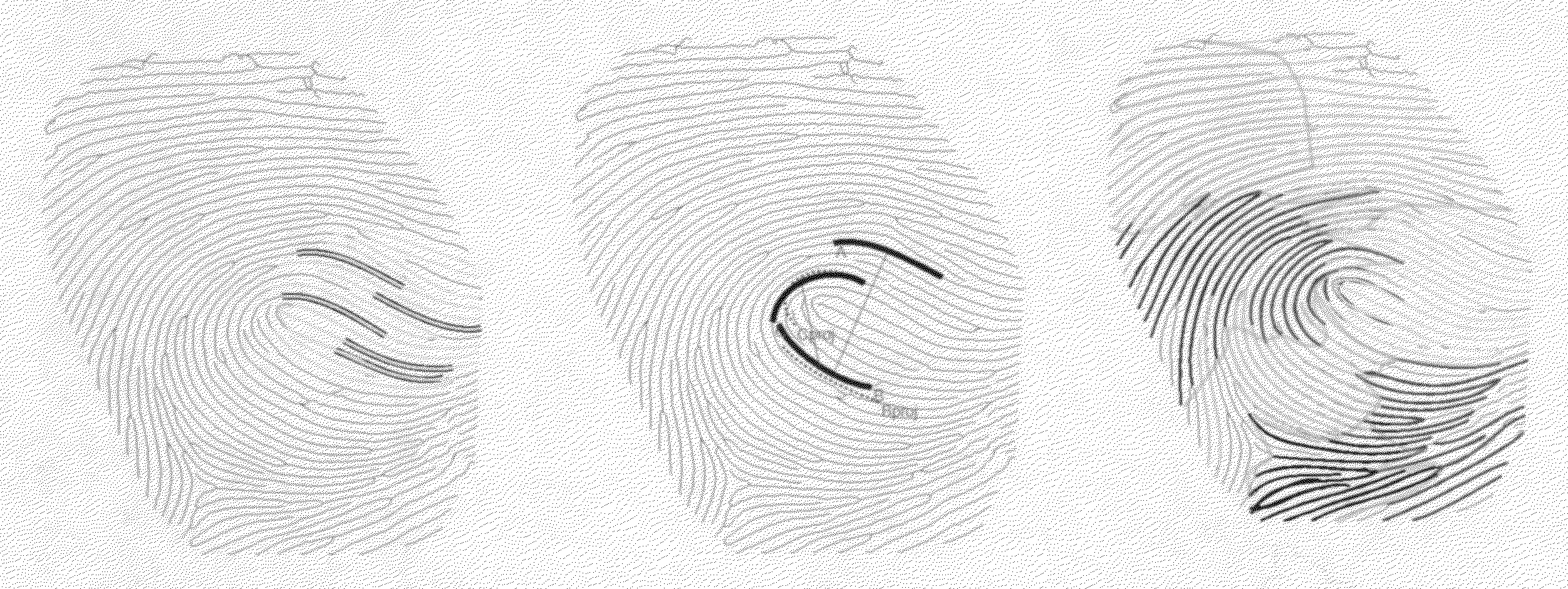

Jeder weiß, dass der Abdruck von Papillarlinien auf den Fingern für jede Person einzigartig ist und eine praktisch unverwechselbare Identifikation bietet. Und am wichtigsten ist, dass die Figur fast unabhängig vom Zustand der menschlichen Gesundheit ist, im Gegensatz beispielsweise zur Stimme. Daher waren Fingerabdruckscanner die ersten, die auf den Markt für Zugangskontrollsysteme kamen.

Im Scannersensor beleuchtet die LED-Matrix den Finger, und die Digitalkamera macht in diesem Moment ein Foto des Fingerabdrucks. Als nächstes wird das Bild von mathematischen Algorithmen verarbeitet, die seine Qualität bewerten und Informationen über den Eigentümer generieren, die in die Datenbank eingegeben werden.

Wie in der Forensik werden alle Hauptmuster von Papillarlinien vom Programm in drei Typen unterteilt: Bogen, Schleife und Schnörkel. Die Aufgabe des Algorithmus besteht darin, zuerst den Mustertyp zu bestimmen und dann nach der Minute zu suchen, wie Fachleute den Ort nennen, an dem das Muster endet. Es sind die Minuten und ihre Positionen, die die Einzigartigkeit der Drucke bestimmen. Der Scanner erkennt ihre relative Position und das von ihnen gebildete Muster, das vom Programm in kleine Zonen unterteilt wird, einschließlich einer festen Anzahl von Minuten.

Beachten Sie, dass nicht einer, selbst der komplexeste Scanner, alle Musterzeilen überprüft. Er durchsucht nur bestimmte Muster in den Blöcken und vergleicht sie mit den Werten in der Datenbank. Wenn sie übereinstimmen, gehört der Druck einer Person.

Jetzt die Vielfalt der Modelle von Fingerabdrucklesern auf dem Markt zu Hunderten. Zu Ihren Diensten stehen verschiedene Arten von Scannern zur Verfügung, von den einfachsten über die „Finger and Enter“ -Serie bis hin zu hoch entwickelten kombinierten Geräten, für die beispielsweise die Einführung eines speziellen Codes, die Aussprache einer Passphrase oder die Bestätigung der Berechtigung mithilfe einer Smartcard erforderlich sein kann.

Jeder moderne Scanner kann Informationen über Hunderttausende von Fingerabdrücken von Mitarbeitern in seinem Speicher speichern und kann problemlos in Zugriffskontrollsysteme und das Zeiterfassungsprogramm des Personals integriert werden.

Nehmen wir für Liebhaber von Detektivgeschichten und Spionagefilmen an, dass es ziemlich schwierig ist, moderne Geräte auszutricksen. Vergessen Sie Ihren Lieblings-Toner für die Übertragung von Fingerabdrücken von einem Laserdrucker auf Band! Sie werden nur schmutzig und Scanner reagieren bereits vor 15 Jahren nicht mehr auf diesen „Narren“. Überlassen Sie diesen Trick also Action-Drehbuchautoren und Schauspielern.

Ein seriöser Scanner, der auch von Filmemachern geliebt wird, mit einem amputierten Finger lässt sich nicht täuschen. Leistungsstarke teure Scanner können lebendes Gewebe von totem Gewebe unterscheiden. Und was mit einem kostengünstigen Scanner in einem Smartphone passieren kann, wird ein seriöses Gerät ignorieren oder einen Alarm auslösen.

Natürlich gibt es im Internet neben den von uns beschriebenen noch einige Möglichkeiten, den Fingerabdruckscanner zu „täuschen“, aber Sie sollten nicht glauben, dass die Entwickler dieser Geräte untätig sind. Wenn die Hacking-Technologie veröffentlicht wird, kann argumentiert werden, dass die Entwickler dieser Geräte mit hoher Wahrscheinlichkeit bereits einen Weg gefunden haben, damit umzugehen. Oder gerade dabei zu finden.

Fingerabdruckscanner werden übrigens nicht nur in speziellen Diensten oder Banken eingesetzt. Wir sind ziemlich oft in normalen Büros auf diese Geräte gestoßen. Diese Technologie hat sich also längst von der Kategorie Exotik zum Geschäftsalltag entwickelt.

Zeigen Sie Ihre Hand

©

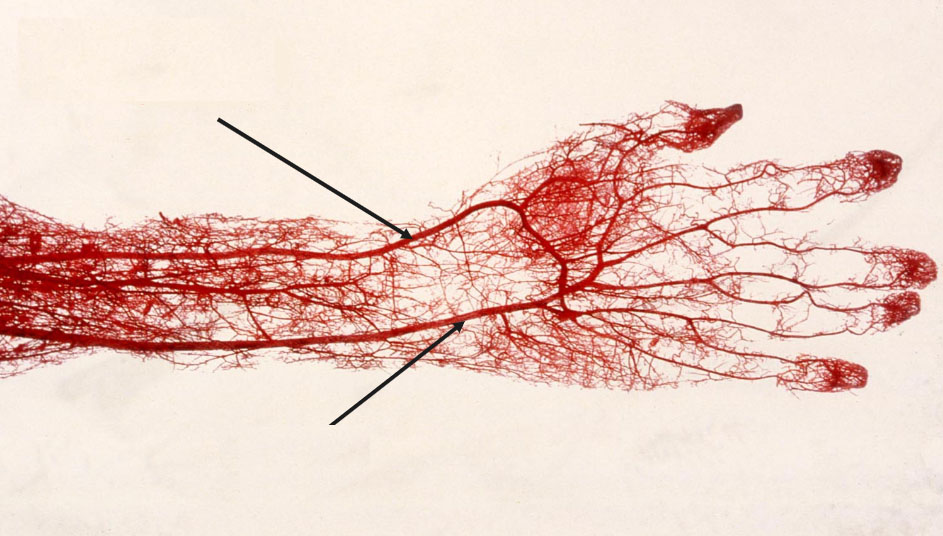

©Die nächstbeliebteste Authentifizierungsmethode ist das Scannen der Venen in Ihrer Handfläche. Es gibt einige Geräte dieses Typs auf dem Markt.

Wie bei der Verwendung eines Fingerabdruckscanners werden Kontrollabdrücke aller Personen, die den Raum betreten dürfen, im Speicher des Geräts oder auf dem Server aufgezeichnet. Wenn der Schutz verstärkt werden muss, können Sie einen kombinierten Leser kaufen, für den beispielsweise eine zusätzliche Bestätigung der eingehenden Anmeldeinformationen mithilfe eines persönlichen Codes oder einer Smartcard erforderlich ist.

Zum Zeitpunkt dieses Schreibens konnten wir nur einen Weg finden, dieses System zu täuschen.

Die Ingenieure Jan Krissler und Julian Albrecht von der Technischen Universität Berlin haben einen sehr einfachen und effektiven Weg vorgeschlagen, einen Scanner aufzublasen. Sie übertrugen die Zeichnung der Adern der Handfläche auf das Papier und bedeckten es mit einer Schicht roten Wachses; Der Scanner konnte den gefälschten Druck nicht erkennen. Weitere Details im Video:

Diese Methode ist für das Labor geeignet, im wirklichen Leben jedoch nicht sehr nützlich, da eine ernsthafte Vorbereitung erforderlich ist.

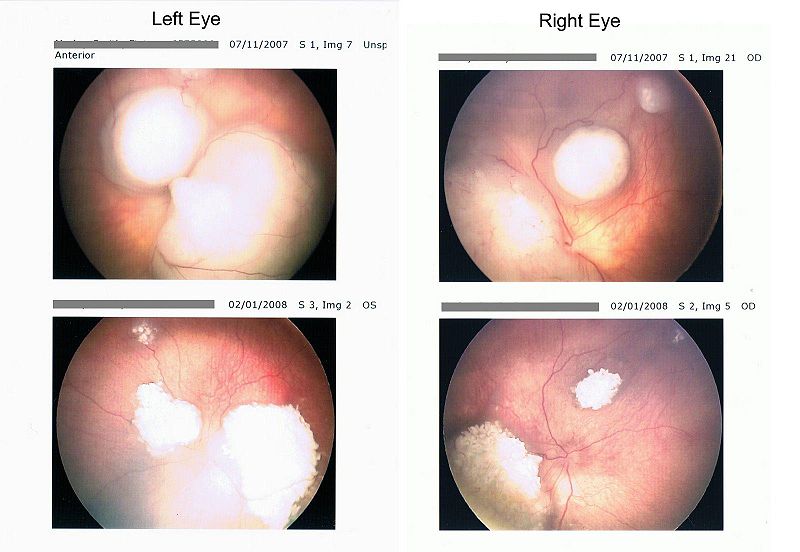

Dein Auge ist dein Pass

©

©Also kamen wir zum "Protagonisten" der meisten Spionage- und Abenteuerfilme: einem Iris-Scanner. Wie bei Fingerabdrücken ist das Irismuster jeder Person einzigartig. Deshalb ist es auch ein wichtiger Faktor bei der biometrischen Identifizierung. Im Gegensatz zu Fingerabdrücken ist das Fälschen eines Irismusters fast unmöglich, und Studien zufolge unterliegt es keinen altersbedingten Veränderungen.

Beim Scannen der Iris wird das Auge mit Strahlung im nahen Infrarot bestrahlt, und die integrierte Digitalkamera erfasst das Muster der Iris. Dann kommen mathematische Algorithmen ins Spiel, die das Foto analysieren und verarbeiten.

Beachten Sie, dass die Verwendung von Infrarotstrahlen während des Scannens es Geräten ermöglicht, in völliger Dunkelheit zu arbeiten. Gewöhnliche Brillen und Kontaktlinsen werden für den Scanner nicht zum Hindernis.

Aus der Beschreibung des Funktionsprinzips des Geräts können wir fälschlicherweise den Schluss ziehen, dass wir mit einem absolut hackresistenten System konfrontiert sind. Wenn wir fast überall Fingerabdrücke oder Handabdrücke hinterlassen und Sie diese leicht erhalten und versuchen können, in das biometrische Authentifizierungssystem einzudringen, „erkennen“ wir das Irismuster sicherlich nirgendwo. Experten zufolge kann jedes Schutzsystem gehackt werden. Die einzige Frage ist die Zeit und die Ressourcen, die dafür benötigt werden.

Und seit die Iris-Scanner in gewöhnliche Smartphones eingebettet wurden, hat die Anzahl der Personen, die einen solchen Schutz vor Stärke wünschen, erheblich zugenommen.

Insbesondere gelang es uns, eine Beschreibung zu finden, wie es den Spezialisten des Chaos Computer Club gelungen ist, den im Samsung Galaxy S8-Smartphone installierten Iris-Scanner auszutricksen. Mit einer herkömmlichen Kamera, einem Drucker und einer Kontaktlinse brachen sie in den biometrischen Schutz ein und erhielten Zugriff auf Daten auf dem Smartphone. Für Details folgen Sie dem

Link .

Sagen Sie "aaaaa"

©

©Lassen Sie uns nun über Spracherkennungssysteme sprechen. Versuche, eine Person durch Stimme zu erkennen, wurden sehr lange unternommen.

Paradoxerweise klingt diese Methode der Erkennung umso weniger zuverlässig, je ernsthafter die technischen und Software-Methoden zur Klangverarbeitung werden. Überzeugen Sie sich selbst.

Jedes Spracherkennungssystem ist eine Kombination aus einem empfindlichen Mikrofon mit einem Verstärker und einem digitalen Signalprozessor (

DSP ), der zur Verarbeitung und Analyse der vom Mikrofon empfangenen Informationen „geschärft“ wird. Und es sind die integrierten DSP-Algorithmen, die eine zuverlässige Benutzeridentifikation ermöglichen und das System vor Hacking schützen.

Ja, das Timbre der Stimme, ihre spektrale Zusammensetzung, die Art der Sprache, die Methoden zur Aussprache von Phrasen, die jeder von uns hat. Aber wenn Fingerabdrücke auf einem Thema verbleiben, das wir berühren, ist die Situation mit der Stimme noch schlimmer. Seine Probe kann ohne große Anstrengung erhalten werden.

Selbst wenn Sie eine bestimmte Phrase sagen müssen, um auf den Raum zuzugreifen, stört niemand den Angreifer, sie aus separaten Wörtern in einem Audio-Editor zusammenzusetzen und sie dann beispielsweise mit Ihrem Smartphone in das Mikrofon des Lesegeräts abzuspielen.

Ein weiterer Nachteil von Spracherkennungssystemen ist die Exposition der Stimme gegenüber altersbedingten Veränderungen, verschiedenen Verletzungen des Gesichts und des Kehlkopfes sowie deren Verzerrung während einer Krankheit. In Anbetracht all dessen werden menschliche Sprachauthentifizierungssysteme selten separat verwendet. Sie sind am effektivsten, wenn sie in dualen Identifikationssystemen arbeiten, in denen sie beispielsweise einen Fingerabdruckscanner oder eine Handfläche ergänzen können.

Hardware-Gesichtskontrolle

© Vasya Lozhkin

© Vasya LozhkinAufgrund des massiven Einsatzes in Smartphones ist die Technologie der Benutzerauthentifizierung mit dreidimensionalen Gesichtsfotos sehr beliebt geworden.

Einige Einzelhandelsketten testen bereits jetzt die Möglichkeiten, vollständig autonome Geschäfte zu organisieren, in denen es keine bekannten Verkäufer und Kassierer gibt. Stimmen Sie zu, dass eine ähnliche Struktur der Verkaufsstellen einen anderen Ansatz für Arbeits- und Sicherheitsdienste erfordert.

Es ist leicht vorstellbar, dass ein Geschäft Luxusuhren oder Schmuck im Clubsystem verkauft. Bevor Sie einen solchen Salon besuchen, werden Sie gebeten, Ihre biometrischen Daten im Voraus anzugeben. Erst nach dem Scannen am Eingang schwingen die Türen vor Ihnen auf. Unter Berücksichtigung Ihrer Interessen zeigt Ihnen der holographische Leitfaden das am besten geeignete Produktsortiment, und Sie können das Modell auswählen und ausprobieren, an dem Sie interessiert sind.

Die Zahlung des Kaufs erfolgt natürlich auch über die biometrische Authentifizierung.

Wenn Ihnen dieser Ansatz fantastisch erscheint, denken Sie daran, dass der Leiter der Sberbank G. Gref kürzlich den bevorstehenden Übergang des Unternehmens zur biometrischen Kundenidentifikation angekündigt hat. Andere Banken halten sich von dieser Initiative nicht ab.

Viele von ihnen können bereits jetzt freiwillig ihre biometrischen Daten einreichen und sie in Zukunft anstelle eines Reisepasses verwenden. Die Zeiten, in denen wir unsere Pässe bei Bankangestellten eingereicht haben, werden also bald Geschichte sein!

Anstelle einer Schlussfolgerung

Der maximale Schutz der Anlage wird durch den kombinierten Einsatz mehrerer Technologien gewährleistet - beispielsweise

Ivideon ACS . Bisher haben Entwickler kein einziges ideales System geschaffen, das einen hundertprozentigen Schutz vor Hacking oder Betrug garantiert. Die Verwendung mehrerer Systeme zusammen kann jedoch das Leben des Angreifers erheblich verkomplizieren und dem Sicherheitsdienst einen vorübergehenden Vorsprung verschaffen, um Versuche, das Objekt zu durchdringen, zu identifizieren und zu unterdrücken.