Folgendes haben wir im Digest-Format noch nie besprochen. Dies sind Schwachstellen in Grafikkartentreibern. NVIDIA veröffentlichte am 28. Februar

Informationen zu acht Sicherheitslücken: Fast alle ermöglichen die Eskalation von Berechtigungen oder die Ausführung von willkürlichem Code. Ein Fehler betrifft die heutzutage modische Art von Angriffen auf einen Drittanbieter-Kanal - die Tatsache, dass ein solches Problem mit einem einfachen Treiber-Update „geschlossen“ wird, ist an sich schon bemerkenswert.

Es scheint, dass die Probleme bei den Treibern für Grafikkarten die Community für Informationssicherheit überrascht haben: Tatsächlich behandeln wir nur Informationen des Herstellers, und es ist nicht klar, wie diese Sicherheitsanfälligkeiten bei echten Angriffen anwendbar sind. Auf jeden Fall wird empfohlen, die Treiber auf die neueste Version zu aktualisieren - dies ist 419.17 für GeForce-Grafikkarten. Separat sind Updates für Treiber auf Unix-ähnlichen Systemen verfügbar - nur die Seitenkanal-Sicherheitslücke ist dort geschlossen.

Hunderte von Megabyte an Treiberpaketen haben lange niemanden überrascht. Bei NVIDIA handelt es sich eher um einen vollständigen Satz von Programmen für die Arbeit mit einer Grafikkarte, die die Kompatibilität von Spielen gewährleisten, Virtual-Reality-Geräte unterstützen, Streaming-Funktionen und vieles mehr. Die neueste Treiberversion (mit Patches) wiegt etwas mehr als 500 Megabyte. NVIDIA-Dienste und zusätzliche Software sind jedoch nur für eine von acht Sicherheitsanfälligkeiten verantwortlich, der Rest befindet sich im Systemteil.

Die einzige Ausnahme bildet die Software zur Verarbeitung dreidimensionaler Videos, für die es theoretisch möglich ist, beim Öffnen einer „vorbereiteten“ Datei beliebigen Code auszuführen, Berechtigungen zu erhöhen oder die Wartung zu verweigern.

Sechs weitere Sicherheitslücken führen auf die eine oder andere Weise zu DoS, einer Eskalation von Berechtigungen und in zwei Fällen zu einer Ausführung von willkürlichem Code. Es gibt keine Daten darüber, wie solche Angriffe in der Praxis implementiert werden können. Es kann jedoch davon ausgegangen werden, dass das schlimmste Szenario darin besteht, dass eine Sicherheitsanfälligkeit in einem Grafiktreiber beispielsweise durch einen Browser mit einem Videobeschleuniger verursacht werden kann.

Schließlich ermöglicht ein weiterer Fehler theoretisch einen Angriff auf einen Kanal eines Drittanbieters. Die Gefährdungsstufe gemäß der

CVSS V3- Bewertungsmethode ist recht niedrig, der Angriff muss lokal ausgeführt werden, es besteht keine Möglichkeit einer Remote-Ausnutzung des Fehlers. Diese Sicherheitsanfälligkeit und ihre Ausnutzungsszenarien wurden im November 2018

von Experten der University of California in Riverside beschrieben.

Das Forschungspapier enthält mehrere Beispiele für praktische Angriffe über Kanäle von Drittanbietern. In jedem Fall erhält der Angreifer Zugriff auf die Informationen des Prozesses, der mithilfe der Ressourcen der Grafikkarte ausgeführt wird. Zuvor legen Experten jedoch drei allgemeine Kategorien von Angriffen fest, je nach Umfang der Grafikkarte:

Die naheliegendste Option besteht darin, die OpenGL-Anwendung zu verwenden, um eine andere Anwendung anzugreifen, die über dieselbe Softwareschnittstelle auf die Grafikkarte zugreift. Diese Methode wird nur auf einem Desktop-Computer verwendet. Theoretisch können Sie aber auch Anwendungen angreifen, die die Grafikkarte für die Datenverarbeitung verwenden. Dieser Bereich ist insgesamt „interessanter“, da er sich auf die Serverinfrastruktur auswirkt.

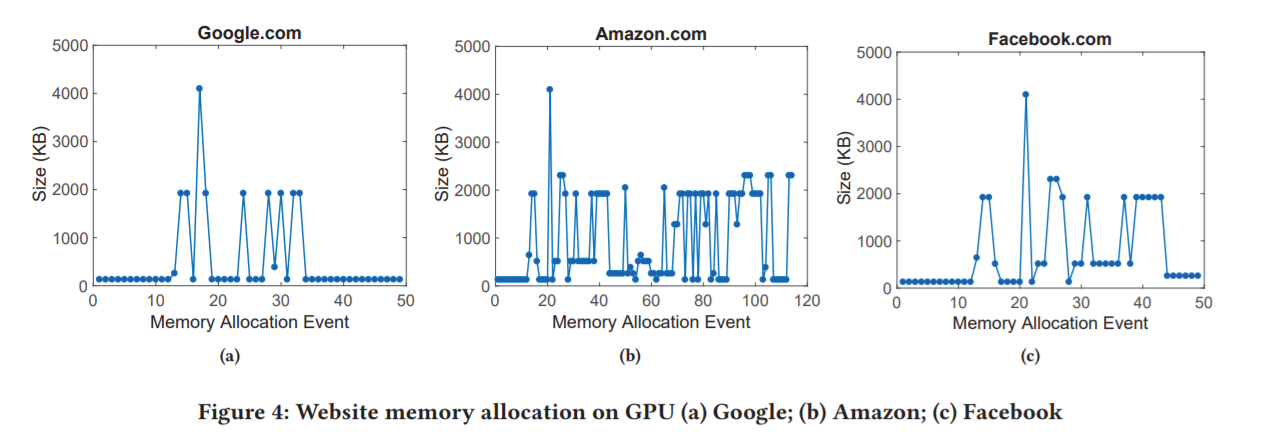

Ein Beispiel für einen praktischen Angriff: Eine Drittanbieteranwendung misst Verzögerungen beim Zugriff auf eine Grafikkarte und empfängt Informationen über die Menge des zugewiesenen Speichers in der angegriffenen Anwendung (in diesem Fall im Browser). Da Websites den Videospeicher auf unterschiedliche Weise verwenden, können Sie durch eine Analyse dieser Informationen im Laufe der Zeit mit hoher Wahrscheinlichkeit feststellen, auf welche Website der Benutzer zugreift. Im folgenden Beispiel wird diese Idee entwickelt, um festzustellen, wann der Benutzer ein Kennwort auf einer bestimmten Website eingibt. Das Passwort selbst kann nicht abfangen, aber Informationen über die Durchführung einer solchen Operation haben theoretisch einen Wert für den Angreifer.

Der Angriff auf die Anwendung mit dem CUDA SDK ermöglichte es den Forschern, die Parameter des neuronalen Netzwerks wiederherzustellen - etwas, das Entwickler von neuronalen Netzwerken normalerweise versuchen, geheim zu halten. Die Forscher stellten fest, dass es möglich ist, den Informationsgehalt von Informationslecks durch Ändern der API zu reduzieren, was anscheinend bei der Aktualisierung von Treibern für Windows-, Linux- und BSD-Systeme erfolgte.

Ein Angriff auf Systemsoftware und Geräte-Dienstprogramme stellt wahrscheinlich keine ernsthafte Gefahr dar, wenn es viel einfachere Methoden gibt, Benutzerdaten zu stehlen und die Kontrolle über das System zu erlangen. Angriffe über Kanäle von Drittanbietern haben noch weniger Potenzial, aber theoretisch ist der Zugriff auf private Daten von Interesse - beispielsweise bei der Verwendung von Grafikkartenressourcen für die Verschlüsselung. Im Zusammenhang mit NVIDIA-Treibern sollte auf die Unterstützung älterer Geräte geachtet werden. Die Liste der vom Entwickler als veraltet erkannten NVIDIA-Grafikkarten finden Sie

hier. Es ist jedoch einfacher zu erkennen, auf welchen Grafikkarten die neueste Treiberversion verfügbar ist, um die jüngsten Sicherheitslücken abzudecken. Es stellt sich heraus, dass alle Grafikkarten, die mit der GeForce 6XX beginnen, unterstützt werden. Diese Serie wurde 2012 veröffentlicht und nach Angaben des Herstellers war es für sie der letzte Patch. Nicht die unerwartetsten Neuigkeiten, aber alte Hardware, die vom Hersteller auf Softwareebene nicht mehr unterstützt wird, kann selbst mit moderner Software Schwachstellen im System hinzufügen.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.