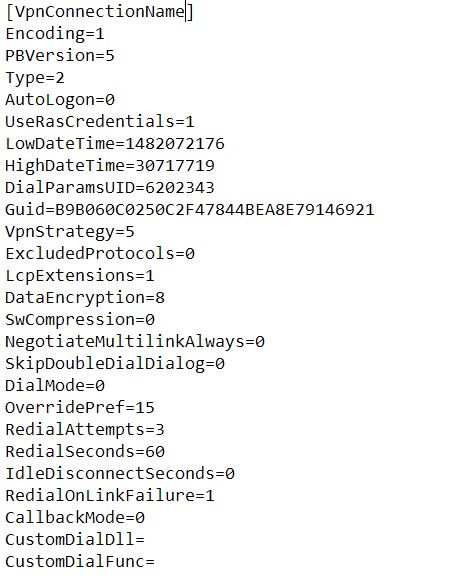

Manchmal kann es vorkommen, dass ein Cyber-Angreifer mithilfe von VPN einen zuverlässigen Kanal zwischen dem C2-Server und der infizierten IT-Infrastruktur herstellt. Und wie Experten von Threat Intelligence sagen, verwenden Angreifer häufig native Windows VPN-Verbindungstools und Windows

.pbk- Dateien (Telefonbuch). Lassen Sie uns herausfinden, wie wir es mithilfe eines Speicherauszugs erkennen können.

Was ist eine

.pbk- Datei und wie sieht sie im Inneren aus? Es ist nur eine Textdatei mit vielen verschiedenen Parametern, die beim Aufbau der VPN-Verbindung verwendet werden.

Die Telefonbuchdatei kann mit einem Doppelklick oder über ein cmd / bat-Skript (oder natürlich über die Befehlskonsole) ausgeführt werden. Es gibt jedoch zwei verschiedene Tools, die für den ersten und den zweiten Weg verwendet werden:

rasdial und

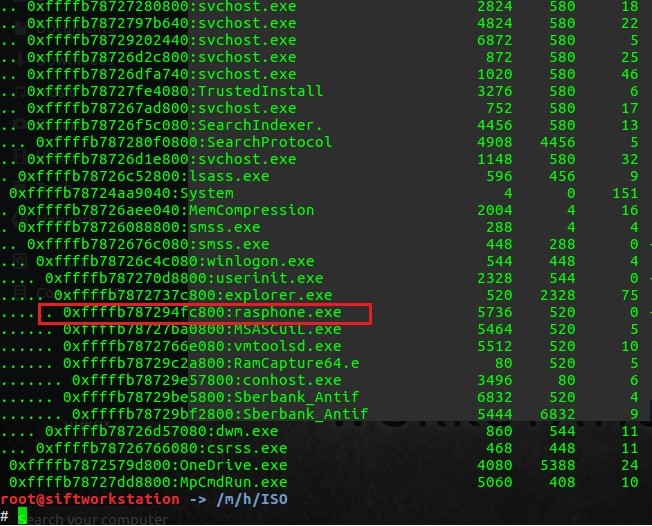

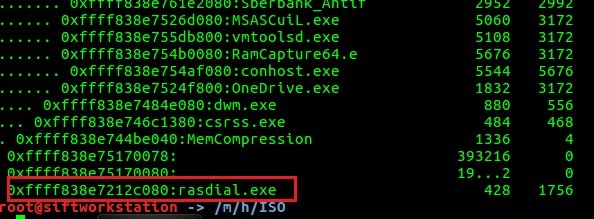

rasphone . Daher können wir in einem digitalen Forensikprozess zwei verschiedene Methoden verwenden. Zu Beginn beider Methoden sollten wir ein Volatilitätswerkzeug verwenden, um eine Prozessliste abzurufen und zu überprüfen:

Wenn ein

Rasphone- Prozess erkannt wird, kann beispielsweise die Verwendung eines Telefonbuchs mit einem Doppelklick aus einer RDP-Sitzung verfolgt werden. Welche nützlichen Informationen finden wir auch hier? Öffnen wir diese Dump-Datei in FTK Imager und versuchen, nach .pbk-Parametern zu suchen. Ich habe für diesen Fall eine

"PhoneNumber =" verwendet .

Hier sehen Sie eine Remote-Adresse für diese VPN-Verbindung und eine Portnummer.

vpn566928222.opengw.net:995 Ab diesem Punkt können wir den

Dienstnamen einer aktuellen Verbindung im RAM mithilfe einer Portnummer und eines Volatilitäts-Netscan-Befehls ermitteln.

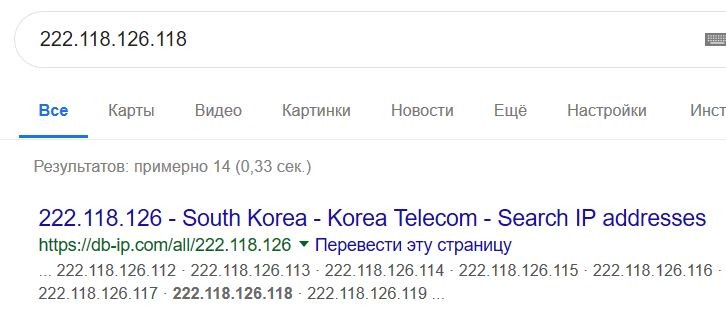

Wenn das abgelegte System noch aktiv ist, können Sie diesen Prozess beenden oder die Forschung fortsetzen. Natürlich sollten Sie mehr über die Remote-IP-Adresse wissen:

Es scheint wie ein kostenloser anonymer VPN-Server, und es gibt viele davon im Internet. Und das ist eine Frage: Welche Anwendung verwendet diese VPN-Verbindung auf der infizierten Station?

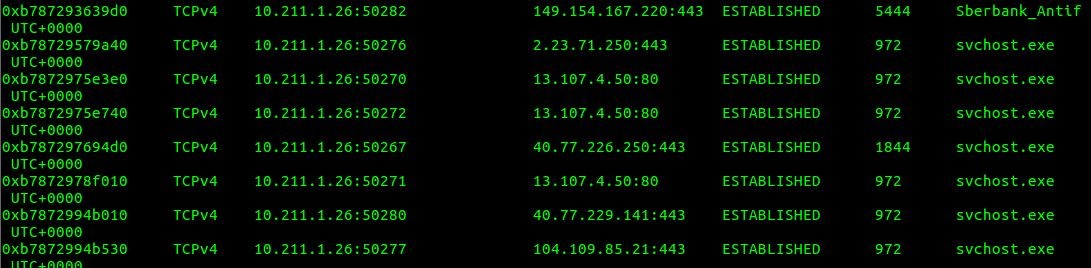

Ich weiß, dass VPN eine Verbindung zu einem anderen privaten Netzwerk ist und meine Workstation eine andere IP-Adresse im fremden Subnetz hat. Mein lokales Subnetz ist

192.168.145.0/24, aber es gibt mehrere Dienste mit unterschiedlichen lokalen IP-Adressen (10.211.1.0/24) aufgrund von Volatilitäts-Netscan.

Mehrere Ziel-IPs sind für Microsoft-Dienste und ein verdächtiger Dienst Sberbank_Antifraud, der mit 149.154.167.220 verbunden ist - es handelt sich um eine Telegramm-Messenger-Pool-IP. Jetzt können Sie untersuchen, wie dieser Prozess auf diesem Computer angezeigt wurde.

Ok, ein anderer Weg ist die cmd / bat-gesteuerte VPN-Verbindung mit .pbk-Dateien.

Im Gegensatz zu rasphone ist der

rasdial- Prozess ein Marker für eine befehlszeilen- oder skriptgesteuerte VPN-Verbindung. Lassen Sie uns hier die rasdial-Syntax

ss64.com/nt/rasdial.html überprüfen und versuchen, den Parameter

/ PHONEBOOK: im Speicherauszug mit FTK Imager zu finden:

Voila! Wir haben einen vollständigen Pfad zur Telefonbuchdatei gefunden (wenn sie gelöscht ist, können Sie versuchen, sie zu schnitzen), den Namen eines cmd-Skripts und das

Login / Passwort ("vpn", "vpn") für die "extVPN" -Verbindung !

Weitere Schritte sind die gleichen wie bei rasphone: Suchen Sie nach einem Parameter "PhoneNumber =", suchen Sie eine VPN-Sitzung und einen verdächtigen Dienst mit vorheriger lokaler IP-Adresse.

Nochmals vielen Dank für die Aufmerksamkeit! Ich werde bald mit einem neuen guten Zeug zurück sein!