Normalerweise wird Habr als Informationslösung verwendet - jemand teilt die gesammelten und strukturierten Informationen und jemand absorbiert diese Informationen (ich wollte "verbraucht" schreiben, aber die Vermarkter haben dieses Wort bereits verwendet). Als Oldtimer habe ich die leichte Entspannung zwischen dem 23. Februar und dem 8. März berücksichtigt und wollte mich dem sehr kollektiven Geist zuwenden, der jeden Artikel interessanter macht. Und da das Schreiben einer einfachen Frage - wie in einem Forum - langweilig ist, werde ich versuchen, meine Frage mit interessanten Fakten zu verwässern.

Ich fange von weitem an: Ich habe eine Lieblingsstudie aus dem Jahr 2014. Es heißt, dass 22% bis 43% der Probanden bereit sind, eine unbekannte ausführbare Datei herunterzuladen und auszuführen, wenn sie im Bereich von 1 Cent bis 10 Dollar bezahlt werden. Ich habe bereits in einem Text über ihn geschrieben, der den

Büros der Zukunft gewidmet ist .

Da sich eine meiner Hauptarbeiten mit Virtualisierung befasst, interessiert mich dieser Aspekt der Sicherheit sehr. Ok, das Problem mit den gleichen Distributionen und Stapelaktualisierungen von Benutzern ist mit Hilfe eines Hypervisors und eines Thin Clients recht einfach zu lösen. Es wird jedoch - wir leben in der Realität - immer einen Teil der Benutzer geben, die den falschen Weg gehen, das Falsche starten und das Falsche tun. Ich habe eine einfache Frage, wer welches Sicherheitssystem in der Virtualisierung verwendet und warum?

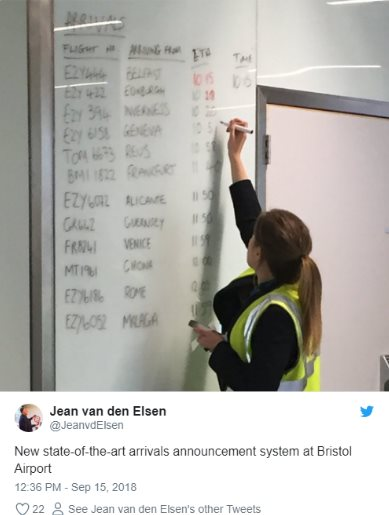

Wackeln in die interessante Richtung Nummer 1In solchen Artikeln, die in Unternehmensblogs veröffentlicht werden, schreiben sie in der Regel etwa zehn Beispiele dafür, wie ein Virus etwas verschlüsselt. Meistens erinnern sie sich wieder an Petja. Es ist viel interessanter für mich, mich an einen etwas merkwürdigen Vorfall am Flughafen Bristol zu erinnern.

Auch dort hat der Kryptograf den

Rüsselkäfer gemäht, und die Folgen selbst sind interessant. Infolge des Angriffs gingen alle Informationstafeln aus und die armen Angestellten mussten Flugnummern auf die alte analoge Weise aufzeichnen - eine Markierung auf der Tafel.

"Wo ist mein Flug?"

"Und wir haben es einfach gelöscht."

- Und was ist mein Tor?

"Aber die Hölle weiß, Joe hat eine schlechte Handschrift."

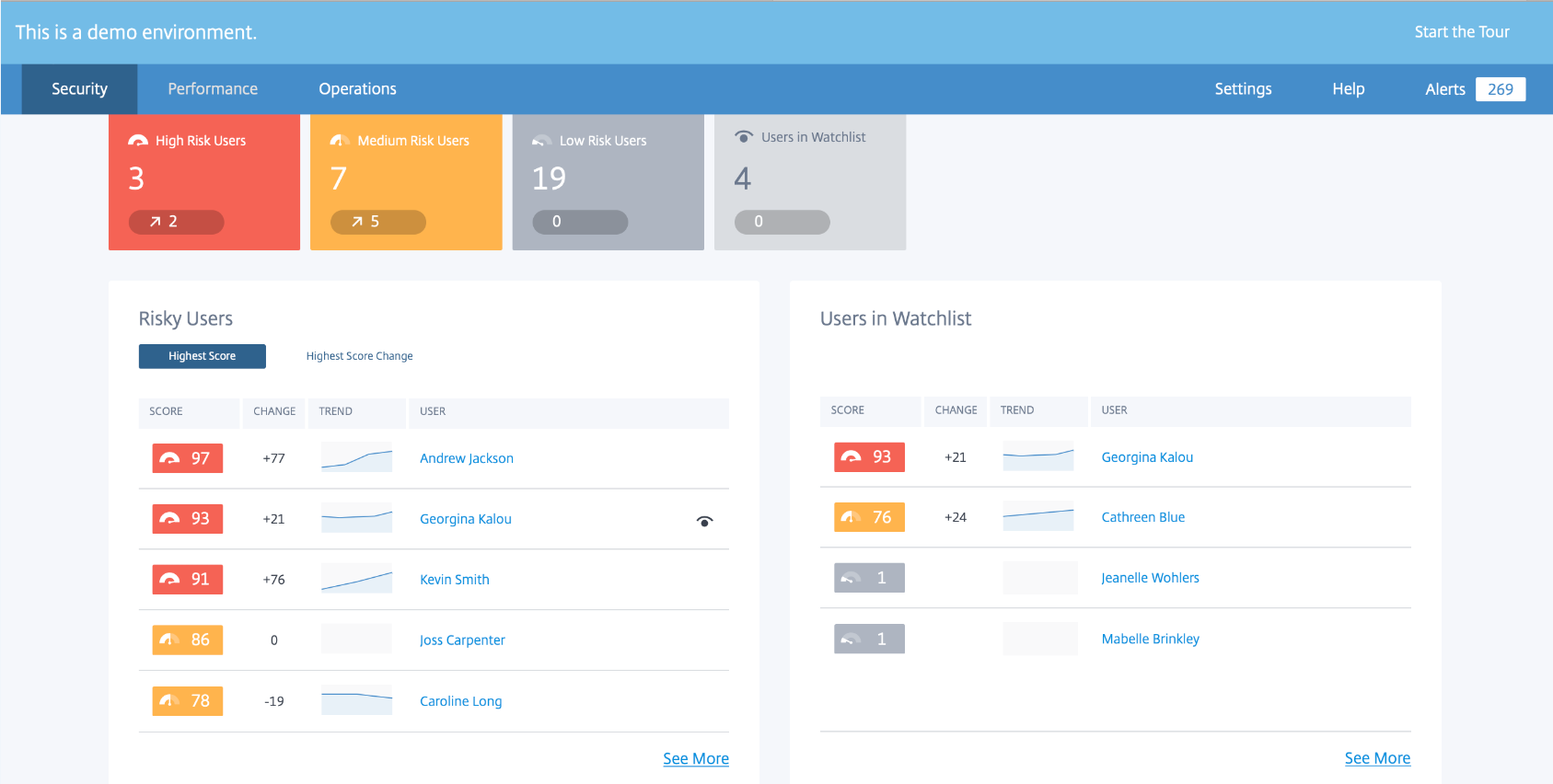

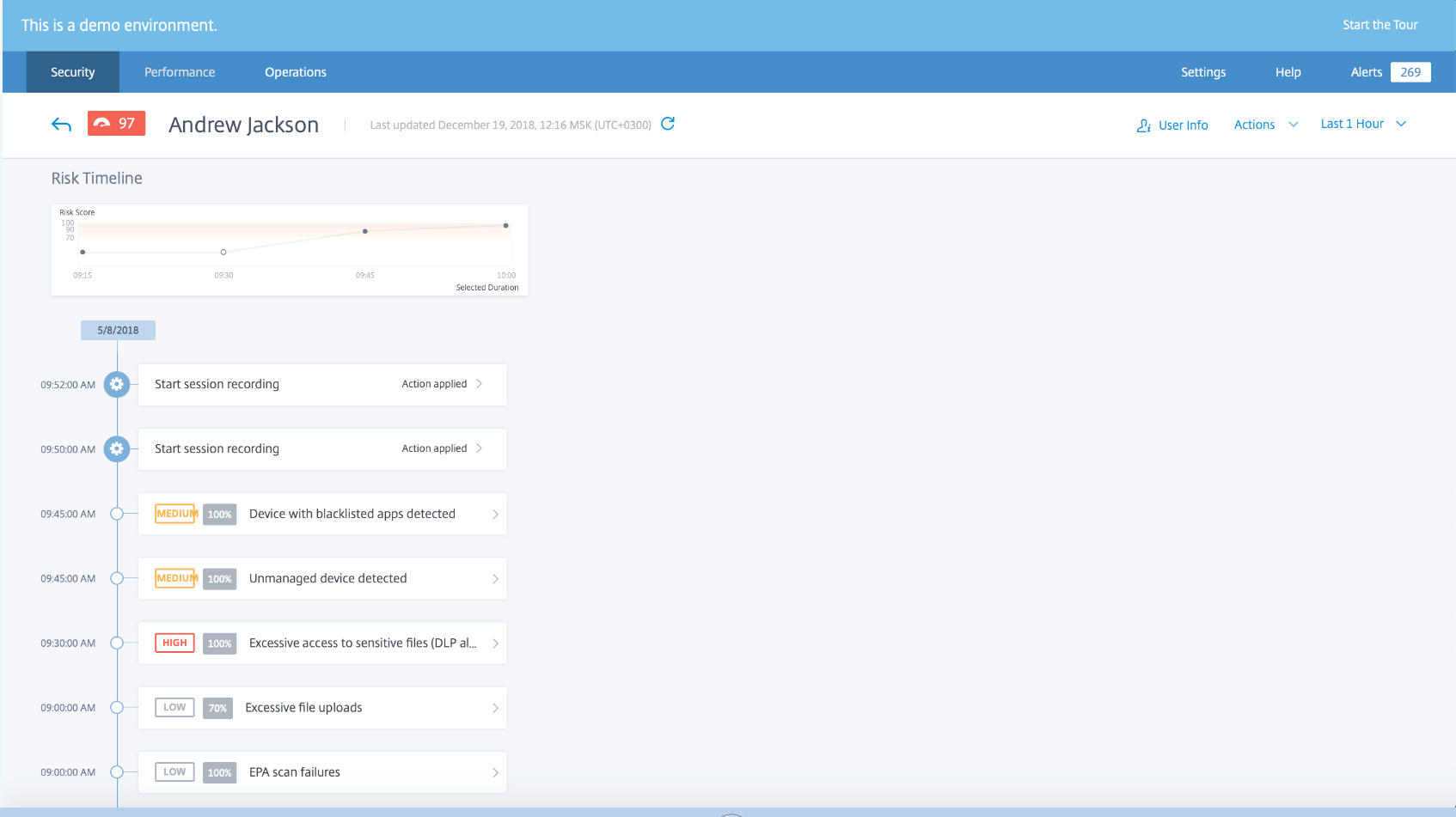

Wir kehren zu dem Problem zurück, für das dieser Beitrag tatsächlich gestartet wird. Bei einem der Projekte, an denen ich teilnehme, verwenden wir Citrix und haben es im Vergleich zu diesem

Thema ausgewählt . Daher wurde uns kürzlich angeboten, Citrix Analytics zu verbinden. Laut Verkäufern wird dieses Ding die Benutzeraktivität überwachen und Benutzer / Prozesse isolieren, die etwas falsch machen.

Wie üblich versprechen sie maschinelles Lernen, schwarze Listen und Sicherheitsverletzungsmuster. Da es theoretisch eine nützliche Sache ist, haben wir eine logische Frage: Wer hat sie wirklich benutzt und gibt es noch andere Möglichkeiten?

Wackeln in die interessante Richtung Nummer 2Wenn sie über alle Arten von Lecks sprechen, erinnern sie sich wieder an den Diebstahl von Passwörtern und anderen Informationen (zum Beispiel die sehr coole und technisch kompetente Ausgabe von

The Bell in den digitalen Ergebnissen des Jahres, bei denen Lecks viermal erwähnt wurden, wenn Sie Google+ für zwei Lecks zählen, dann alle fünf). Was mich interessiert, ist das Problem des langen Kopierens von Quellcodes und Dokumentation.

Zum Beispiel die Panama-Pflaume (Panamageit). Das Dokumentenvolumen betrug 2,6 Terabyte. Das Kopieren und Sammeln eines solchen Informationsvolumens konnte nicht unbemerkt bleiben. Wissen große Unternehmen jetzt, dass einige der pensionierten Mitarbeiter ihre Daten nicht „für den Speicher“ kopieren?

Was sich herausstellt. Es stellt sich heraus, dass wir ein bestimmtes System brauchen, das „schnüffelt“, wenn jemand etwas massiv reibt (Kryptographen) und Ressourcen für die Verschlüsselung auffrisst, als ob er nicht in sich selbst wäre (na ja, oder andere kryptografische Verhaltensmuster). Auch wenn jemand massiv etwas in seine Ecke kopiert. Und wenn dieser Jemand, so ein Rettich, um potenziell gefährliche Orte herumgeht. Und auch hier brauchen wir Muster, weil er nicht zu Websites von der schwarzen Liste gehen wird, sondern leicht - zu ähnlichen. Nur mit Keywords zu verbieten, ist auch eine halbherzige Entscheidung.

Wir wurden hier gegeben, um mit dem Citrix Admin-Panel zu spielen, und wenn Sie sich die Beschreibung ansehen und tiefer graben, scheint es ziemlich geeignet zu sein.

Was hast du dort gemacht, Andryusha?

Was hast du dort gemacht, Andryusha?Aber wir sind gebildete Menschen. Die Erfahrung zeigt, dass diese Option in der Regel fehlerhaft ist, wenn Sie nur eine Option auswählen :). Daher habe ich eine einfache Frage: Hat jemand eine ähnliche oder ähnliche Lösung verwendet? Gibt es etwas Besseres, Billigeres oder Besseres und Billigeres gleichzeitig?

Oberflächliches Googeln (und auch nicht oberflächlich) zeigt, dass große Spieler etwas Ähnliches haben, aber es gibt nur sehr wenige Informationen. Wir haben uns zuerst WMWare angesehen - es ist immer interessant, aber haben Sie vor zwei Jahren bei der Auswahl der Virtualisierung die richtige Wahl getroffen? Etwas

Nahes heißt

AppDefense . Dort wird auch innerhalb der Anwendung ein „intelligenter Verarbeitungsalgorithmus“ ausgelöst. Aber wie es funktioniert, ist eine äußerst interessante Frage.

Nach diesem einstündigen Video zu urteilen, funktioniert der Schutz vor Verschlüsselung und anderem Software-Mist dort gut - ein solches Antivirenprogramm gegen Steroide -, aber es gibt keine automatische Überwachung der Benutzer. Daher ist die Frage bei der realen Anwendung auch, was wirklich da ist und wie es funktioniert.

Gehen wir weiter. In der Tat ist Virtualisierung nur eine Reihe von Jobs. Gibt es Lösungen für eine Reihe von physischen Maschinen? Zum Beispiel verfügt Cisco über ein bestimmtes Cisco DNA Center, das verspricht, "Bedrohungen schnell zu erkennen und darauf zu reagieren, bevor Hacker Daten stehlen oder die Arbeit stören können". Das klingt cool. Eine weitere Versuchung: „DNA Center sammelt Daten über Geräte, Anwendungen und Benutzer aus verschiedenen Quellen und verwendet dann erweiterte Analysealgorithmen, um Korrelationen zu identifizieren und Wiederherstellungsmaßnahmen vorzuschlagen.“

Das Video verspricht auch etwas in der Nähe der gewünschten Funktionalität.

Die Erfahrung zeigt jedoch, dass es bei Cisco mehr um Netzwerklösungen geht. Und um dies mit der Virtualisierung zu verknüpfen, müssen Sie diesen Dienst irgendwie mit DHCP anfreunden.

Es scheint mir, dass dieses Ding ausschließlich für eine Reihe von Netzwerkverbindungen gedacht ist und unter unseren einfachen und virtuellen Bedingungen wahrscheinlich nicht nützlich ist.

Und was sagen Sie, liebe Kollegen?