... Wir leben in einer Zeit großer Ereignisse und kleiner Menschen... Winston Churchill

... Wir leben in einer Zeit großer Ereignisse und kleiner Menschen... Winston ChurchillHeute machen wir Sie auf den ersten Artikel aus dem Zyklus über Analyse und Laborarbeit von der Ressource attackdefense.com mit Unterstützung des bekannten Konferenzorganisators (

Black Hat and

Pentes Academy ) aufmerksam - ein Projekt, mit dem Sie viele Aspekte von Angriffen auf verschiedene Protokolle, Dienste und Systeme verstehen können. Diese Ressource ist größtenteils eine Plattform mit Laborarbeiten zu den wichtigsten Themen.

Wir werden umgehend einige der Fragen beantworten, die beim Lesen dieses Materials auftreten können:

Unter dem Spoiler- Was hat Ihnen an dieser Ressource gefallen? (Es ist einfach zu bedienen. Sie müssen nicht über eine ganze Reihe von Programmen und Diensten verfügen, um Ihre "Fähigkeiten" zu verbessern. Es gibt bereits viele.)

- Ist dieser Artikel werblich? (Diese Artikelserie ist rein technischer Natur und zielt darauf ab, Laborarbeiten zu bestehen, und nicht auf die PR-Ressource. Wir schließen jedoch nicht aus, dass das Interesse an dieser Website zunehmen kann.)

- "Die Community wird übrigens sofort eine Frage stellen: Wie ethisch ist es, die Lösungen der Probleme anderer zu beschreiben und ob wir von den Autoren der Ressource eine Akzeptanz für eine ähnliche Artikelserie erhalten haben?"

(Leider, aber nein, wir versuchen, sie über öffentliche Postanschriften zu kontaktieren. Es gibt jedoch noch keine Antwort.) - Wie oft und wie viele Artikel werden voraussichtlich veröffentlicht? (plant, 2 weitere Materialien mit einer Videopräsentation zu veröffentlichen. Weitere Artikel werden bereits aus Ihren Wünschen in den Kommentaren gebildet.)

- Die Seite hat bereits Antworten auf Laborarbeiten und eine Beschreibung mit einem Video. Warum dann dieser Artikel? (Ja, in Ordnung, solches Material ist besonders in alten Laborarbeiten vorhanden. Leider werden einige der Informationsmaterialien zu den Themen bezahlt. Genau wie im Video. Wir werden nicht über alle Laborarbeiten sprechen. Und veröffentlichen unsere Lösung mit „ unsere "Materialien und unsere Videoaufnahmen. Daher werden wir nicht mit der Website selbst konkurrieren und sie nicht beim Verkauf von kostenpflichtigen Abonnements für Materialien stören."

- Fragen Kommentare und Kritik angebracht? (Natürlich! Immer offen für Gespräche, dafür gibt es: Telegramm: @ orion_0ri0n)

- Gibt es andere verwandte Themen? (Natürlich! Es gibt viele, von denen einige sogar ihre TOP der Besten bilden, als Beispiel: HackTheBox)

- Aus rechtlicher Sicht verstoßen Maßnahmen gegen diese Ressource gegen das Gesetz? (Auf diese Frage kann keine eindeutige Antwort gegeben werden, da Sie den Regeln dieser Ressource entsprechen. Wenn Sie Laborarbeiten ausführen, verstoßen Sie nicht gegen Gesetze. Wenn Sie jedoch versuchen, die Architektur dieser Ressource oder andere durch die Regeln verbotene Aktionen zu „knacken“, z. B .: Attackdefense.com/policy/ pp.txt . Diese Ressource warnt Sie, dass Ihre Daten möglicherweise an die Polizei oder eine andere Behörde weitergeleitet werden

Offenlegung für die Strafverfolgung: Unter bestimmten Umständen kann Binary Security Inc. Möglicherweise müssen Sie Ihre personenbezogenen Daten offenlegen, wenn dies gesetzlich vorgeschrieben ist oder wenn gültige Anfragen von Behörden (z. B. einem Gericht oder einer Regierungsbehörde) vorliegen.)

In diesem Artikel gehen wir kurz auf Folgendes ein:

- Text über Funktionen und Ressourcen. Und was wird es uns geben.

- Welche Arten von "Angriffen" bietet die Ressource?

- Material auf dem Angriffsvektor gemäß der Laborarbeit, die wir beschreiben werden.

- Die Lösung eines der "Test" -Labors.

- Schlussfolgerungen

Folgende Artikel sind geplant:

- Vervollständige die gesamte Linie einer Angriffsrichtung. (Verkehrsanalyse)

- Wir werden Materialien für den Kurs vorbereiten.

- Lassen Sie uns die Hauptfehler analysieren, die bei der Lösung von Laborarbeiten auftreten.

- Wir werden eine kurze Theorie in diese Richtung sammeln (Thesen / Krippen)

- Wir beantworten die Fragen im vorherigen Artikel.

Einführung

Das von uns verfolgte Ziel: Interesse für das Studium von Dienstleistungen für diejenigen zu entwickeln, die sich bisher nicht diesem Thema gewidmet hatten, aber ein brennendes Interesse an diesem Bereich hatten.

Einige Menschen und Gemeinschaften haben bereits mit diesem Thema begonnen, aber niemand hat das Potenzial der Ressource offengelegt. Was wir anbieten wollen, was andere nicht. Dies sind Erklärungen für Technologien, bei denen eine bestimmte Sicherheitsanfälligkeit aufgetreten ist. Dies hilft zu verstehen, warum diese Sicherheitsanfälligkeit aufgetreten ist und wie sie geschlossen, vermieden oder bekämpft werden kann.

Für geschicktere Menschen , die sich bereits eine Meinung gebildet haben und

ihre „eigene“ Entwicklungsrichtung haben, empfehlen wir, dass Sie sich mit der Möglichkeit vertraut machen, neue Vektoren für sich selbst zu entdecken.

Für Profis bieten

wir Ihnen die Möglichkeit, die neue "Capture the Flag" zu entdecken. Diese Anweisung wird nicht detailliert überprüft. Dies bleibt für die unabhängige Passage.

(Wenn es jedoch Freiwillige gibt, die ihre Erfolge, Ergebnisse oder originellen Lösungen mitteilen möchten. Gerne fügen wir Ihre Gedanken einem separaten Abschnitt der Artikel hinzu. Als zusätzliche Rezension. Mit der Erwähnung von Helden.Weitere Details finden Sie hier:Für diejenigen, die daran interessiert sind, ihre Ergebnisse zu veröffentlichen, empfehlen wir, sie in diese Artikelserie aufzunehmen. Wo es von Ihnen notwendig sein wird:- Geben Sie Informationen darüber an, welche Schicht der gelösten Laborarbeit Sie demonstrieren möchten. (Vielleicht hat es schon jemand bestanden und es wird Material darauf vorbereitet)

- Die Lösung für dieses Labor. Die Lösung sollte Folgendes umfassen:

- Der Code, der zur Lösung dieses Labors erforderlich ist. (Meistens befindet es sich bereits auf der Website. Wenn es übereinstimmt, muss es nicht kopiert werden.)

- Kommentare zum Code. Vielleicht haben Sie doch Ihre ursprüngliche Lösung verwendet. Oder eine Entscheidung, die nicht durch die Bedingung festgelegt ist. Das beschleunigt, reduziert Zeit und Arbeitskosten.

- Schlussfolgerungen im Labor. Was sind Kommentare Vorschlag oder Ihre Meinung.

- Materialien für diesen Kurs. (da es viele Richtungen gibt und die Community (einschließlich uns) Ihnen im Wissen unterlegen sein kann)

- Videomaterial und / oder Screenshots sind erforderlich.

Was wir Ihnen anbieten können: (leider ein wenig)

- Die Veröffentlichung Ihres Materials im Rahmen eines allgemeinen Artikels über den Durchgang von Laborarbeiten. (Außer wenn das Material für einen separaten Artikel ausreicht, wird es als Sonderausgabe behandelt.)

- Link zu Ihnen, Ihrem Profil oder Ihren anderen Ressourcen (auf Ihre Anfrage.)

- Werbung Erwähnung Ihres Dienstes oder Ihrer Ressource. Am Anfang des Artikels. Im Abschnitt über den Autor.

- Unser Respekt und unsere Anerkennung der Gemeinschaft.

- Die Pläne: Bei der Veröffentlichung eines Videos über die Passage der Laborarbeit, an der Sie teilgenommen haben. Link zu Ihnen oder Ihrer Ressource. (unter dem Video in der Beschreibung)

Laden

Einige Statistiken:Zum Zeitpunkt des Schreibens hat sich die Anzahl der Labors von 505 - 664 - 700 Stück erhöht.

Lassen Sie uns schnell durch das Menü gehen:| Netzwerkaufklärung | Netzwerkinformationen: Scannen, Sammeln von Informationen zu den beliebtesten Diensten (IMAP-Server, DNS, SIEM-Plattformen, SMB-Server, SSH-Server, Telnet-Server und andere). |

| Reale Webapps | Webanwendungen: Ausnutzen von Schwachstellen im Web. SQL Injection, Datei-Upload, gespeichertes XSS und andere |

| Verkehrsanalyse | Verkehrsanalyse: Wir lernen, mit tshark und Verkehrsanalyse einschließlich Wi FI zu arbeiten. |

| Webapp-CVEs | Webapp CVEs: CVE Tasks Set (aufgeschlüsselt nach Jahr, sehr praktisch) |

| Metasploit | Metasploit-Angriffe: Instanz zur Arbeit mit Metasplit. Themen sind unterschiedlich. |

| Offensive Python | Python-Angriff: |

| Netzwerk schwenken | Netzwerk-Pivoting - unterliegt keiner korrekten Übersetzung |

| Knacken | Knacken *: |

| Infrastrukturangriffe | Angriffe auf die Netzwerkinfrastruktur: Ausnutzen von Sicherheitslücken in Netzwerkdiensten |

| Eskalation von Berechtigungen | Eskalation von Berechtigungen: Instanz zum Erhöhen von Berechtigungen über Plattformen hinweg. Linux / Web |

| Absichtlich verwundbar | Vorsätzliche Schwachstellen *: ??? |

| Forensik | Forensik: Zum größten Teil Analyse von Protokollen und die Fähigkeit, mit ihnen zu arbeiten. |

| Firmware-Analyse | Analyse der Firmware: Analyse der Firmware von Routern, Suche nach Hintertüren. |

| Reverse Engineering | Reverse Engineering: Instanz mit "Abrufen" von Passwörtern und Schlüsseln. |

| Sichere Codierung | Sichere Codierung: Ein neuer Abschnitt wird noch gebildet |

| IoT | IoT: Ein neuer Abschnitt wird noch gebildet |

| Die letzten beiden Punkte (Secure Coding und IoT) haben mir aus einem bestimmten Grund sehr gut gefallen. Bisher habe ich keine ähnlichen Labors zum Testen gesehen. (auf der Ressource, die sie am 27.02.2019 veröffentlicht haben - frisch) Wir empfehlen Ihnen, es selbst herauszufinden. |

Laboranalyse: Network Recon - Memcashed [Theorie]

Memcached ist eine Software, die einen auf Hash-Tabellen basierenden Datencache-Dienst implementiert. Mithilfe der

Clientbibliothek können Sie Daten im RAM vieler verfügbarer Server zwischenspeichern (weitere

Informationen finden Sie im

Wiki oder auf

habr.com ).

Was ist das Interesse an diesem Produkt, warum wird es so beachtet?Das Problem liegt in der Einfachheit der Verwendung dieses Tools im Interesse von "Angreifern", da das in dieser Anwendung verwendete Protokoll UDP ist. Wie Sie sich erinnern, was ist der Unterschied zwischen den Protokollen TCP und UDP (

ich möchte Sie daran erinnern, wer das Beispiel vergessen hat:

otvet.mail /

Wiki oder

Link ). Das heißt, Mit UDP können Sie Rahmendaten senden, ohne sich Gedanken über den Empfang durch den Adressaten machen zu müssen. Und am wichtigsten ist, dass die über UDP übertragene Datenmenge um ein Vielfaches größer ist als über TCP.

Aber was ist solche Aufmerksamkeit? Tatsache ist, dass beim Zugriff auf diese Software über ein Netzwerk / Internet auf Port 11211 mit einer eingehenden Paketgröße von 100 KB. Die Antwort kann

1.000- bis

50.000- mal mehr erhalten werden. Die. Gesendete 100 kb geben 100 000 kb zurück.

Gutes Verhältnis? Das Beste!Aber was ist die Gefahr? Du fragst. Warum werden diese Informationen benötigt?Das Problem ist jedoch folgendes: In lokalen Netzen und Telekommunikationsbetreibern, die den Verkehr nicht kontrollieren, ist ein Angriff wie IP-Spoofing möglich, d. H. Ersetzung der ausgehenden IP. Es stellt sich heraus, dass sich der Übeltäter nun nicht nur als irgendjemand vorstellen kann, sondern auch in seinem Namen Informationen anfordern wird.

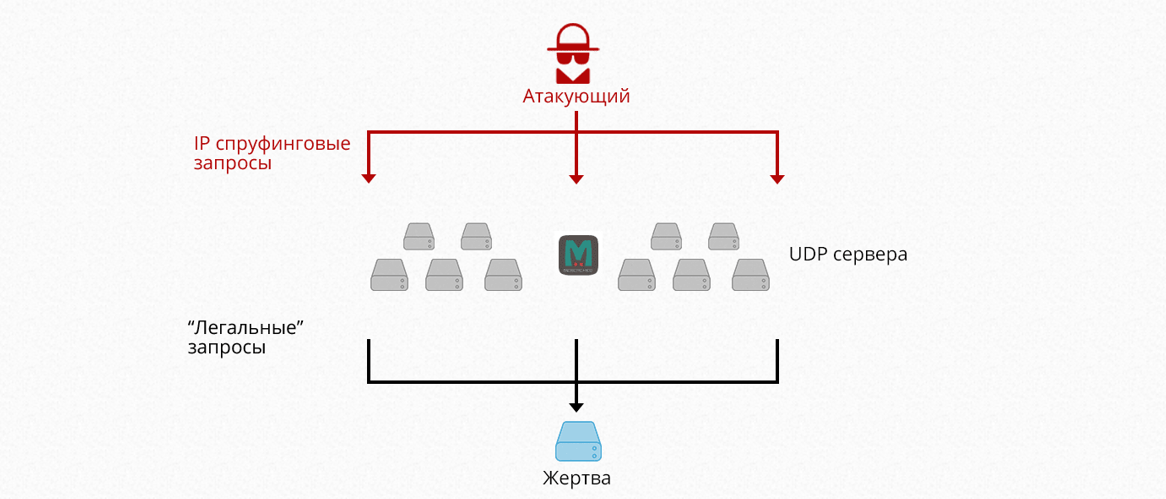

Und hier stellt sich Folgendes heraus (im Bild kurz dargestellt):

- Ein Angreifer, der IP-Spoofing verwendet, fälscht seine IP. Auf der IP "Opfer".

- Stellt eine Anfrage an den Memcashed-Server. Mit einer geänderten IP-Adresse

- Der Server antwortet auf die Anfrage. Die Antwort auf die Berufung geht jedoch bereits an das „Opfer“.

- Das „Opfer“ erhält eine 100-fache Antwortgröße.

Infolgedessen eine große Anzahl solcher Anforderungsantworten. Abhängig von der Anzahl der Zombiemaschinen kann ein Dos- oder DDos-Angriff auftreten.

Weitere Details finden Sie hier:

securitylab ,

xakep.ru ,

360totalsecurityOder suchen Sie bei Google.Schadensbegrenzung: Wie können Sicherheitslücken in Memcached Servern behoben werden?

Eine der einfachsten Möglichkeiten, um zu verhindern, dass sich Memcached-Server als Reflektoren schlecht verhalten, ist eine Firewall, die die UDP-Geschwindigkeit am Quellport 11211 blockiert oder begrenzt. Da Memcached INADDR_ANY verwendet und standardmäßig mit der UDP-Unterstützung beginnt, empfehlen Administratoren, die UDP-Unterstützung zu deaktivieren, wenn sie diese nicht verwenden. Ein Angriff über Memcached kann von Internet Service Providern (ISPs) nicht einfach gestoppt werden, wenn das Spoofing von IP im Internet zulässig ist.

Ein Beispiel für die Suche nach einem Dienst mithilfe von nmap

(nicht der rationalste Weg)nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoIn diesem Laborzyklus können Sie sich mit den einfachen Intelligenzfunktionen des Memcashed-Dienstes vertraut machen. Wo Werkzeuge aus dem Metasploit-Arsenal betroffen sind. Und Standard-Linux-Systembefehle. Nicht so kompliziert und gewöhnlich.

Laboranalyse [Praxis]

[Menü]

Jede Laborarbeit hat Menüpunkte:

1. Zuordnung

2. Regeln

3. Antworten auf die Aufgabe

4. Tipps zum Lösen. (nicht immer und nicht in allen Labors)

5. Referenzen zum Lesen (nur En)

[Aufgabe]

1. Suchen Sie die Version des Memcached Servers mit nmap.

2. Suchen Sie die Versionsinformationen mit Netcat oder Telnet.

3. Ermitteln Sie mithilfe der verfügbaren nmap-Skripte die maximale Anzahl gleichzeitiger eingehender Verbindungen, die vom zwischengespeicherten Server zugelassen werden.

4. Ermitteln Sie mithilfe von memcstat die Anzahl der aktuellen Elemente auf dem zwischengespeicherten Server.

5. Suchen Sie den im Schlüssel "flag" gespeicherten Wert aus den Schlüsselwertpaaren, die vom verfügbaren Metasploit-Modul ausgegeben wurden.

6. Suchen Sie mit memcdump den Namen aller auf dem zwischengespeicherten Server vorhandenen Schlüssel.

[Start]

Klicken Sie auf

"Lad Link". Ein neues Fenster mit dem Kali Linux Terminal wird geöffnet

Dies wird unser Hauptfenster mit Ihnen sein. (Keine virtuellen Maschinen. Alles wurde bereits für Sie installiert und konfiguriert. Alle Skripte für das Labor befinden sich bereits im Inneren. Sie müssen nichts herunterladen, suchen, erfinden!)

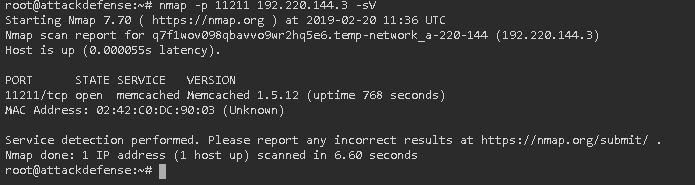

In der Regel (aber nicht immer) befinden sich die Materialien, Skripte und Datenbanken im Stammordner. oder zu Hause.Aufgabe 1: Suchen Sie die Version des zwischengespeicherten Servers mit nmap.

Hinweis schon früher gegeben. Wir verwenden nmap

Nmap –p 11211 ipaddress –sV –p . 11211 -sV –

Weitere Details zu nmap finden Sie am Ende des Artikels. Im Abschnitt Extras. Material. Wir werden dort Krippen aufstellen.

Ergebnis: 1.5.12 (die Antwort im Labor, die sie schreiben 1.5.6 - sie wissen es besser)

Aufgabe 2: Versionsinformationen mit Netcat oder Telnet suchen.

Wie viel haben sie nicht gefragt:

Ich habe keine Antwort erhalten.

Ergebnis: Das Ergebnis konnte nicht abgerufen werden.

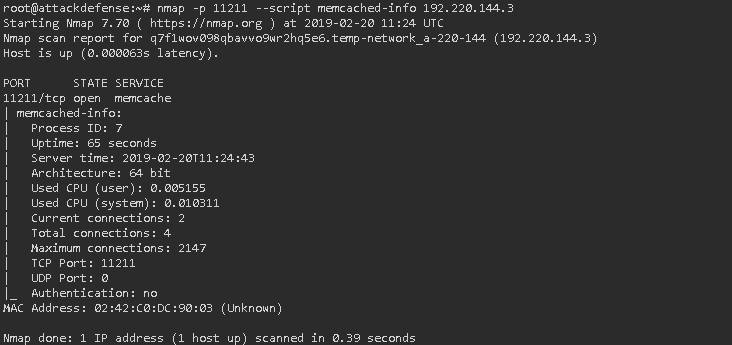

Aufgabe 3: Ermitteln Sie die maximale Anzahl gleichzeitiger eingehender Verbindungen, die der zwischengespeicherte Server zur Verwendung verfügbarer nmap-Skripts zulässt.

Hinweis: Google-Suche: Memcached nmap

Wir folgen den Links und sehen, dass es bereits eine vorgefertigte Lösung gibt, um Informationen über Memcache zu finden. Da uns versichert wurde, dass alle Skripte bereits installiert sind, versuchen wir:

Nmap –p 111211 –script memcached-info 182.220.144.3

Ergebnis:

Ergebnis: 2147

Aufgabe 4: Ermitteln Sie mithilfe von memcstat die Anzahl der aktuellen Elemente auf dem zwischengespeicherten Server.

memcstat –h memcstat --servers=”IP”

Ergebnis: curr_items: 10

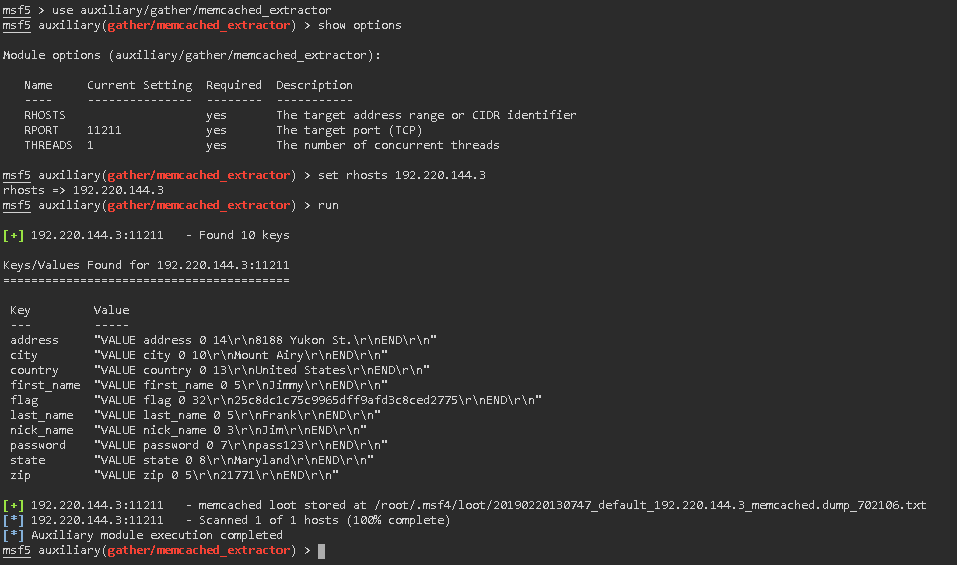

Aufgabe 5: Suchen Sie den im Flag-Flag gespeicherten Wert aus den Schlüsselwertpaaren, die vom verfügbaren Metasploit-Modul zurückgesetzt wurden

use auxiliary/gather/memcached_extractor show options set rhosts 192.220.144.3 run

Skriptantwort: Flag "VALUE Flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

Ergebnis: "VALUE-Flag 0 32 \ r \ n25c8dc1c75c9965dff9afd3c8ced2775 \ r \ nEND \ r \ n"

(25c8dc1c75c9965dff9afd3c8ced2775) Im Prinzip dasselbe.

Aufgabe 6: Suchen Sie mit memcdump den Namen aller Schlüssel auf dem zwischengespeicherten Server.

Hinweis: Wir kennen sie bereits. Mit Hilfe unseres Metasplits in der vorherigen Aufgabe. Nun, wir können immer noch sehen:

root@attackdefense:~# memcdump 192.220.144.3

Flagge, Passwort, Land, Postleitzahl, Bundesland, Stadt, Adresse, Spitzname, Nachname, Vorname

Ergebnis: Flagge, Passwort, Land, Postleitzahl, Bundesland, Stadt, Adresse, Spitzname, Nachname, Vorname

Aufgabe 7: Suchen Sie mit dem memcached-tool den im Schlüssel „first_name“ gespeicherten Wert.

Sie möchten es selbst mit dem memcached-Tool versuchen

Ergebnis: Aber die Antwort wird dieselbe sein: Jimmy

Wie haben Sie es herausgefunden? Wir sehen uns einen Screenshot von "Ergebnis 5" an.

Zusammenfassend

1. In Bezug auf dieses LaborWie wir gesehen haben, gibt es verschiedene Ansätze zur Lösung der zugewiesenen Aufgaben (deutlich sichtbar in den Fragen 5, 6 und 7), und vor allem hängt Ihre Zeit von der Wahl der Lösung ab.

Leider habe ich die Essenz von Aufgabe Nummer 2 immer noch nicht verstanden. Aber leider hatte ich keinen Erfolg (

oder vielleicht mussten Sie einfach alles wie nmap - o IP-Adresse oder nmap - eine IP-Adresse tun. Aber das ist eine andere Geschichte).

2. Bezüglich der gesamten Ressource.Was uns an dieser Ressource gefallen hat:

Spoiler Überschrift1. Viel Laborarbeit zu verschiedenen Themen

2. Es ist nicht erforderlich, nach verschiedenen Dienstprogrammen für diesen oder jenen Angriff zu suchen. (alles ist schon im Labor)

3. Es ist nicht erforderlich, virtuelle Images / Container auf Ihrer Hardware bereitzustellen. Und Zeit damit verbringen. (spart viel Zeit)

4. Alles funktioniert über den Browser. Kitt und andere Hilfsmittel müssen nicht zur Hand sein. Habe schon alles

5. Kostenlos!

6. Ständige Aktualisierungen (Letzte Aktualisierung + 160 Laborarbeiten.)

7. Zu jedem Labor gibt es Antworten. Auch wenn Sie sich über das Ergebnis nicht sicher sind, können Sie es selbst überprüfen.

8. Sicher! Nicht strafbar. (Wenn Sie es nicht brechen)

9. Es gibt keine Einschränkungen hinsichtlich der Ausführungszeit und der Anzahl der Versuche. (Ich lüge - das gibt es. Aber für Details siehe die Nachteile des Projekts.)

10. Und ich denke, das Wichtigste, an das mich dieses Projekt gebunden hat. Dies ist eine Gelegenheit, neue Bereiche unabhängig zu studieren. Es gibt keine vorgefertigten Lösungen (es gibt Hinweise im Labor), sondern nur Anweisungen mit der Erwartung eines bestimmten Ergebnisses.

11. Sie können einen Teil des Labors zusammen gehen.

12. Es gibt einen CSF.

Was nicht gefallen hat:Spoiler Überschrift1. Begrenzen Sie die Anzahl der Instanzstarts. Pro Tag werden nur 10 Instanzen gestartet.

2. Einige der Ergebnisse stimmen nicht mit der Antwort auf der Website überein

3. Die russische Sprache wird nicht unterstützt.

4. Jeder Instanz zugewiesene schwache Hardware. (Befehle werden noch lange verarbeitet)

5. Die Konsole beendet die Verbindung nach einer bestimmten Zeit. Es muss wieder geöffnet werden.

Hinzufügen. Material

Man nmap :

Spickzettel :

Man rus nmapPS Ergänzung der Autoren:

Websites, um die Dienste zu finden, die Sie benötigenVerwenden Sie sie nicht zum Nachteil!

censys.iowww.shodan.io