Viele Kunden, die Cloud-Ressourcen bei uns mieten, verwenden virtuelle Check Points. Mit ihrer Hilfe lösen Kunden verschiedene Probleme: Jemand kontrolliert den Zugriff des Serversegments auf das Internet oder veröffentlicht ihre Dienste für unsere Geräte. Jemand muss den gesamten Datenverkehr über das IPS-Blade ausführen, während jemand Check Point als VPN-Gateway benötigt, um von Zweigstellen aus auf interne Ressourcen im Rechenzentrum zuzugreifen. Es gibt diejenigen, die ihre Infrastruktur in der Cloud schützen müssen, um die Zertifizierung gemäß FZ-152 zu bestehen, aber ich werde irgendwie separat darüber sprechen.

Im Dienst bin ich an der Unterstützung und Verwaltung von Check Points beteiligt. Heute werde ich Ihnen sagen, was Sie beim Bereitstellen eines Clusters von Prüfpunkten in einer virtuellen Umgebung beachten müssen. Ich werde auf Momente des Virtualisierungsgrades, des Netzwerks, der Einstellungen von Check Point selbst und der Überwachung eingehen.

Ich verspreche nicht, Amerika zu entdecken - vieles steht in den Empfehlungen und Best Practices des Anbieters. Aber niemand liest sie), also fuhren sie.

Cluster-Modus

Wir haben Check Points in Clustern. Die häufigste Installation ist ein Cluster aus zwei Knoten im aktiven Standby-Modus. Wenn dem aktiven Knoten etwas passiert, wird er inaktiv und der Standby-Knoten wird eingeschaltet. Das Umschalten auf einen "Ersatz" -Knoten erfolgt normalerweise aufgrund von Problemen bei der Synchronisierung zwischen Clustermitgliedern, dem Status der Schnittstellen und der festgelegten Sicherheitsrichtlinie, einfach aufgrund einer hohen Belastung der Geräte.

In einem Cluster mit zwei Knoten verwenden wir keinen Aktiv-Aktiv-Modus.

Wenn einer der Knoten fällt, kann der überlebende Knoten der doppelten Belastung möglicherweise einfach nicht standhalten, und dann verlieren wir alles. Wenn Sie wirklich Aktiv-Aktiv möchten, sollte der Cluster mindestens 3 Knoten haben.

Netzwerk- und Virtualisierungseinstellungen

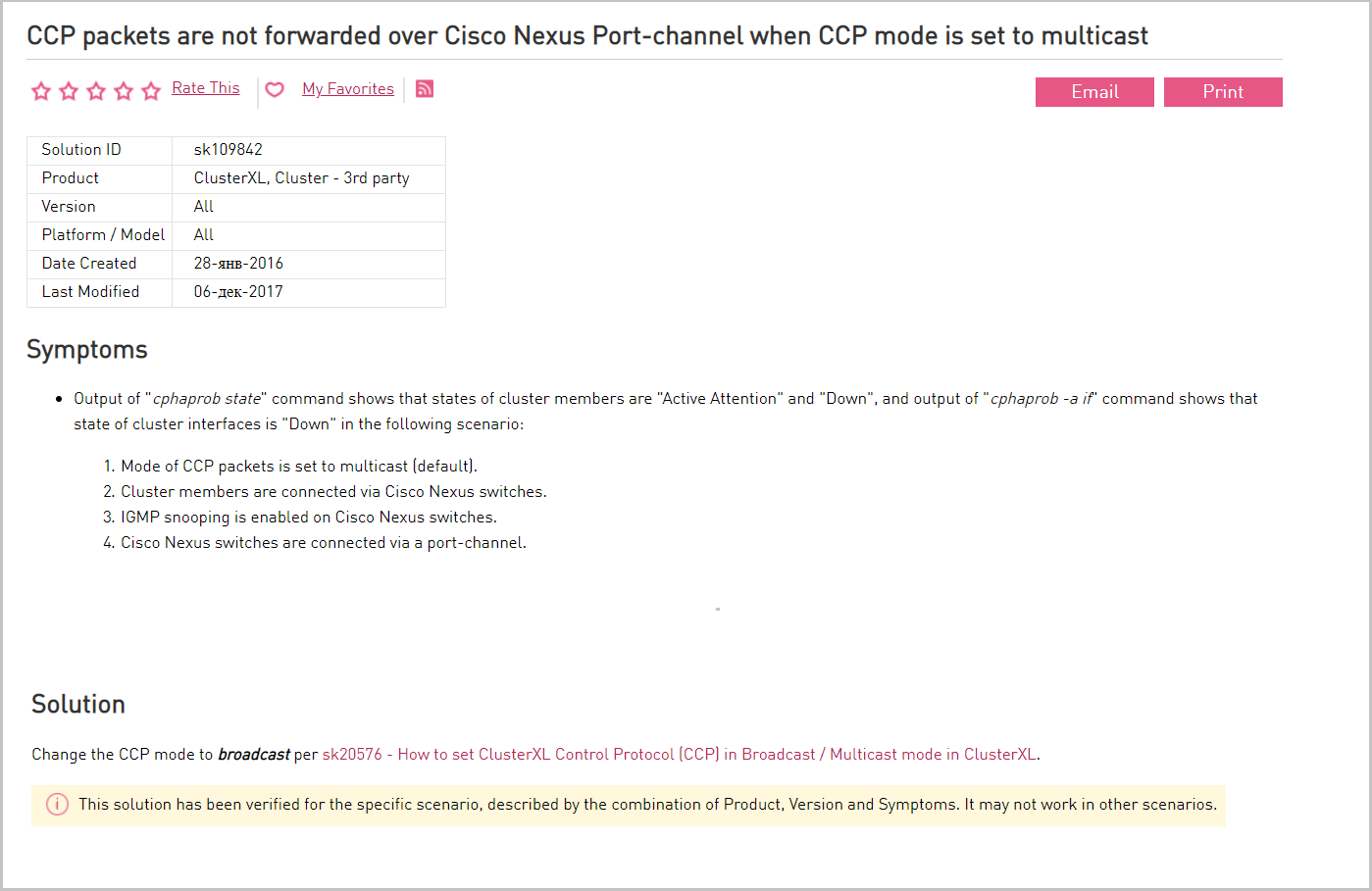

Multicast-Verkehr zwischen den SYNC-Schnittstellen von Clustermitgliedern ist auf Netzwerkgeräten zulässig. Wenn Multicast-Verkehr nicht möglich ist, wird das Synchronisationsprotokoll (CCP) als Broadcast verwendet. Die Knoten im Check Point-Cluster werden miteinander synchronisiert. Nachrichten über Änderungen werden von Knoten zu Knoten über Multicast übertragen. Check Point verwendet eine nicht standardmäßige Multicast-Implementierung (eine nicht multicastierte IP-Adresse wird verwendet). Aus diesem Grund verstehen einige Geräte, wie z. B. der Cisco Nexus-Switch, diese Meldungen nicht und blockieren sie daher. Wechseln Sie in diesem Fall zu Broadcast.

Beschreibung des Problems mit Cisco Nexus und seinen Lösungen im Anbieterportal.

Beschreibung des Problems mit Cisco Nexus und seinen Lösungen im Anbieterportal.Auf der Virtualisierungsebene erlauben wir auch den Durchgang von Multicast-Verkehr. Wenn Multicast für die Clustersynchronisation (CCP) verboten ist, verwenden Sie Broadcast.

In der Check Point-Konsole können Sie mit dem Befehl cphaprob -a if die CPP-Einstellungen und deren Betriebsmodus (Multicast oder Broadcast) anzeigen. Verwenden Sie zum Ändern des Betriebsmodus den Broadcast-Befehl cphaconf set_ccp.

Clusterknoten müssen sich auf verschiedenen ESXi-Hosts befinden.

Clusterknoten müssen sich auf verschiedenen ESXi-Hosts befinden. Hier ist alles klar: Wenn der physische Host ausfällt, arbeitet der zweite Knoten weiter. Dies kann unter Verwendung von DRS-Anti-Affinitätsregeln erreicht werden.

Abmessungen der virtuellen Maschine, auf der Check Point ausgeführt wird. Die Empfehlungen des Herstellers lauten 2 vCPUs und 6 GB. Dies gilt jedoch für eine minimale Konfiguration, z. B. wenn Sie eine Firewall mit minimaler Bandbreite haben. Nach unserer Implementierungserfahrung ist es bei Verwendung mehrerer Software Blades ratsam, mindestens 4 vCPUs und 8 GB RAM zu verwenden.

Auf einem Knoten weisen wir durchschnittlich 150 GB Festplatte zu. Bei der Bereitstellung eines virtuellen Prüfpunkts wird die Festplatte partitioniert, und wir können anpassen, wie viel Speicherplatz für Systemaustausch, Systemstamm, Protokolle, Sicherung und Aktualisierung zugewiesen wird.

Wenn Sie das Systemstammverzeichnis erhöhen, muss auch die Sicherungs- und Aktualisierungspartition vergrößert werden, um das Verhältnis zwischen ihnen beizubehalten. Wenn der Anteil nicht eingehalten wird, passt die nächste Sicherung möglicherweise nicht auf die Festplatte.

Festplattenbereitstellung - Thick Provision Lazy Zeroed. Check Point generiert viele Ereignisse und Protokolle, jede Sekunde erscheinen 1000 Einträge. Unter ihnen ist es besser, sofort einen Platz zu reservieren. Zu diesem Zweck weisen wir beim Erstellen einer virtuellen Maschine mithilfe der Thick Provisioning-Technologie eine Festplatte zu, d. H. Wir reservieren zum Zeitpunkt der Festplattenerstellung Speicherplatz auf dem physischen Speicher.

Konfigurierte 100% Ressourcenreservierung für Check Point während der Migration zwischen ESXi-Hosts. Es wird empfohlen, 100% der Ressourcen zu reservieren, damit die virtuelle Maschine, auf der Check Point bereitgestellt wird, nicht mit anderen VMs auf dem Host um Ressourcen konkurriert.

Sonstiges Wir verwenden die Check Point-Version von R77.30. Es wird empfohlen, RedHat Enterprise Linux Version 5 (64-Bit) als Gastbetriebssystem auf einer virtuellen Maschine zu verwenden. Von Netzwerktreibern - VMXNET3 oder Intel E1000.

Überprüfen Sie die Punkteinstellungen

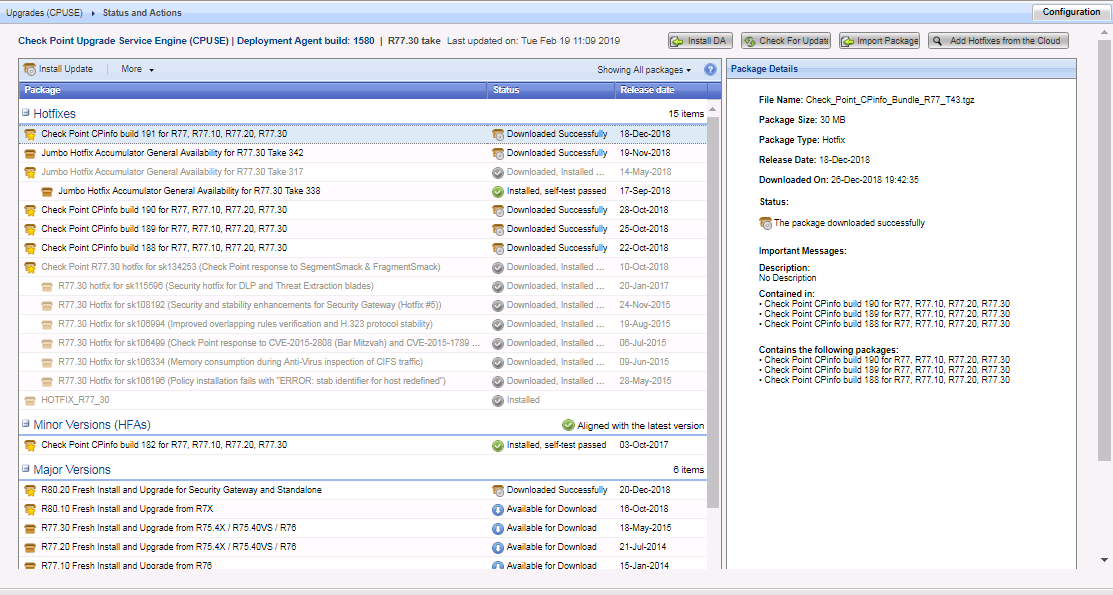

Die neuesten Check Point-Updates werden auf den Gateways und dem Verwaltungsserver installiert. Suchen Sie über CPUSE nach Updates.

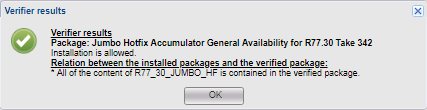

Mit Verifier stellen wir sicher, dass das zu installierende Service Pack nicht mit dem System in Konflikt steht.

Verifizierer ist natürlich eine gute Sache, aber es gibt Nuancen. Einige Updates sind nicht mit dem Add-On kompatibel, aber Verifier zeigt diese Konflikte nicht an und ermöglicht Aktualisierungen. Am Ende des Updates erhalten Sie eine Fehlermeldung und nur daraus erfahren Sie, was das Update verhindert. Diese Situation trat beispielsweise beim Service Pack MABDA_001 (Mobile Access Blade Deployment Agent) auf, mit dem das Problem des Startens des Java-Plugins in anderen Browsern als dem IE gelöst wird.

Konfigurierte tägliche automatische Signaturaktualisierungen für IPS und andere Software Blades. Check Point gibt Signaturen frei, mit denen neue Schwachstellen erkannt oder blockiert werden können. Sicherheitslücken werden automatisch eine Kritikalitätsstufe zugewiesen. In Übereinstimmung mit dieser Ebene und dem eingestellten Filter entscheidet das System, ob die Signatur erkannt oder blockiert wird. Hierbei ist es wichtig, die Filter nicht zu übertreiben, regelmäßig zu überprüfen und Anpassungen vorzunehmen, damit der legitime Datenverkehr nicht blockiert wird.

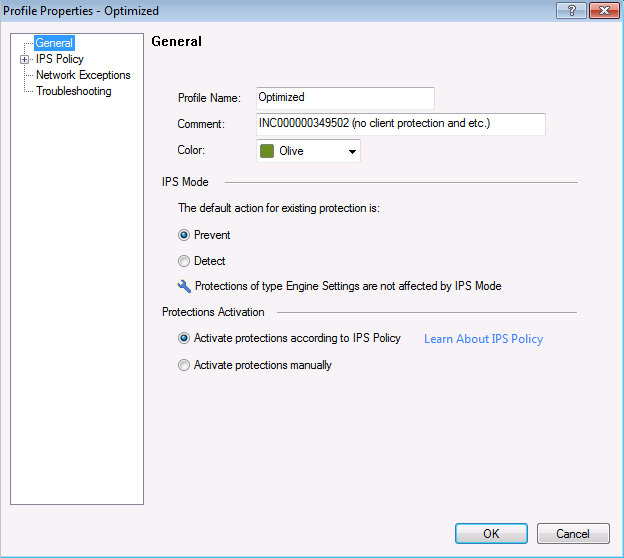

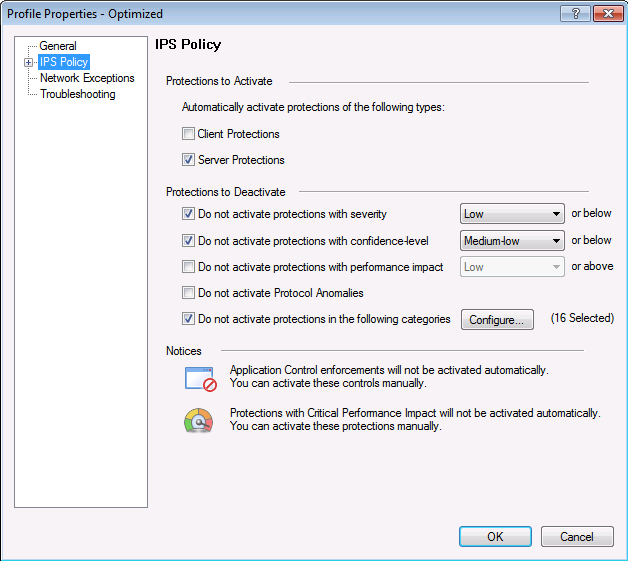

IPS-Profil, in dem wir die Aktion in Bezug auf die Signatur gemäß ihren Parametern auswählen.

IPS-Profil, in dem wir die Aktion in Bezug auf die Signatur gemäß ihren Parametern auswählen. Richtlinieneinstellungen für dieses IPS-Profil gemäß den Signatureinstellungen: Schweregrad, Auswirkungen auf die Leistung usw.Die Check Point-Hardware ist mit dem NTP-Zeitsynchronisationsprotokoll konfiguriert.

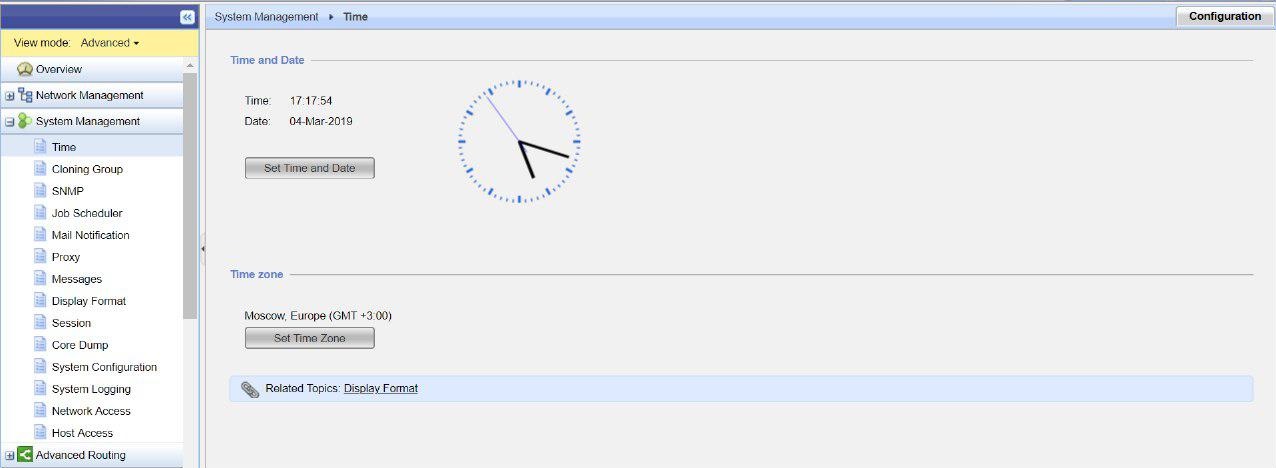

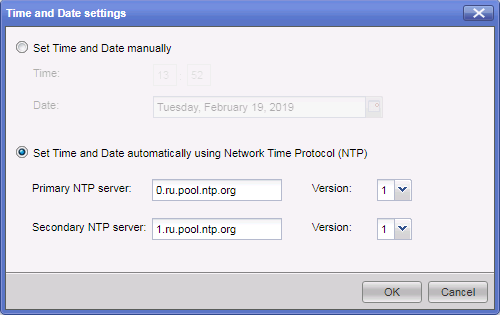

Richtlinieneinstellungen für dieses IPS-Profil gemäß den Signatureinstellungen: Schweregrad, Auswirkungen auf die Leistung usw.Die Check Point-Hardware ist mit dem NTP-Zeitsynchronisationsprotokoll konfiguriert. Basierend auf

Empfehlungen sollte Check Point einen externen NTP-Server verwenden, um die Zeit auf dem Gerät zu synchronisieren. Dies kann über das gaia-Webportal erfolgen.

Eine falsch eingestellte Zeit kann dazu führen, dass der Cluster nicht mehr synchron ist. Wenn die Zeit falsch ist, ist es äußerst unpraktisch, nach dem Protokolleintrag zu suchen, der uns interessiert. Jeder Eintrag in den Ereignisprotokollen ist mit einem sogenannten Zeitstempel gekennzeichnet.

Konfiguriertes Smart Event für Warnungen zu IPS, App Control, Anti-Bot usw.

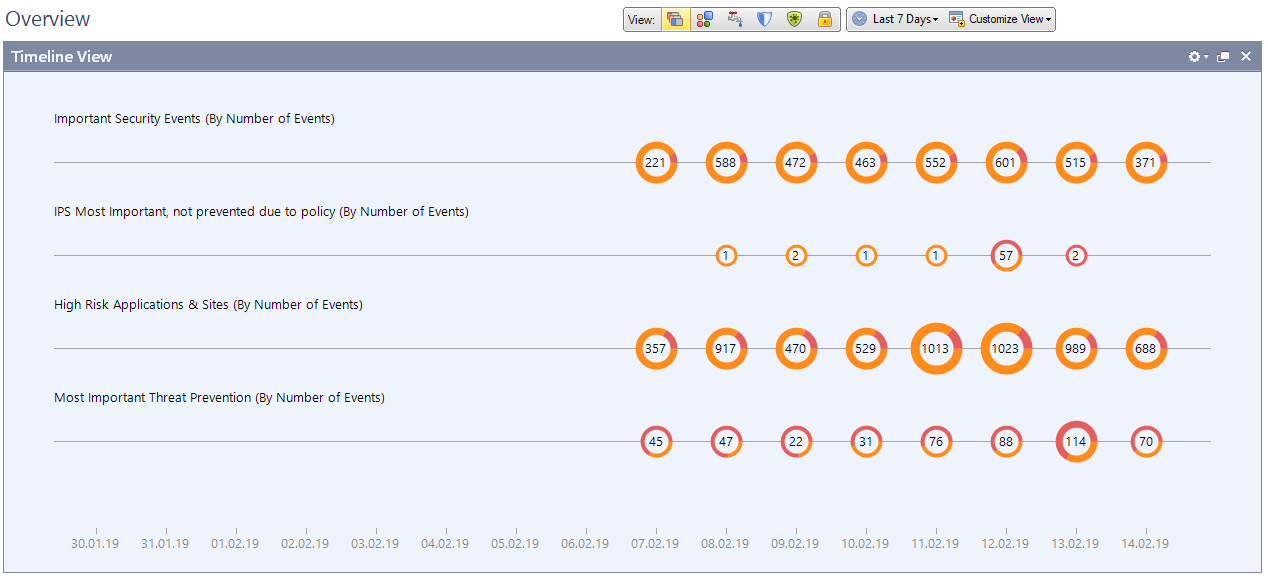

Konfiguriertes Smart Event für Warnungen zu IPS, App Control, Anti-Bot usw. Dies ist ein separates Modul mit eigener Lizenz. Wenn Sie eine haben, ist es praktisch, Informationen über den Betrieb aller Software-Blades und -Geräte zu visualisieren. Zum Beispiel werden Angriffe, die Anzahl der IPS-Vorgänge, die Kritikalität von Bedrohungen, die verbotene Anwendungen verwenden, von Benutzern usw. verwendet.

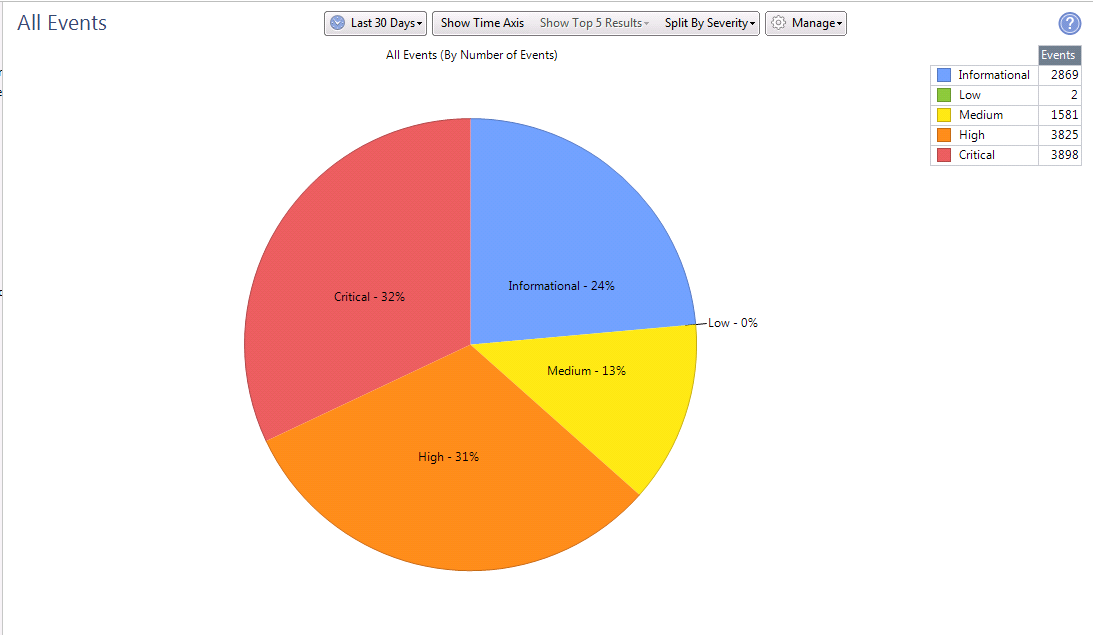

Hierbei handelt es sich um Statistiken für 30 Tage, die sich nach der Anzahl der Signaturen und dem Grad ihrer Kritikalität richten.

Hierbei handelt es sich um Statistiken für 30 Tage, die sich nach der Anzahl der Signaturen und dem Grad ihrer Kritikalität richten. Detailliertere Informationen zu den erkannten Signaturen auf jedem Software Blade.

Detailliertere Informationen zu den erkannten Signaturen auf jedem Software Blade.Überwachung

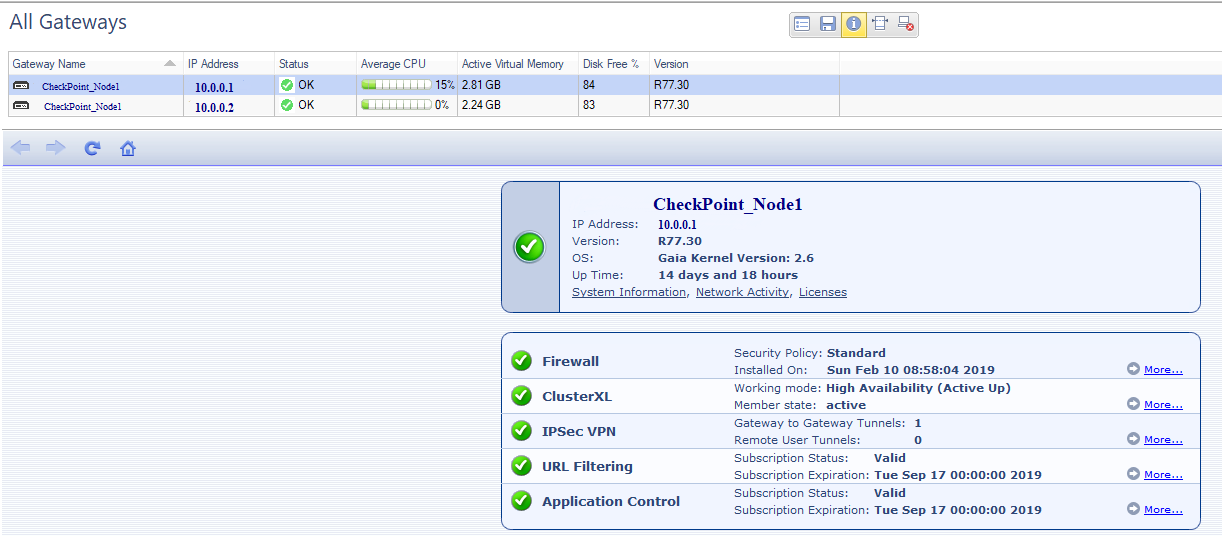

Es ist wichtig, mindestens die folgenden Parameter zu überwachen:

- Clusterstatus;

- Verfügbarkeit von Check Point-Komponenten;

- CPU-Auslastung

- verbleibender Speicherplatz;

- freier Speicher.

Check Point verfügt über ein separates Software Blade - Smart Monitoring (separate Lizenz). Darin können Sie zusätzlich die Verfügbarkeit von Check Point-Komponenten, die Belastung einzelner Blades und den Lizenzstatus überwachen.

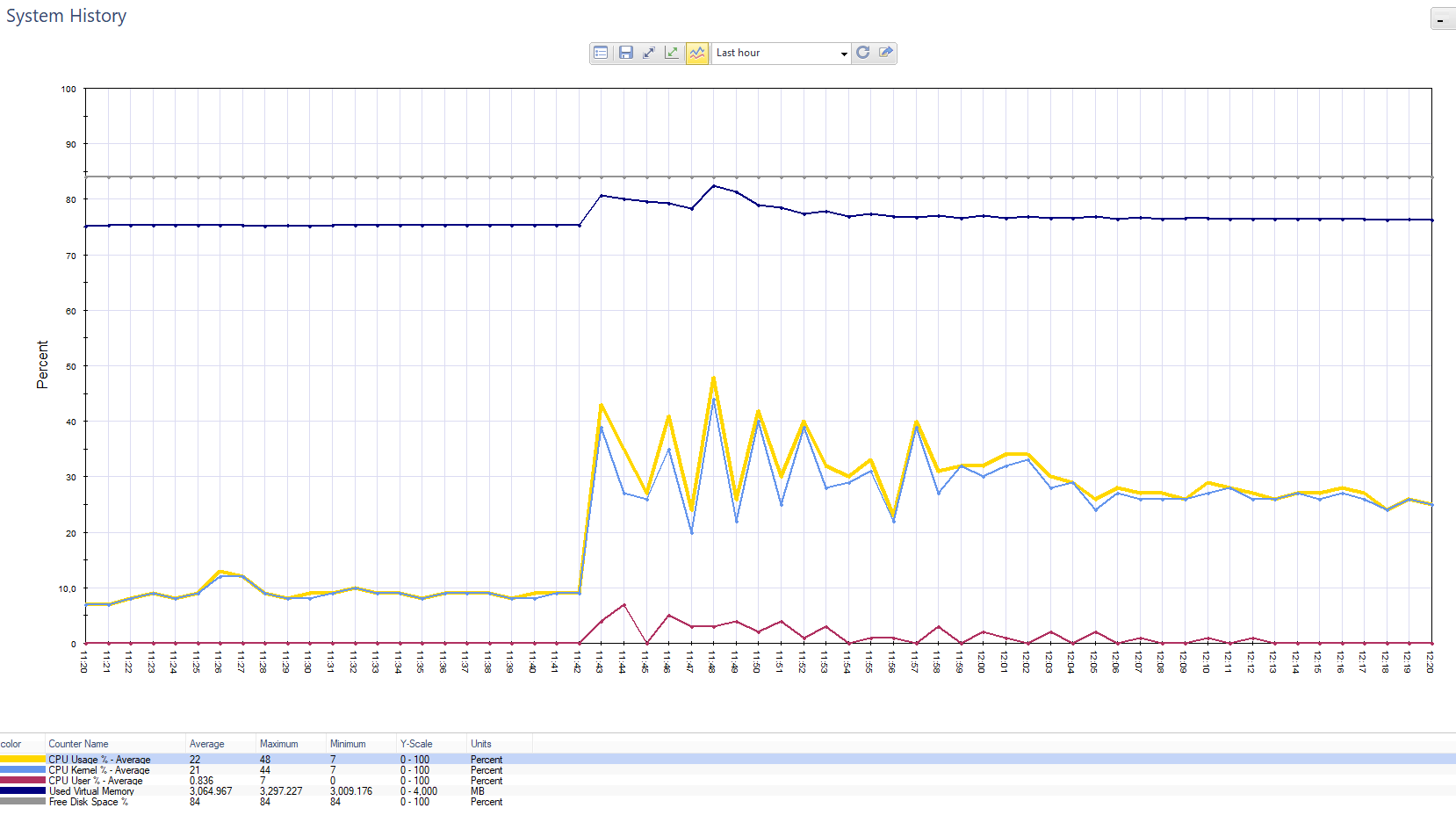

Chek Point Lastdiagramm. Splash - Dies ist der Kunde, der Push-Benachrichtigungen an 800.000 Kunden gesendet hat.

Chek Point Lastdiagramm. Splash - Dies ist der Kunde, der Push-Benachrichtigungen an 800.000 Kunden gesendet hat. Das Diagramm der Belastung des Firewall-Blades in derselben Situation.

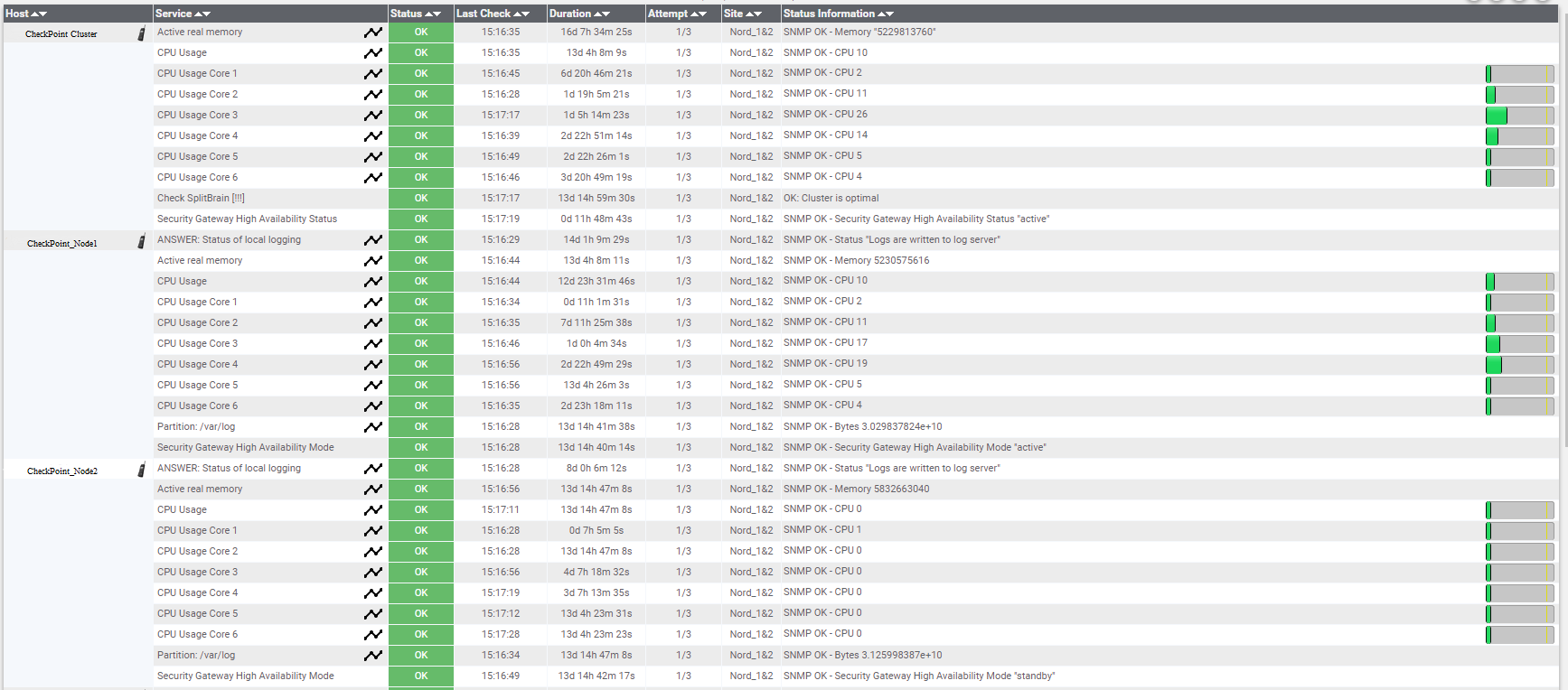

Das Diagramm der Belastung des Firewall-Blades in derselben Situation.Die Überwachung kann auch über Dienste von Drittanbietern konfiguriert werden. Zum Beispiel verwenden wir auch Nagios, wo wir überwachen:

- Netzwerkverfügbarkeit von Geräten;

- Verfügbarkeit von Clusteradressen

- CPU-Auslastung durch Kerne. Beim Herunterladen von mehr als 70% wird eine E-Mail-Benachrichtigung angezeigt. Eine derart hohe Last kann auf bestimmten Verkehr hinweisen (z. B. VPN). Wenn dies oft wiederholt wird, sind möglicherweise nicht genügend Ressourcen vorhanden, und es lohnt sich, den Pool zu erweitern.

- freier RAM. Wenn weniger als 80% übrig bleiben, werden wir es herausfinden.

- Laden der Festplatte auf bestimmten Partitionen, z. B. var / log. Wenn es bald verstopft, muss es erweitert werden.

- Geteiltes Gehirn (auf Clusterebene). Wir überwachen den Status, wenn beide Knoten aktiv werden und die Synchronisation zwischen ihnen verschwindet.

- Hochverfügbarkeitsmodus - Wir überwachen, dass sich der Cluster im aktiven Standby-Modus befindet. Wir betrachten die Zustände der Knoten - aktiv, Standby, down.

Überwachungsoptionen in Nagios.

Überwachungsoptionen in Nagios.Es lohnt sich auch, den Status der physischen Server zu überwachen, auf denen ESXi-Hosts bereitgestellt werden.

Backup

Der Anbieter selbst empfiehlt, unmittelbar nach der Installation des Updates (Hotfixies) einen Schnappschuss zu erstellen.

Abhängig von der Häufigkeit der Änderungen wird einmal pro Woche oder Monat eine vollständige Sicherung konfiguriert. In unserer Praxis kopieren wir Check Point-Dateien täglich inkrementell und führen einmal pro Woche eine vollständige Sicherung durch.

Das ist alles. Dies waren die grundlegendsten Punkte, die bei der Bereitstellung virtueller Prüfpunkte zu berücksichtigen sind. Aber selbst die Einhaltung dieses Minimums hilft, Probleme mit ihrer Arbeit zu vermeiden.