In diesem Bericht teilt Bitfury die von seinem Crystal Blockchain Analytics-Engineering-Team durchgeführte Analyse der Bewegung von Bitcoin aus der Zaif-Börse, der Bithumb-Börse und den Electrum-Geldbörsen.

Untersuchung des Zaif Exchange Hack

Am 17. September 2018 setzte die Zaif-Börse Ein- und Auszahlungen in BTC, BCH und MONA aus. Am 18. September meldete der Austausch der Polizei, dass er gehackt und Gelder gestohlen worden waren. In

ihrer Ankündigung teilten sie die folgenden Informationen:

Jemand hat am 14. September 2018 zwischen 17.00 Uhr und 19.00 Uhr Ortszeit (8.00 Uhr und 10.00 Uhr UTC) unbefugten Zugriff auf die Vermittlungsstelle erhalten. Sie haben erfolgreich 5.966 Bitcoin (BTC) und unbekannte Mengen an BCH und MONA entfernt. Zaif wurde auf diesen nicht autorisierten Zugriff aufmerksam gemacht, als am 17. September eine Serverfehlfunktion festgestellt wurde.

Kristallanalytische Forschung

Das Blockchain Analytics-Entwicklungsteam von Bitfury untersuchte den Hack und konzentrierte sich speziell auf die Bewegung von gestohlenem Bitcoin. Eine Zusammenfassung unserer Untersuchung finden Sie unten.

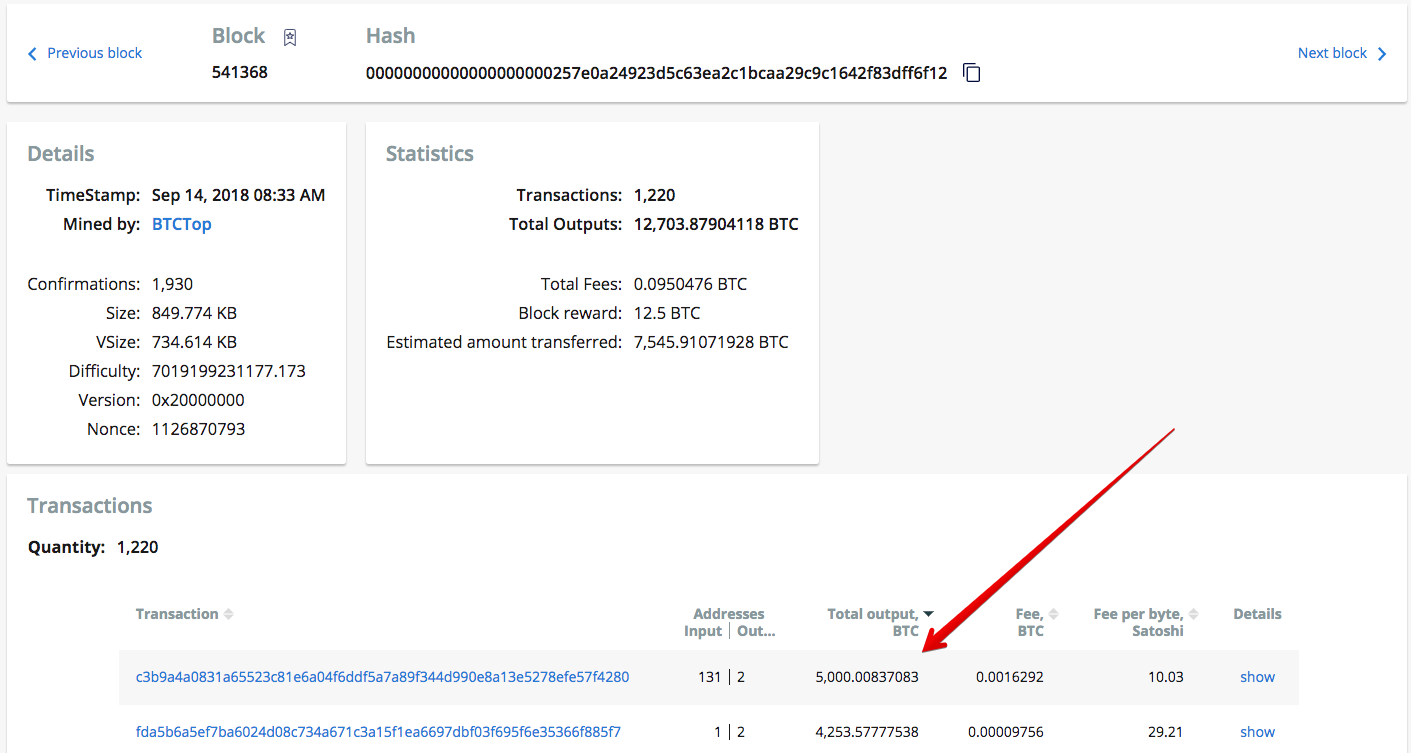

Schritt 1: Identifizieren Sie die Hackeradressen . Da Zaif den genauen Zeitpunkt des nicht autorisierten Zugriffs mitteilte, konnten wir genau bestimmen, welche Transaktionen dem Hacker gehören. Wir haben die größten Transaktionen untersucht, die zwischen 7 und 11 Uhr UTC stattgefunden haben. Wir haben in Kürze eine verdächtige Transaktion entdeckt. Die Transaktions-ID lautet

c3b9a4a0831a65523c81e6a04f6ddf5a7a89f344d990e8a13e5278efe57f4280 .

Diese Transaktion hat 131 Eingänge. Mit der Identifikationssoftware von Crystal konnten wir feststellen, dass alle Eingabeadressen Zaif-Adressen waren. Die Ausgabeadresse lautet

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w . Alle Bitcoin wurden an diese Adresse gesendet.

Identifizierung der verdächtigen Transaktion von Zaif an den Hacker.Schritt 2: Verfolgen Sie die gestohlenen Gelder

Identifizierung der verdächtigen Transaktion von Zaif an den Hacker.Schritt 2: Verfolgen Sie die gestohlenen Gelder . Nachdem wir die Bitcoin-Adresse identifiziert hatten, an die die gestohlenen Bitcoin gesendet wurden, begannen wir, diese Adresse zu überwachen. Unser Ziel war es, Adressen oder bekannte Entitäten zu finden, die gestohlenes Bitcoin von dieser Adresse erhalten haben. Wir haben dies mit dem Tracking-Tool von Crystal getan.

Die Adresse

1FmwHh6pgkf4meCMoqo8fHH3GNRF571f9w hatte 9 ausgehende Transaktionen und wir haben jede verfolgt. Nach der Überwachung dieser Transaktionen stellten wir fest, dass 5.109 Adressen einen Teil der gestohlenen Gelder erhalten hatten.

Als Nächstes sortierten wir die Tracking-Ergebnisse nach dem abgerechneten Betrag und fanden Adressen, die den größten Teil der Mittel kontrollierten. In einigen Fällen konnten wir diese Adressen realen Entitäten zuordnen.

Geldtransfer von Zaif-Geldbörsen an den HackerErgebnisse:

Geldtransfer von Zaif-Geldbörsen an den HackerErgebnisse: Die Tracking-Ergebnisse zeigten, dass sich ein erheblicher Teil der Mittel (30% des Gesamtbetrags) auf zwei Bitcoin-Adressen niedergelassen hatte:

- 3MyE8PRRitpLxy54chtf9pdpjf5NZgTfbZ —1.007,6 BTC hat die Adresse festgelegt.

- 3EGDAa9rRNhxnhRzpyRmawYtcYg1jP8qb7 - 754,5 BTC haben die Adresse festgelegt.

Diese Adressen erhielten Bitcoin innerhalb einer sehr kurzen Transaktionskette (durchschnittliche Länge 3 Transaktionen). Sie waren noch nie in der Blockchain erschienen, daher ist der Besitzer unbekannt. Es ist wahrscheinlich, dass diese Adressen dem Hacker gehören, daher werden wir ihre Aktivitäten in Zukunft überwachen.

Ein erheblicher Teil des Bitcoin (1.451,7 BTC oder 24%) wurde innerhalb einer Reihe kleiner Transaktionen an Binance an die Binance-Adresse 1NDyJtNTjmwk5xPNhjgAMu4HDHigtobu1s gesendet. Binance bestätigte, dass sie diese Adresse in ihrem offiziellen Twitter-Konto besitzen. Mit Binance können Benutzer bis zu 2 BTC abheben, ohne einen strengen KYC / AML-Prozess durchlaufen zu müssen. Daher betrug der durchschnittliche Betrag, der an jede Binance-Einzahlungsadresse gesendet wurde, 1,99–2 BTC.

Muster der Binance-Einlagen

Muster der Binance-Einlagen Visualisierung des Geldflusses zu einer Binanzadresse

Visualisierung des Geldflusses zu einer BinanzadresseBitcoin-Bruchteile wurden ebenfalls an ChipMixer.com gesendet. Der Mischservice wurde innerhalb einer relativ kurzen Transaktionskette erreicht. Ungefähr 60 BTC wurden an ChipMixer.com gesendet. In der folgenden Abbildung sehen Sie möglicherweise eine Transaktion zu ChipMixer.com.

Visualisierung des Geldflusses zu ChipMixer.com

Visualisierung des Geldflusses zu ChipMixer.comDas verbleibende Bitcoin wurde in relativ kleine Mengen aufgeteilt. Fast 13 BTC wurden an verschiedene Huobi-Adressen gesendet. Einige von Bitcoin erreichten Börsen wie BTCBox.com, Bitstamp und Livecoin. Einige Teile von Bitcoin wurden an Misch- / Glücksspieldienste wie CoinGaming.io und Bitcoin Fog gesendet. Diese Einheiten wurden jedoch innerhalb einer ziemlich langen Transaktionskette erreicht.

Der Rest der Mittel hat sich auf Adressen mit unbekannten Eigentümern geeinigt, und wir werden sie auch in Zukunft überwachen.

Untersuchung des Bithumb Exchange Hack

Am Mittwoch, dem 20. Juni, gaben Bithumb-Beamte an, dass unbekannte Hacker der koreanischen Krypto-Börse Bithumb etwa 31 Millionen Dollar gestohlen hätten. Vier Tage vor dem Hack gab die Börse

bekannt, dass sie aus Sicherheitsgründen alle Vermögenswerte in eine kalte Brieftasche transferiert.

Die Abhebung von Geldern durch Benutzer wurde ab dem 15. Juni 2018 um 18:20 Uhr UTC vorübergehend ausgesetzt. Wir haben uns entschlossen, die Bewegung der Gelder in den vier Tagen vor dem Hack zu verfolgen.

Wir haben zunächst die mehr als 1 Million Adressen von Bithumb untersucht und eine Liste aller Adressen zusammengestellt, die in diesen vier Tagen Geld erhalten haben. Es wurden nur Transaktionen überprüft, die vom 15. bis 20. Juni zugesagt wurden.

Das Geld fließt in die Bithumb Cold Wallet

Das Geld fließt in die Bithumb Cold WalletBis zum 19. Juni hatte die Geldbewegung zwei Hauptmuster:

- Viele der bewegten Mittel wurden an diese Adresse angesammelt: 1LhWMukxP6QGhW6TMEZRcqEUW2bFMA4Rwx (im Folgenden als Adresse „1LhW“ bezeichnet)

- Von der 1LhW- Adresse wurden Transaktionen mit großem Volumen an die Adresse 18x5Wo3FLQN4t1DLZgV2MoAMWXmCYL9b7M (im Folgenden als Adresse „ 18x5 “ bezeichnet) gesendet.

Die

18x5- Adresse ist die kalte Brieftasche der Börse. Dies wird durch die Transaktionshistorie belegt (seltene Transaktionen mit großem Volumen von / zu den Bithumb-Börsenadressen).

Kontostand der Adresse "18x5"

Kontostand der Adresse "18x5"Das Muster der Fondsbewegung änderte sich am 19. Juni 2018 um 15:07 Uhr UTC. Zu diesem Zeitpunkt wurden zwei Transaktionen von den Bithumb-Geldbörsen zu den Adressen initiiert:

- 34muFC1sWsvJ5dzWCotNH4rpKSNfkSCYvD

- und 3DjdVF83hhXKXV8nUFWCF5chrdSAkgE6Ny ...

... mit ungewöhnlich hohen Provisionen von 0,1 BTC. Nach diesem Moment gab es einen Zeitraum von einer halben Stunde, in dem ungefähr 1.050 BTC zurückgezogen und in Adressen hinterlegt wurden, die zuvor nicht in der Blockchain erschienen waren. Die Auszahlung von Geldern an diese Adressen (38 Adressen) dauerte mehr als einen Tag.

Danach beendet der Austausch die Verwendung der

Pufferadresse 1LhW . Nach dem 19. Juni 2018 um 17:01 Uhr UTC haben sich die Gebührenbeträge für eingehende Transaktionen für die Adresse

18x5 dramatisch geändert - zuerst auf 0,1 BTC und dann auf 0,2 BTC.

Kurz nach dieser Änderung wurde auf dem offiziellen Exchange-Konto auf Twitter eine

Nachricht angezeigt, in der die Benutzer gewarnt wurden, keine Einzahlungen vorzunehmen.

Die hohen Transaktionsgebühren für die Abhebung von Geldern von den Börsenadressen wurden den ganzen Tag fortgesetzt und erreichten manchmal bis zu 2 BTC, was über dem Ausgabevolumen lag.

Transaktion mit ungewöhnlich hoher GebührDieses Verhalten führte vom 19. bis 20. Juni zu einem Anstieg der Transaktionsgebühren und einer Überlastung des Bitcoin-Netzwerks.

Alle für den Zeitraum vom 16. bis 20. Juni aus den Bithumb-Geldbörsen abgezogenen Mittel gingen bei 39 Geldbörsen ein (wir haben mehrere Dutzend Änderungsadressen mit geringen Beträgen aus den Berechnungsergebnissen ausgeschlossen).

Eine dieser 39 Adressen ist die kalte Brieftasche der Börse (

18x5 ), die den größten Teil der Mittel erhalten hat. Die restlichen 38 Adressen haben nicht identifizierte Eigentümer. Diese Adressen erhielten innerhalb des Tages vom 19. bis 20. Juni 2002,52 BTC. (Mit Transaktionsgebühren von insgesamt 48,126 BTC)

Aufgrund der oben angegebenen Informationen gibt es nach unserer fachlichen Meinung zwei mögliche Optionen:

- Der Satz von 38 Adressen, an die Geld abgehoben wurde, gehört den Hackern. Kriminelle, die mit privaten Schlüsseln Zugriff auf das System oder die Datenbank hatten, begannen ab dem 19. Juni 2018 um 15:07 Uhr UTC mit der Übertragung an ihre Adressen. Hohe Provisionen (0,1 BTC) sind in diesem Fall logisch, wenn Sie so viel wie möglich schnell abheben möchten.

Nach einer Weile bemerkte die Börse den Diebstahl und begann, die Transaktionsgebühren zu erhöhen, wenn sie in eine kalte Brieftasche transferierte (manchmal viel höher als die Transaktionen von Hackern). Am Ende des Tages am 20. Juni gelang es der Börse, Sicherheitsprobleme zu lösen. Der Verlust an Bitcoins betrug, wie von Bithumb angegeben, 2,016 BTC. Diese Zahl liegt sehr nahe an dem von uns berechneten Betrag (erhalten von einer Gruppe unbekannter Adressen), 2.002,52 BTC, was auch darauf hinweist, dass diese Option wahrscheinlich ist. - Alle Adressen, die wir berücksichtigt haben, gehören zur Börse. Eine andere mögliche Option ist, dass der Diebstahl möglicherweise von Brieftaschen stammt, die sich nicht in unserer Datenbank befinden. Angesichts der Tatsache, dass Bithumb bei der Untersuchung dieses Falls mit Strafverfolgungsbehörden zusammenarbeitet und dass sie kürzlich das Lizenzierungsverfahren bestanden haben, ist die Möglichkeit, dass der Austausch falsche Informationen lieferte, unwahrscheinlich.

Verfolgung der Gelder

Diese Adressen wurden weiter überwacht und der Abzug von Geldern begann am 2. August. Zunächst gab es eine große Transaktion von 1000 BTC. Wir haben die Verfolgung dieser Transaktion gestartet und gemäß den Ergebnissen wurde Geld an zwei Adressen von Yobit Exchange innerhalb von Transaktionen von ungefähr 30 BTC gesendet. Die Visualisierung des Geldflusses ist in der folgenden Abbildung dargestellt.

Das Geld fließt an die Yobit-Adresse

Das Geld fließt an die Yobit-AdresseDie Adresse

1JwpFNKhBMHytJZtJCe7NhZ8CCZNs69NJ1 oben in der Grafik, die zu Yobit gehört, erhielt 603 BTC. Eine andere Yobit-Adresse,

13jHABthiyHHtviHe9ZxjtK8KcEANzhjBT , erhielt 396 BTC über dieselbe Transaktionskette.

Die restlichen Mittel wurden direkt an Yobit-Adressen gesendet. Unten sehen Sie möglicherweise die Liste der Adressen und eingegangenen Beträge:

- 1DBRZgDZYnmLWLUpLMgBo1P12v9TnCL8qr - 100 BTC

- 13rgFLyKYQduTwhJkkD83WDLVNMXs4fwPp - 100 BTC

- 1A6wuQGYPbEEb9cy76tdSQHmm5fi5wvzHK - 344 BTC

- 1JquU8Hp6nAhom5c3UDBa9QM5iv1W2Wf2b - 433 BTC

Nach dem Rückzug nach Yobit waren 29 BTC in 3 Adressen übrig, die möglicherweise dem Hacker gehörten. Sie begannen am 31. August mit dem Umzug. Die Mittel wurden in Teile aufgeteilt - jeweils ungefähr zwei BTC - und an CoinGaming.io gesendet. Die Visualisierung des Geldflusses ist in der folgenden Abbildung dargestellt:

Die Mittel fließen an CoinGaming.io

Die Mittel fließen an CoinGaming.ioInfolgedessen erhielt CoinGaming.io 29 BTC aus den gestohlenen Geldern.

In Anbetracht der Bewegungsmuster der Fonds gehen wir davon aus, dass die 38 von uns identifizierten Adressen dem Hacker gehören. Ein Großteil der gestohlenen Gelder wurde an die Yobit-Börse geschickt.

Untersuchung des Falles von Elektrumdiebstahl

Am Dez. 27, 2018, benachrichtigte die Bitcoin-Brieftasche Electrum Benutzer über einen Phishing-Angriff, der Benutzer über böswillige Server anvisierte. Zu diesem Zeitpunkt hatten die mutmaßlichen Hacker bereits mehr als 245 BTC gestohlen.

Mithilfe von Crystal Analytics haben wir die Bewegung von Geldern aus dem Hack untersucht und sie an zwei großen Börsen verfolgt. Im Folgenden präsentieren wir diese Ergebnisse.

Der Phishing-Angriff funktionierte folgendermaßen:

- Erstens gelang es dem mutmaßlichen Hacker, dem Electrum-Netzwerk Dutzende bösartiger Server hinzuzufügen

- Der Benutzer initiiert eine Bitcoin-Transaktion mit seiner legitimen Brieftasche.

- Als Antwort erhält der Benutzer eine Push-Fehlermeldung - eine Phishing-Nachricht, bei der der Benutzer das „Update“ sofort von der schädlichen Site (dem GitHub-Repository) herunterladen muss.

- Der Benutzer klickt auf den Link und lädt das schädliche Update herunter.

- Nachdem der Benutzer eine Malware-Version der Brieftasche installiert hat, fordert das Programm das Opfer nach einem Zwei-Faktor-Authentifizierungscode auf (der unter normalen Umständen nur für die Überweisung von Geldern angefordert wird).

- Die gefälschte Electrum-Brieftasche verwendet den Code, um das Geld des Benutzers an die Brieftaschen eines Hackers zu senden.

- Die Ergebnisse von Crystal zeigten, dass der Großteil der Mittel an die Adresse gesendet wurde: 14MVEf1X4Qmrpxx6oASqzYzJQZUwwG7Fb5 .

Nach einigen Stunden hatte der mutmaßliche Hacker alle Gelder an die Adresse

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj überwiesen , wo sich die Gelder abgerechnet haben. Ab Januar 11, 2019, 245 BTC blieb in

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj . Es ist jedoch wichtig zu beachten, dass am Dez. 27 schickte der mutmaßliche Hacker 5 BTC an die Adresse

1N1Q7fEF6yxnYsMjvH2jtDDzzW6ndLtfEE .

In den Tagen seit dem ursprünglichen Hack hat der mutmaßliche Hacker diese Gelder verschoben und am 1. Januar 0,2 BTC abgehoben. 3 auf eine Bitfinex-Brieftasche (

3Kk8aWoGexBo52bY8TJuMseoxKBnGD5QqH ) und am Januar 0,41 BTC abheben. 11 zu einer Binance-Brieftasche (

13cRSL82a9x2MMCedFQBCJJ2x5vCgLyCXC ).

Am 18. Januar wurde der mutmaßliche Hacker wieder aktiv, indem er Gelder über eine Transaktionskette bewegte. Sie haben jetzt 3 BTC in eine Bitfinex-Brieftasche (

33d8Dm2hyJx6NHhHep7KM4QKbjTgWpAQQt ) zurückgezogen.

Darüber hinaus hat der mutmaßliche Hacker 49 BTC aus der Brieftasche

1MkM9Q6xo5AHZkLv2sTGLYb3zVreE6wBkj übertragen und innerhalb von 13 Adressen verteilt.

Am jan 25, 2019, hat der mutmaßliche Hacker Bitcoin-Gelder aus all seinen Brieftaschen abgezogen. Weitere Untersuchungen ergaben, dass der mutmaßliche Hacker den größten Teil von Bitcoin an den Austauschdienst MorphToken übertragen hatte. Alle Gelder, die Bitfinex erreichten, wurden vom MorphToken-Dienst dorthin geschickt.

MorphToken bietet die Möglichkeit, den Status einer Transaktion mithilfe der API zu überprüfen. Nachdem wir alle Brieftaschen in den Abhebungsketten des Hackers auf diese Weise überprüft haben, konnten wir feststellen, dass der mutmaßliche Hacker mindestens 243 BTC an diesen Dienst gesendet hat. Fast alle Mittel wurden gegen XMR eingetauscht. Eine kleine Menge (0,07 BTC) wurde jedoch auf Ethereum übertragen.

Über Kristall

Crystal ist das All-in-One-Tool für Blockchain-Untersuchungen. Crystal wurde für Strafverfolgungs- und Finanzinstitute entwickelt und bietet einen umfassenden Überblick über das öffentliche Blockchain-Ökosystem. Mithilfe fortschrittlicher Analysen und Daten-Scraping können verdächtige Transaktionen und verwandte Unternehmen abgebildet werden. Unabhängig davon, ob es sich um die Verfolgung einer Bitcoin-Transaktion an eine reale Einheit, die Ermittlung von Beziehungen zwischen bekannten kriminellen Akteuren oder die Untersuchung verdächtigen Online-Verhaltens handelt, kann Crystal Ihre Ermittlungen vorantreiben.

Weitere

Informationen finden Sie unter

Crystalblockchain.com .

Folgen Sie Crystal auf Twitter, um über andere Untersuchungen auf dem Laufenden zu bleiben:

@CrystalPlatform .