Hacks von automatischen 3CX-Telefonvermittlungen, die schwerwiegende Folgen haben, sind recht selten. Unsere Kunden werden jedoch manchmal Opfer von Betrug. Wie die Praxis gezeigt hat, ist dies hauptsächlich auf falsche Systemeinstellungen oder die Verwendung der veralteten Version von 3CX zurückzuführen. In diesem Artikel werden die häufigsten Fehler untersucht, die zum Hacken Ihrer Telefonanlage führen können, und erläutert, wie Sie diese vermeiden können.

Wie funktionieren Telefonbetrüger?

Telefonie-Betrug ist weit verbreitet - Außenstehende oder ein Robotertaucher telefonieren auf Ihre Kosten über Ihre Telefonanlage. Dies geschieht normalerweise spät in der Nacht oder an arbeitsfreien Tagen. Anrufe dauern so lange wie möglich, mit hoher Frequenz und zu den teuersten internationalen Zielen. Und am Ende des Monats erhalten Sie vom Telekommunikationsbetreiber eine Rechnung über einen riesigen Betrag, den Sie bezahlen oder vor Gericht streiten müssen.

Anrufe zu den teuersten internationalen Zielen waren das Hauptziel von Hackern in der frühen Phase der Entwicklung des Softwareaustauschs. Sie könnten denken, dass diese Art von Betrug der Vergangenheit angehört, insbesondere angesichts der Kosten internationaler Verhandlungen. Dies wird derzeit jedoch von gut organisierten internationalen Gruppen durchgeführt, die Kunden und Betreiber im industriellen Maßstab plündern.

Jetzt werden PBX-Anlagen gehackt, um Tausende von Anrufen bei „teuren“ Nummern verschiedener kostenpflichtiger automatischer Dienste zu tätigen, die von denselben Betrügern gesteuert werden. In diesem Fall erzielt der Angreifer für jede Minute eines bezahlten Anrufs einen Gewinn in Form einer Provision des Betreibers. Dieser Betrug wird auch als International Revenue Sharing Fraud (IRSF) bezeichnet.

Eine andere Möglichkeit, illegales Geld zu verdienen, besteht darin, gestohlene SIP-Client-Anmeldeinformationen an "geheimen" Online-Börsen zu verkaufen. Darüber hinaus wird ein solcher Zugang auf unterschiedliche Weise genutzt - entweder für den Wettbewerb mit legalen Telekommunikationsbetreibern, aufgrund derer es möglich ist, Minuten zu verkaufen, die viel billiger als der Marktpreis sind, oder für einige persönliche Bedürfnisse des Käufers.

3CX verfügt über mehrere Sicherheitsstufen, deren Standardeinstellungen die meisten bekannten Angriffstypen verhindern. Einige Systemadministratoren ändern oder deaktivieren diese Einstellungen jedoch, ohne zu wissen, welche Konsequenzen dies hat.

Schauen wir uns die häufigsten Sicherheitseinstellungen an, die 3CX-Administratoren vornehmen.

Schwache Benutzeranmeldeinformationen

Der erste Fehler sind die "schwachen" Kontoanmeldeinformationen, die von 3CX-Anwendungen, IP-Telefonen und Benutzern verwendet werden.

Wenn Sie einen Benutzer (eine Erweiterung) in 3CX erstellen, werden auf allen Zugriffsebenen automatisch sichere Anmeldeinformationen für ihn generiert. Dies ist ein komplexes SIP-Passwort und ein Web-Client-Anmeldekennwort, zufällig generierte Passwörter für den Zugriff auf die Weboberfläche von IP-Telefonen, zufällige Voicemail-PINs usw. Verwenden Sie nur diese sicheren Anmeldeinformationen, da zufällige lange Passwörter den Schutz vor Angriffen gewährleisten Erraten von Passwörtern (auch Brute-Force-Angriffe genannt).

Ab 3CX v15.5 können Sie das Erweiterungskennwort nicht schwächer einstellen, als dies nach modernen Sicherheitsregeln erforderlich ist. Oft werden jedoch schwache Kontokennwörter von Sicherungen früherer Versionen von 3CX geerbt. Daher warnt 3CX den Administrator jetzt, wenn im System Nebenstellennummern mit schwachen Kennwörtern vorhanden sind. In der Nähe dieser Nummern wird eine Warnung angezeigt. Wenn Sie den Mauszeiger darüber halten, werden zusätzliche Informationen angezeigt.

Übrigens empfehlen wir dringend, zu Testzwecken keine schwachen Passwörter festzulegen. In der Regel vergessen die Leute, sie zu ändern und lassen die TK-Anlage „voller Löcher“.

SIP-Fernzugriff auf Nebenstelle aktiviert

Der zweite Fehler besteht darin, die Option "Verbindung vom öffentlichen Netzwerk verweigern" zu deaktivieren und nicht wieder einzuschalten, wenn der Benutzer sie nicht mehr benötigt.

Diese Option ist standardmäßig in 3CX enthalten und verhindert die Registrierung von Benutzern außerhalb Ihres lokalen Netzwerks. Bitte beachten Sie, dass Sie Anwendungen oder den 3CX-Webclient verwenden können, ohne den Remotezugriff zu aktivieren, da diese

Tunneling- Technologie verwenden, um eine Verbindung zur TK-Anlage herzustellen. Diese Option sollte nur deaktiviert werden, wenn jemand eine direkte SIP-Verbindung für ein Hardware-IP-Telefon benötigt.

Vermeiden Sie direkte SIP-Verbindungen zu Ihrer TK-Anlage oder lassen Sie sie nur von bestimmten IP-Adressen zu, die in der Firewall angegeben sind.Viele erlaubte Anrufe

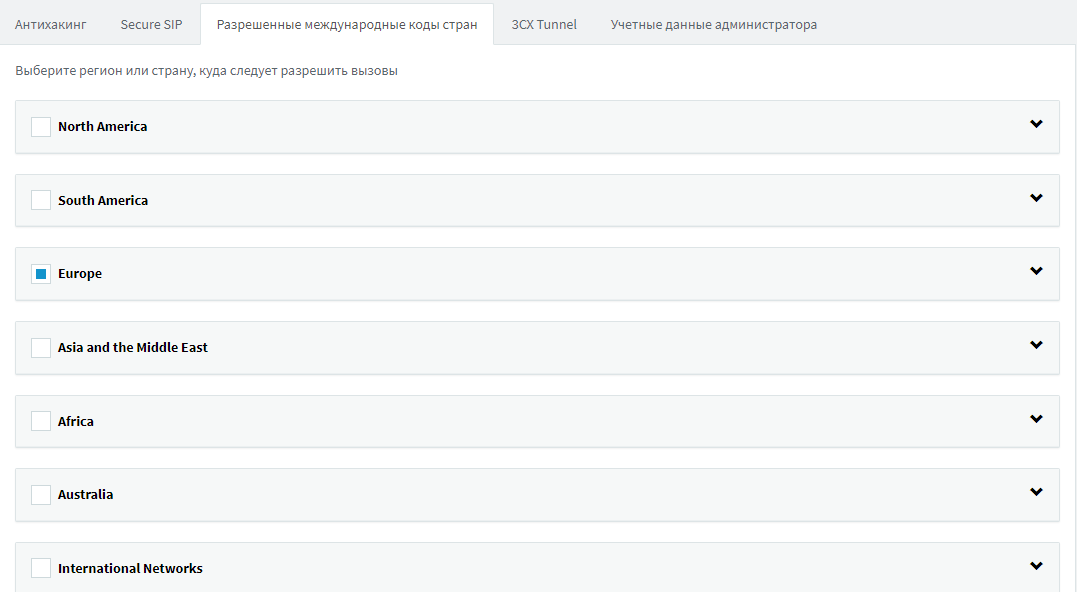

Bei der Installation von 3CX werden Sie beim Assistenten für die Ersteinrichtung gefragt, in welche Länder Sie ausgehende Anrufe zulassen möchten. Dieselbe Liste von Ländern kann im Abschnitt Einstellungen - Sicherheit - Zulässige internationale Ländercodes angezeigt (und geändert) werden. Es sollten nur die Länder (Präfixe) zugelassen werden, in denen Ihre Benutzer wirklich anrufen. Standardmäßig erlaubt 3CX nur Anrufe in das Land, das als Standort für die Vermittlungsstelle angegeben wurde.

Eine sehr gefährliche Praxis besteht darin, allen Ländern die Installation automatischer Telefonzentralen zu ermöglichen und diese später einzuschränken. Normalerweise vergessen sie dies und erlauben dem Angreifer, in alle Richtungen anzurufen, sobald er die Anmeldeinformationen des PBX-Benutzers erhalten hat.

Ausgehende Regeln zu locker

Eine andere schlechte Praxis besteht darin, zu allgemeine ausgehende Regeln zu verwenden, die es jedem Benutzer (3CX Standard-Organisationsgruppe) ermöglichen, in eine beliebige Richtung zu rufen. Einige Administratoren erstellen hierfür eine universelle Regel, um ihr Leben nicht zu verkomplizieren.

Tatsächlich sollten Sie ausgehende Regeln mit den minimal erforderlichen Berechtigungen erstellen, und zwar nach demselben Prinzip, nach dem sie beispielsweise in einer Firewall erstellt werden. Listen Sie insbesondere die Präfixe auf, geben Sie die minimale und maximale Länge der Nummer an und geben Sie deutlich die Gruppen von Nebenstellennummern an, die in dieser Richtung anrufen dürfen.

Ungültige Verarbeitungsparameter E164

Im Abschnitt Parameter - Nummern E164 wird die Verarbeitung von Nummern definiert, bei der das Symbol "+" am Anfang der Nummer durch die internationale Vorwahl ersetzt wird. Für das Land, in dem die Telefonzentrale installiert ist, sind Substitutionsregeln festgelegt. In den meisten Ländern wird "+" durch 00 und in Amerika durch 011 ersetzt. Die Substitution entspricht den ITU-Standards.

Die E164-Parameter sind wichtig, da sie verwendet werden, um die oben diskutierten verbotenen Richtungen (Präfixe) zu bestimmen. Wenn ein blockiertes Land beispielsweise Albanien ist, analysiert und blockiert 3CX Nummern, die mit 00355xxx und + 355xxx beginnen.

Wenn Sie die internationale Vorwahl für Ihr Land falsch eingegeben haben, führt dies nicht nur zu einer fehlerhaften Ersetzung "+", sondern auch zu einer Fehlfunktion der Ländersperrfunktion.

Neue Sicherheitsfunktionen in 3CX v16

3CX v16 bietet zwei interessante Sicherheitsfunktionen.

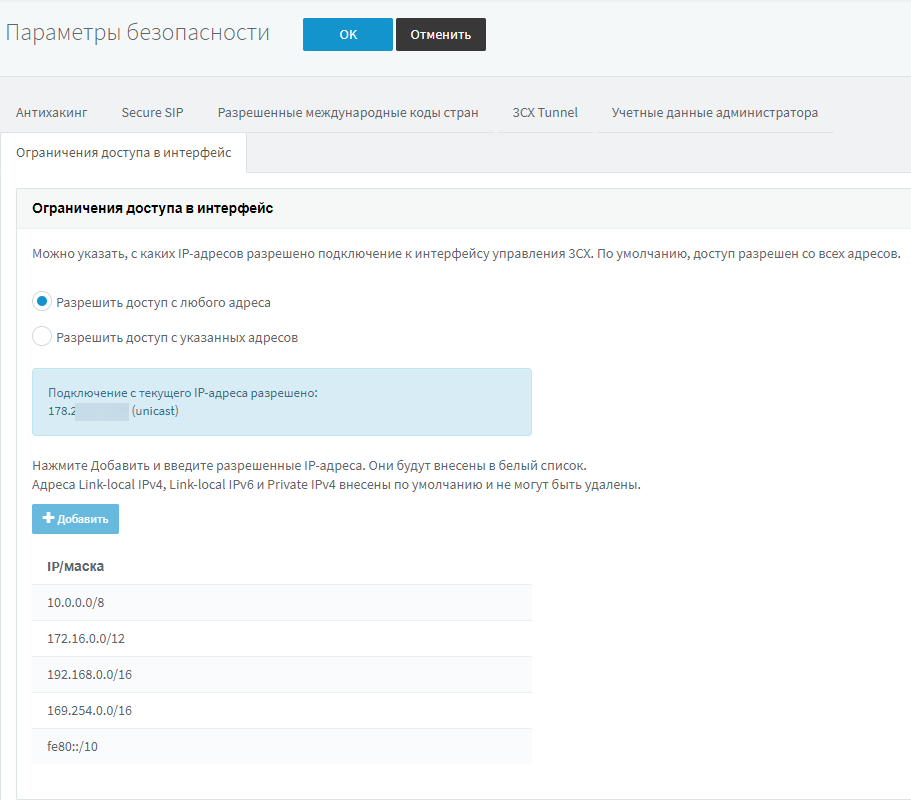

Die erste besteht darin, den Zugriff der IP-Adresse auf die 3CX-Verwaltungsschnittstelle zu beschränken. Es wird im Abschnitt Einstellungen - Sicherheit - Zugriff auf die Schnittstelle einschränken konfiguriert. Standardmäßig sind alle IP-Adressen zulässig. Wenn der IP-Schutz aktiviert ist, wird der Zugriff nur über das lokale Netzwerk und explizit angegebene externe IP-Adressen gewährt. Bitte beachten Sie, dass diese Einschränkung den Betrieb anderer 3CX-Webdienste, wie z. B. automatische Optimierung von Telefonen, Webclients usw., nicht beeinträchtigt.

Das zweite Sicherheitsmerkmal ist die selbstlernende globale IP-Blacklist, die von 3CX verwaltet wird. Es ist im Abschnitt Einstellungen - Sicherheitseinstellungen - Antihacking enthalten. Wenn diese Option aktiviert ist, überträgt die TK-Anlage automatisch Informationen über verdächtige Aktivitäten, einschließlich der Quell-IP-Adresse, an unseren zentralen Server. Nach der Analyse des Ereignisses werden Informationen zu dieser IP-Adresse automatisch an alle 3CX-Systeme auf der Welt übertragen, für die diese Funktion ebenfalls aktiviert ist. Somit wird verdächtiger Verkehr aufgrund der „kollektiven Intelligenz“ blockiert. Unsere globale Liste enthält bereits heute mehr als 1000 IPv4-IP-Adressen, von denen Versuche zum Scannen oder Knacken immer wieder wiederholt wurden. Wir empfehlen dringend, diese Funktion auf Ihrer Telefonanlage zu aktivieren!

Fazit

Wir haben festgestellt, dass dem Hacken des Systems unmittelbar mehrere Fehler vorausgehen. Wir haben praktisch keine Situationen beobachtet, in denen schwerwiegende Konsequenzen nur aufgrund eines Fehlers auftraten.

Wenn Sie gehackt wurden, geraten Sie nicht in Panik! Es ist sehr wichtig, Serverprotokolle zu sammeln, bevor radikale Maßnahmen ergriffen werden. Anschließend hilft dies, eine Qualitätsuntersuchung des Vorfalls durchzuführen. Um Protokolle zu sammeln, gehen Sie zum Abschnitt Support - Erstellen Sie eine Datei für den technischen Support. Es wird ein Zip-Archiv erstellt, an das Sie per E-Mail weitergeleitet werden. Hängen Sie diese Datei und die Beschreibung des Vorfalls an den technischen Support von 3CX an.

Sie sollten sich an den technischen Support wenden, wenn Sie vernünftige Fragen zur 3CX-Sicherheit haben oder einen bereits erfolgten Hack melden möchten. Um die Situation zu verstehen und die erforderlichen Empfehlungen zu erhalten, eröffnen Sie einen Rechtsbehelf in der Kategorie Sicherheit - Betrug. Diese Anforderungen werden mit der höchsten Priorität berücksichtigt. Sie können 3CX-Sicherheitshinweise auch in unserem

Benutzerforum erhalten .