Überwachungskameras sind Teil des Internets der Dinge geworden und wie andere Geräte mit ungehindertem Zugang zum Netzwerk in den Fokus des Interesses von Hackern geraten. Millionen von IP-Kameras verschiedener Hersteller stehen Angreifern offen.

Kamerahersteller können die Arbeit von Programmierern und Hardware einsparen - Kunden erhalten billige Geräte mit begrenzten Rechenressourcen und großen Sicherheitslücken.

Die Firmware für Noname-Geräte für Massenverbraucher hält Kritik nicht stand. Oft werden sie von niemandem aktualisiert und werden nach dem Ändern des Standardkennworts nicht sicherer. Darüber hinaus kann der Hersteller selbst eine Hintertür legen.

Als nächstes betrachten wir die Hauptangriffsbereiche auf Videoüberwachungssysteme.

Freier Käse

"5MP Lochblenden-Kameramodul für CCTV-Lochblendenmodul ab Werk"

"5MP Lochblenden-Kameramodul für CCTV-Lochblendenmodul ab Werk"Aus Sicht des Verbrauchers ist der Markt unlogisch. Mit den "Penny" -Kosten der IP-Kameramodule selbst erhalten wir am Ausgang die Kosten für die einfachsten Geräte in der Nähe von 100 US-Dollar.

Der Hauptwert wird auf einem Niveau über Eisen gebildet. Die Hauptsache sind Computerressourcen, Firmware und die Fähigkeit, alle "Chips" der Firmware für eine beliebig lange Zeit zu unterstützen. Die Kamera sollte jahrelang mit einem ebenso hohen Schutzniveau arbeiten.

Der Punkt ist, dass der Hersteller von eingebetteten Geräten, der alles sparen möchte, höchstwahrscheinlich solche Schwachstellen in Firmware und Hardware hinterlässt, die selbst der Zugriff über das reine ONVIF-Protokoll mit einem komplexen Kennwort nicht vor einem Angreifer schützt.

Das Fehlen automatischer Updates ist ein Satz für das gesamte Sicherheitssystem. Ein normaler Benutzer verfolgt die Nachrichten im IT-Bereich nicht und lädt nicht manuell eine neue Firmware für seine Kamera herunter, die bei Aliexpress zum Verkauf gekauft wurde.

Eines der beeindruckendsten Beispiele für die Nutzung der Funktionen billiger Kameras ist der

Heartbleed OpenSSL- Exploit - eine unangenehme Kombination der Heartbleed-Sicherheitsanfälligkeit mit den Besonderheiten eingebetteter Geräte, die möglicherweise überhaupt nicht aktualisiert werden.

Infolgedessen werden Kameras für Spionage eingesetzt und werden, was viel häufiger vorkommt, Teil von Botnetzen. Das Hacken von Xiongmai-Kameras

führte zu einem mächtigen DDOS-Angriff, der nicht auf Netflix, Google, Spotify und Twitter gerichtet war.

Passwörter

Die Frau im Video hat eine Kamera in einem Discounter gekauft. Sie wollte das Gerät benutzen, um ihren Welpen im Auge zu behalten. Nach einiger Zeit begann die Kamera mit der Gastgeberin zu sprechen und sich unabhängig zu drehen. Und was passiert ist, passiert oft mit billigen chinesischen Kameras, bei denen der direkte offene Zugriff auf den Videostream sogar auf der Website des Herstellers bereitgestellt wird.

Auf den ersten Blick scheinen Kamerakennwörter eine zu offensichtliche Sicherheitsmaßnahme für die Diskussion zu sein.

Zehntausende von Kameras und DVRs werden jedoch aufgrund der Verwendung von Standardkennwörtern regelmäßig kompromittiert.

Die Hacker-Gruppe Lizard Squad

hackte Tausende von Überwachungskameras mit einem einfachen Fabrikkonto, das für alle Kameras gleich ist. Die Geräte wurden mit banaler Gewalt gehackt (obwohl möglicherweise der Benutzername und das Passwort des Herstellers selbst ausspioniert wurden).

Im Idealfall sollten Hersteller jeder Kamera ein eindeutiges, langes und nicht offensichtliches Kennwort zuweisen. Ein derart akribischer Prozess benötigt Zeit zum Einrichten und ist schwierig zu verwalten. Daher verwenden viele Integratoren für alle Kameras dasselbe Kennwort.

Mitarbeiterfluktuation oder das Ändern von Benutzerrollen tragen dazu bei, unerwartete Sicherheitslücken in Unternehmen zu schaffen. Wenn das System nicht über einen durchdachten Mechanismus zur Abgrenzung der Zugriffsrechte für verschiedene Mitarbeiter, Gruppen von Kameras und Objekten verfügt, besteht eine potenzielle Sicherheitslücke wie das „Tschechow-Gewehr“ - es wird definitiv ausgelöst.

Portweiterleitung

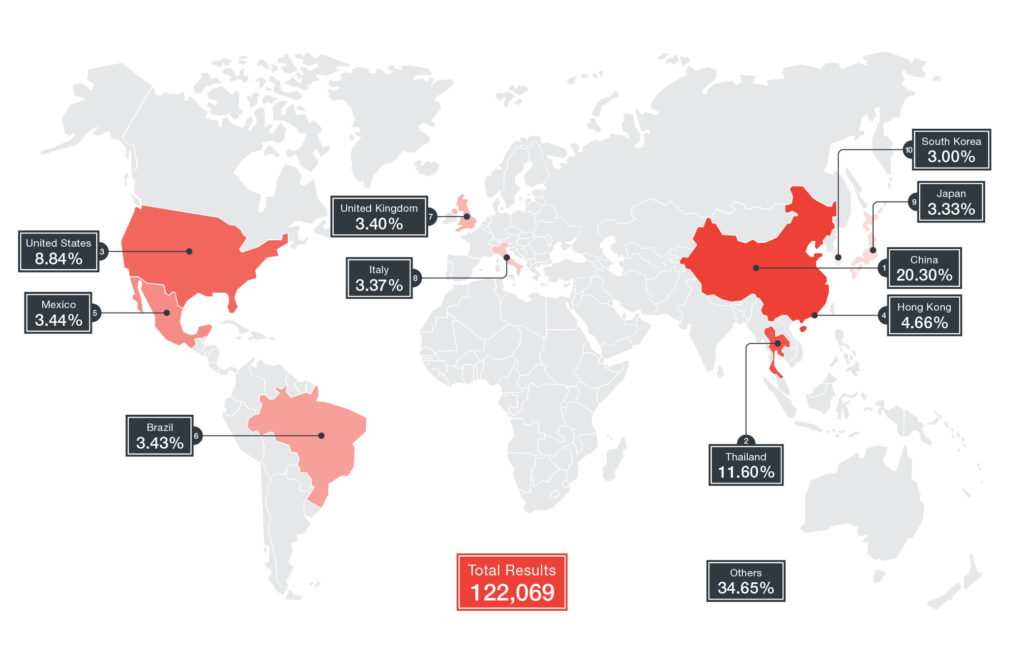

Die Anzahl der über den 81 TCP-Port infizierten Kameras (Shodan-Daten)

Die Anzahl der über den 81 TCP-Port infizierten Kameras (Shodan-Daten)Der Begriff "Portweiterleitung" wird manchmal durch dieselben ersetzt: "Portweiterleitung", "Portweiterleitung" oder "Portweiterleitung". Öffnen Sie beispielsweise den Anschluss am Router, um eine Verbindung vom Internet zu Ihrer Heimkamera herzustellen.

Die meisten herkömmlichen Überwachungssysteme, einschließlich DVR, NVR und VMS, sind jetzt für den Fernzugriff mit dem Internet verbunden oder arbeiten in einem LAN, das wiederum mit dem globalen Netzwerk verbunden ist.

Die Portweiterleitung ermöglicht Ihnen den anpassbaren Zugriff auf die Kamera in Ihrem lokalen Netzwerk, öffnet jedoch auch ein Fenster für Hacking-Möglichkeiten. Wenn Sie einen

bestimmten Abfragetyp anwenden, zeigt die Shodan-Suchmaschine etwa 50.000 anfällige Geräte an, die sich frei im Netzwerk befinden.

Ein Internet-offenes System benötigt mindestens IDS / IPS für zusätzlichen Schutz. Stellen Sie das Videoüberwachungssystem im Idealfall in ein physisch separates Netzwerk oder verwenden Sie ein VLAN.

Verschlüsselung

Ezekiel Fernandez,

ein argentinischer Sicherheitsforscher, hat

eine Sicherheitslücke veröffentlicht, die es einfach macht, unverschlüsselte Videos von den lokalen Laufwerken verschiedener DVRs zu extrahieren.

Fernandez entdeckte, dass Sie mit einem kurzen Exploit auf das Bedienfeld bestimmter DVRs zugreifen können:

$> curl "http: // {DVR_HOST_IP}: {PORT} /device.rsp?opt=user&cmd=list" -H "Cookie: uid = admin"Wir haben überraschend viele Kameras getroffen, DVR, NVR, VMS, die den Kanal nicht einmal über SSL verschlüsselt haben. Die Verwendung solcher Geräte wirft schlimmere Probleme auf als die vollständige Aufgabe von https. Bei Ivideon verwenden wir die TLS-Verschlüsselung nicht nur für Videos in der Cloud, sondern auch für Streams von Kameras.

Neben unsicheren Verbindungen bestehen dieselben Datenschutzrisiken beim Speichern unverschlüsselter Videos auf der Festplatte oder in der Cloud. Für ein wirklich sicheres System muss das Video sowohl beim Speichern auf der Festplatte als auch beim Übertragen in die Cloud oder in den lokalen Speicher verschlüsselt werden.

Hacking-Verfahren

Suche nach dem kleinsten

Suche nach dem kleinstenVideostream-Verwaltungssoftware interagiert häufig mit verschiedenen potenziell anfälligen Komponenten des Betriebssystems. Beispielsweise verwenden viele VMS Microsoft Access. Auf unverschlüsselte Videos kann somit über "Löcher" im Betriebssystem zugegriffen werden.

Da die Kameras von allen Seiten anfällig sind, ist die Auswahl an Angriffszielen ungewöhnlich groß. Die meisten illegalen Aktionen erfordern keine besonderen Kenntnisse oder Fähigkeiten.

Fast jeder, der eine Sendung illegal von einer Kamera aus sehen möchte, kann dies problemlos tun. Daher ist es nicht verwunderlich, dass ungelernte Hacker häufig nur zum Spaß eine Verbindung zu ungeschützten Kameras herstellen.

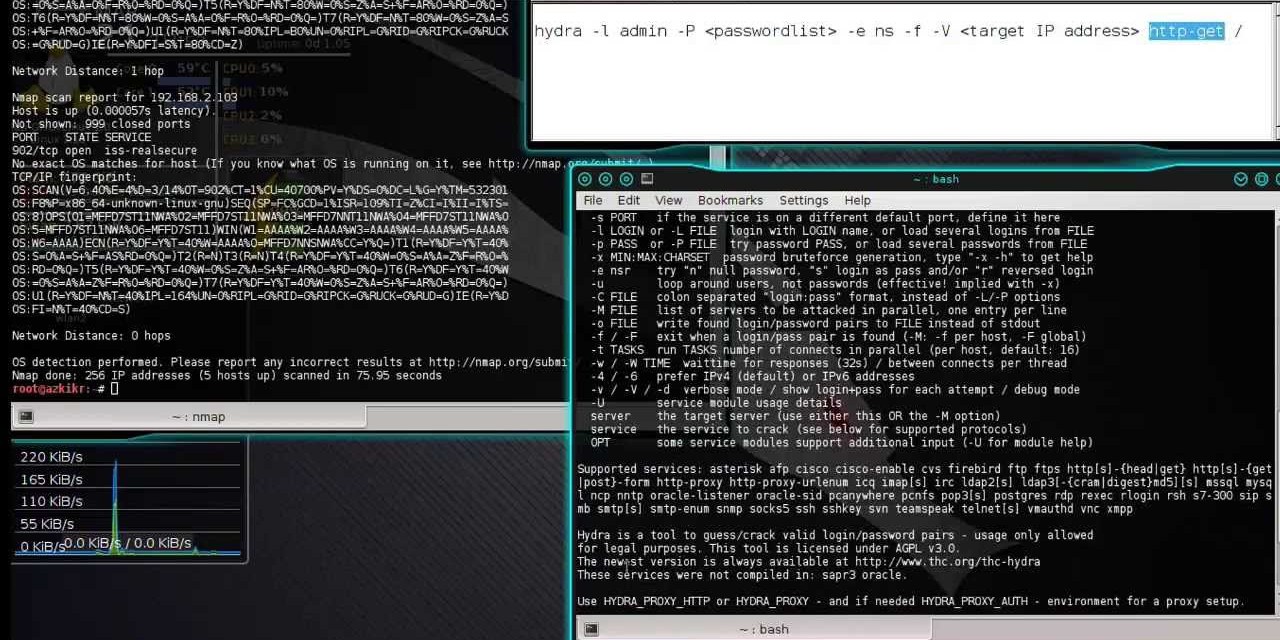

Für Brute Force können Sie die Programme BIG HIT SPAYASICAM und SquardCam sowie die Penetrationstest-Tools Masscan und RouterScan verwenden. Manchmal müssen Sie nicht einmal Sicherheitsscanner verwenden -

Insecam- und

IP-Scan- Sites erleichtern das Auffinden von Kameras im Internet.

Vereinfacht den Hacking-Zugriff auf den RTSP-Link der Kamera erheblich. Und die gewünschten Links erhalten Sie

hier oder

hier . Für die Fernanzeige und -steuerung von DVRs und Kameras werden häufig offizielle Anwendungen von Geräteherstellern - SmartPSS und IVMS-4200 - verwendet.

Nicht offensichtliche Konsequenzen

Informationen über offene Kameras oder Kameras mit bekannten Passwörtern sind in Imageboards und sozialen Netzwerken weit verbreitet. Clips von gehackten Kameras auf YouTube erhalten Hunderttausende Aufrufe.

Kompromittierte Kameras haben mehrere nicht offensichtliche Verwendungszwecke. Unter ihnen ist Cryptocurrency Mining. Mitarbeiter der IBM X-Force-Division entdeckten eine

Variante des ELF Linux / Mirai-

Trojaners , der mit einem Modul zum Mining von Bitcoins ausgestattet ist. Die Malware scannt und infiziert anfällige Linux-Geräte, einschließlich DVRs und Videoüberwachungskameras.

Schwerwiegendere Konsequenzen können sich aus der Verwendung anfälliger Geräte als Zwischenpunkte für Angriffe auf Infrastrukturen von Drittanbietern ergeben, die gestartet werden können, um forensische Beweise zu verbergen, Daten zu fälschen oder einen Denial-of-Service durchzuführen.

Und das Letzte, was Sie wissen müssen, wenn Sie Kameras verwenden - der Hersteller selbst kann eine Hintertür mit einem unbekannten Zweck für sich selbst hinterlassen. So entdeckten Sicherheitsspezialisten von Risk Based Security

eine Sicherheitslücke in Überwachungskameras des chinesischen Herstellers Zhuhai RaySharp Technology.

Die Firmware für RaySharp-Produkte ist ein Linux-System mit CGI-Skripten, die die Weboberfläche bilden. Es stellte sich heraus, dass das Kennwort 519070 den Zugriff auf die Bildanzeige und die Systemeinstellungen aller Kameras ermöglicht. Eine solche Firmware mit einer unsicheren Verbindung zum Backend ist

jedoch üblich .

Kameras hacken

In einem der Google-Rechenzentren

In einem der Google-RechenzentrenCloud-Überwachungsdienste sind von den Schwachstellen früherer Systemgenerationen nicht betroffen. Für eine Cloud-Lösung ohne Portweiterleitung ist die Konfiguration einer Firewall normalerweise nicht erforderlich. Jede Internetverbindung eignet sich für die Verbindung mit Ivideon Cloud und erfordert keine statische IP-Adresse.

Für alle Geräte mit dem Ivideon-Dienst wird beim Verbinden von Kameras in Ihrem Konto zufällig ein Kennwort generiert. Bei einigen Kameramodellen, z. B.

Nobelic , können Sie in Ihrem Ivideon-Benutzerkonto ein eigenes Kennwort erstellen.

Wir speichern keine Benutzerkennwörter, daher können Sie nicht darauf zugreifen. Wir speichern Videoarchive nicht zentral. Sie sind auf viele Maschinen in verschiedenen Rechenzentren verteilt.

Der Zugriff auf die mobile Anwendung ist durch einen PIN-Code geschützt, und in Zukunft wird ein biometrischer Schutz angezeigt.

Außerdem sendet der Cloud-Dienst automatisch Patches und Sicherheitsupdates über das Internet an jedes lokale Benutzergerät. Der Endbenutzer muss keine zusätzlichen Schritte zur Überwachung der Sicherheit unternehmen.

In

Ivideon werden viele Funktionen (mit Ausnahme des Cloud-Archivs und der Videoanalyse-Module) und alle Sicherheitsupdates für alle Clients kostenlos bereitgestellt.

Wir hoffen, dass diese einfachen Regeln in allen Cloud-Überwachungsdiensten verwendet werden.