Trotz aller Vorteile der Firewalls von Palo Alto Networks gibt es nicht so viele Materialien zur Konfiguration dieser Geräte in RuNet sowie Texte, die die Erfahrung ihrer Implementierung beschreiben. Wir haben uns entschlossen, die Materialien, die wir während unserer Arbeit mit den Geräten dieses Anbieters gesammelt haben, zusammenzufassen und über die Funktionen zu sprechen, die wir bei der Implementierung verschiedener Projekte festgestellt haben.

Um sich mit Palo Alto Networks vertraut zu machen, werden in diesem Artikel die Einstellungen erläutert, die zur Lösung einer der häufigsten Firewall-Aufgaben erforderlich sind - SSL VPN für den Remotezugriff. Wir werden auch über Hilfsfunktionen für die allgemeine Konfiguration der Firewall, die Identifizierung von Benutzern, Anwendungen und Sicherheitsrichtlinien sprechen. Wenn das Thema für Leser von Interesse ist, werden wir in Zukunft Materialien mit Analyse von Site-to-Site-VPN, dynamischem Routing und zentraler Verwaltung mithilfe von Panorama veröffentlichen.

Die Firewalls von Palo Alto Networks verwenden eine Reihe innovativer Technologien, darunter App-ID, Benutzer-ID und Inhalts-ID. Die Verwendung dieser Funktionalität ermöglicht ein hohes Maß an Sicherheit. Mithilfe der App-ID kann beispielsweise der Anwendungsverkehr anhand von Signaturen, Decodierungen und Heuristiken unabhängig vom verwendeten Port und Protokoll, einschließlich eines SSL-Tunnels, identifiziert werden. Die Benutzer-ID ermöglicht die Identifizierung von Netzwerkbenutzern durch Integration in LDAP. Mit der Inhalts-ID können Sie den Datenverkehr scannen und die übertragenen Dateien und deren Inhalt identifizieren. Weitere Firewall-Funktionen sind Intrusion Protection, Schutz vor Schwachstellen und DoS-Angriffen, integrierte Anti-Spyware, URL-Filterung, Clustering und zentralisierte Verwaltung.

Zur Demonstration verwenden wir einen isolierten Stand mit einer Konfiguration, die mit der tatsächlichen identisch ist, mit Ausnahme von Gerätenamen, AD-Domänennamen und IP-Adressen. In Wirklichkeit ist alles komplizierter - es kann viele Zweige geben. In diesem Fall wird anstelle einer einzelnen Firewall ein Cluster an den Grenzen der zentralen Standorte installiert, und möglicherweise ist auch ein dynamisches Routing erforderlich.

Der Stand verwendet

PAN-OS 7.1.9 . Betrachten Sie als typische Konfiguration ein Netzwerk mit einer Palo Alto Networks-Firewall an der Grenze. Die Firewall bietet Remote-SSL-VPN-Zugriff auf die Zentrale. Die Active Directory-Domäne wird als Benutzerdatenbank verwendet (Abbildung 1).

Abbildung 1 - NetzwerkblockdiagrammEinrichtungsschritte:

- Gerätevoreinstellung. Festlegen des Namens, der Verwaltungs-IP-Adresse, der statischen Routen, der Administratorkonten und der Verwaltungsprofile

- Installieren Sie Lizenzen, konfigurieren und installieren Sie Updates

- Konfigurieren von Sicherheitszonen, Netzwerkschnittstellen, Verkehrsrichtlinien und Adressübersetzung

- Konfigurieren Sie das LDAP-Authentifizierungsprofil und die Benutzeridentifikation

- Konfigurieren Sie SSL VPN

1. Voreinstellung

Das Hauptwerkzeug für die Konfiguration der Palo Alto Networks-Firewall ist die Weboberfläche. Die Steuerung über die CLI ist ebenfalls möglich. Standardmäßig hat die Verwaltungsschnittstelle eine IP-Adresse von 192.168.1.1/24, Login: admin, Passwort: admin.

Sie können die Adresse ändern, indem Sie entweder über dasselbe Netzwerk eine Verbindung zur Weboberfläche herstellen oder den

Befehl set deviceconfig system ip-address <> netmask <> verwenden . Es läuft im Konfigurationsmodus. Verwenden Sie den Befehl configure, um in den Konfigurationsmodus zu wechseln. Alle Änderungen an der Firewall werden erst nach Bestätigung der Einstellungen mit dem Befehl

commit sowohl im Befehlszeilenmodus als auch in der Weboberfläche vorgenommen.

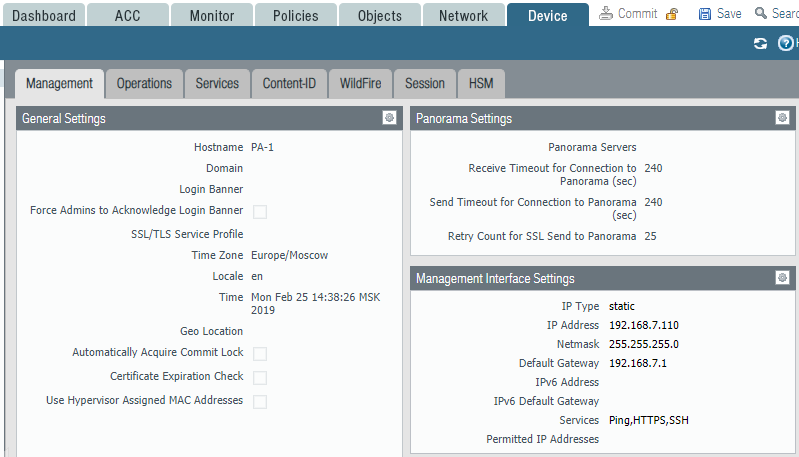

Um die Einstellungen in der Weboberfläche zu ändern, verwenden Sie den Abschnitt

Gerät -> Allgemeine Einstellungen und Gerät -> Einstellungen der Verwaltungsschnittstelle. Name, Banner, Zeitzone und andere Einstellungen können im Abschnitt Allgemeine Einstellungen festgelegt werden (Abb. 2).

Abbildung 2 - Parameter der Verwaltungsschnittstelle

Abbildung 2 - Parameter der VerwaltungsschnittstelleWenn in der ESXi-Umgebung eine virtuelle Firewall verwendet wird, müssen Sie im Abschnitt Allgemeine Einstellungen die Verwendung der vom Hypervisor zugewiesenen MAC-Adresse aktivieren oder die MAC-Adressen auf dem auf den Firewall-Schnittstellen angegebenen Hypervisor konfigurieren oder die Einstellungen der virtuellen Switches ändern, um MAC-Änderungen zuzulassen Adressen. Andernfalls wird der Verkehr nicht weitergeleitet.

Die Verwaltungsschnittstelle wird separat konfiguriert und nicht in der Liste der Netzwerkschnittstellen angezeigt. Im Abschnitt

Einstellungen der Verwaltungsschnittstelle wird das Standardgateway für die Verwaltungsschnittstelle angegeben. Andere statische Routen werden im Abschnitt über virtuelle Router konfiguriert, der später beschrieben wird.

Um den Zugriff auf das Gerät über andere Schnittstellen zu ermöglichen, müssen Sie im

Abschnitt Netzwerk -> Netzwerkprofile -> Schnittstellenverwaltung ein Verwaltungsprofil erstellen und es der entsprechenden Schnittstelle zuweisen.

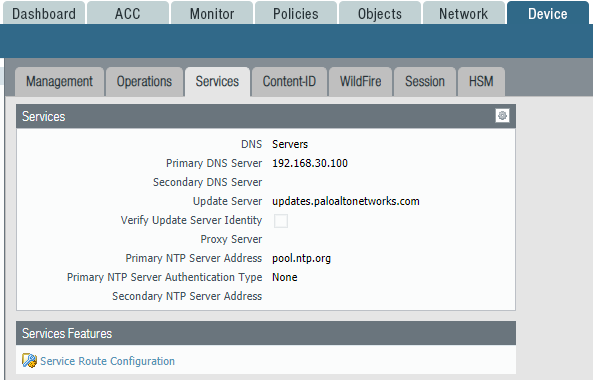

Als Nächstes müssen Sie DNS und NTP im Abschnitt

Gerät -> Dienste konfigurieren, um Updates zu erhalten und die Uhrzeit korrekt anzuzeigen (Abb. 3). Standardmäßig verwendet der gesamte von der Firewall generierte Datenverkehr die IP-Adresse der Verwaltungsschnittstelle als Quell-IP-Adresse. Sie können für jeden bestimmten Dienst im Abschnitt

Konfiguration der Dienstroute eine andere Schnittstelle zuweisen.

Abbildung 3 - Einstellungen für DNS, NTP und Systemroute

Abbildung 3 - Einstellungen für DNS, NTP und Systemroute2. Installieren Sie Lizenzen, konfigurieren und installieren Sie Updates

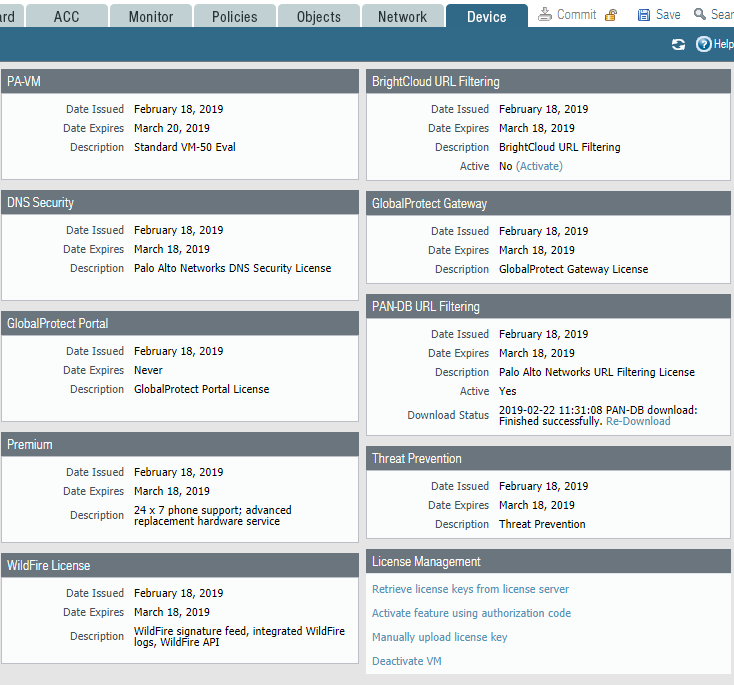

Für den vollständigen Betrieb aller Funktionen der Firewall müssen Sie eine Lizenz installieren. Sie können die Testlizenz verwenden, indem Sie sie bei Palo Alto Networks-Partnern anfordern. Ihre Gültigkeit beträgt 30 Tage. Die Lizenz wird entweder über eine Datei oder über Auth-Code aktiviert. Lizenzen werden im Abschnitt

Gerät -> Lizenzen konfiguriert (Abb. 4).

Nach der Installation der Lizenz müssen Sie die Installation von Updates im Abschnitt

Gerät -> Dynamische Updates konfigurieren.

Im Abschnitt

Gerät -> Software können Sie neue Versionen von PAN-OS herunterladen und installieren.

Abbildung 4 - Lizenzsteuerung

Abbildung 4 - Lizenzsteuerung3. Konfigurieren von Sicherheitszonen, Netzwerkschnittstellen, Verkehrsrichtlinien und Adressübersetzung

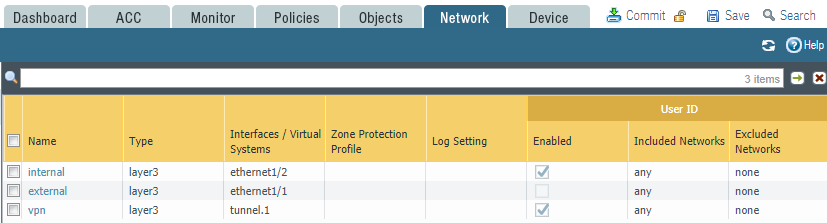

Palo Alto Networks-Firewalls wenden beim Konfigurieren von Netzwerkregeln Zonenlogik an. Netzwerkschnittstellen sind einer bestimmten Zone zugeordnet und werden in Verkehrsregeln verwendet. Dieser Ansatz ermöglicht es in Zukunft, beim Ändern der Schnittstelleneinstellungen nicht die Verkehrsregeln zu ändern, sondern die erforderlichen Schnittstellen den entsprechenden Zonen zuzuweisen. Standardmäßig ist Verkehr innerhalb der Zone erlaubt, Verkehr zwischen Zonen ist verboten, die vordefinierten Regeln

Intrazone-Default und

Interzone-Default sind dafür verantwortlich.

Abbildung 5 - Sicherheitszonen

Abbildung 5 - SicherheitszonenIn diesem Beispiel wird die Schnittstelle im internen Netzwerk der

internen Zone und die an das Internet gerichtete Schnittstelle der

externen Zone zugewiesen. Für SSL VPN wurde eine Tunnelschnittstelle erstellt, die der

VPN- Zone

zugewiesen ist (Abb. 5).

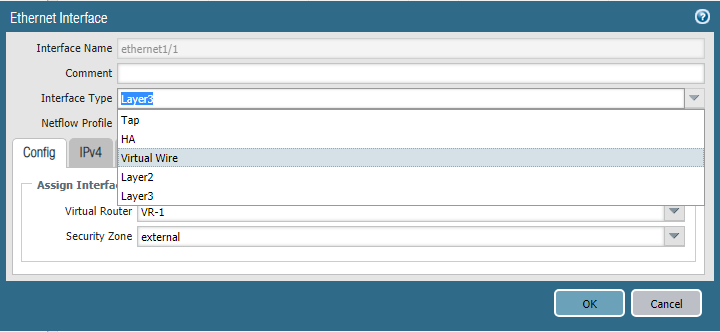

Die Firewall-Netzwerkschnittstellen von Palo Alto Networks können in fünf verschiedenen Modi betrieben werden:

- Tippen Sie hier , um Datenverkehr zur Überwachung und Analyse zu erfassen.

- HA - wird für den Clusterbetrieb verwendet

- Virtueller Draht - In diesem Modus kombiniert Palo Alto Networks zwei Schnittstellen und leitet den Datenverkehr transparent zwischen ihnen weiter, ohne die MAC- und IP-Adressen zu ändern

- Layer2 - Schaltmodus

- Layer3 - Router-Modus

Abbildung 6 - Einstellen der Betriebsart der Schnittstelle

Abbildung 6 - Einstellen der Betriebsart der SchnittstelleIn diesem Beispiel wird der Layer3-Modus verwendet (Abb. 6). Die Parameter der Netzwerkschnittstelle geben die IP-Adresse, den Betriebsmodus und die entsprechende Sicherheitszone an. Zusätzlich zum Betriebsmodus der Schnittstelle müssen Sie ihn dem virtuellen Router zuweisen, der ein Analogon zur VRF-Instanz in Palo Alto Networks ist. Virtuelle Router sind voneinander isoliert und verfügen über eigene Routing-Tabellen und Netzwerkprotokolleinstellungen.

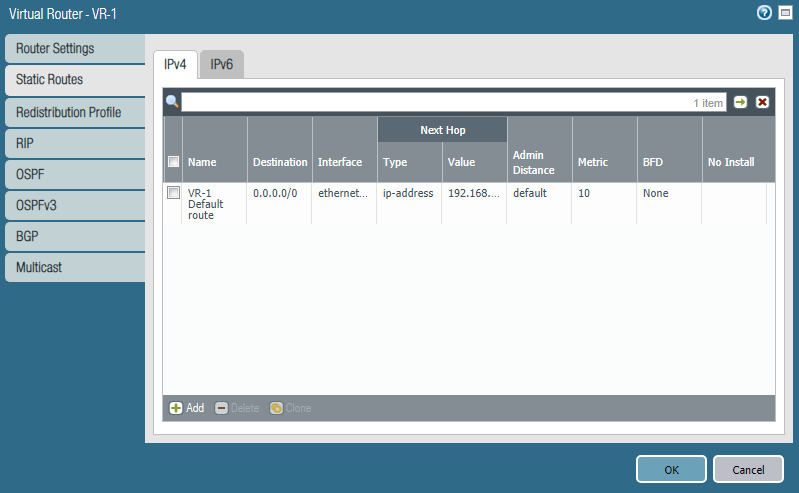

Die Einstellungen für virtuelle Router geben statische Routen und Einstellungen für das Routing-Protokoll an. In diesem Beispiel wurde nur die Standardroute für den Zugriff auf externe Netzwerke erstellt (Abb. 7).

Abbildung 7 - Konfigurieren eines virtuellen Routers

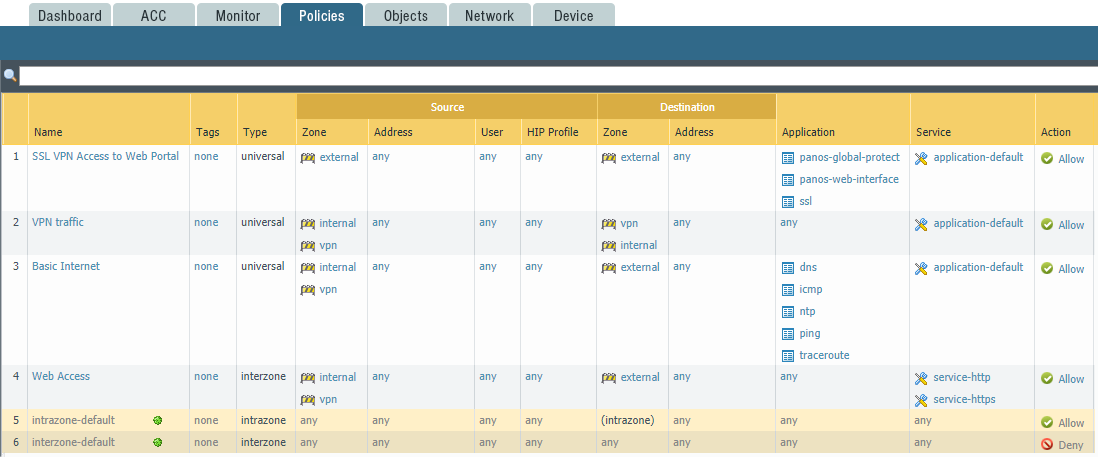

Abbildung 7 - Konfigurieren eines virtuellen RoutersDer nächste Konfigurationsschritt sind Verkehrsrichtlinien, Abschnitt

Richtlinien -> Sicherheit . Ein Beispiel für die Konfiguration ist in Abbildung 8 dargestellt. Die Logik der Regeln ist dieselbe wie für alle Firewalls. Die Regeln werden bis zum ersten Spiel von oben nach unten überprüft. Eine kurze Beschreibung der Regeln:

1. SSL-VPN-Zugriff auf das Webportal. Ermöglicht den Zugriff auf ein Webportal zur Authentifizierung von Remoteverbindungen

2. VPN-Verkehr - Ermöglicht den Verkehr zwischen Remoteverbindungen und der Zentrale

3. Grundlegendes Internet - Berechtigung für DNS-, Ping-, Traceroute- und NTP-Anwendungen. Die Firewall ermöglicht Anwendungen, die auf Signaturen, Decodierung und Heuristik basieren, anstatt auf Port- und Protokollnummern. Daher wird der Abschnitt "Anwendungsstandard" im Abschnitt "Service" angegeben. Standardport / -protokoll für diese Anwendung

4. Webzugriff - Berechtigung zum Zugriff auf das Internet über HTTP und HTTPS ohne Anwendungskontrolle

5,6. Standardregeln für anderen Verkehr.

Abbildung 8 - Ein Beispiel für das Festlegen von Netzwerkregeln

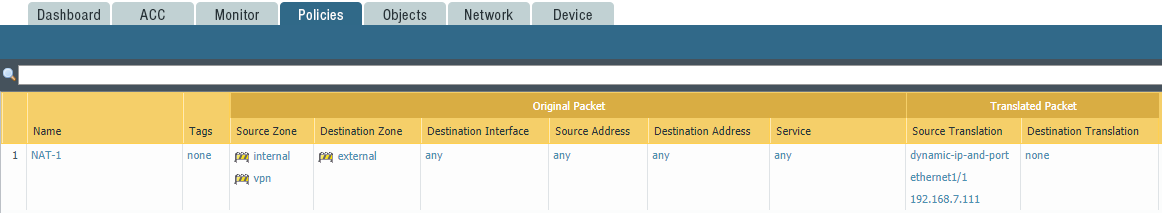

Abbildung 8 - Ein Beispiel für das Festlegen von NetzwerkregelnVerwenden Sie zum Konfigurieren von NAT den Abschnitt

Richtlinien -> NAT . Ein Beispiel für die NAT-Konfiguration ist in Abbildung 9 dargestellt.

Abbildung 9 - Beispiel für NAT-Einstellungen

Abbildung 9 - Beispiel für NAT-EinstellungenFür jeden Datenverkehr von intern zu extern können Sie die Quelladresse in die externe IP-Adresse der Firewall ändern und die dynamische Portadresse (PAT) verwenden.

4. Konfigurieren Sie das LDAP-Authentifizierungsprofil und die BenutzeridentifizierungsfunktionBevor Benutzer über SSL-VPN verbunden werden, muss ein Authentifizierungsmechanismus konfiguriert werden. In diesem Beispiel erfolgt die Authentifizierung auf dem Active Directory-Domänencontroller über die Weboberfläche von Palo Alto Networks.

Abbildung 10 - LDAP-Profil

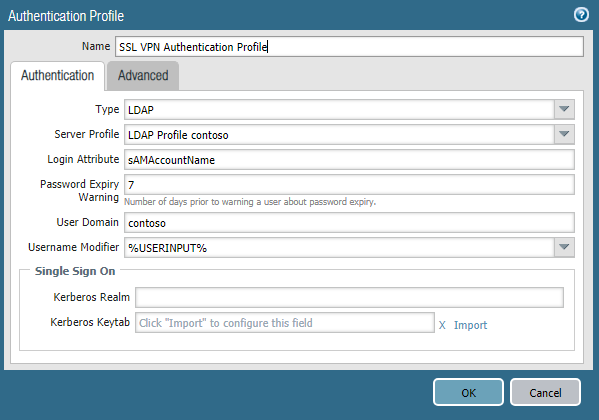

Abbildung 10 - LDAP-ProfilDamit die Authentifizierung funktioniert, müssen Sie das

LDAP-Profil und das

Authentifizierungsprofil konfigurieren. Im Abschnitt

Gerät -> Serverprofile -> LDAP (Abb. 10) müssen Sie die IP-Adresse und den Port des Domänencontrollers, den LDAP-Typ und das Benutzerkonto angeben, die in den Gruppen

Serveroperatoren ,

Ereignisprotokollleser ,

Verteilte COM-Benutzer enthalten sind. Erstellen Sie dann im Abschnitt

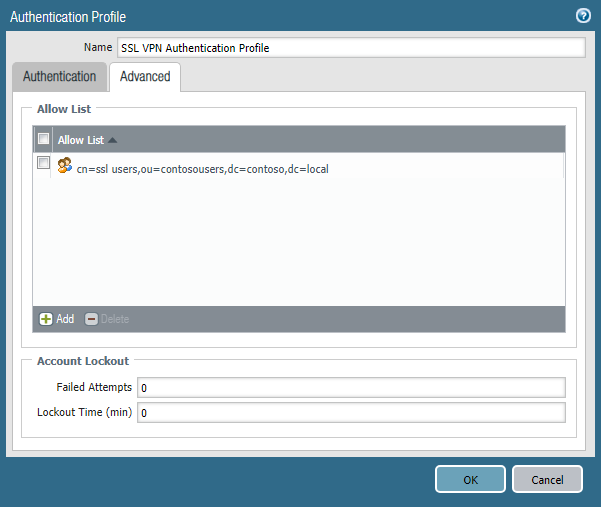

Gerät -> Authentifizierungsprofil ein Authentifizierungsprofil (Abb. 11), markieren Sie das zuvor erstellte

LDAP-Profil und geben Sie auf der Registerkarte Erweitert die Gruppe der Benutzer (Abb. 12) an, denen der Remotezugriff gestattet ist. Es ist wichtig, den Parameter

User Domain im Profil zu beachten, da sonst die gruppenbasierte Autorisierung nicht funktioniert. Das Feld muss den NetBIOS-Domänennamen enthalten.

Abbildung 11 - Authentifizierungsprofil

Abbildung 11 - Authentifizierungsprofil Abbildung 12 - AD-Gruppe auswählen

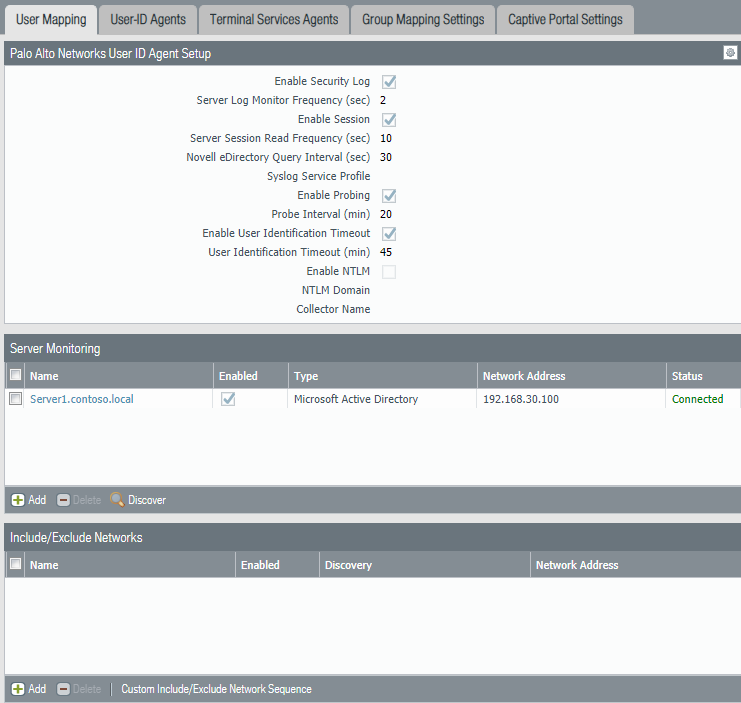

Abbildung 12 - AD-Gruppe auswählenDer nächste Schritt ist die Konfiguration von

Gerät -> Benutzeridentifikation . Hier müssen Sie die IP-Adresse des Domänencontrollers und die Anmeldeinformationen für die Verbindung angeben sowie die Einstellungen für

Sicherheitsprotokoll aktivieren ,

Sitzung aktivieren und

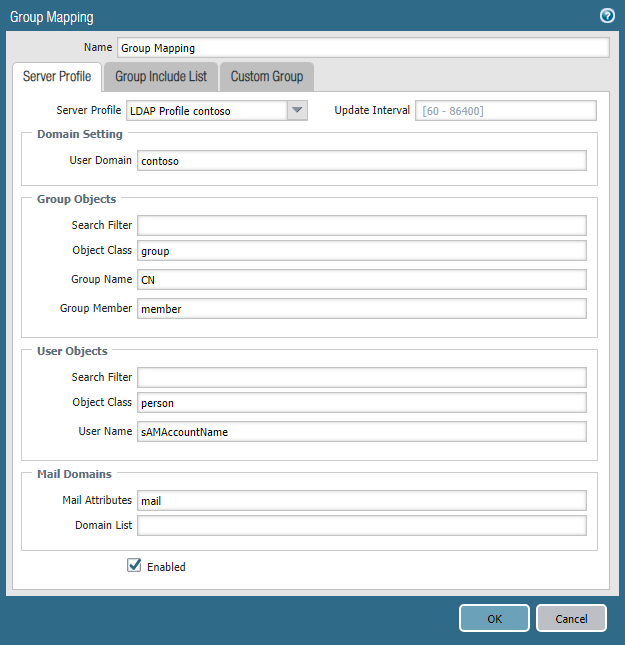

Prüfung aktivieren konfigurieren (Abb. 13). Im Abschnitt

Gruppenzuordnung (Abb. 14) müssen die Parameter zum Identifizieren von Objekten in LDAP und die Liste der Gruppen, die für die Autorisierung verwendet werden, notiert werden. Genau wie im Authentifizierungsprofil müssen Sie hier den Parameter User Domain festlegen.

Abbildung 13 - Benutzerzuordnungsparameter

Abbildung 13 - Benutzerzuordnungsparameter Abbildung 14 - Gruppenzuordnungsparameter

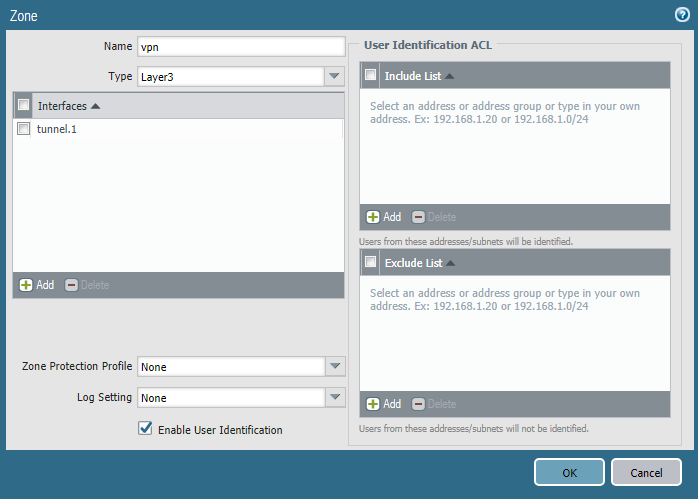

Abbildung 14 - GruppenzuordnungsparameterDer letzte Schritt in diesem Schritt besteht darin, eine VPN-Zone und eine Schnittstelle für diese Zone zu erstellen. Aktivieren Sie auf der Schnittstelle den Parameter

Benutzeridentifikation aktivieren (Abb. 15).

Abbildung 15 - Konfigurieren einer VPN-Zone

Abbildung 15 - Konfigurieren einer VPN-Zone5. Konfigurieren Sie SSL VPN

Vor dem Verbinden von SSL VPN muss der Remotebenutzer zum Webportal gehen, sich authentifizieren und den Global Protect-Client herunterladen. Als Nächstes fordert dieser Client Anmeldeinformationen an und stellt eine Verbindung zum Unternehmensnetzwerk her. Das Webportal arbeitet im https-Modus und dementsprechend müssen Sie ein Zertifikat dafür installieren. Verwenden Sie nach Möglichkeit ein öffentliches Zertifikat. Dann erhält der Benutzer keine Warnung, dass das Zertifikat auf der Site ungültig ist. Wenn es nicht möglich ist, ein öffentliches Zertifikat zu verwenden, müssen Sie ein eigenes ausstellen, das auf der Webseite für https verwendet wird. Es kann selbst signiert oder von einer lokalen Zertifizierungsstelle ausgestellt werden. Der Remotecomputer muss über ein Stammzertifikat oder ein selbstsigniertes Zertifikat in der Liste der vertrauenswürdigen Stammzentren verfügen, damit der Benutzer beim Herstellen einer Verbindung zum Webportal keinen Fehler erhält. In diesem Beispiel wird ein Zertifikat verwendet, das über die Zertifizierungsstelle Active Directory Certificate Services ausgestellt wurde.

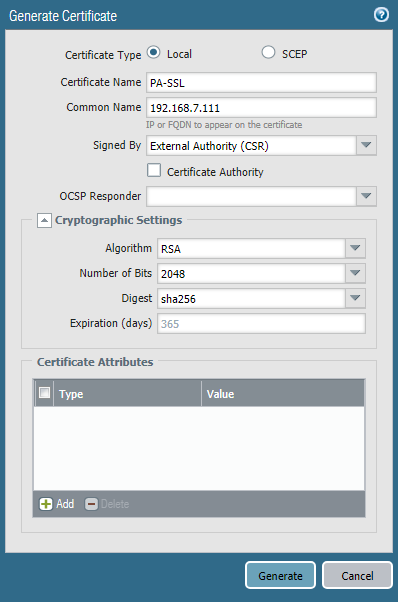

Um ein Zertifikat auszustellen, müssen Sie im Abschnitt

Gerät -> Zertifikatverwaltung -> Zertifikate -> Generieren eine Zertifikatanforderung erstellen. Geben Sie in der Anforderung den Namen des Zertifikats und die IP-Adresse oder den vollqualifizierten Domänennamen des Webportals an (Abb. 16). Laden

Sie nach dem Generieren der Anforderung die

CSR- Datei herunter und kopieren Sie ihren Inhalt in das Feld für die Zertifikatanforderung im Webformular für die AD CS-

Webregistrierung . Abhängig von den Einstellungen der Zertifizierungsstelle muss die Zertifikatanforderung genehmigt und das ausgestellte Zertifikat im Format

Base64 Encoded Certificate ausgestellt werden. Darüber hinaus müssen Sie das Stammzertifikat der Zertifizierungsstelle herunterladen. Anschließend müssen Sie beide Zertifikate in die Firewall importieren. Wählen Sie beim Importieren eines Zertifikats für ein Webportal die Anforderung im Status "Ausstehend" aus und klicken Sie auf "Importieren". Der Zertifikatsname muss mit dem zuvor in der Anforderung angegebenen Namen übereinstimmen. Der Name des Stammzertifikats kann beliebig angegeben werden. Nach dem Importieren des Zertifikats müssen Sie im Abschnitt

Gerät -> Zertifikatverwaltung ein

SSL / TLS-Dienstprofil erstellen. Geben Sie im Profil das zuvor importierte Zertifikat an.

Abbildung 16 - Zertifikatanforderung

Abbildung 16 - ZertifikatanforderungDer nächste Schritt besteht darin, die Objekte

Global Protect Gateway und

Global Protect Portal im Abschnitt

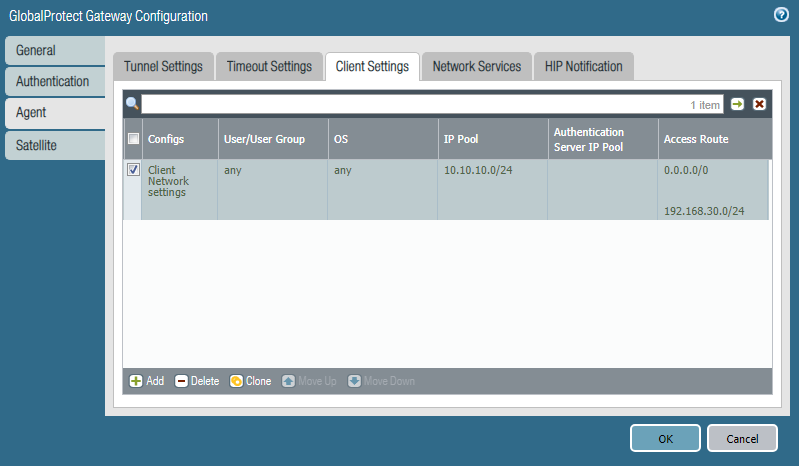

Netzwerk -> Global Protect zu konfigurieren. In den

Global Protect Gateway- Einstellungen geben

wir die externe IP-Adresse der Firewall sowie die zuvor erstellten Einstellungen für

SSL-Profil ,

Authentifizierungsprofil , Tunnelschnittstelle und Client-IP an. Sie müssen einen Pool von IP-Adressen angeben, von denen dem Client eine Adresse zugewiesen wird, und Access Route ist das Subnetz, zu dem der Client eine Route hat. Wenn die Aufgabe darin besteht, den gesamten Benutzerverkehr durch die Firewall zu führen, müssen Sie das Subnetz 0.0.0.0/0 angeben (Abb. 17).

Abbildung 17 - Konfigurieren des Pools von IP-Adressen und Routen

Abbildung 17 - Konfigurieren des Pools von IP-Adressen und RoutenAnschließend müssen Sie das

Global Protect Portal konfigurieren. Geben Sie die IP-Adresse der Firewall, das

SSL-Profil und das

Authentifizierungsprofil sowie eine Liste der externen IP-Adressen der Firewalls an, mit denen der Client eine Verbindung herstellen soll. Wenn mehrere Firewalls vorhanden sind, können Sie für jede Firewall eine Priorität festlegen, nach der Benutzer eine Firewall für die Verbindung auswählen.

Im

Abschnitt Gerät -> GlobalProtect-Client müssen Sie das VPN-Client-Verteilungspaket von Palo Alto Networks-Servern herunterladen und aktivieren. Um eine Verbindung

herzustellen , muss der Benutzer die Webseite des Portals aufrufen, auf der er aufgefordert wird, den

GlobalProtect-Client herunterzuladen. Nach dem Herunterladen und Installieren können Sie Ihre Anmeldeinformationen eingeben und über SSL VPN eine Verbindung zum Unternehmensnetzwerk herstellen.

Fazit

Dieser Teil der Einrichtung von Palo Alto Networks ist abgeschlossen. Wir hoffen, dass die Informationen nützlich waren und der Leser eine Vorstellung von den in den Palo Alto-Netzwerken verwendeten Technologien bekam. Wenn Sie Fragen zur Anpassung und Vorschläge zu den Themen zukünftiger Artikel haben - schreiben Sie diese in die Kommentare, wir beantworten diese gerne.