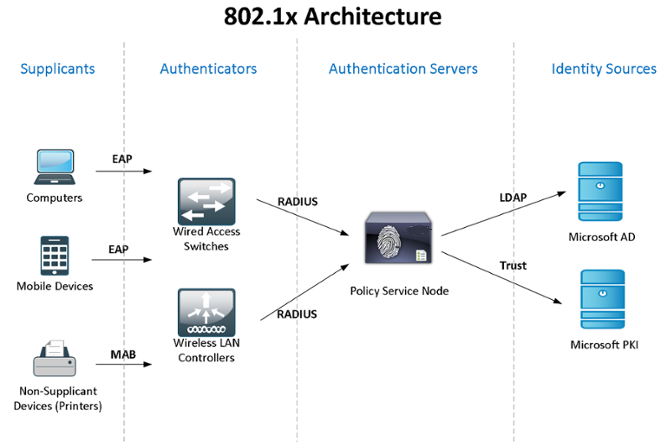

Lassen Sie uns in der Praxis die Verwendung von Windows Active Directory + NPS (2 Server für Fehlertoleranz) + 802.1x-Standard für die Zugriffskontrolle und Authentifizierung von Benutzern - Domänencomputern - Geräten untersuchen. Sie können die Theorie des Standards in Wikipedia unter dem Link

IEEE 802.1X kennenlernenDa mein „Labor“ nur über begrenzte Ressourcen verfügt, sind die Rollen von NPS und eines Domänencontrollers kompatibel. Ich empfehle jedoch, dass Sie solche kritischen Dienste gemeinsam nutzen.

Ich kenne die Standardmethoden zum Synchronisieren von Konfigurationen (Richtlinien) von Windows NPS nicht. Daher verwenden wir PowerShell-Skripts, die vom Taskplaner gestartet wurden (der Autor ist mein ehemaliger Kollege). Zur Authentifizierung von Domänencomputern und für Geräte, die nicht wissen, wie

802.1x verwendet wird (Telefone, Drucker usw.), werden Gruppenrichtlinien konfiguriert und Sicherheitsgruppen erstellt.

Am Ende des Artikels werde ich auf einige der Feinheiten der Arbeit mit 802.1x eingehen - wie Sie nicht verwaltete Switches, dynamische ACLs usw. verwenden können. Ich werde Informationen über die festgestellten Störungen austauschen ...

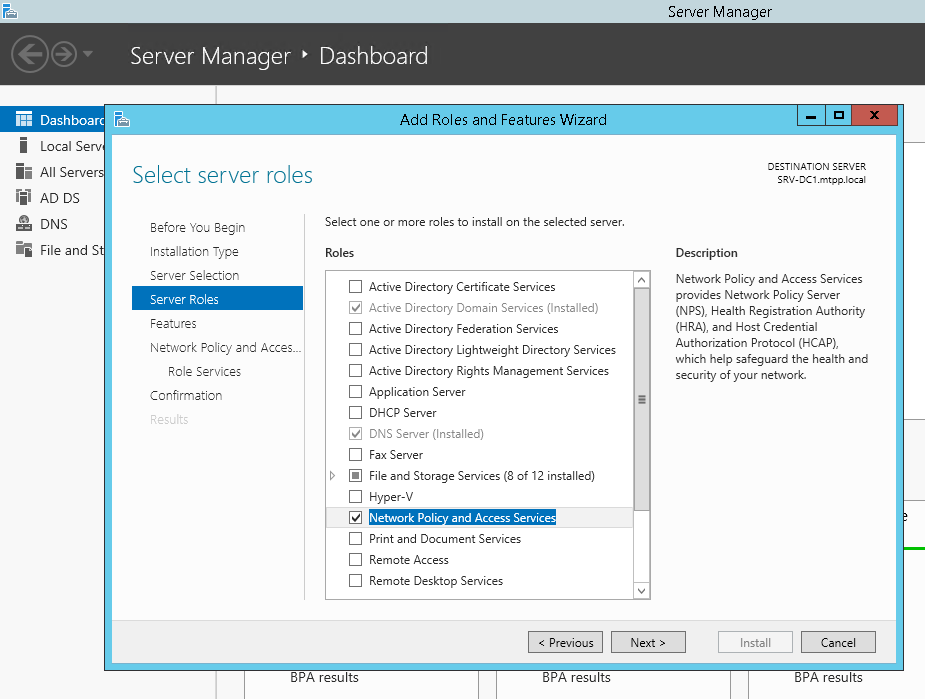

Beginnen wir mit der Installation und Konfiguration des Failover-NPS unter Windows Server 2012R2 (für 2016 ist alles gleich): Wählen Sie über den Server-Manager -> Assistent zum Hinzufügen von Rollen und Funktionen nur Netzwerkrichtlinienserver aus.

oder mit PowerShell:

Install-WindowsFeature NPAS -IncludeManagementTools

Eine kleine Klarstellung: Da Sie für Protected EAP (PEAP) auf jeden Fall ein Zertifikat benötigen, das die Authentizität des Servers bestätigt (mit den entsprechenden Nutzungsrechten), das auf Clientcomputern als vertrauenswürdig eingestuft wird, müssen Sie höchstwahrscheinlich auch die Rolle der Zertifizierungsstelle installieren. Nehmen wir jedoch an, dass Sie CA bereits installiert haben ...

Wir werden das gleiche auf dem zweiten Server tun. Erstellen Sie auf beiden Servern einen Ordner für das Skript C: \ Scripts und auf dem zweiten Server einen Netzwerkordner

\\ SRV2 \ NPS-config $Erstellen Sie auf dem ersten Server ein PowerShell-Skript

C: \ Scripts \ Export-NPS-config.ps1 mit den folgenden Inhalten:

Export-NpsConfiguration -Path "\\SRV2\NPS-config$\NPS.xml"

Konfigurieren Sie danach die Aufgabe im Task Sheduler: "

Export-NpsConfiguration "

powershell -executionpolicy unrestricted -f "C:\Scripts\Export-NPS-config.ps1"

Für alle Benutzer ausführen - Mit den höchsten Berechtigungen ausführen

Täglich - Wiederholen Sie die Aufgabe alle 10 Minuten. innerhalb von 8 StundenKonfigurieren Sie auf dem Standby-NPS den Konfigurationsimport (Richtlinien):

Erstellen Sie ein PowerShell-Skript:

echo Import-NpsConfiguration -Path "c:\NPS-config\NPS.xml" >> C:\Scripts\Import-NPS-config.ps1

und die Aufgabe seiner Umsetzung alle 10 Minuten:

powershell -executionpolicy unrestricted -f "C:\Scripts\Import-NPS-config.ps1"

Für alle Benutzer ausführen - Mit den höchsten Berechtigungen ausführen

Täglich - Wiederholen Sie die Aufgabe alle 10 Minuten. innerhalb von 8 StundenZur Überprüfung fügen wir RADIUS-Clients (IP und Shared Secret) in NPS auf einem der Server (!)

Einige Switches hinzu. Zwei Richtlinien für Verbindungsanforderungen:

WIRED-Connect (Bedingung: „NAS-Porttyp ist Ethernet“) und

WiFi -Unternehmen (Bedingung: „NAS-

Porttyp ist IEEE 802.11“) sowie die

Netzwerkrichtlinie für Netzwerknetzwerke für Zugriffsnetzwerke (Netzwerkadministratoren):

: Windows - domain\sg-network-admins : - (PAP, SPAP) : RADIUS: - Service-Type - Login - Cisco-AV-Pair - Cisco - shell:priv-lvl=15

Von der Seite der Schalter die folgenden Einstellungen: aaa new-model aaa local authentication attempts max-fail 5 ! ! aaa group server radius NPS server-private 192.168.38.151 auth-port 1812 acct-port 1813 key %shared_secret% server-private 192.168.10.151 auth-port 1812 acct-port 1813 key %shared_secret% ! aaa authentication login default group NPS local aaa authentication dot1x default group NPS aaa authorization console aaa authorization exec default group NPS local if-authenticated aaa authorization network default group NPS ! aaa session-id common ! identity profile default ! dot1x system-auth-control ! ! line vty 0 4 exec-timeout 5 0 transport input ssh escape-character 99 line vty 5 15 exec-timeout 5 0 logging synchronous transport input ssh escape-character 99

Nach der Konfiguration sollten nach 10 Minuten alle Clients \ Richtlinien \ Einstellungen auf dem Backup-NPS angezeigt werden, und wir können uns mit dem ActiveDirectory-Konto, einem Mitglied der Gruppe Domain \ sg-network-admins (die wir zuvor erstellt haben), bei den Switches anmelden.

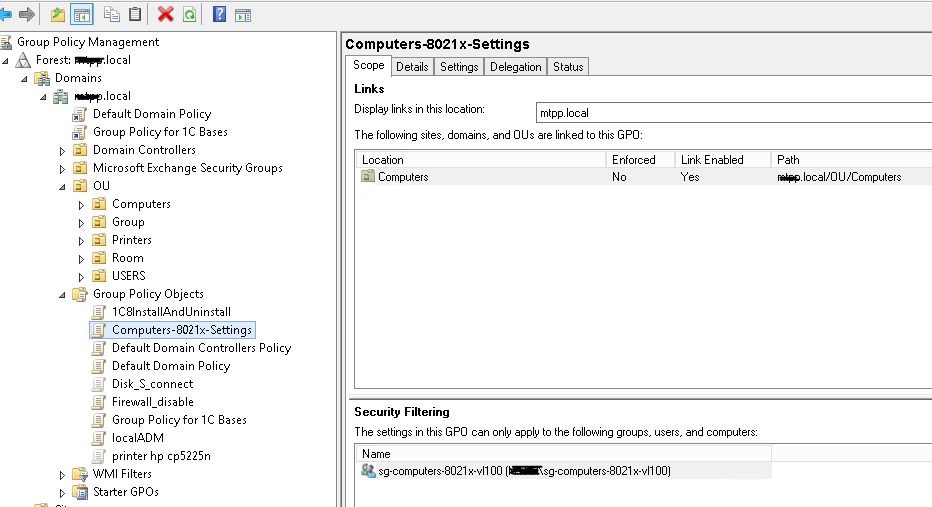

Fahren wir mit dem Einrichten von Active Directory fort: Erstellen Sie eine Gruppen- und Kennwortrichtlinie und erstellen Sie die erforderlichen Gruppen.

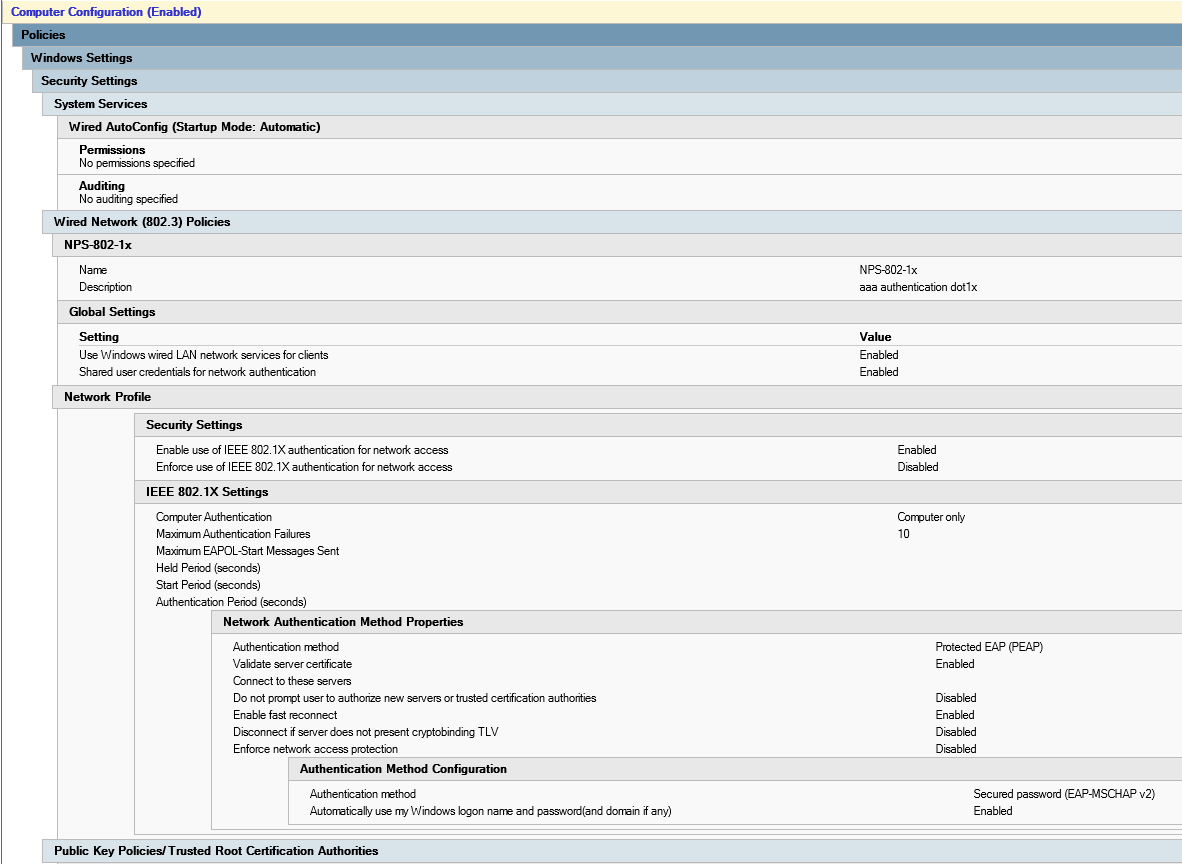

Gruppenrichtlinien-

Computer-8021x-Einstellungen :

Computer Configuration (Enabled) Policies Windows Settings Security Settings System Services Wired AutoConfig (Startup Mode: Automatic) Wired Network (802.3) Policies

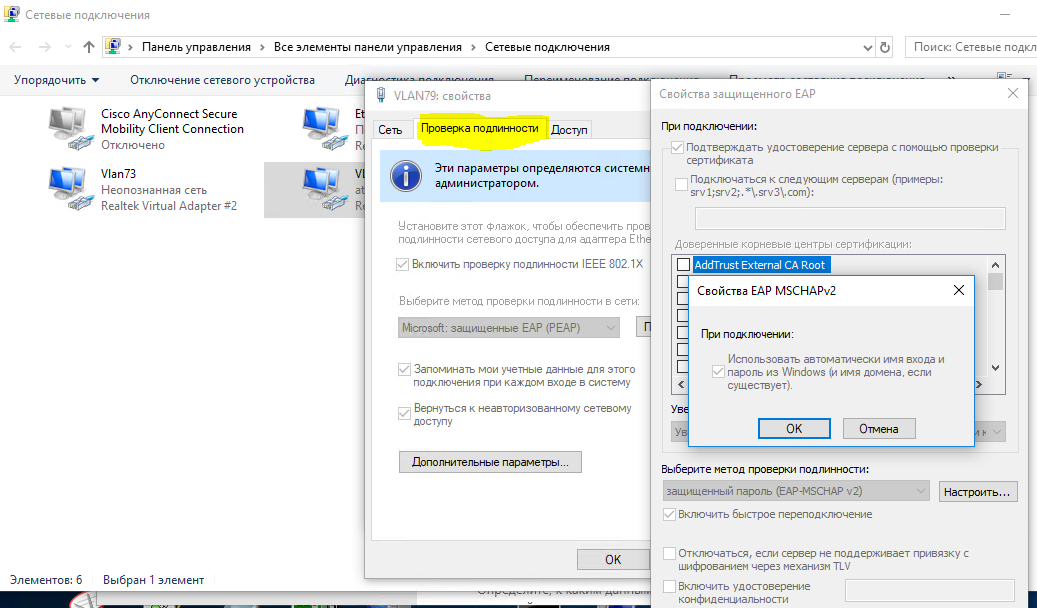

NPS-802-1x Name NPS-802-1x Description 802.1x Global Settings SETTING VALUE Use Windows wired LAN network services for clients Enabled Shared user credentials for network authentication Enabled Network Profile Security Settings Enable use of IEEE 802.1X authentication for network access Enabled Enforce use of IEEE 802.1X authentication for network access Disabled IEEE 802.1X Settings Computer Authentication Computer only Maximum Authentication Failures 10 Maximum EAPOL-Start Messages Sent Held Period (seconds) Start Period (seconds) Authentication Period (seconds) Network Authentication Method Properties Authentication method Protected EAP (PEAP) Validate server certificate Enabled Connect to these servers Do not prompt user to authorize new servers or trusted certification authorities Disabled Enable fast reconnect Enabled Disconnect if server does not present cryptobinding TLV Disabled Enforce network access protection Disabled Authentication Method Configuration Authentication method Secured password (EAP-MSCHAP v2) Automatically use my Windows logon name and password(and domain if any) Enabled

Erstellen Sie eine Sicherheitsgruppe

sg-computer-8021x-vl100 , in der wir die Computer, die wir verteilen möchten, zu vlan 100 hinzufügen und die Filterung für die zuvor erstellte Gruppenrichtlinie für diese Gruppe konfigurieren:

Sie können überprüfen, ob die Richtlinie erfolgreich implementiert wurde, indem Sie das "Netzwerk- und Freigabecenter (Netzwerk- und Interneteinstellungen) - Adaptereinstellungen ändern (Adaptereinstellungen konfigurieren) - Adaptereigenschaften" öffnen. Dort sehen Sie die Registerkarte "Authentifizierung":

Wenn Sie davon überzeugt sind, dass die Richtlinie erfolgreich angewendet wurde, können Sie die Netzwerkrichtlinie auf dem NPS konfigurieren und auf Switch-Ports zugreifen.

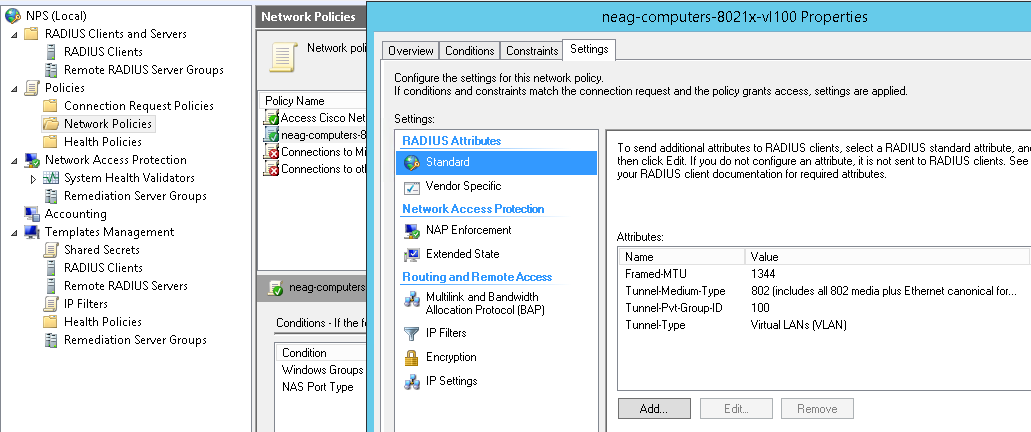

Erstellen Sie eine Netzwerkrichtlinie

neag-computer-8021x-vl100 :

Conditions: Windows Groups - sg-computers-8021x-vl100 NAS Port Type - Ethernet Constraints: Authentication Methods - Microsoft: Protected EAP (PEAP) - Unencrypted authentication (PAP, SPAP) NAS Port Type - Ethernet Settings: Standard: Framed-MTU 1344 TunnelMediumType 802 (includes all 802 media plus Ethernet canonical format) TunnelPrivateGroupId 100 TunnelType Virtual LANs (VLAN)

Typische Einstellungen für den Switch-Port (Ich mache darauf aufmerksam, dass der Authentifizierungstyp "Multi-Domain" - Data & Voice ist und es auch möglich ist, sich bei der Mac-Adresse zu authentifizieren. Für die "Übergangszeit" ist es sinnvoll, die folgenden Parameter zu verwenden:

authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100

Die ID wird nicht von "Quarantäne" eingegeben, sondern von derselben, die der Benutzercomputer nach erfolgreicher Anmeldung erhalten soll - bis wir sicherstellen, dass alles ordnungsgemäß funktioniert. Dieselben Parameter können in anderen Szenarien verwendet werden, z. B. wenn ein nicht verwalteter Switch in diesen Port eingefügt wird und Sie möchten, dass alle damit verbundenen und nicht authentifizierten Geräte in ein bestimmtes VLAN fallen („Quarantäne“).

Wechseln Sie die Porteinstellungen in 802.1x-Hostdomänen mit mehreren Domänen default int range Gi1/0/39-41 int range Gi1/0/39-41 shu des PC-IPhone_802.1x switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 2 authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-domain authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp lldp receive lldp transmit spanning-tree portfast no shu exit

Mit dem folgenden Befehl können Sie überprüfen, ob der Computer / das Telefon erfolgreich authentifiziert wurde:

sh authentication sessions int Gi1/0/39 det

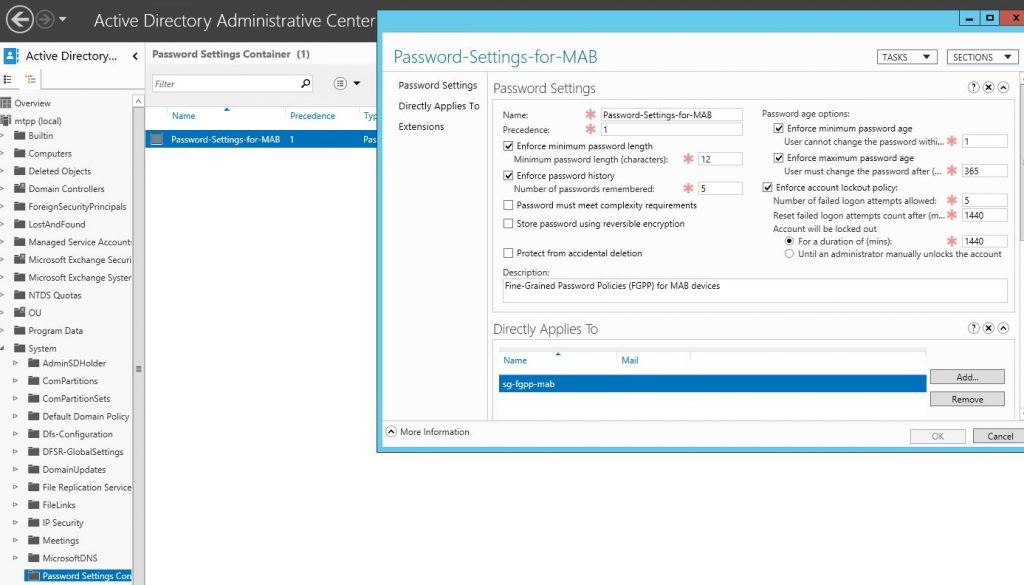

Erstellen Sie nun im Active Directory für Telefone eine Gruppe (z. B.

sg-fgpp-mab ) und fügen Sie ein Testgerät hinzu (in meinem Fall ist dies

Grandstream GXP2160 mit der

Massenadresse 000b.82ba.a7b1 und der entsprechenden

Kontodomäne \ 000b82baa7b1 ). .

Für die erstellte Gruppe senken wir die Anforderungen an Kennwortrichtlinien (mithilfe

fein abgestimmter Kennwortrichtlinien über das Active Directory-Verwaltungscenter -> Domäne -> System -> Kennworteinstellungscontainer) mit den folgenden

Kennworteinstellungen für MAB- Parameter:

Dadurch können wir die Mas-Adresse von Geräten als Passwörter verwenden. Danach können wir eine Netzwerkrichtlinie für die 802.1x-Methoden-MAB-Authentifizierung erstellen. Nennen wir sie neag-Geräte-8021x-Sprache. Die Parameter sind wie folgt:

- NAS-Porttyp - Ethernet

- Windows-Gruppen - sg-fgpp-mab

- EAP-Typen: Unverschlüsselte Authentifizierung (PAP, SPAP)

- RADIUS-Attribute - Herstellerspezifisch: Cisco - Cisco-AV-Pair - Attributwert: Geräteverkehrsklasse = Sprache

Lesen Sie nach erfolgreicher Authentifizierung (vergessen Sie nicht, den Switch-Port zu konfigurieren) die Informationen vom Port:

sh Authentifizierung se int Gi1 / 0/34 ---------------------------------------- Interface: GigabitEthernet1/0/34 MAC Address: 000b.82ba.a7b1 IP Address: 172.29.31.89 User-Name: 000b82baa7b1 Status: Authz Success Domain: VOICE Oper host mode: multi-domain Oper control dir: both Authorized By: Authentication Server Session timeout: N/A Idle timeout: N/A Common Session ID: 0000000000000EB2000B8C5E Acct Session ID: 0x00000134 Handle: 0xCE000EB3 Runnable methods list: Method State dot1x Failed over mab Authc Success

Betrachten Sie nun, wie versprochen, einige nicht so offensichtliche Situationen. Zum Beispiel müssen wir Computer \ Geräte von Benutzern über einen nicht verwalteten Switch (Switch) verbinden. In diesem Fall sehen die Porteinstellungen folgendermaßen aus:

Wechseln Sie die Porteinstellungen im 802.1x-Hostmodus im Multi-Auth-Modus interface GigabitEthernet1/0/1 description *SW – 802.1x – 8 mac* shu switchport mode access switchport nonegotiate switchport voice vlan 55 switchport port-security maximum 8 ! - - authentication event fail action authorize vlan 100 authentication event no-response action authorize vlan 100 authentication host-mode multi-auth ! – authentication port-control auto authentication violation restrict mab dot1x pae authenticator dot1x timeout quiet-period 15 dot1x timeout tx-period 3 storm-control broadcast level pps 100 storm-control multicast level pps 110 no vtp spanning-tree portfast no shu

PS: Es wurde ein sehr seltsamer Fehler festgestellt. Wenn das Gerät über einen solchen Switch angeschlossen war und dann in einem verwalteten Switch steckte, funktioniert es NICHT, bis wir den (!) Switch neu starten, bis ich andere Möglichkeiten zur Lösung dieses Problems gefunden habe.

Ein weiterer Punkt im Zusammenhang mit DHCP (wenn IP-DHCP-Snooping verwendet wird) - ohne solche Optionen:

ip dhcp snooping vlan 1-100 no ip dhcp snooping information option

Aus irgendeinem Grund kann die IP-Adresse nicht korrekt empfangen werden ... obwohl dies möglicherweise eine Funktion unseres DHCP-Servers ist

Und Mac OS und Linux (in denen 802.1x-Unterstützung nativ ist) versuchen, sich vom Benutzer zu authentifizieren, selbst wenn die Authentifizierung anhand der Massenadresse konfiguriert ist.

Im nächsten Teil des Artikels werden wir die Verwendung von 802.1x für Wireless betrachten (abhängig von der Gruppe, in der sich das Benutzerkonto befindet, werden wir es in das entsprechende Netzwerk (vlan) "ablegen", obwohl sie sich mit derselben SSID verbinden).