Erinnern wir uns zunächst an die Priorität einer

Standardgruppenrichtlinie :

Lokal - Standort - Domäne - Organisationseinheit (LSDOU) . Von einer weniger spezifischen Ebene zu einer spezifischeren. Dies bedeutet, dass zuerst die Einstellungen für das lokale Gruppenrichtlinienobjekt angewendet werden, dann auf Site-Ebene, Domain-Ebene usw. Die zuletzt angewendeten Einstellungen (OU GPO) haben auf dem resultierenden System die höchste Priorität. Wenn ein Domänenadministrator

jedoch einige Einstellungen in den übergeordneten Gruppenrichtlinienobjekten

nicht festgelegt hat (z. B. Windows Defender-Dienst aktivieren / deaktivieren), jedoch dieselben Einstellungen für das Gruppenrichtlinienobjekt auf lokaler Ebene

konfiguriert wurden , gelten die letzten. Ja, sogar der Computer ist ein Domänenmitglied.

Die lokalen Gruppenrichtlinienobjektdateien befinden sich im versteckten Ordner

% systemroot% \ System32 \ GroupPolicy und haben natürlich zwei Bereiche (in Unterordnern): für Benutzer und für Computer. Jeder Benutzer (hier meine ich natürlich einen "Bösen"), der Zugriff auf diese Ordner hat, kann eine

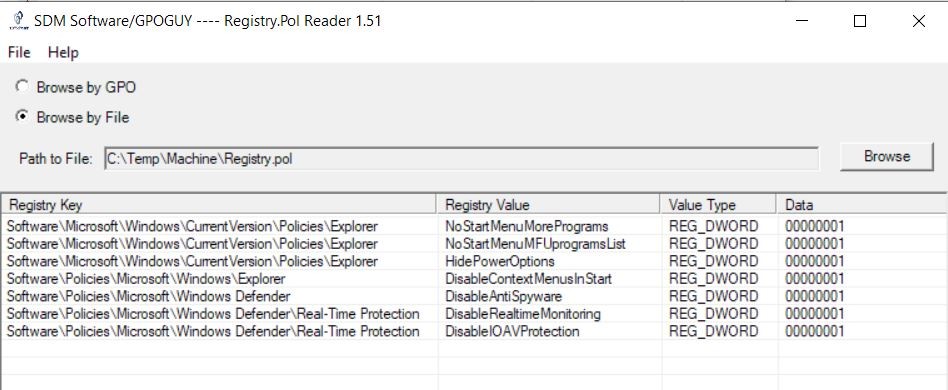

Registry.pol- Datei kopieren und die Einstellungen eines lokalen Gruppenrichtlinienobjekts überprüfen / ändern. Ein Eindringling kann eine Drittanbieteranwendung verwenden, z. B. einen RegPol-Viewer:

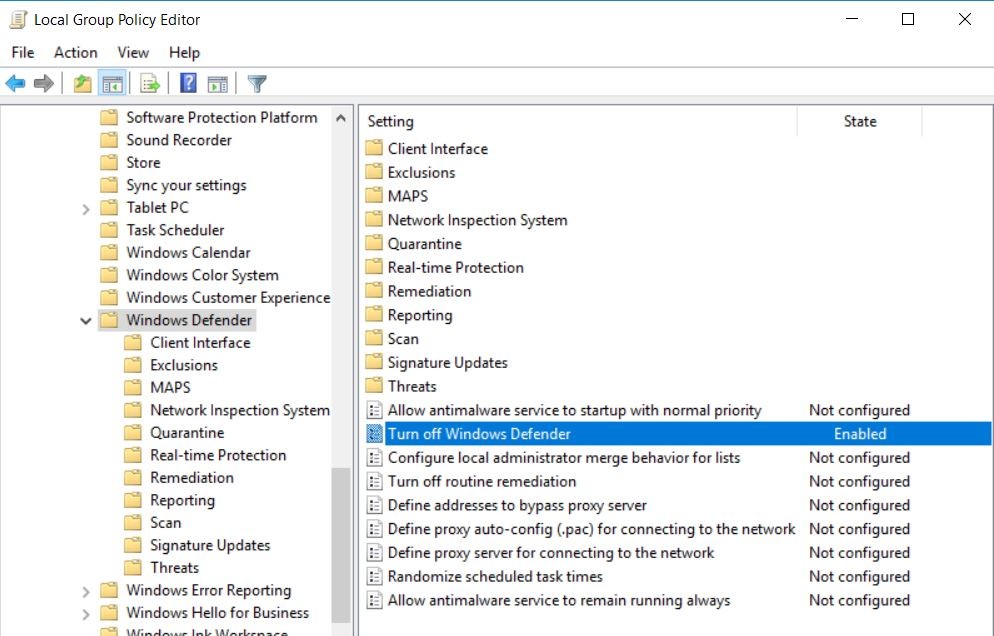

Oder er kann alle Unterordner% systemroot% \ System32 \ GroupPolicy auf seinen Computer kopieren und diese Einstellungen über das Snap-In des

Gruppenrichtlinien-Editors (gpedit.msc) ändern:

Nach einer Änderung der Einstellungen kann der Eindringling diese Dateien zurück auf den gehackten Computer kopieren und die aktuellen lokalen Richtlinien ersetzen. Beim nächsten GP-Aktualisierungsprozess werden alle neuen GPO-Einstellungen, einschließlich der lokalen, angewendet. In meinem Beispiel wird der Windows Defender-Dienst deaktiviert:

Wie kann man diese Aktionen eines Eindringlings mithilfe digitaler forensischer Methoden erkennen? Eigentlich ist es keine große Sache, wenn wir einen Festplattenklon (Image) zur Untersuchung haben.

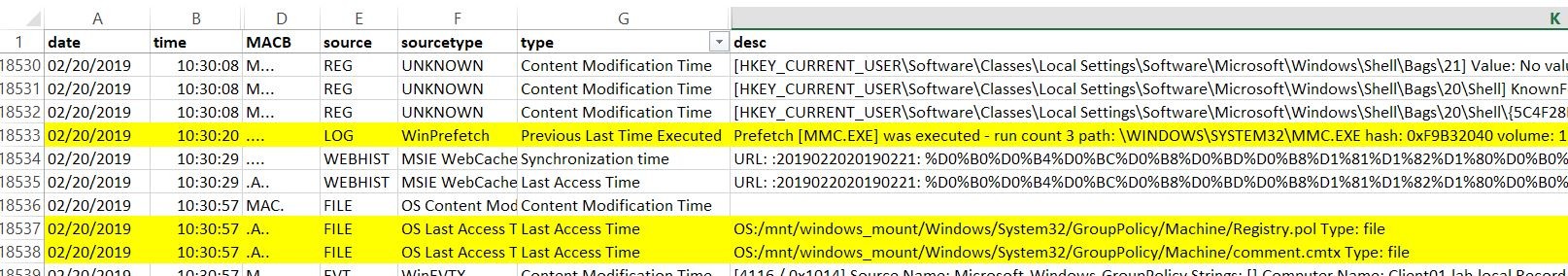

Lassen Sie uns das Bild von Interesse mit

plaso analysieren. Wenn jemand mit Administratorrechten eine lokale Richtlinie legal ändert, führt er dies normalerweise mit einem standardmäßigen Windows-Snap-In durch. Wir werden also offensichtlich sequentielle Aktionen erkennen: Öffnen Sie mmc.exe -> greifen Sie auf die Dateien Registry.pol & comment.cmtx zu:

Sie können auch die

Microsoft-Windows-GroupPolicy Operational.evtx- Protokolldatei auf

Ereignis-ID 4016 (Windows 10) überprüfen, die gleichzeitig mit geänderter Registry.pol aufgetreten ist. Hinweis: Wie ich festgestellt habe, wurden nur Änderungen an administrativen Vorlagen vorgenommen, die in Gruppenrichtlinienobjektprotokollen registriert werden.

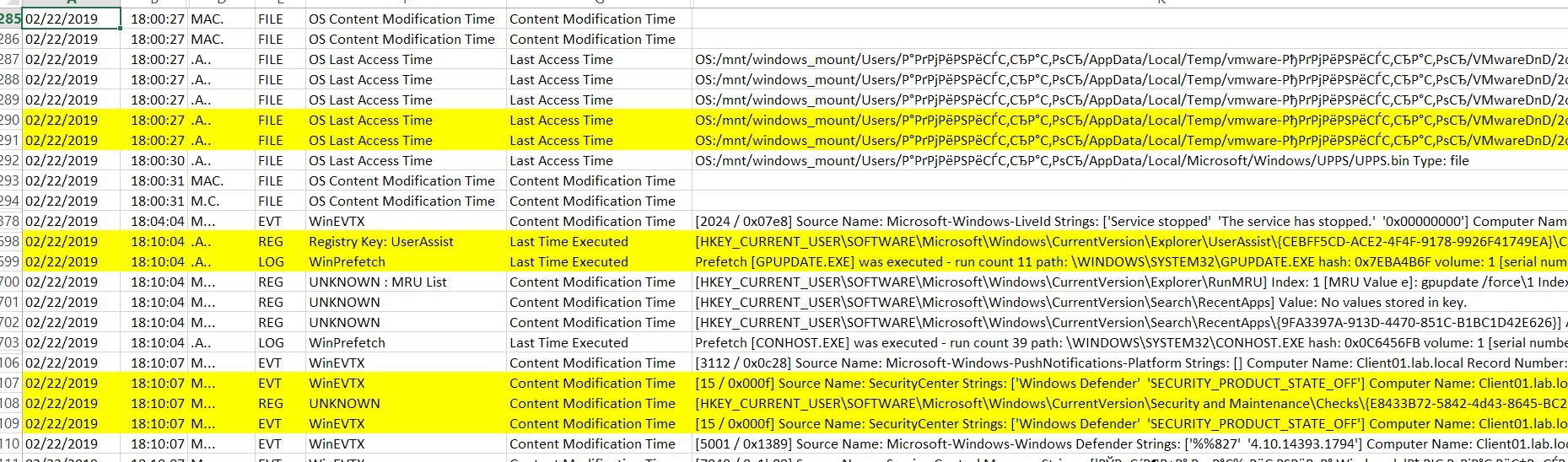

Wenn jemand eine lokale Richtliniendatei durch Kopieren und Ersetzen schlecht ändert, werden Sie ähnliche Ereignisse in Plaso-Ergebnissen feststellen:

In diesem Beispiel habe ich alle lokalen Richtliniendateien manuell in den Ordner% systemroot% \ System32 \ GroupPolicy kopiert (es war eine virtuelle VMware-Maschine, sodass Sie den VMware-DnD-Ordner sehen können) und nach 10 Minuten

gpupdate / force ausgeführt Befehl. Sie sehen, dass der Windows Defender-Status auf AUS geändert wurde, da diese Option vor dem Kopieren in der lokalen Richtlinie festgelegt wurde.

Ok, abschließend: Wenn auf dem Computer unerwartete Konfigurationsänderungen festgestellt wurden, versuchen Sie zu überprüfen, ob es sich um eine vom Eindringling verursachte Änderung der lokalen Richtlinie handelt oder nicht.

Nochmals vielen Dank für die Aufmerksamkeit! Ich werde bald mit einem neuen guten Zeug zurück sein!