Ich schreibe viel über die Entdeckung frei zugänglicher Datenbanken in fast allen Ländern der Welt, aber es gibt fast keine öffentlich zugänglichen Nachrichten über russische Datenbanken mehr. Obwohl er kürzlich über den „Kremlarm“ schrieb, den der niederländische Forscher in mehr als 2.000 offenen Datenbanken erschrocken entdeckte.

Es kann ein Missverständnis bestehen, dass in Russland alles wunderbar ist und die Eigentümer großer russischer Online-Projekte für die verantwortungsvolle Speicherung von Benutzerdaten verantwortlich sind. Ich beeile mich, diesen Mythos an diesem Beispiel zu entlarven.

Anscheinend ist es dem russischen medizinischen Onlinedienst DOC + gelungen, die ClickHouse-Datenbank mit gemeinfreien Zugriffsprotokollen zu verlassen. Leider sehen die Protokolle so detailliert aus, dass die persönlichen Daten von Mitarbeitern, Partnern und Kunden des Dienstes einem möglichen Leck ausgesetzt sein könnten.

Das Wichtigste zuerst ...

: . . , .

Bei mir, wie auch beim Besitzer des Telegrammkanals " Information Leaks ", kontaktierte mich ein Kanalleser, der anonym bleiben wollte und buchstäblich Folgendes berichtete:

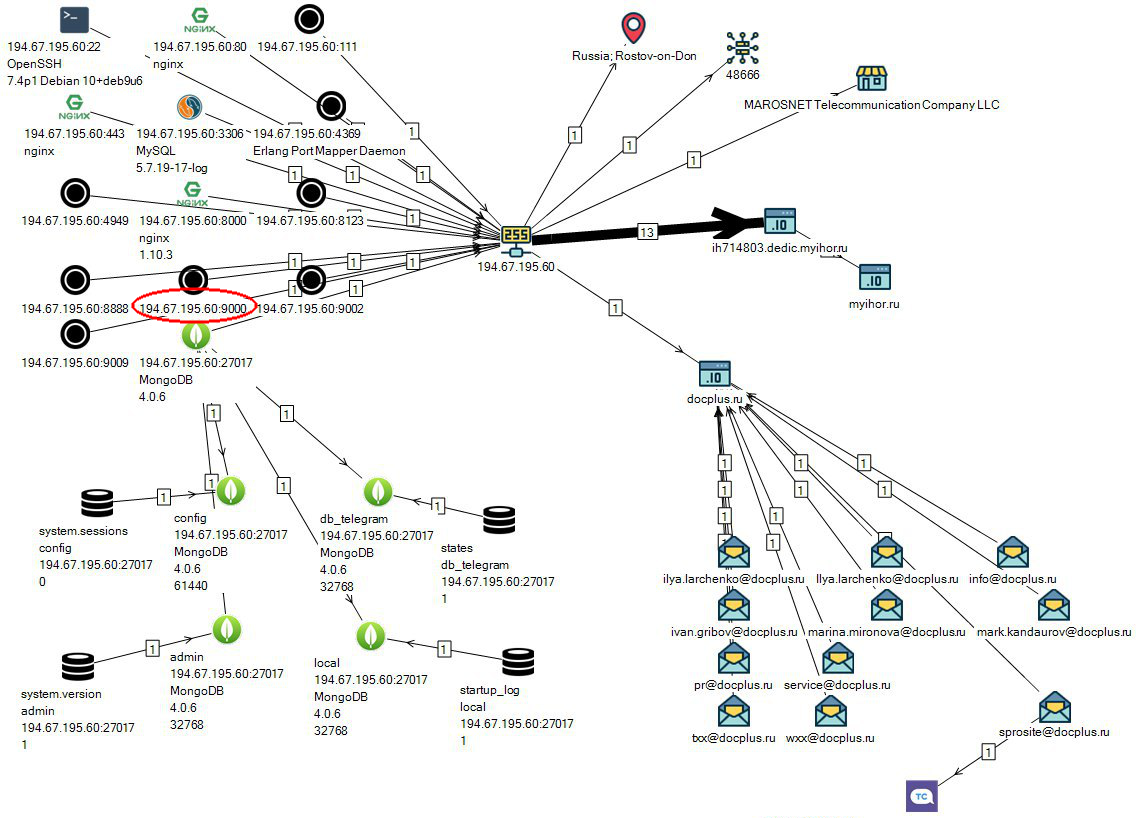

Im Internet wurde ein offener ClickHouse-Server entdeckt, der zu doc + gehört. Die IP-Adresse des Servers stimmt mit der IP-Adresse überein, auf der die Domäne docplus.ru konfiguriert ist.

Aus Wikipedia: DOC + (New Medicine LLC) ist ein russisches medizinisches Unternehmen, das Dienstleistungen im Bereich der Telemedizin erbringt, einen Arzt zu Hause anruft, persönliche medizinische Daten speichert und verarbeitet. Das Unternehmen erhielt Investitionen von Yandex.

Den gesammelten Informationen nach zu urteilen, war die ClickHouse-Datenbank tatsächlich frei verfügbar, und jeder, der die IP-Adresse kennt, konnte Daten daraus abrufen. Diese Daten erwiesen sich angeblich als Dienstzugriffsprotokolle.

Wie Sie auf dem Bild oben sehen können, "hängt" neben dem Webserver www.docplus.ru und dem ClickHouse-Server (Port 9000) die Open Base MongoDB an derselben IP-Adresse (in der anscheinend nichts Interessantes vorhanden ist).

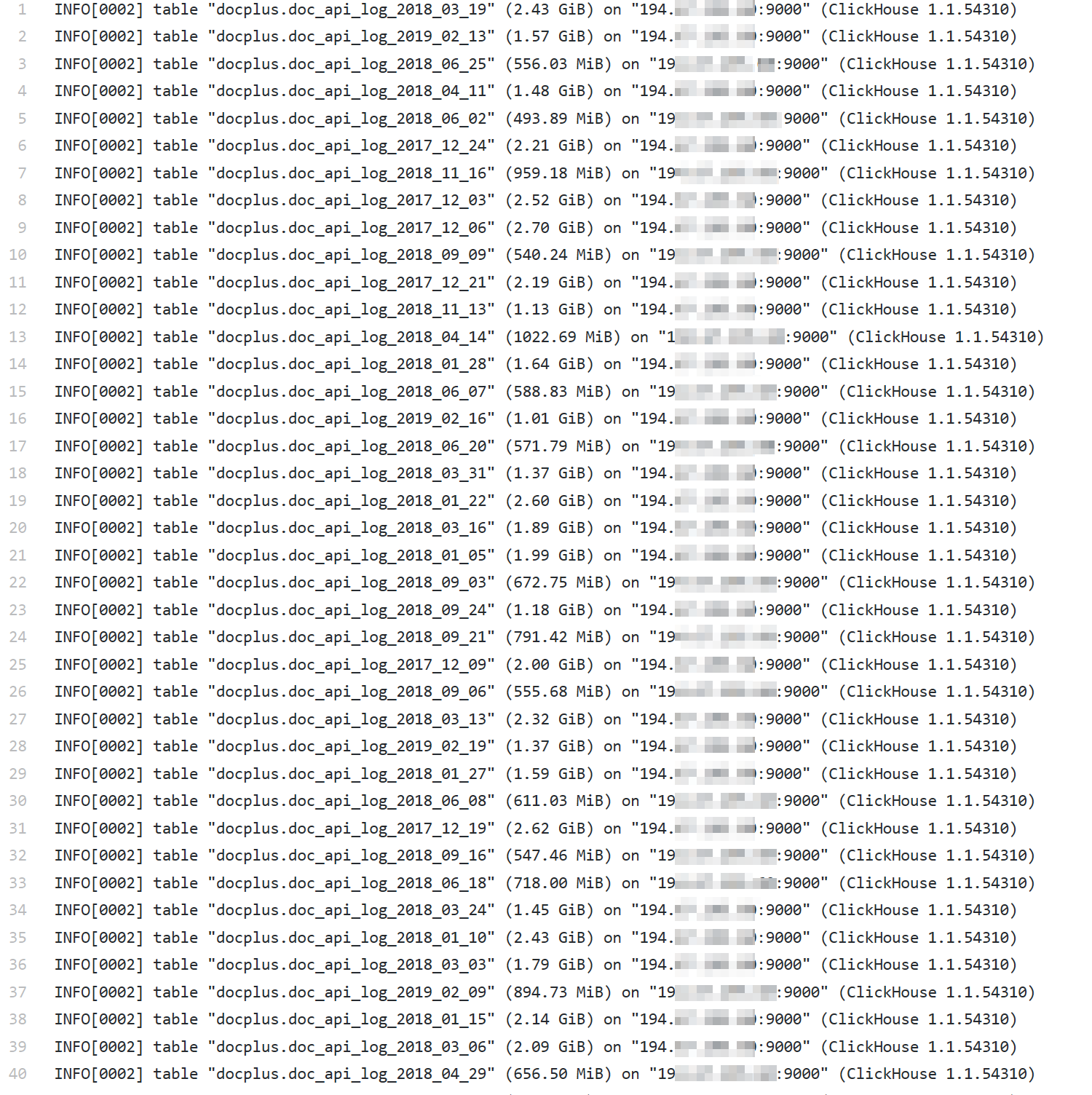

Soweit ich weiß, wurde die Shodan.io-Suchmaschine verwendet, um den ClickHouse-Server (ich habe separat darüber geschrieben, wie Forscher offene Datenbanken entdecken ) in Verbindung mit einem speziellen ClickDown- Skript zu erkennen, das die gefundene Datenbank auf mangelnde Authentifizierung überprüfte und alle ihre Tabellen auflistete. Zu dieser Zeit schienen es 474 zu sein.

Aus der Dokumentation ist bekannt, dass der ClickHouse-Server standardmäßig auf HTTP an Port 8123 wartet. Um zu sehen, was in den Tabellen enthalten ist, reicht es daher aus, so etwas wie diese SQL-Abfrage auszuführen:

http://[IP-]:8123?query=SELECT * FROM [ ]

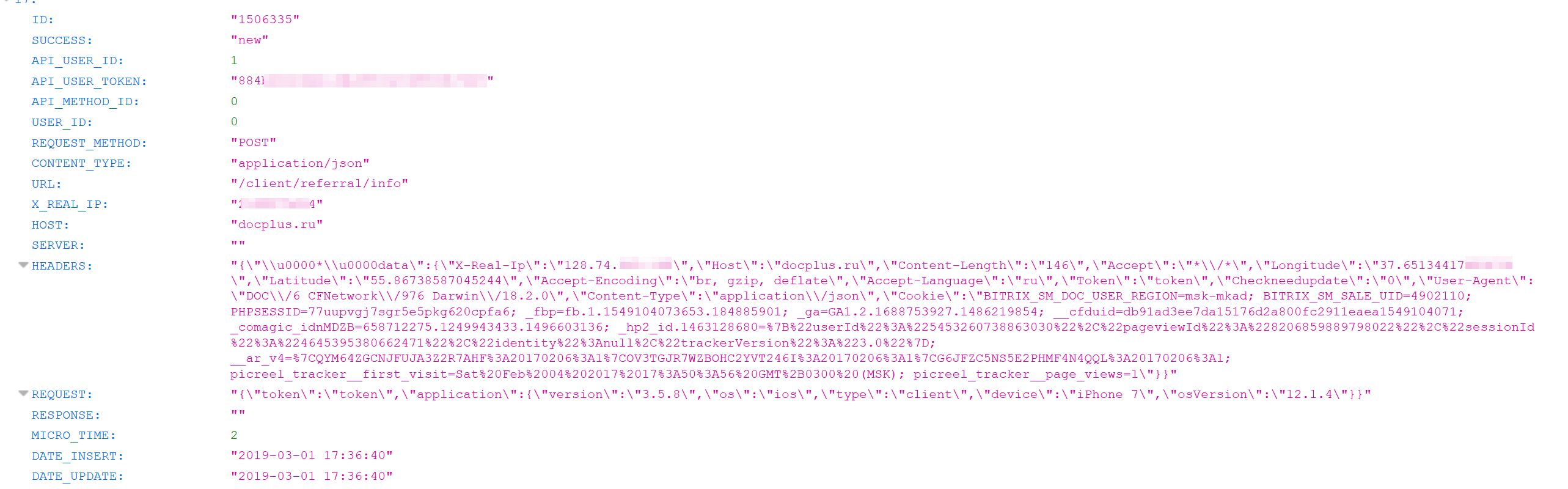

Als Ergebnis der Abfrage könnte wahrscheinlich das zurückgegeben werden, was im folgenden Screenshot angegeben ist:

Aus dem Screenshot geht hervor, dass die Informationen im Feld HEADERS Daten zum Standort (Breiten- und Längengrad) des Benutzers, seiner IP-Adresse, Informationen zu dem Gerät, von dem aus er eine Verbindung zum Dienst hergestellt hat, zur Betriebssystemversion usw. enthalten.

Wenn es jemandem einfiel, eine SQL-Abfrage ein wenig zu ändern, zum Beispiel wie folgt:

http://[IP-]:8123?query=SELECT * FROM [ ] WHERE REQUEST LIKE '%25Profiles%25'

Es könnte etwas Ähnliches wie die persönlichen Daten der Mitarbeiter zurückgeben, nämlich: Name, Geburtsdatum, Geschlecht, TIN, Adresse der Registrierung und tatsächlicher Wohnort, Telefonnummern, Positionen, E-Mail-Adressen und vieles mehr:

Alle diese Informationen aus dem obigen Screenshot sind den Daten der Personalabteilung von 1C: Enterprise 8.3 sehr ähnlich.

Wenn Sie sich den Parameter API_USER_TOKEN angesehen haben, denken Sie möglicherweise, dass dies ein "funktionierendes" Token ist, mit dem Sie verschiedene Aktionen im Namen des Benutzers ausführen können - einschließlich des Empfangs seiner persönlichen Daten. Aber das kann ich natürlich nicht sagen.

Derzeit gibt es keine Informationen darüber, dass der ClickHouse-Server unter derselben IP-Adresse noch frei verfügbar ist.

New Medicine LLC hat eine offizielle Erklärung zu dem Vorfall abgegeben. Die Aussage enthält viele Buchstaben, die kurz zusammenfassen: „Geringes Leck. Menschlicher Faktor. Weniger als 1%. Testumgebung (auf der Haupt-IP!) “. Ich bin nicht zu faul, um die gesamte Aussage zu lesen:

Die Firma New Medicine LLC (DOC +) ist Betreiber personenbezogener Daten und ergreift daher alle gesetzlich vorgeschriebenen Schutzmaßnahmen. Das Unternehmen hat moderne Sicherheitsausrüstung eingeführt, die die erforderlichen Zertifizierungsverfahren von FSB und FSTEC bestanden hat. Aufbau interner Verwaltungs- und Kontrollprozesse über den Sicherheitszustand von Informationssystemen, in denen personenbezogene Daten verarbeitet werden. Die Richtlinien zum Schutz und zur Verarbeitung personenbezogener Daten können auf unserer Website eingesehen werden.

DOC + verwendet den ClickHouse-Dienst, um die Funktionalität von Verbesserungen an Client-Produkten zu debuggen. ClickHouse lädt Daten aus einer Test- und Produktionsumgebung. Der ClickHouse-Dienst wird auf den Servern des Unternehmens ausgeführt, deren Zugriff streng reguliert und eingeschränkt ist. Das Auftreten von Daten aus ClickHouse im öffentlichen Bereich war auf einen Fehler im Zusammenhang mit dem Faktor Mensch zurückzuführen. Der Zugriff auf Daten wurde sofort nach der Veröffentlichung der Sicherheitsanfälligkeit um den 17.03.19 geschlossen. Das Unternehmen analysiert regelmäßig Schwachstellen im Datenschutzsystem, und dieser Fehler wäre definitiv erkannt und behoben worden. Leider hatten wir keine Zeit dafür, bis andere Spezialisten den Fehler entdeckten.

Eine unbedeutende Datenmenge wurde vorübergehend öffentlich zugänglich gemacht, was keine negativen Folgen für Mitarbeiter und Nutzer des DOC + -Dienstes haben kann. Zum Zeitpunkt des Vorfalls verfügte ClickHouse hauptsächlich über Daten aus der Testumgebung. Die öffentlichen Daten von Kunden, die gemeinfrei sind, sind anonymisiert, der Gegenstand personenbezogener Daten könnte von ihnen nur identifiziert werden, wenn die gesamte Datenbank empfangen wurde. Eine Analyse des Verlaufs des Zugriffs auf die Datenbank und des ausgehenden Datenverkehrs von unseren Servern legt nahe, dass das Leck <1% aller Informationen betreffen könnte.

Die Tatsache des Vorfalls ist ein laufendes internes Verfahren. Wir entwickeln und haben bereits begonnen, zusätzliche Maßnahmen zur weiteren Verschärfung des Datenschutzes umzusetzen. Wir bedauern den Vorfall, betonen aber erneut das Fehlen negativer Konsequenzen für unsere Kunden. Ihre Sicherheit und Privatsphäre haben von den ersten Tagen des Unternehmens an Priorität für das gesamte DOC + -Team.