Seit Tausenden von Jahren erfinden die besten Köpfe der Menschheit Wege, um Informationen vor neugierigen Blicken zu schützen, aber jedes Mal gibt es eine Möglichkeit, das Geheimnis der Chiffre aufzudecken und geheime Dokumente zu lesen. Ein weiterer heiliger Gral von Kryptographen auf der ganzen Welt ist die Quantenkryptographie, bei der Informationen mithilfe von Photonen übertragen werden. Die grundlegenden Eigenschaften eines Photons als Quantenteilchen sind derart, dass die Messung von Eigenschaften unweigerlich seinen Zustand ändert. Mit anderen Worten, es ist unmöglich, Informationen, die über einen Quantenkanal übertragen werden, heimlich abzufangen, da dies diese ändert. Oder ist es noch möglich?

Die Prinzipien der Quantenkryptographie

Zum ersten Mal wurde die Idee, Quantenobjekte zum Schutz von Informationen zu verwenden, 1970 von Stephen Wiesner zum Ausdruck gebracht. Er kam auf die Idee von Quantensicherheitsbanknoten, die nicht gefälscht werden können. Seitdem ist viel Zeit vergangen, aber niemand hat einen Weg gefunden, Quantenobjekte auf Banknoten zu platzieren. Die Idee, die Wiesner einige Jahre später mit seinem ehemaligen Klassenkameraden Charles Bennett teilte, wurde jedoch zu einem Weg des Informationsschutzes, der Quantenkryptographie.

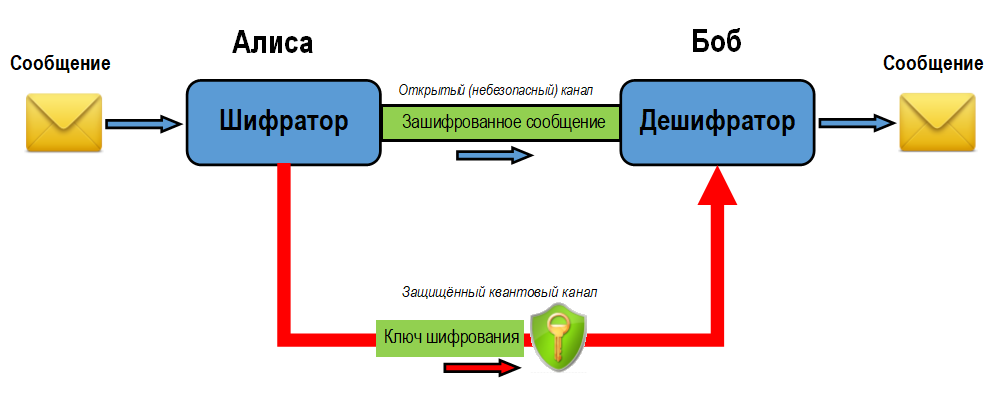

Verschlüsselung mit einem einmaligen Quantenverschlüsselungsblock

Verschlüsselung mit einem einmaligen Quantenverschlüsselungsblock

1984 schloss Bennett zusammen mit Gilles Brassard von der Universität von Montreal Wiesners Idee ab, verschlüsselte Nachrichten mithilfe der Quantentechnologie zu übertragen. Sie schlugen vor, Quantenkanäle zu verwenden, um einmalige Verschlüsselungsschlüssel auszutauschen, und die Länge solcher Schlüssel sollte gleich der Länge der Nachricht sein. Auf diese Weise können Sie verschlüsselte Daten in einem einmaligen Cipher-Notepad-Modus übertragen. Diese Verschlüsselungsmethode bietet eine mathematisch nachgewiesene kryptografische Stärke, dh sie ist resistent gegen Rissbildung mit unbegrenzten Rechenfähigkeiten des Crackers.

Sie beschlossen, ein Photon als Quantenteilchen für die Informationsübertragung zu verwenden. Es konnte leicht mit den verfügbaren Geräten (Lampen, Laser usw.) erhalten werden, und seine Parameter waren vollständig messbar. Für die Übertragung von Informationen war jedoch ein Codierungsverfahren erforderlich, mit dem Nullen und Einsen erhalten werden konnten.

Im Gegensatz zur herkömmlichen Elektronik, bei der Nullen und Einsen in Form unterschiedlicher Signalpotentiale oder in Form von Impulsen einer bestimmten Richtung codiert werden, ist eine solche Codierung in Quantensystemen nicht möglich. Es wurde ein Photonenparameter benötigt, der während seiner Erzeugung eingestellt und dann mit dem erforderlichen Grad an Zuverlässigkeit gemessen werden kann. Dieser Parameter stellte sich als Polarisation heraus.

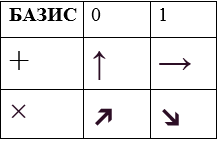

Die Polarisation kann stark vereinfacht werden und kann als Orientierung eines Photons im Raum betrachtet werden. Ein Photon kann in Winkeln von 0, 45, 90, 135 Grad polarisiert werden. Durch Messen eines Photons können nur zwei zueinander senkrechte Zustände oder Basen unterschieden werden:

- Plus-Basis - das Photon ist vertikal oder horizontal polarisiert;

- Basis "Kreuz" - das Photon ist in Winkeln von 45 oder 135 Grad polarisiert.

Es ist unmöglich, ein horizontales Photon von einem in einem Winkel von 45 Grad polarisierten Photon zu unterscheiden.

Diese Photoneneigenschaften bildeten die Grundlage des von Charles Bennett und Gilles Brassard entwickelten BB84-Quantenschlüsselverteilungsprotokolls. Bei Anwendung werden Informationen durch polarisierte Photonen übertragen, und die Polarisationsrichtung wird als Null oder Eins verwendet. Die Sicherheit des Systems wird durch

das Heisenbergsche Unsicherheitsprinzip gewährleistet, nach dem zwei Quantengrößen nicht gleichzeitig mit der erforderlichen Genauigkeit gemessen werden können: Je genauer eine Teilchencharakteristik gemessen wird, desto weniger genau kann die zweite gemessen werden. Wenn also jemand versucht, den Schlüssel während seiner Übertragung abzufangen, wissen legitime Benutzer davon.

1991 entwickelte Arthur Eckert

den E91-Algorithmus , bei dem die Quantenverteilung von Schlüsseln unter Verwendung von Quantenverschränkung durchgeführt wurde, ein Phänomen, bei dem die Quantenzustände von zwei oder mehr Photonen voneinander abhängig sind. Wenn eines der gekoppelten Photonenpaare einen Wert von 0 hat, ist das zweite definitiv gleich 1 und umgekehrt.

Mal sehen, wie der Verschlüsselungsschlüssel in einem Quantenkryptosystem generiert wird. Wir gehen davon aus, dass der Absender der Informationen Alice heißt, der Empfänger Bob ist und Eve versucht, ihre Konversation zu belauschen.

Gemäß dem BB84-Protokoll wird ein geheimer Schlüssel wie folgt erzeugt:

- Alice erzeugt eine zufällige Folge von Bits, codiert diese Informationen unter Verwendung der entsprechenden Polarisationen der Photonen und überträgt sie unter Verwendung einer zufällig ausgewählten Folge von Basen (Kreuz oder Plus) an Bob.

- Bob misst zufällig den Zustand jedes empfangenen Photons auf einer zufällig ausgewählten Basis.

- Für jedes Photon teilt Bob Alice über einen offenen Kanal mit, auf welcher Grundlage er den Zustand des Photons gemessen hat, wobei das Messergebnis geheim gehalten wird.

- Alice teilt Bob über einen offenen Kanal mit, welche Messungen als korrekt angesehen werden sollen. Dies sind die Fälle, in denen die Übertragungs- und Messgrundlagen zusammenfallen.

- Das Messergebnis mit übereinstimmenden Basen wird in Bits übersetzt, aus denen der Schlüssel gebildet wird.

Wenn Eva versucht, den geheimen Schlüssel abzufangen, muss sie die Polarisation der Photonen messen. Ohne die richtige Basis für jede Messung zu kennen, erhält Eve falsche Daten und die Polarisation des Photons ändert sich. Dieser Fehler wird sowohl von Alice als auch von Bob sofort bemerkt.

Da Verzerrungen im Quantensystem nicht nur durch einen Spion, sondern auch durch gewöhnliche Interferenzen verursacht werden können, ist ein Weg erforderlich, um Fehler zuverlässig zu erkennen. 1991 entwickelte Charles Bennett einen

Algorithmus zur Erkennung von Verzerrungen in Daten, die über einen Quantenkanal übertragen werden . Zur Überprüfung werden alle übertragenen Daten in identische Blöcke unterteilt. Anschließend berechnen Sender und Empfänger auf verschiedene Weise die Parität dieser Blöcke und vergleichen die Ergebnisse.

In realen Quantenkryptosystemen findet die Wechselwirkung zwischen Teilnehmern über der optischen Faser statt. Wenn Licht in die optische Faser eintritt, wird die Polarisation irreversibel unterbrochen. Daher verwenden kommerzielle Installationen, auf die wir später noch eingehen werden, andere Methoden zum Codieren von Bits.

Zum Beispiel verwendet ID Quantique

die Lichtphasen, um Bits zu codieren:

- Bob erzeugt einen Lichtimpuls.

- Der Impuls ist in zwei separate Impulse unterteilt, die an Alice gesendet werden.

- Alice ändert zufällig die Phase eines der empfangenen Impulse mit einer Verzögerung und wählt eine der Basen aus.

- Wie bei der Polarisation werden zwei Basen verwendet: die erste mit einer Verzögerung von Null oder mit einer Verzögerung von 1/2 Wellenlänge, die zweite mit Verzögerungen von 1/4 oder 3/4 Wellenlänge.

- Alice gibt die Impulse an Bob zurück, der zufällig eine Verzögerung aus der ersten oder zweiten Basis auswählt und die Impulse stört.

- Wenn Alice und Bob dieselbe Basis gewählt haben, fallen die Phasen der Impulse entweder vollständig zusammen oder sind phasenverschoben und liefern 0 oder 1 am Ausgang.

- Wenn die Basen unterschiedlich sind, ist das Messergebnis in 50% der Fälle korrekt.

Cerberis QKD Schlüsselquantenverteilungssystem, hergestellt von ID Quantique. Die maximale Reichweite des Quantenkanals beträgt 50 km, die Übertragungsrate des geheimen Schlüssels beträgt 1,4 kbit / s. Foto: ID Quantique.

Cerberis QKD Schlüsselquantenverteilungssystem, hergestellt von ID Quantique. Die maximale Reichweite des Quantenkanals beträgt 50 km, die Übertragungsrate des geheimen Schlüssels beträgt 1,4 kbit / s. Foto: ID Quantique.

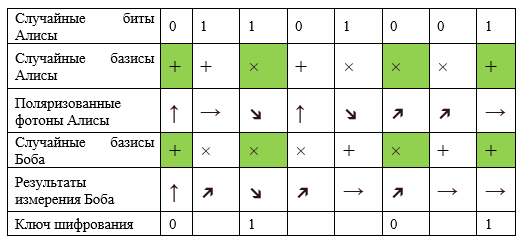

Praktische Umsetzung

1989 bauten Bennett und Brassard eine Installation im IBM Research Center, um ihr Konzept zu testen. Der Aufbau war ein Quantenkanal, an dessen einem Ende sich Alices Sendegerät und am anderen Bobs Empfangsgerät befanden. Die Geräte wurden auf einer etwa 1 m langen optischen Bank in einem undurchsichtigen Gehäuse von 1,5 × 0,5 × 0,5 m platziert. Das System wurde von einem Computer gesteuert, in den Software-Darstellungen von legalen Benutzern und einem Angreifer heruntergeladen wurden.

Anhand der Installation konnte Folgendes festgestellt werden:

- Das Empfangen und Senden von Quanteninformationen ist sogar über den Luftkanal durchaus möglich.

- Das Hauptproblem bei der Vergrößerung des Abstands zwischen Empfänger und Sender ist die Erhaltung der Photonenpolarisation.

- Die Wahrung der Übertragungsgeheimnis hängt von der Intensität der Lichtblitze ab, die für die Übertragung verwendet werden: Schwache Blitze erschweren das Abfangen, verursachen jedoch eine Zunahme der Fehler für den legalen Empfänger. Wenn Sie die Intensität der Blitze erhöhen, können Sie Informationen abfangen, indem Sie das anfängliche Einzelphoton in zwei Teile aufteilen.

Installation von Bennett und Brassard. Quelle: IBM Journal of Research and Development (Band: 48, Ausgabe: 1, Januar 2004)

Installation von Bennett und Brassard. Quelle: IBM Journal of Research and Development (Band: 48, Ausgabe: 1, Januar 2004)

Der Erfolg des Experiments von Bennett und Brassard hat andere Forschungsteams dazu veranlasst, auf dem Gebiet der Quantenkryptographie zu arbeiten. Von den Luftkanälen wechselten sie zu Glasfaser, was sofort eine Vergrößerung der Übertragungsreichweite ermöglichte: Das Schweizer Unternehmen GAP-Optique verkaufte einen Quantenkanal zwischen Genf und Nion auf Basis einer 23 km langen Glasfaser am Grund des Sees und erzeugte mit dessen Hilfe einen geheimen Schlüssel 1,4% nicht überschritten.

Im Jahr 2001 wurde eine Laser-LED entwickelt, mit der einzelne Photonen emittiert werden können. Dies ermöglichte es, polarisierte Photonen in größerer Entfernung zu übertragen und die Übertragungsgeschwindigkeit zu erhöhen. Während des Experiments gelang es den Erfindern der neuen LED Andrew Shields und seinen Kollegen von TREL und der Universität Cambridge, den Schlüssel mit einer Geschwindigkeit von 75 kbit / s zu übertragen, obwohl mehr als die Hälfte der Photonen während der Übertragung verloren gingen.

2003 beteiligte sich Toshiba an der Erforschung der Quantenkryptographie. Das Unternehmen stellte das erste System im Oktober 2013 vor und 2014 war es möglich, 34 Tage lang eine stabile Übertragung von Quantenschlüsseln über Standard-Glasfasern zu erreichen. Die maximale Photonenübertragungsentfernung ohne Repeater betrug 100 km. Die Überprüfung des Betriebs der Anlage über einen längeren Zeitraum war wichtig, da sich das Ausmaß der Verluste und Störungen im Kanal unter dem Einfluss äußerer Bedingungen ändern kann.

Die Probleme der Quantenkryptographie

Die Einschränkungen der ersten Implementierungen von Quantenverschlüsselungssystemen waren ein

kleiner Übertragungsbereich und eine

sehr niedrige Geschwindigkeit :

- Die Länge des Quantenkanals im Bennett-Brassard-System betrug 32 cm, und die Informationsübertragungsrate überschritt 10 Bit / s nicht.

- Der Schweizer GAP-Optique-Quantenkommunikationskanal war 23 km lang, aber die Datenübertragungsrate war bedrückend niedrig - es ging auch um Einheiten von Bits pro Sekunde;

- Kurz nach GAP-Optique stellte die Mitsubishi Electric Corporation mit der Übertragung eines Quantenschlüssels von 87 km einen neuen Rekord für den Betriebsbereich des Quantenkryptosystems auf, allerdings mit einer Geschwindigkeit von einem Byte pro Sekunde.

Entfernungsbeschränkungen sind auf die Tatsache zurückzuführen, dass Photonen aufgrund von thermischem Rauschen, Verlust und Faserdefekten in großen Entfernungen einfach nicht überleben. Ein hohes Maß an Interferenz führt dazu, dass das System das Senden mehrmals wiederholen muss, um Fehler zu korrigieren und den endgültigen Sitzungsschlüssel zu vereinbaren. Dies verlangsamt die Übertragungsgeschwindigkeit erheblich.

Um dieses Problem zu lösen, werden Quanten-Repeater entwickelt - Geräte, mit denen Sie Quanteninformationen wiederherstellen können, ohne deren Integrität zu verletzen. Eine Möglichkeit, solche Repeater zu implementieren, basiert auf dem Effekt der Quantenverschränkung. Die maximale Entfernung, in der der Verschränkungseffekt aufrechterhalten werden kann, ist derzeit jedoch auf 100 km begrenzt. Außerdem kommen die gleichen Geräusche ins Spiel: Das Nutzsignal geht in ihnen einfach verloren. Und im Gegensatz zu gewöhnlichen elektromagnetischen Signalen ist es unmöglich, Photonen zu verstärken oder herauszufiltern.

Im Jahr 2002 wurde ein Effekt entdeckt, der als Quantenkatalyse bezeichnet wurde. In einem Experiment einer von Alexander Lvovsky geleiteten Forschungsgruppe wurden Bedingungen geschaffen, unter denen die Verschränkung von Quantenlichtzuständen wiederhergestellt wurde. Tatsächlich haben Wissenschaftler gelernt, Photonen zu "verwirren", die aufgrund einer langen Reise in der optischen Faser an Quantenverwirrung verloren haben. Dies ermöglicht Ihnen eine stabile Verbindung über große Entfernungen mit einer leichten Verringerung der Übertragungsgeschwindigkeit.

Ein weiteres Problem der Quantenkryptographie ist die

Notwendigkeit, eine direkte Verbindung zwischen Abonnenten herzustellen , da nur diese Art der Interaktion es Ihnen ermöglicht, eine sichere Verteilung von Verschlüsselungsschlüsseln zu organisieren.

Die Kosten für Quantensysteme betragen heute Zehntausende und Hunderttausende von Dollar. Daher bieten Entwickler kommerzieller Lösungen Quantenschlüsselverteilungstechnologie in Form eines Dienstes an, da die optischen Kanäle die meiste Zeit im Leerlauf sind.

In diesem Fall besteht der Sitzungsschlüssel aus zwei Teilen: Der erste - der Hauptschlüssel - wird vom Client unter Verwendung herkömmlicher Kryptographie gebildet, und der zweite - der Quantenschlüssel - wird vom System der Quantenschlüsselverteilung erzeugt. Der endgültige Schlüssel wird durch die bitweise XOR-Operation dieser beiden Teile erhalten. Selbst wenn Hacker den Hauptschlüssel des Clients abfangen oder knacken können, bleiben die Daten sicher.

Sicherheitslücken in der Quantenkryptographie

Obwohl die Quantenverteilung von Schlüsseln als unverwundbar für das Knacken positioniert ist, ermöglichen bestimmte Implementierungen solcher Systeme einen erfolgreichen Angriff und stehlen den generierten Schlüssel.

Hier sind einige Arten von Angriffen auf Kryptosysteme mit Quantenschlüsselverteilungsprotokollen. Einige Angriffe sind theoretisch, andere werden im wirklichen Leben recht erfolgreich eingesetzt:

- Strahlteilerangriff - besteht aus dem Abtasten und Aufteilen von Impulsen in zwei Teile und dem Analysieren jedes Teils in einer von zwei Basen.

- Bei dem Trojaner-Angriff wird der Impuls durch einen optischen Multiplexer in Richtung der sendenden oder der empfangenden Seite abgetastet. Der Impuls wird zur Synchronisation der Detektion in zwei Teile geteilt und tritt in die Decodierschaltung ein, während keine Verzerrung der übertragenen Photonen auftritt.

- Kohärente Angriffe , die auf Staffeltaktiken basieren. Der Angreifer fängt die Photonen des Absenders ab, misst ihren Zustand und sendet dann Pseudophotonen in den gemessenen Zuständen an den Empfänger.

- Inkohärente Angriffe , bei denen die Photonen des Absenders abgefangen und mit einer Gruppe übertragener Einzelphotonen verwechselt werden. Anschließend wird der Status der Gruppe gemessen und die geänderten Daten an den Empfänger gesendet.

- Der vom Forscherteam von Vadim Makarov entwickelte Angriff mit blendenden Lawinenfotodetektoren ermöglicht es dem Angreifer, einen geheimen Schlüssel zu erhalten, damit der Empfänger die Tatsache des Abfangens nicht bemerkt.

- Photonentrennungsangriff. Es besteht in der Detektion von mehr als einem Photon in einem Impuls, seiner Abduktion und Verwechslung mit dem Zusammenbruch. Der verbleibende unveränderte Teil der Informationen wird an den Empfänger gesendet, und der Abfangjäger empfängt den genauen Wert des übertragenen Bits, ohne Fehler in den gesiebten Schlüssel einzuführen.

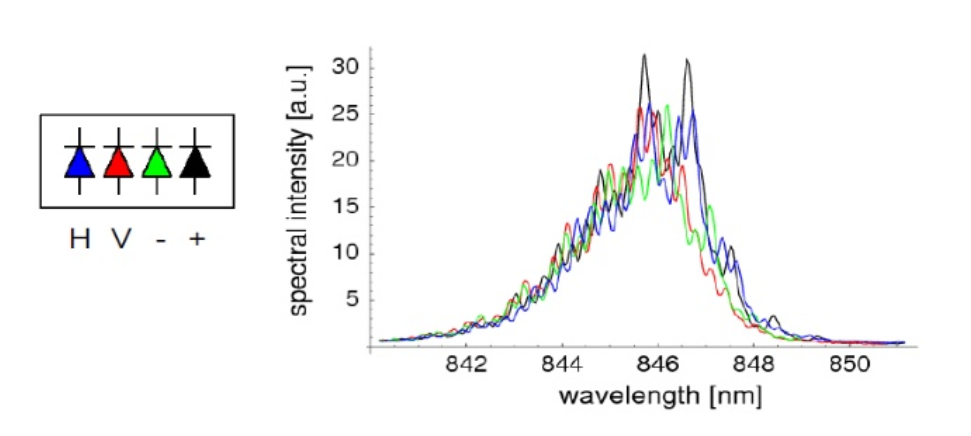

Spektralangriff. Quelle

- Spektralangriff. Wenn Photonen von vier verschiedenen Fotodioden erzeugt werden, haben sie unterschiedliche spektrale Eigenschaften. Ein Angreifer kann die Farbe eines Photons messen, nicht seine Polarisation.

- Angriff auf Zufallszahlen. Wenn der Absender einen Pseudozufallszahlengenerator verwendet, kann der Angreifer denselben Algorithmus verwenden und eine reale Folge von Bits erhalten.

Untersuchen wir zum Beispiel den

Angriff mit der Blindheit des Detektors des Empfängers , den Vadim Makarov mit einer Gruppe von Kollegen der norwegischen Universität für Natur- und Technikwissenschaften entwickelt hat. Um den Schlüssel zu erhalten, wird der Detektor des Empfängers von einem Laserstrahl geblendet. Zu diesem Zeitpunkt fängt der Angreifer das Absendersignal ab. Der verblindete Quantendetektor des Empfängers beginnt wie ein normaler Detektor zu arbeiten und gibt "1" aus, wenn er einem hellen Lichtimpuls ausgesetzt wird, unabhängig von den Quanteneigenschaften des Impulses. Infolgedessen kann der Angreifer, der "1" abfängt, einen Lichtimpuls an den Detektor des Empfängers senden, und er wird berücksichtigen, dass er dieses Signal vom Absender empfangen hat. Mit anderen Worten, der Angreifer anstelle des Quanten sendet ein klassisches Signal an den Empfänger, was bedeutet, dass er die vom Absender empfangenen Informationen unbemerkt stehlen kann.

Makarovs Gruppe hat einen Angriff auf Quantenverschlüsselungssysteme von ID Quantique und MagiQ Technologies demonstriert. Um einen erfolgreichen Hack vorzubereiten, wurden kommerzielle Systeme verwendet. Die Entwicklung des Angriffs dauerte zwei Monate.

Die identifizierte Sicherheitsanfälligkeit bezieht sich trotz ihrer kritischen Natur nicht auf die Technologie als solche, sondern auf die spezifischen Merkmale einer bestimmten Implementierung. Die Möglichkeit eines solchen Angriffs kann ausgeschlossen werden, indem eine Quelle einzelner Photonen vor den Detektoren des Empfängers installiert und zu zufälligen Zeiten eingeschlossen wird. Dadurch wird sichergestellt, dass der Detektor im Quantenmodus arbeitet und auf einzelne Photonen reagiert.

Wie viel kostet es, funktioniert es in der Realität und wer braucht es?

Wenn es um Bereiche geht, in denen echte Geheimhaltung erforderlich ist, werden Kleinigkeiten wie Kosten, Entfernungsbeschränkungen und Übertragungsgeschwindigkeit nicht berücksichtigt.

Die Nachfrage nach Quantenkryptographie im Militär-, Staats- und Finanzsektor hat dazu geführt, dass Forschungsgruppen ernsthafte Mittel erhalten und die von ihnen entwickelten Industrieanlagen nicht nur verkauft, sondern auch real genutzt werden.

Quantenschlüsselverteilungssystem. Quelle: Toshiba

Quantenschlüsselverteilungssystem. Quelle: Toshiba

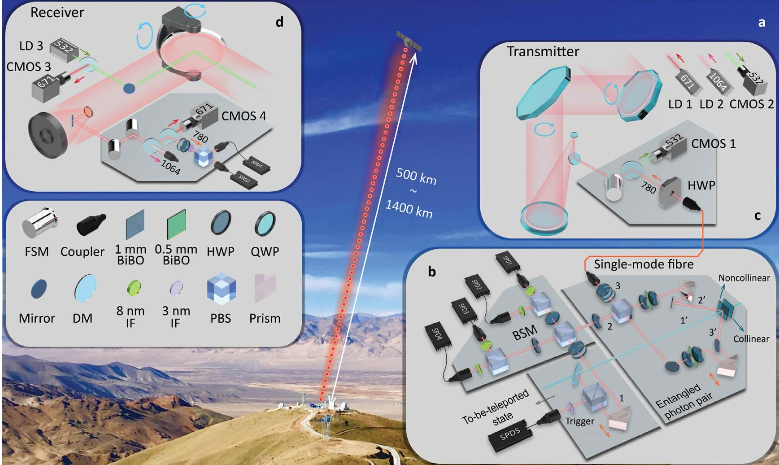

Die neuesten Beispiele für kommerzielle Systeme des quantenkryptografischen Schutzes haben eine Reichweite von mehr als 1000 Kilometern, wodurch sie nicht nur innerhalb eines Landes, sondern auch für die Organisation sicherer Kommunikation auf zwischenstaatlicher Ebene verwendet werden können.

Die Einführung von Anlagen zur Quantenkryptographie in der Massenproduktion führt zu günstigeren Preisen. Darüber hinaus entwickeln Hersteller verschiedene Lösungen, um die Verfügbarkeit der Quantenkryptographie zu erhöhen und die Kosten pro Teilnehmer zu senken.

Mit dem Quantenschlüsselverteilungssystem von Toshiba können Sie beispielsweise nur zwei Punkte in einer Entfernung von bis zu 100 km verbinden. Gleichzeitig ermöglicht das Gerät 64 Teilnehmern die gleichzeitige Verwendung der Quantenkryptographie.

Trotz ihrer Einschränkungen hat die Quantenkryptographie einen unbestreitbaren Vorteil gegenüber der herkömmlichen Kryptographie, da sie ihre kryptografische Stärke bewiesen hat. Wie die Praxis zeigt, ist die nachgewiesene Haltbarkeit eine Eigenschaft theoretischer Modelle, Konzepte, jedoch nicht spezifischer Implementierungen. , , - .

, . , , . , .

, :

- 2017 . 2017 200 , .

- 13 2017 « ViPNet» — , ViPNet .

- 2018 , -. - «- » «».

- 2018 Toshiba , 10,2 /.

Micius. : arXiv.org

Micius. : arXiv.org

2018 Toshiba

Twin-Field QKD (Quantum Key Distribution). 1000 . 2019.

, , , . .

, , (Lattice-based Cryptography), . .