Bewertung der NGFW-Tuning-Effizienz

Die häufigste Aufgabe besteht darin, zu überprüfen, wie effizient Ihre Firewall konfiguriert ist. Zu diesem Zweck gibt es kostenlose Dienstprogramme und Dienstleistungen von Unternehmen, die sich mit NGFW befassen.

Im Folgenden ist beispielsweise zu sehen, dass Palo Alto Networks direkt vom

Support-Portal aus die Möglichkeit hat, mit der Analyse von Firewall-Statistiken

zu beginnen - einem SLR-Bericht oder einer Analyse der Einhaltung von Best Practices - einem BPA-Bericht. Dies sind kostenlose Online-Dienstprogramme, die Sie verwenden können, ohne etwas zu installieren.

Inhalt

Expedition (Migrationstool)RichtlinienoptimiererKein VertrauenKlicken Sie auf Nicht verwendetKlicken Sie auf die nicht verwendete AppKlicken Sie auf Keine Apps angegebenWas ist mit maschinellem Lernen?UtdExpedition (Migrationstool)

Eine kompliziertere Möglichkeit, Ihre Einstellungen zu überprüfen, besteht darin, das kostenlose

Expedition- Dienstprogramm (ehemals das Migrationstool) herunterzuladen. Es wird als virtuelle Appliance unter VMware heruntergeladen. Es sind keine Einstellungen erforderlich. Sie müssen das Image herunterladen und unter dem VMware-Hypervisor bereitstellen, starten und zur Weboberfläche wechseln. Dieses Dienstprogramm erfordert eine separate Story, nur ein Kurs dauert 5 Tage. Es gibt dort jetzt so viele Funktionen, einschließlich maschinellem Lernen und der Migration verschiedener Konfigurationen von Richtlinien, NAT und Objekten für verschiedene Firewall-Hersteller. Über maschinelles Lernen werde ich weiter unten im Text schreiben.

Richtlinienoptimierer

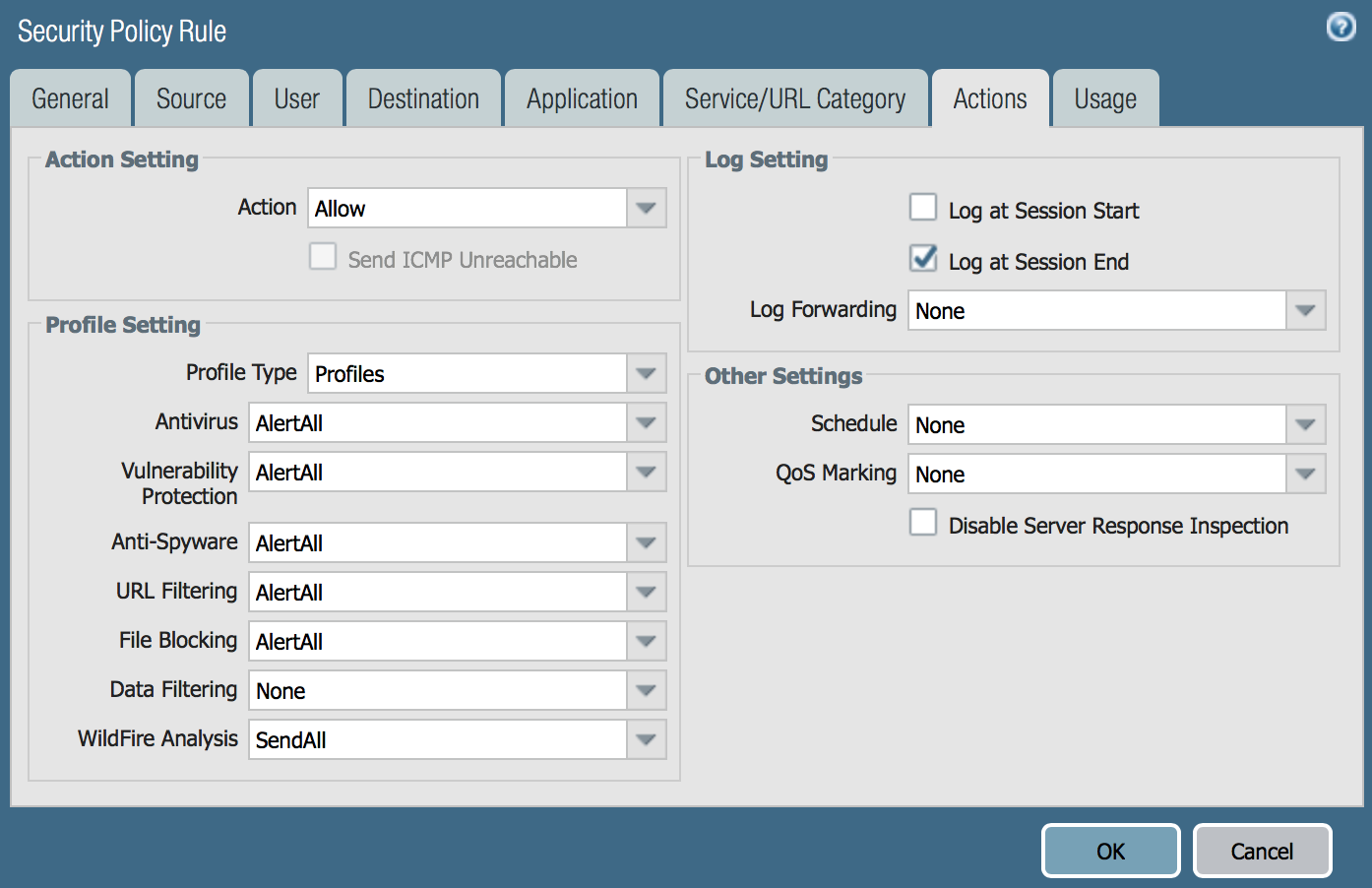

Die bequemste Option (IMHO), auf die ich heute noch näher eingehen werde, ist ein Richtlinienoptimierer, der in die Benutzeroberfläche von Palo Alto Networks selbst integriert ist. Um dies zu demonstrieren, habe ich zu Hause eine Firewall installiert und eine einfache Regel geschrieben: Erlaube any to any. Im Prinzip werden solche Regeln manchmal sogar in Unternehmensnetzwerken gesehen. Natürlich habe ich alle NGFW-Sicherheitsprofile aktiviert, wie im Screenshot gezeigt:

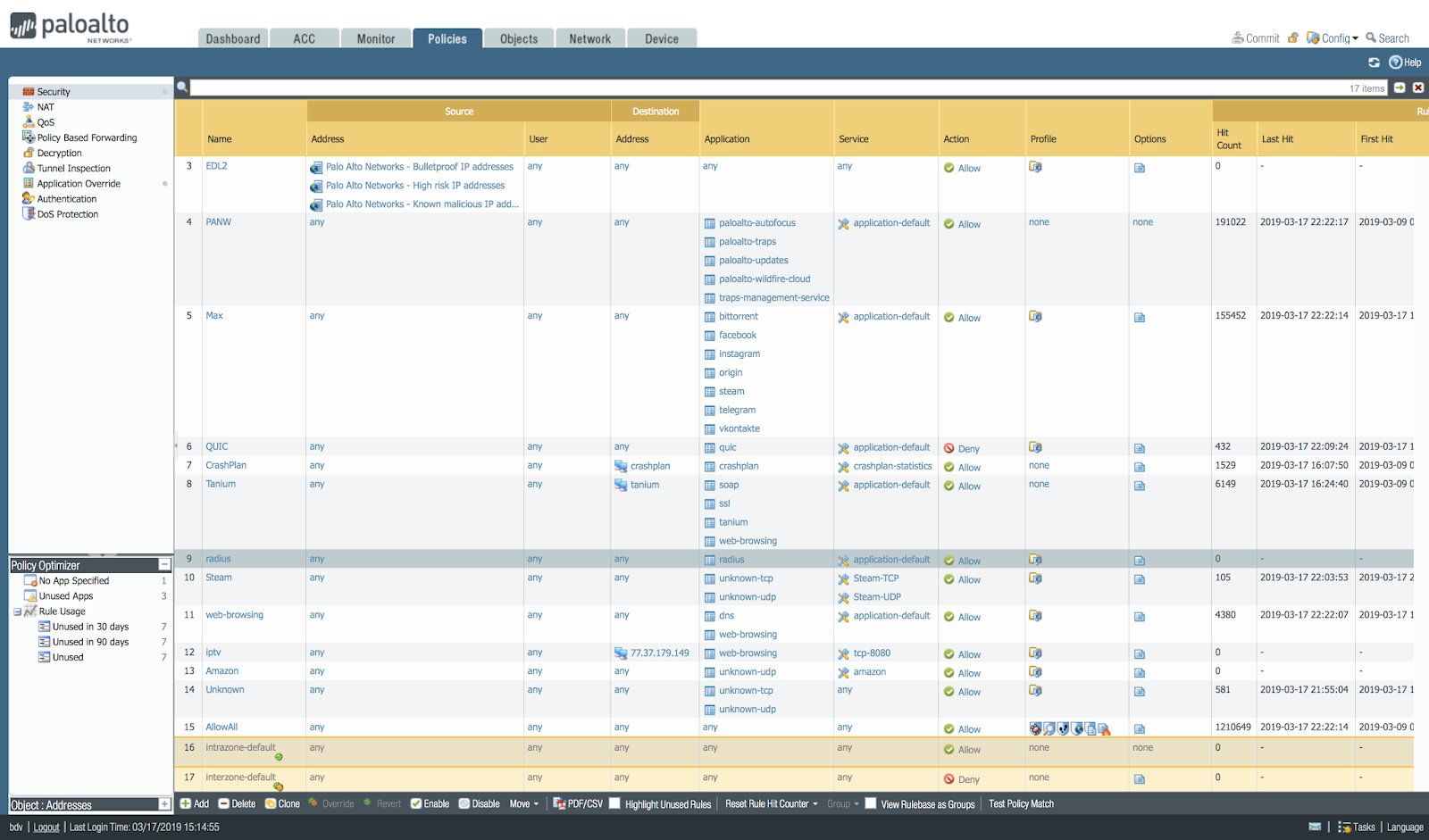

Der folgende Screenshot zeigt ein Beispiel für meine nicht konfigurierte Home-Firewall, bei der fast alle Verbindungen unter die letzte Regel fallen: AllowAll, die aus den Statistiken in der Spalte Hit Count ersichtlich ist.

Kein Vertrauen

Es gibt einen Sicherheitsansatz namens

Zero Trust . Was bedeutet das: Wir müssen den Menschen im Netzwerk genau die Verbindungen erlauben, die sie benötigen, und alles andere verbieten. Das heißt, wir müssen klare Regeln für Anwendungen, Benutzer, URL-Kategorien und Dateitypen hinzufügen. Aktivieren Sie alle IPS- und Antivirensignaturen, aktivieren Sie Sandboxing und DNS-Schutz und verwenden Sie IoC aus den verfügbaren Threat Intelligence-Datenbanken. Im Allgemeinen eine anständige Anzahl von Aufgaben beim Einrichten einer Firewall.

Übrigens ist der Mindestsatz an erforderlichen Einstellungen für Palo Alto Networks NGFW in einem der SANS-Dokumente beschrieben:

Palo Alto Networks-Sicherheitskonfigurations-Benchmark - Ich empfehle, damit zu beginnen. Und natürlich gibt es eine Reihe von Best Practices für die Einrichtung einer Firewall bei einem Fertigungsunternehmen:

Best Practice .

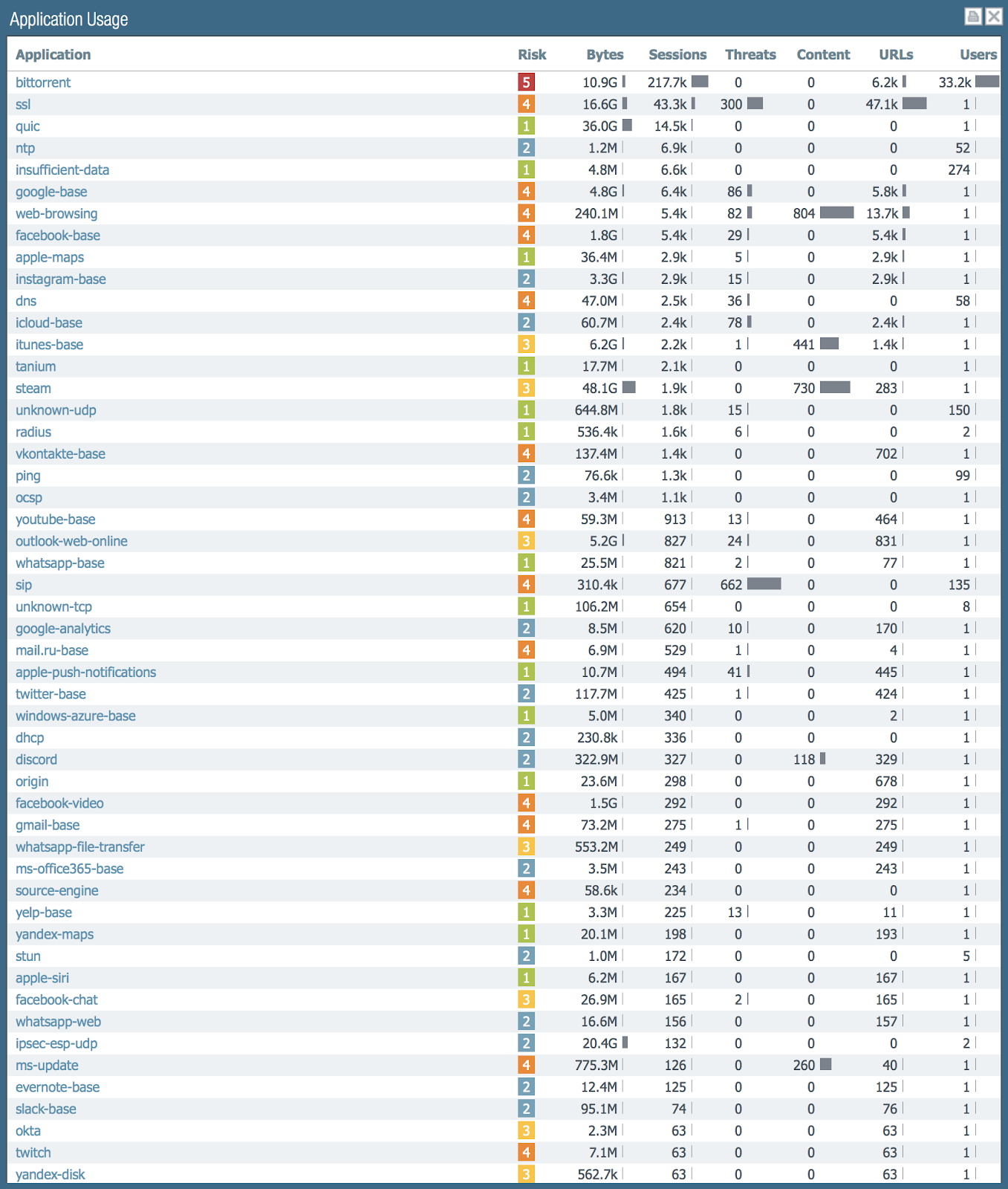

Also hatte ich eine Woche lang eine Firewall zu Hause. Mal sehen, was Verkehr in meinem Netzwerk ist:

Wenn Sie nach der Anzahl der Sitzungen sortieren, werden diese vor allem von bittorent erstellt, dann kommt SSL und dann QUIC. Zusammen sind dies Statistiken über eingehenden und ausgehenden Verkehr: Es gibt viele externe Scans meines Routers. In meinem Netzwerk befinden sich 150 verschiedene Anwendungen.

All dies wurde also von einer Regel übersprungen. Lassen Sie uns nun sehen, was Policy Optimizer dazu sagt. Wenn Sie sich oben den Screenshot der Benutzeroberfläche mit Sicherheitsregeln angesehen haben, haben Sie unten links ein kleines Fenster gesehen, das mich darauf hinweist, dass es Regeln gibt, die optimiert werden können. Klicken wir dort.

Was Policy Optimizer zeigt:

- Welche Richtlinien wurden überhaupt nicht verwendet, 30 Tage, 90 Tage. Dies hilft bei der Entscheidung, sie vollständig zu entfernen.

- Welche Anwendungen in den Richtlinien angegeben wurden, aber keine solchen Anwendungen im Datenverkehr gefunden wurden. Auf diese Weise können Sie unnötige Anwendungen in den Genehmigungsregeln entfernen.

- Welche Richtlinien erlaubten alles, aber es gab wirklich Anwendungen, die nach der Zero Trust-Methode explizit angegeben werden könnten.

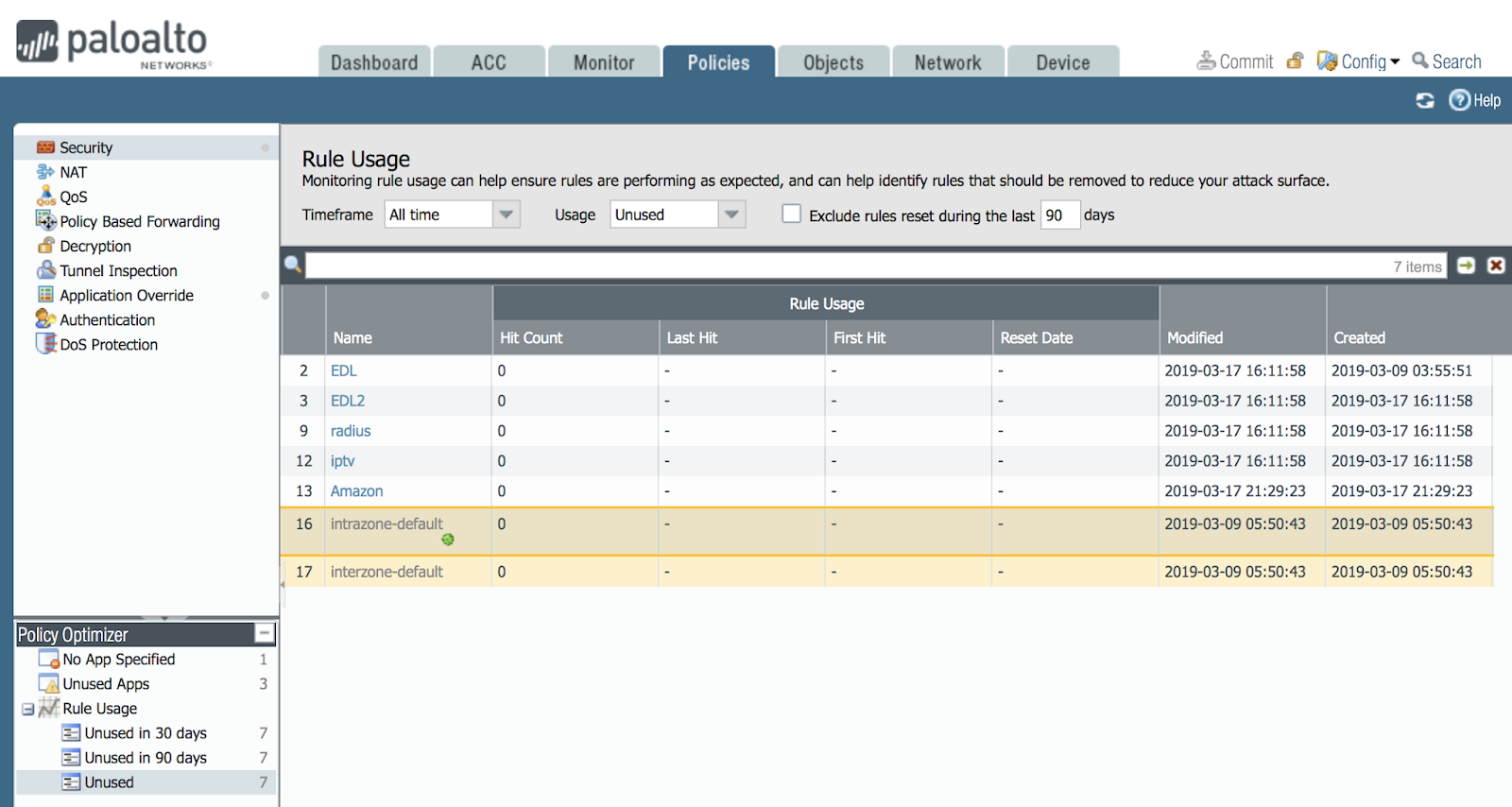

Klicken Sie auf Nicht verwendet

Um zu zeigen, wie das funktioniert, habe ich einige Regeln hinzugefügt, und bis jetzt haben sie heute noch nie ein einziges Paket verpasst. Hier ist eine Liste von ihnen:

Vielleicht wird im Laufe der Zeit der Verkehr dorthin vergehen und dann von dieser Liste verschwinden. Und wenn sie 90 Tage lang in dieser Liste enthalten sind, können Sie diese Regeln entfernen. Schließlich bietet jede Regel eine Gelegenheit für einen Hacker.

Bei der Konfiguration der Firewall gibt es ein echtes Problem: Ein neuer Mitarbeiter kommt an, sieht sich die Firewall-Regeln an, hat keine Kommentare und weiß nicht, warum diese Regel erstellt wird, ob sie echt sein muss, ob sie gelöscht werden kann: Plötzlich ist eine Person im Urlaub und durch 30 Tage lang wird der Verkehr von dem Dienst, den er benötigt, wieder unterbrochen. Und gerade diese Funktion hilft ihm, eine Entscheidung zu treffen - niemand benutzt sie - löschen!

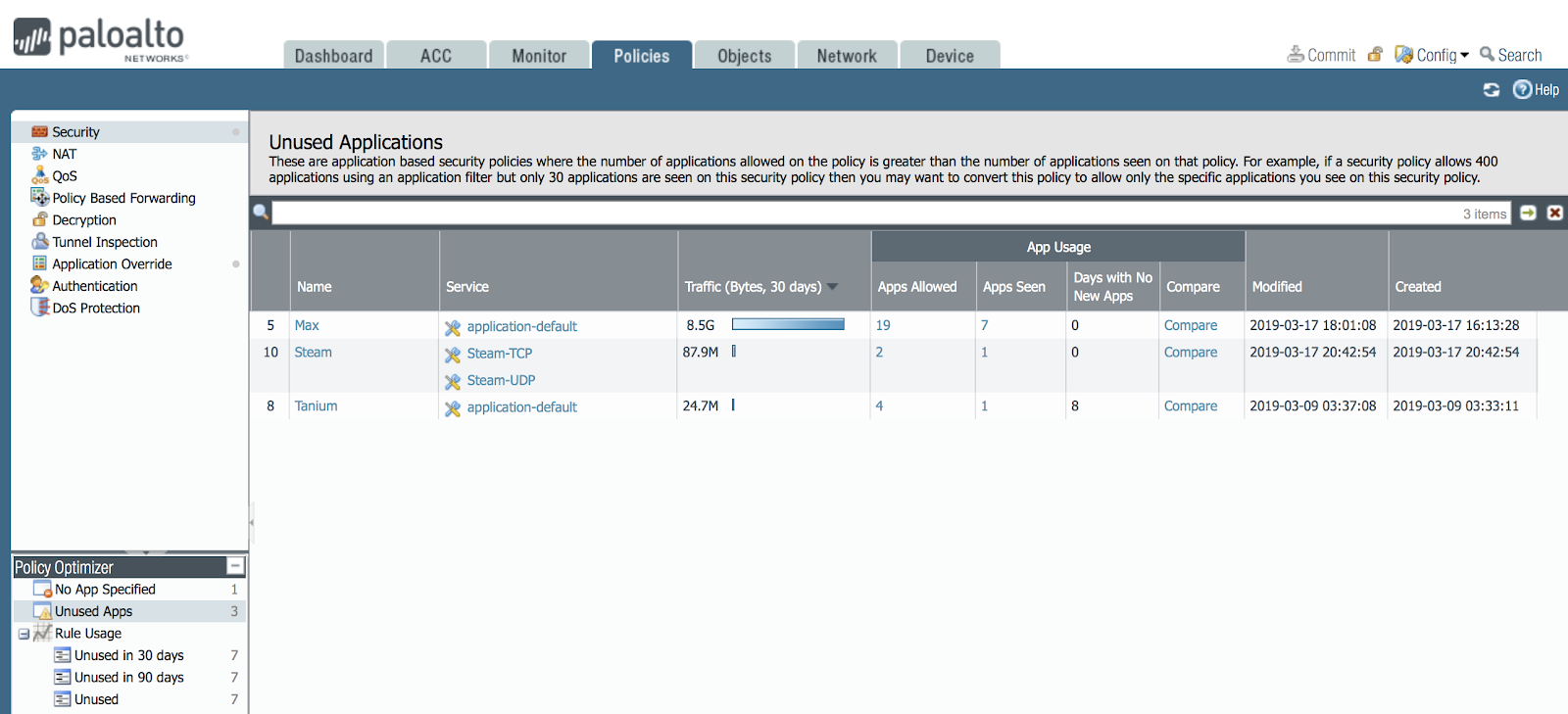

Klicken Sie auf die nicht verwendete App

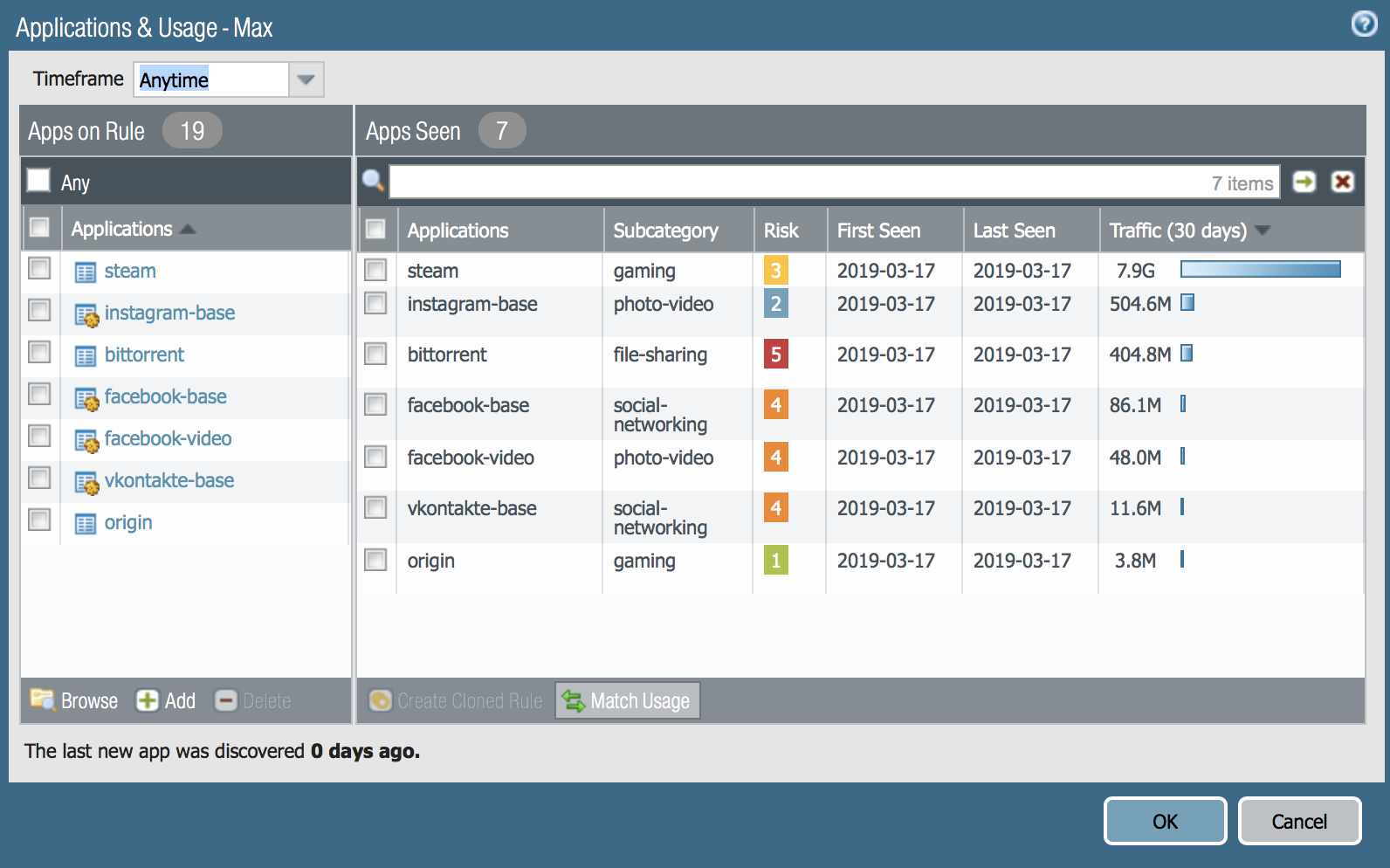

Wir klicken im Optimierer auf die nicht verwendete App und sehen, dass interessante Informationen im Hauptfenster geöffnet werden.

Wir sehen, dass es drei Regeln gibt, bei denen die Anzahl der zulässigen Anwendungen und die Anzahl der Anwendungen, die tatsächlich unter dieser Regel bestanden wurden, unterschiedlich sind.

Wir können auf eine Liste dieser Anwendungen klicken und sie anzeigen und diese Listen vergleichen.

Klicken Sie beispielsweise auf die Schaltfläche Vergleichen für die Max-Regel.

Hier können Sie sehen, dass die Anwendungen Facebook, Instagram, Telegramm, Vkontakte erlaubt waren. In Wirklichkeit ging der Verkehr jedoch nur in Bezug auf Anwendungen. Hier müssen Sie verstehen, dass die Facebook-Anwendung mehrere Unteranwendungen enthält.

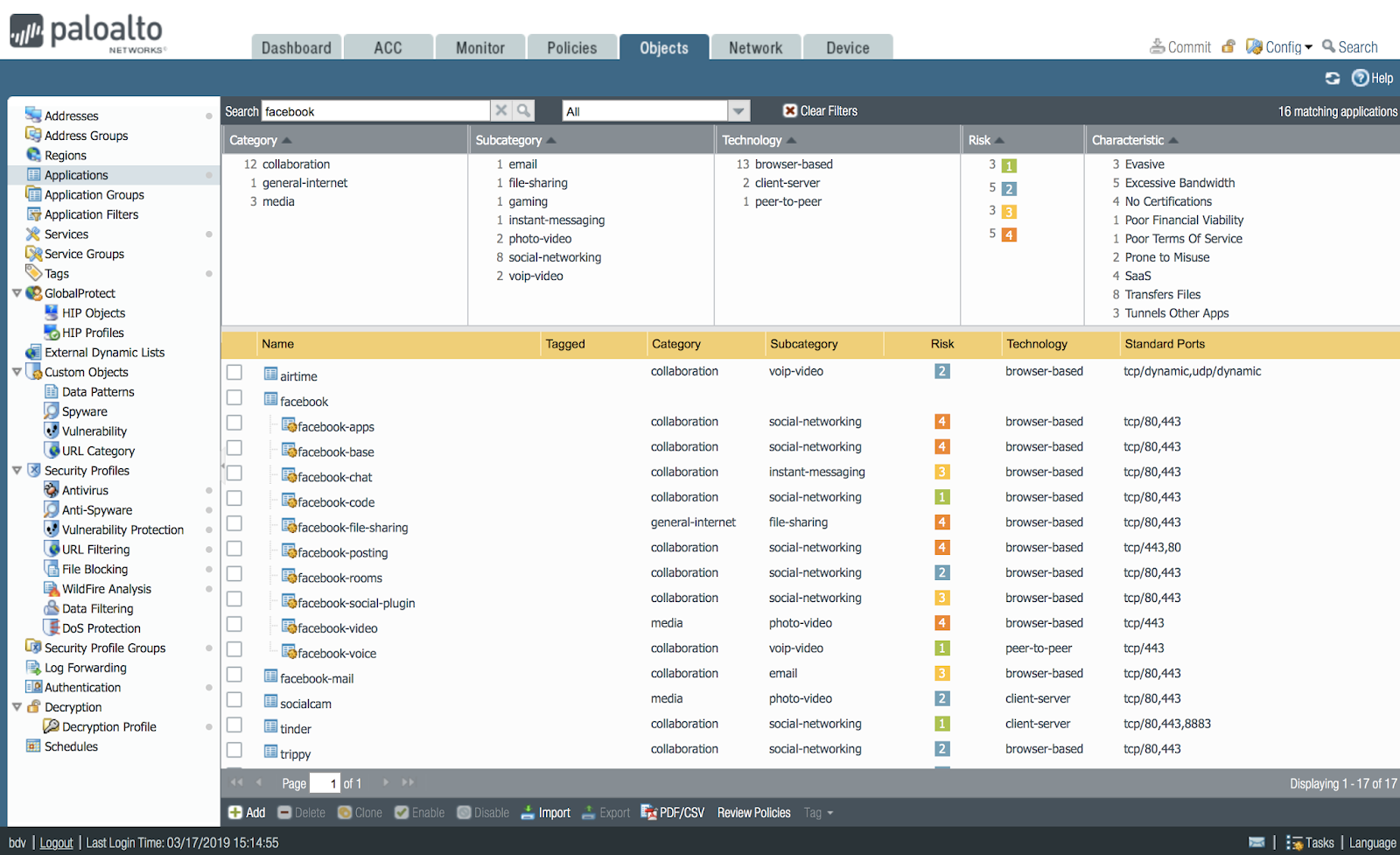

Die gesamte Liste der NGFW-Anwendungen finden Sie auf dem Portal

applipedia.paloaltonetworks.com und in der Firewall-Oberfläche im Abschnitt Objekte-> Anwendungen. Geben Sie im Suchtyp den Anwendungsnamen ein: Facebook. Sie erhalten das folgende Ergebnis:

Einige dieser Unteranwendungen wurden von NGFW gesehen, andere nicht. Tatsächlich können Sie verschiedene Facebook-Unterfunktionen separat verbieten und zulassen. Erlauben Sie beispielsweise das Ansehen von Nachrichten, verbieten Sie jedoch den Chat oder die Dateiübertragung. Dementsprechend spricht Policy Optimizer darüber und Sie können eine Entscheidung treffen: Nicht alle Facebook-Anwendungen sind zulässig, sondern nur die wichtigsten.

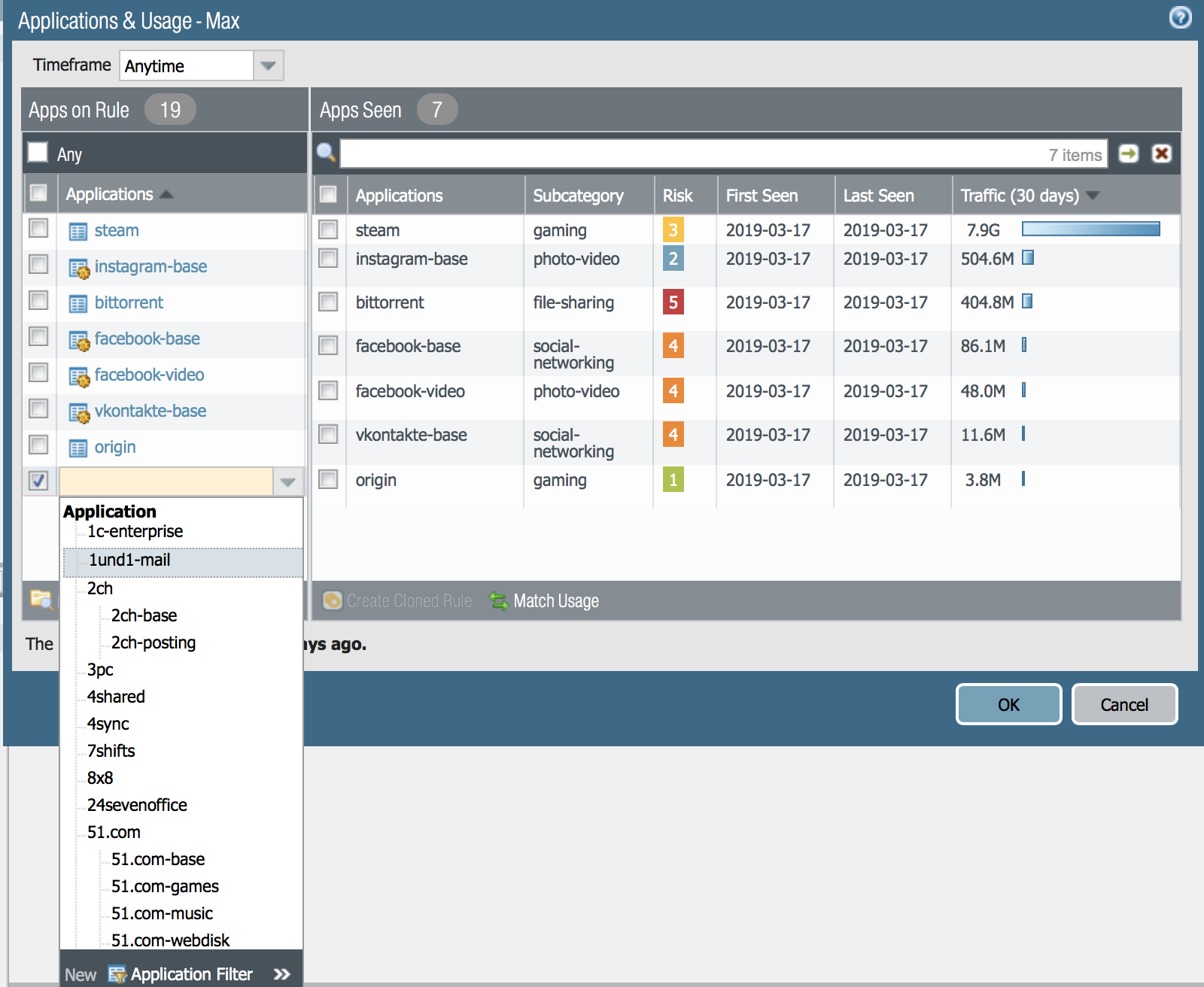

Also haben wir festgestellt, dass die Listen unterschiedlich sind. Sie können festlegen, dass die Regeln genau die Anwendungen zulassen, die wirklich über das Netzwerk übertragen wurden. Klicken Sie dazu auf die Schaltfläche MatchUsage. Es stellt sich so heraus:

Außerdem können Sie Anwendungen hinzufügen, die Sie für erforderlich halten - die Schaltfläche Hinzufügen im linken Teil des Fensters:

Und dann kann diese Regel angewendet und getestet werden. Glückwunsch!

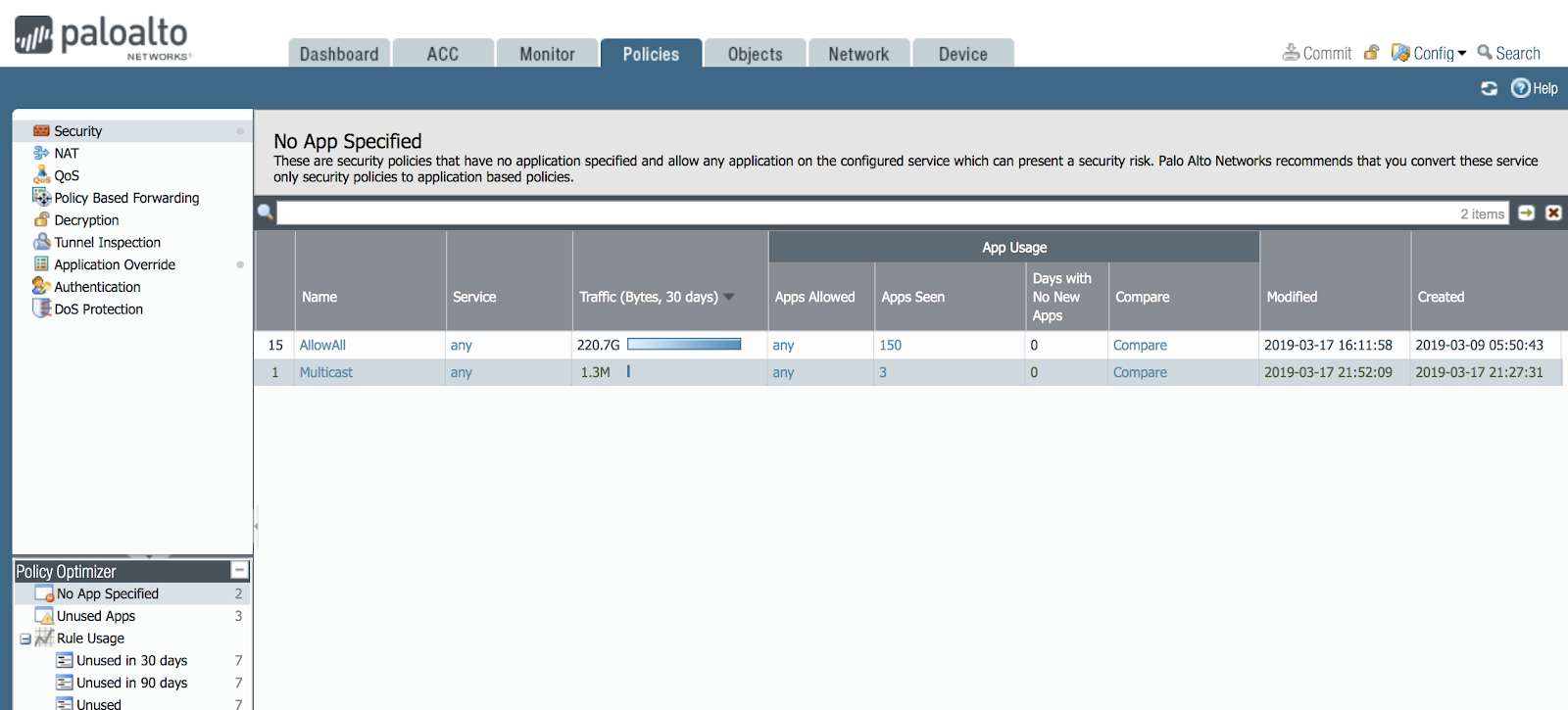

Klicken Sie auf Keine Apps angegeben

In diesem Fall wird ein wichtiges Sicherheitsfenster geöffnet.

Bei solchen Regeln, bei denen eine Anwendung der L7-Ebene nicht explizit angegeben ist, gibt es höchstwahrscheinlich einen Großteil Ihres Netzwerks. In meinem Netzwerk gibt es eine solche Regel. Ich möchte Sie daran erinnern, dass ich sie bei der Ersteinrichtung erstellt habe, insbesondere um zu zeigen, wie das Richtlinienoptimierungsprogramm funktioniert.

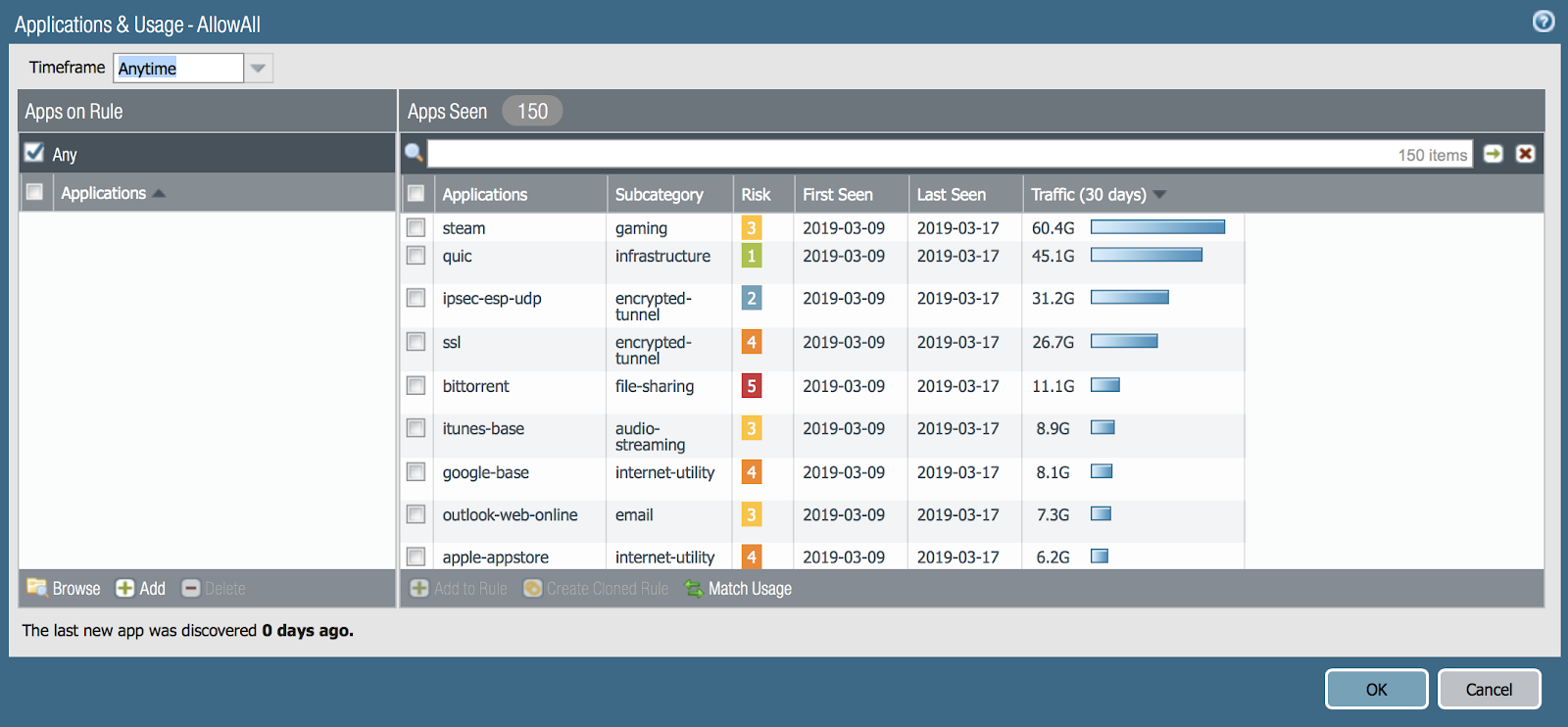

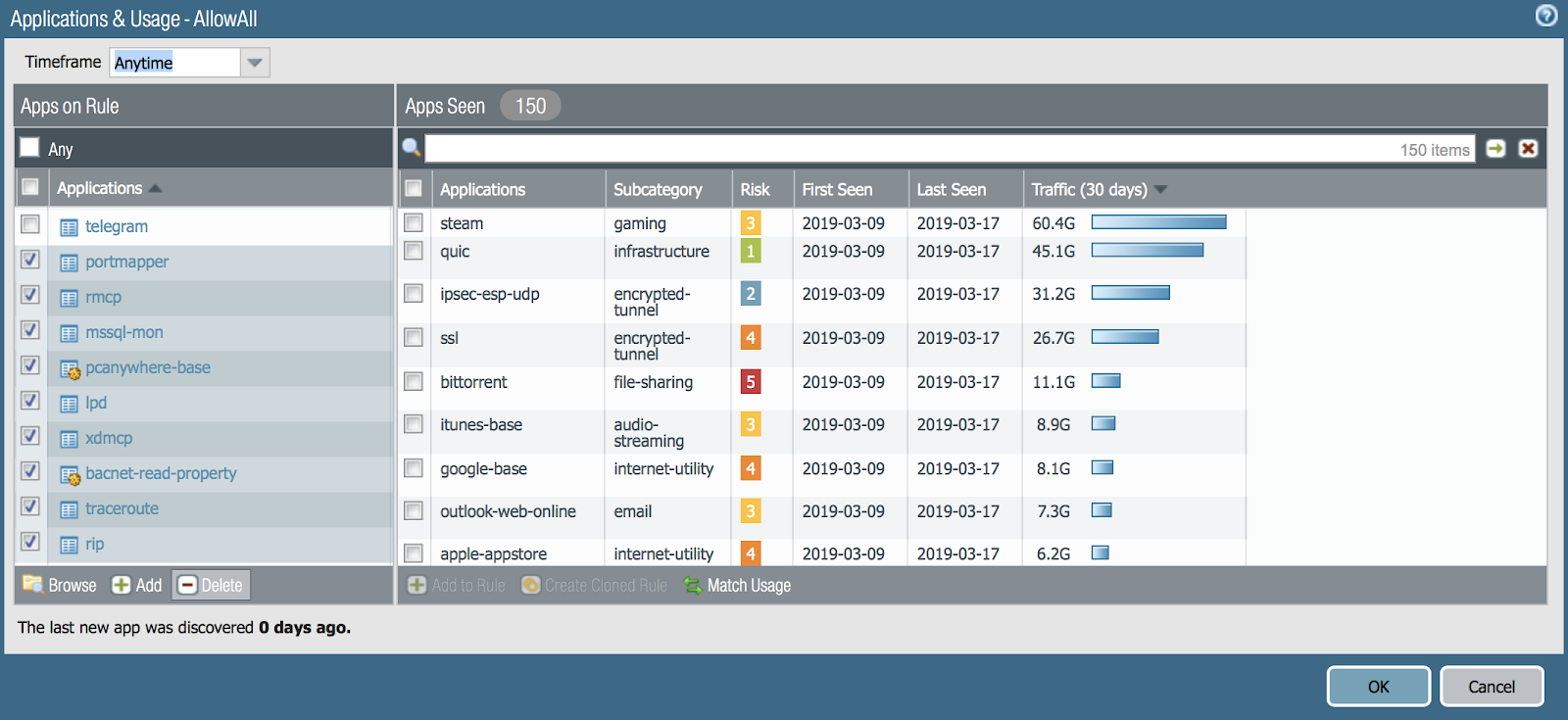

Das Bild zeigt, dass die AllowAll-Regel im Zeitraum vom 9. bis 17. März 220 Gigabyte Datenverkehr verpasst hat, was 150 verschiedenen Anwendungen in meinem Netzwerk entspricht. Und das reicht nicht. Normalerweise in einem durchschnittlichen Unternehmensnetzwerk 200-300 verschiedene Anwendungen.

Eine Regel überspringt also bis zu 150 Anwendungen. In der Regel bedeutet dies, dass die Firewall falsch konfiguriert ist, da in einer Regel normalerweise 1-10 Anwendungen für unterschiedliche Zwecke übersprungen werden. Mal sehen, um welche Art von Anwendungen es sich handelt: Klicken Sie auf die Schaltfläche

Vergleichen Sie:

Das Schönste für den Administrator in der Policy Optimizer-Funktion ist die Schaltfläche "Verwendung abgleichen". Sie können mit einem Klick eine Regel erstellen, in der Sie alle 150 Anwendungen in die Regel eingeben. Manuell wäre dies lang genug. Die Anzahl der Aufgaben, die der Administrator selbst in meinem Netzwerk von 10 Geräten ausführen muss, ist enorm.

Ich habe 150 verschiedene Anwendungen, die Gigabyte Verkehr zu Hause übertragen! Wie viele hast du?

Aber was ist los im Netzwerk von 100 Geräten oder 1000 oder 10000? Ich habe Firewalls gesehen, in denen 8000 Regeln gelten, und ich bin sehr froh, dass Administratoren jetzt über so praktische Automatisierungstools verfügen.

Ein Teil der Anwendungen, die das L7-Anwendungsanalysemodul in NGFW gesehen und angezeigt hat, wird im Netzwerk nicht benötigt. Entfernen Sie sie einfach aus der Liste der zulässigen Regeln oder lassen Sie die Regeln über die Schaltfläche Klonen (in der Hauptoberfläche) klonen und in einer Regel der Anwendung aktivieren Blockieren Sie eine andere Anwendung, als ob sie in Ihrem Netzwerk definitiv nicht benötigt wird. Solche Anwendungen umfassen häufig Bittorent-, Dampf-, Ultraschall-, Tor-, versteckte Tunnel wie TCP-Over-DNS und andere.

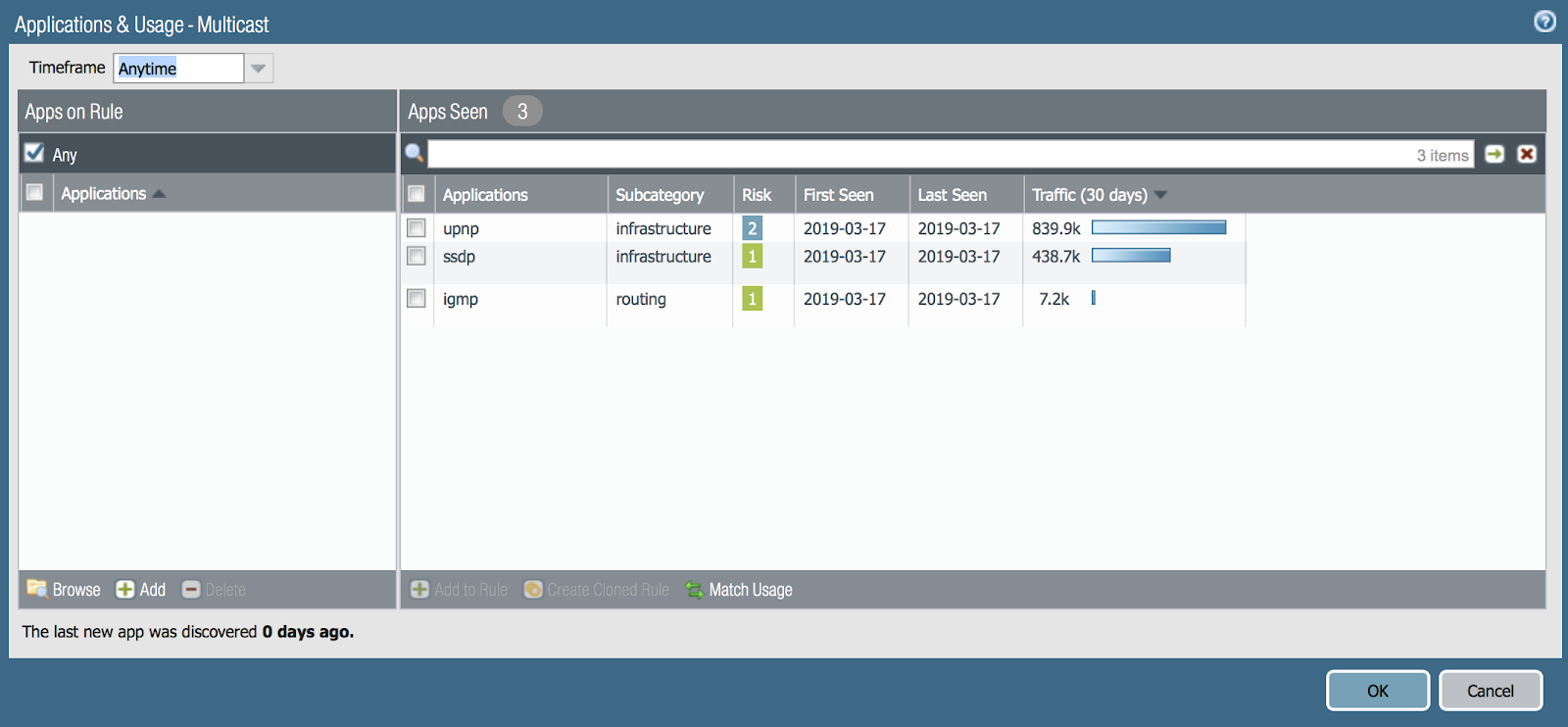

Klicken Sie auf eine andere Regel - was dort sichtbar ist:

Ja, hier sind spezifische Anwendungen für Multicast. Wir müssen ihnen erlauben, Videos über das Netzwerk anzusehen. Klicken Sie auf Match Usage. Großartig! Vielen Dank, Policy Optimizer.

Was ist mit maschinellem Lernen?

Jetzt ist es Mode, über Automatisierung zu sprechen. Was ich beschrieben habe, ist sehr hilfreich. Es gibt noch eine andere Gelegenheit, über die ich sprechen muss. Dies ist eine maschinelle Lernfunktion, die in das oben erwähnte Expedition-Dienstprogramm integriert ist. In diesem Dienstprogramm können Sie Regeln von Ihrer alten Firewall eines anderen Herstellers übertragen. Es ist auch möglich, vorhandene Verkehrsprotokolle von Palo Alto Networks zu analysieren und Vorschläge für die zu schreibenden Regeln zu machen. Dies ähnelt der Funktionalität von Policy Optimizer, ist jedoch in Expedition noch umfangreicher und es wird Ihnen eine Liste vorgefertigter Regeln angeboten - Sie müssen sie nur genehmigen.

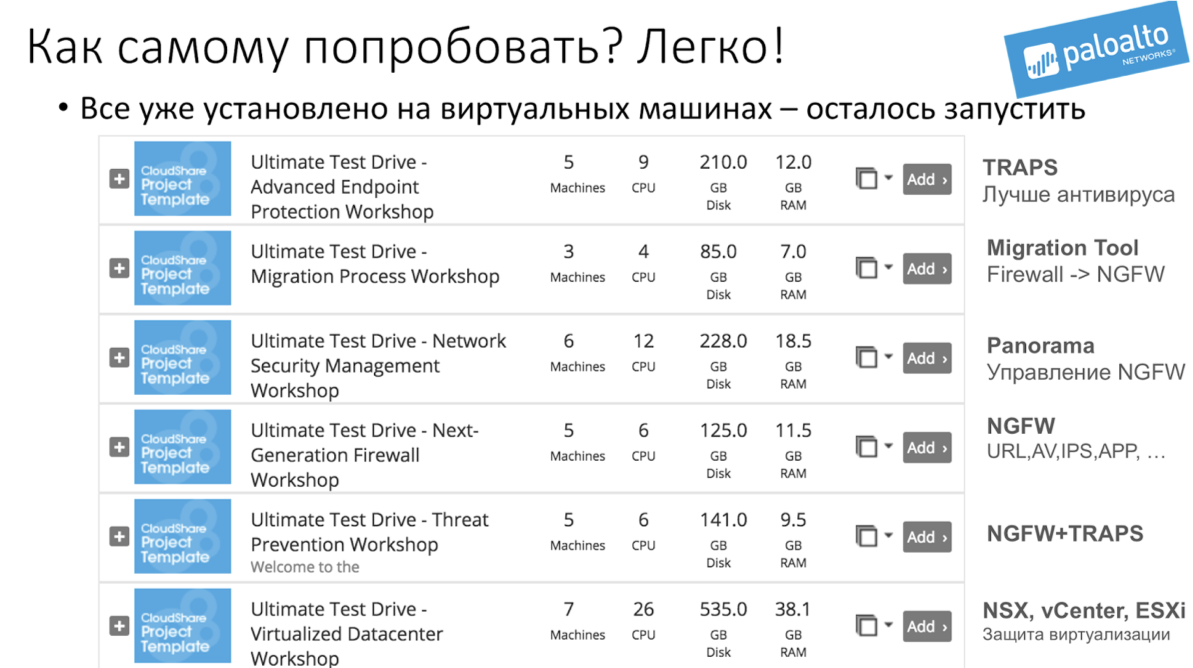

Um diese Funktionalität zu testen, gibt es Laborarbeiten - wir nennen es Probefahrt. Dieser Test kann durchgeführt werden, indem Sie zu den virtuellen Firewalls gehen, die die Mitarbeiter des Palo Alto Networks-Büros in Moskau auf Ihre Anfrage hin starten.

Die Anfrage kann an Russia@paloaltonetworks.com gesendet werden und in die Anfrage geschrieben werden: "Ich möchte UTD durch den Migrationsprozess erstellen".

In der Tat haben Labors namens Unified Test Drive (UTD) mehrere Optionen,

die alle auf Anfrage

remote verfügbar sind .